20212904 2021-2022-2 《网络攻防实践》第三周作业

20212904 2021-2022-2 《网络攻防实践》第三周作业

1.知识点梳理与总结

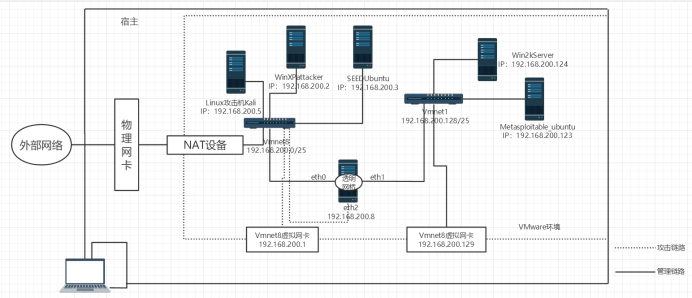

(1)网络攻防环境

①攻击机:发起网络攻击的主机。本环境中包括kali-linux-2022.1,WinXPattacker,和SEEDUbuntu三台攻击机。攻击机可以进行网络扫描、程序逆向分析、渗透攻击、密码破解、监视、编译和反汇编等功能。

②靶机:网络攻击的目标主机。本环境中包括Metasploitable_ubuntu和Win2kServer_SP0_target两台靶机,一般靶机会存在许多有安全漏洞的软件包,攻击机可以对其进行渗透攻击、破解网络服务弱口令、获取远程访问权等。

③SEEDUbuntu虚拟机:是一个帮助学习计算机安全的虚拟实验环境,包括软件安全、Web安全、网络安全、移动端安全等等。

④蜜网网关:蜜网网关通过构建蜜罐一样的陷阱网络进行诱骗,分析网络攻击的网关,从而提供网络攻击行为得监控、检测和分析,进行数据控制和数据捕获。

(2)实验目的

本实验是将kali-linux-2022.1,WinXPattacker,和SEEDUbuntu虚拟机接入NAT模式的VMnet8攻击网段,将Metasploitable_ubuntu,Win2kServer_SP0_target靶机接入到仅主机模式的VMnet1靶机网段,将蜜网网关的eth0连接攻击网段,eth1连接靶机网段,桥接这两个网段,用eth2接入VMnet8网段。

2.攻防环境搭建详细过程

(1)攻防环境的拓扑结构图绘制(包含IP地址)

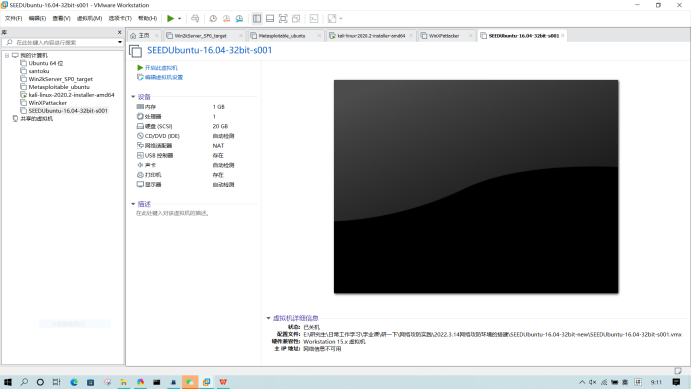

(2)从开始安装到配置结束的环境搭建过程的详细描述(图文)

1)安装靶机

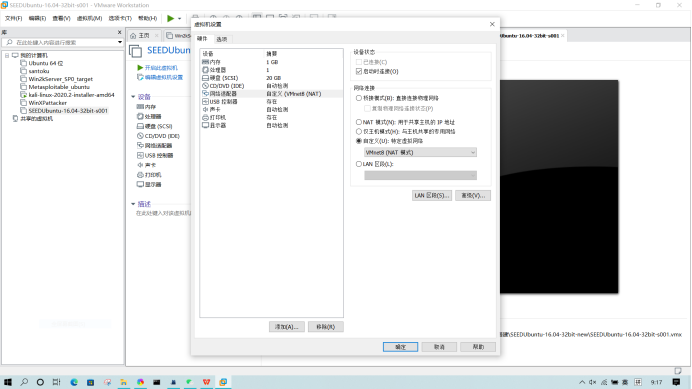

更改网络配置

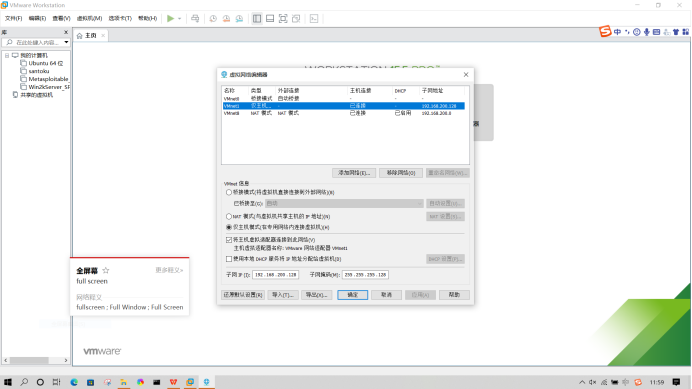

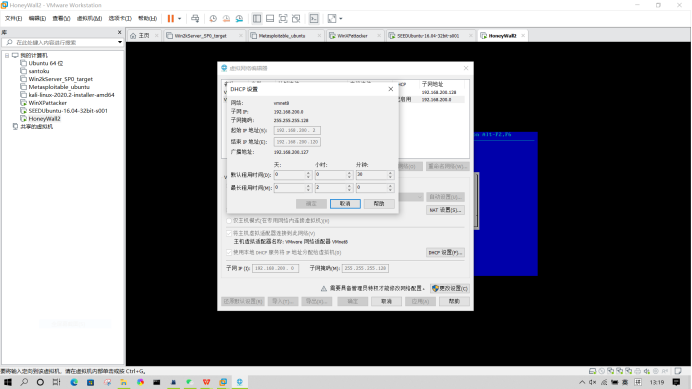

VMnet8的NET设置

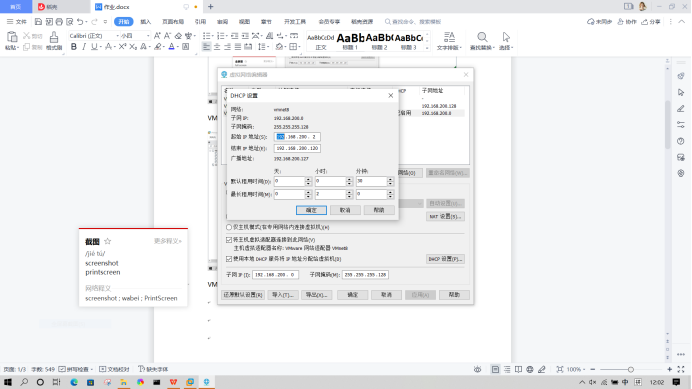

VMnet8的DHCP设置

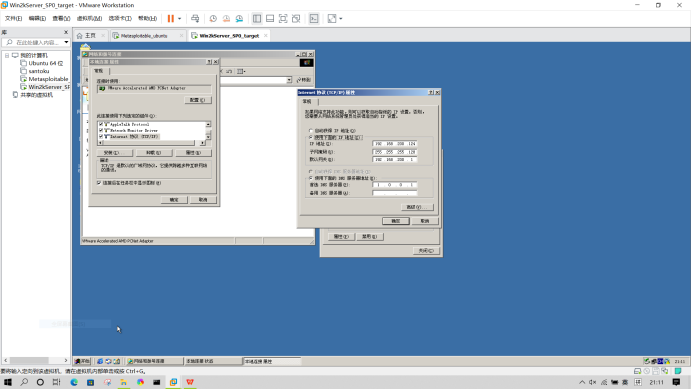

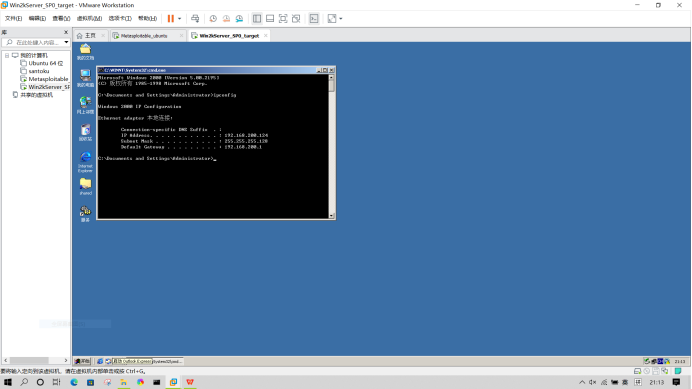

启动Win2kServer_SP0_target,设置本地连接属性

检查配置是否成功

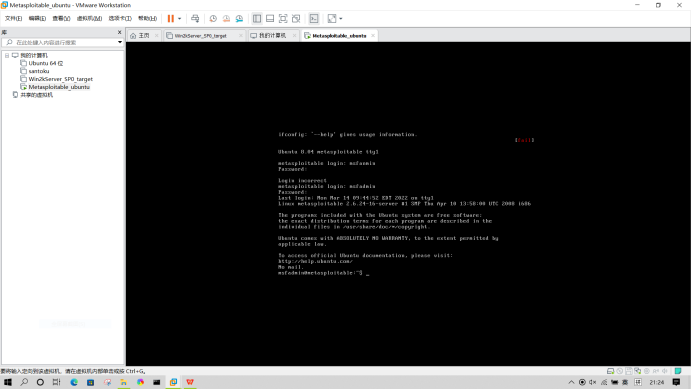

启动Metasploitable_ubuntu,登录

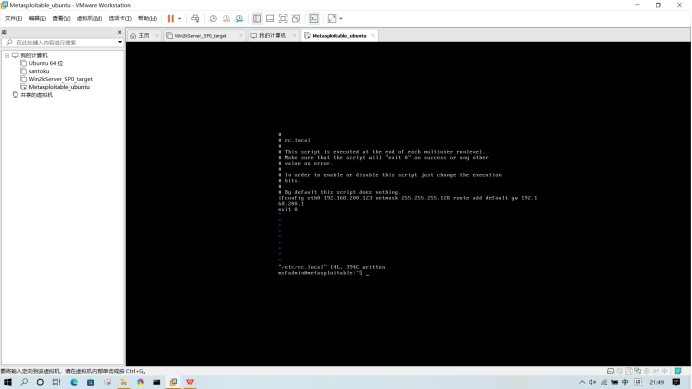

输入sudo vim /etc/rc.local,修改网络配置文件

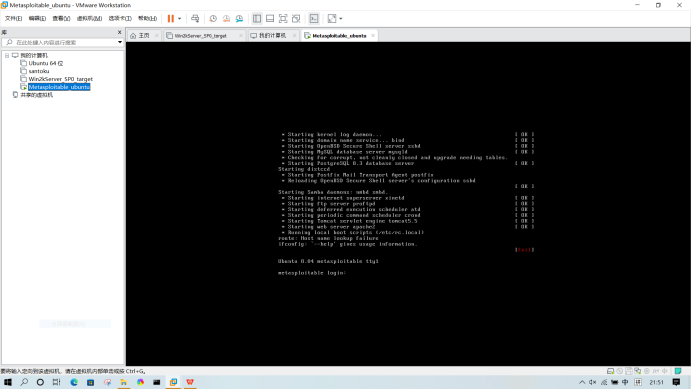

重启测试

2)安装攻击机

设置三个攻击机的网络

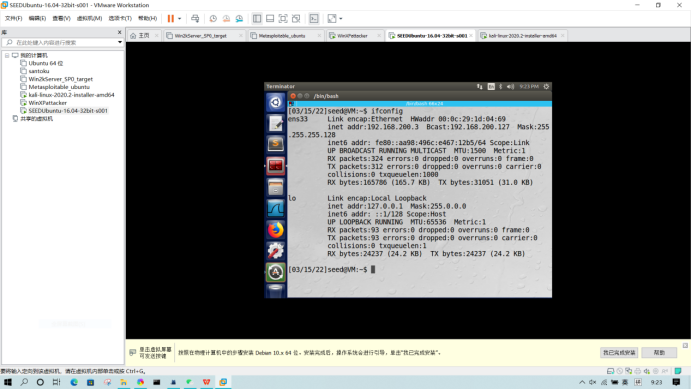

查看攻击机SEED的IP地址

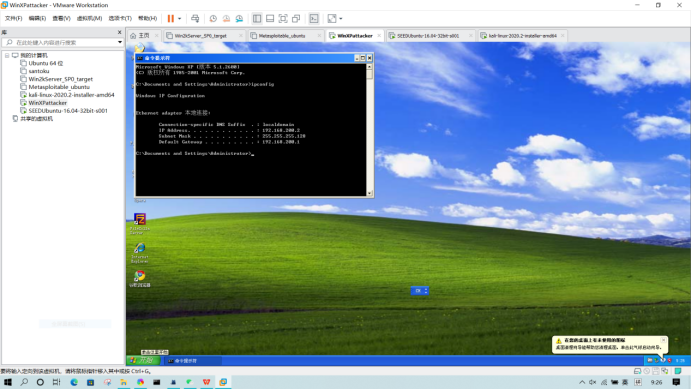

查看攻击机Win的IP地址

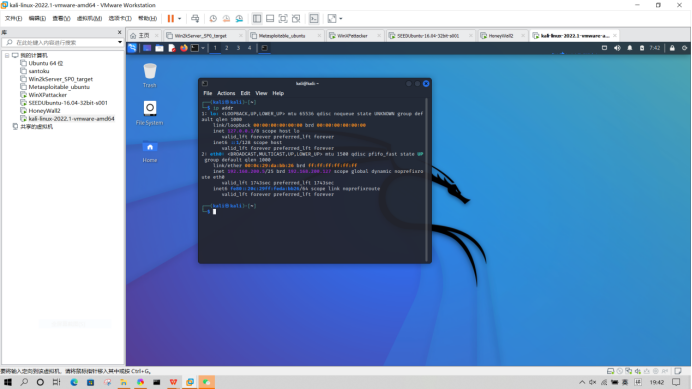

查看攻击机Kali的IP地址

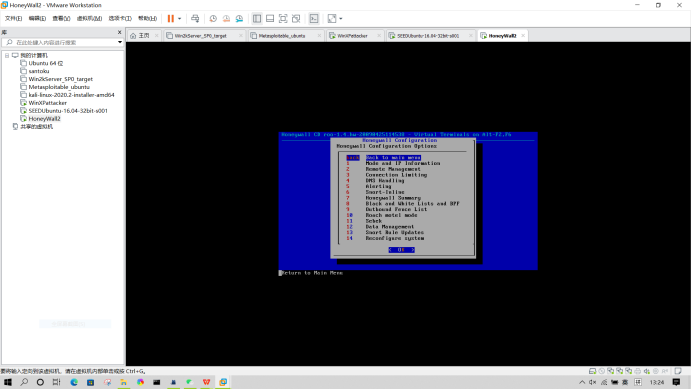

3)蜜网网关安装与配置

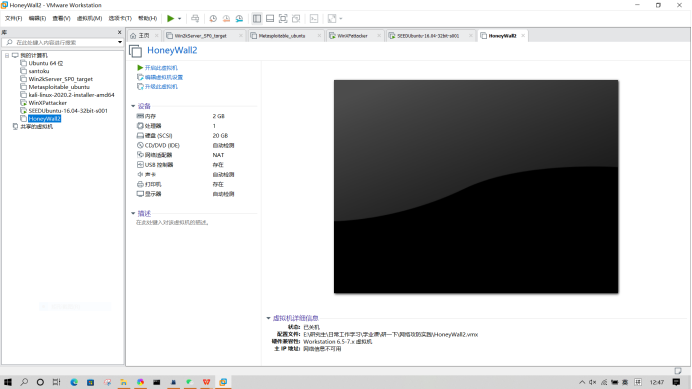

新建虚拟机HoneyWall2

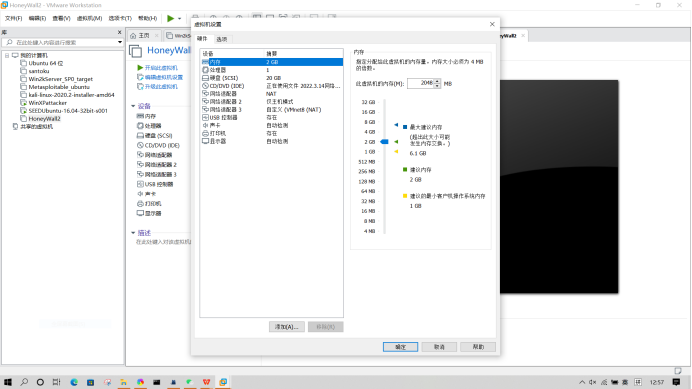

编辑虚拟机设置

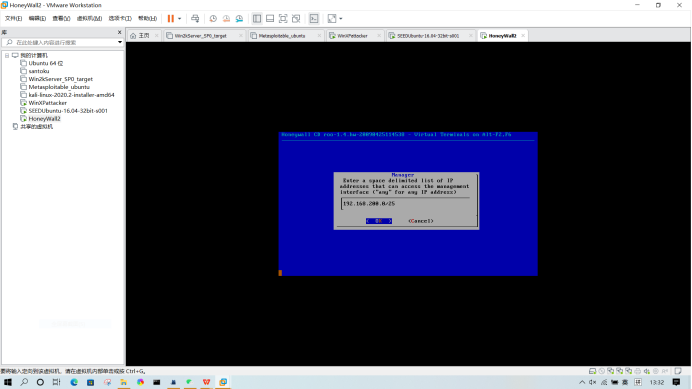

配置蜜罐IP、配置广播地址、设置蜜网网段

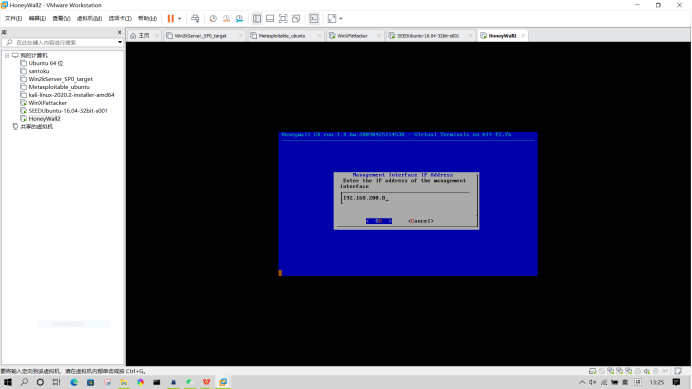

配置蜜网网关IP

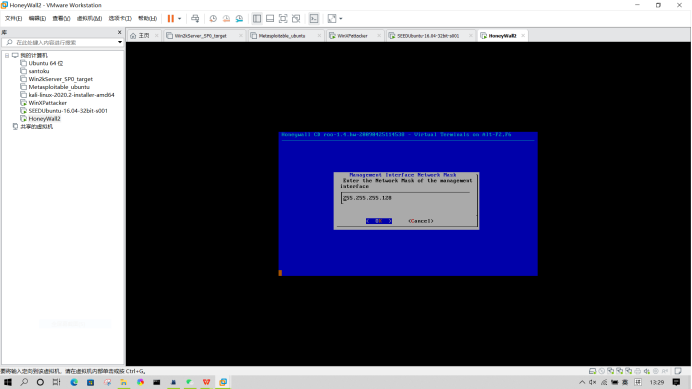

设置子网掩码

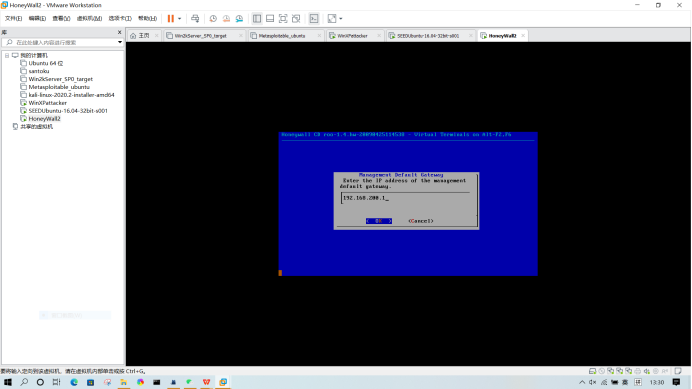

设置路由

设置蜜罐IP

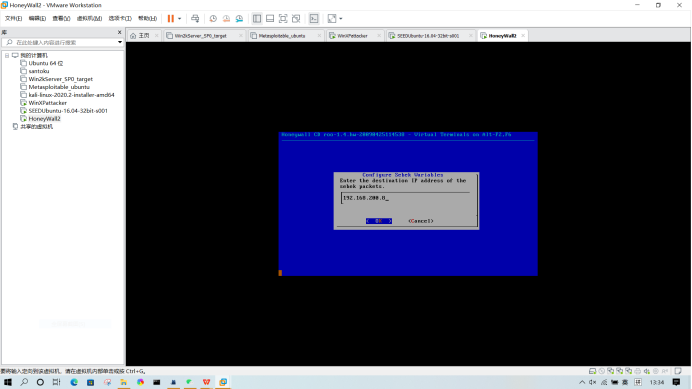

设置Sebek的IP

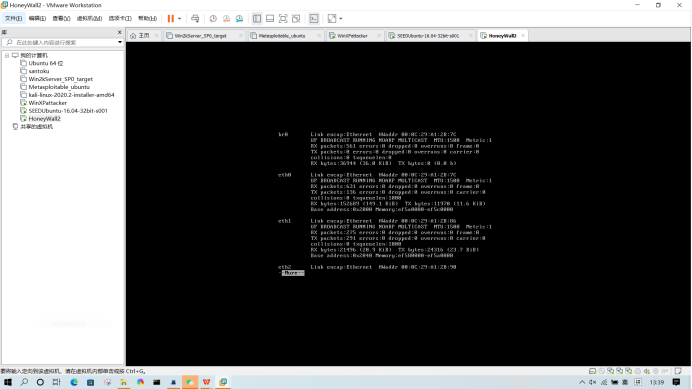

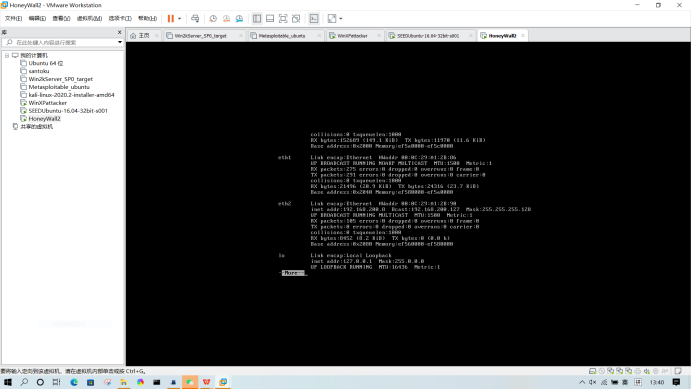

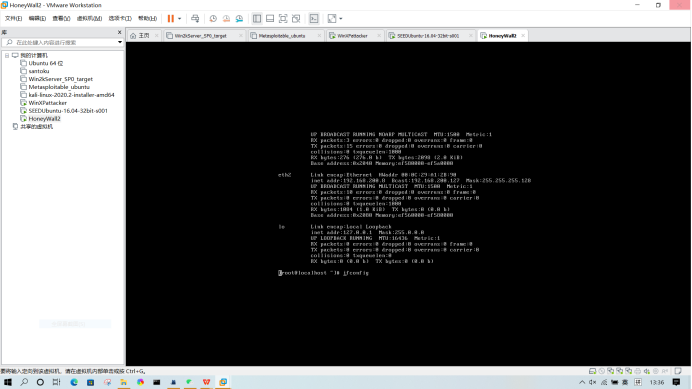

检查IP是否配置成功

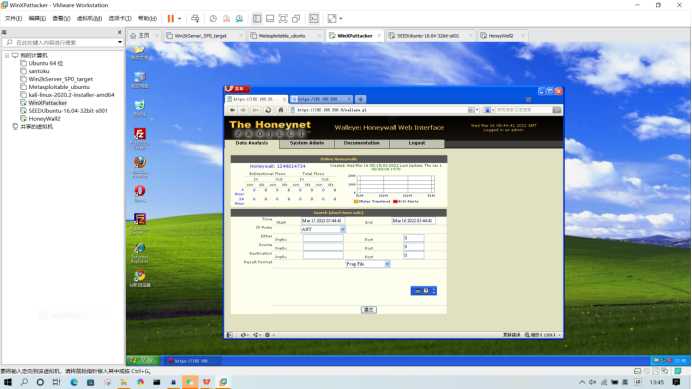

测试蜜网是否发挥作用

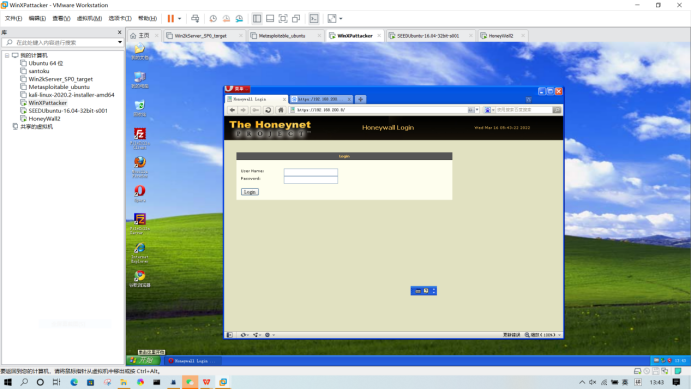

登陆修改密码

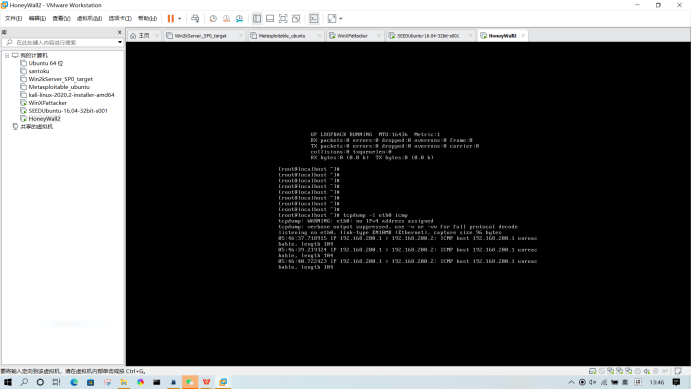

使用接口监听ICMP

(3)测试攻击机、靶机、SEED虚拟机和蜜网网关的连通性(图文)

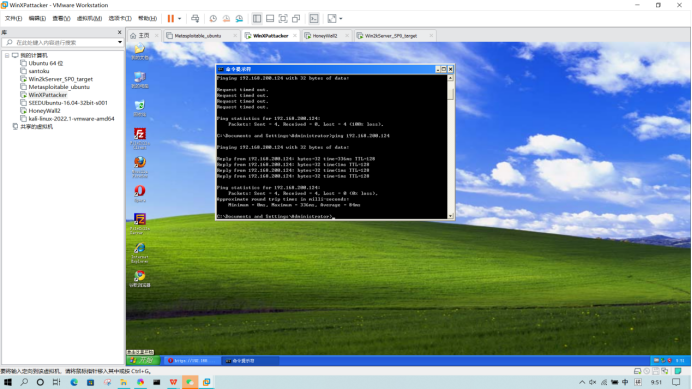

用攻击机WinXPattacker(IP:192.168.200.2) Ping靶机Win2kServer_SP0_target(IP:192.168.200.124),检测到回复:

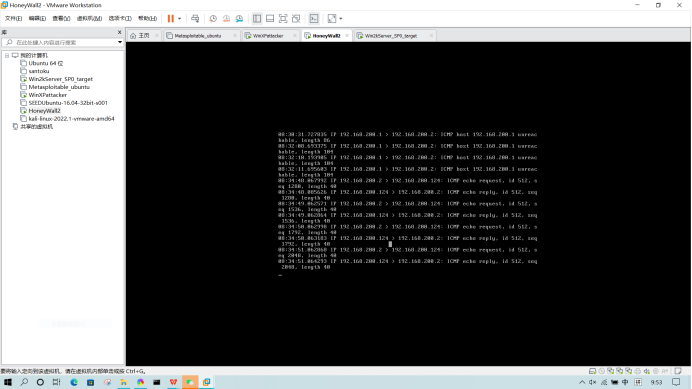

蜜网网关监听到:

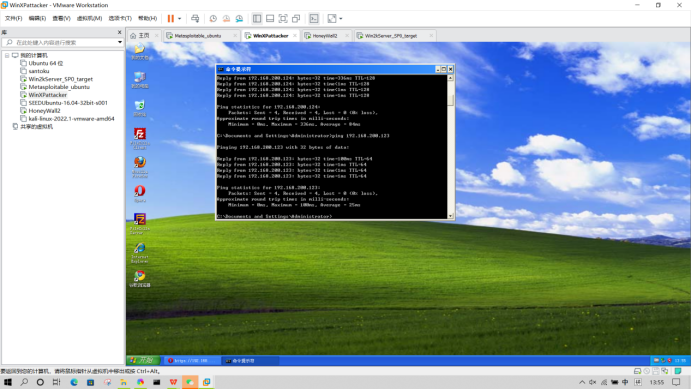

用攻击机WinXPattacker(IP:192.168.200.2) Ping靶机Metasploitable_ubuntu(IP:192.168.200.123),检测到回复:

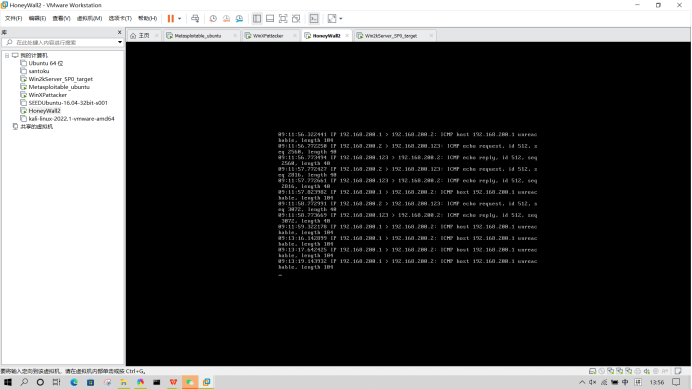

蜜网网关监听到:

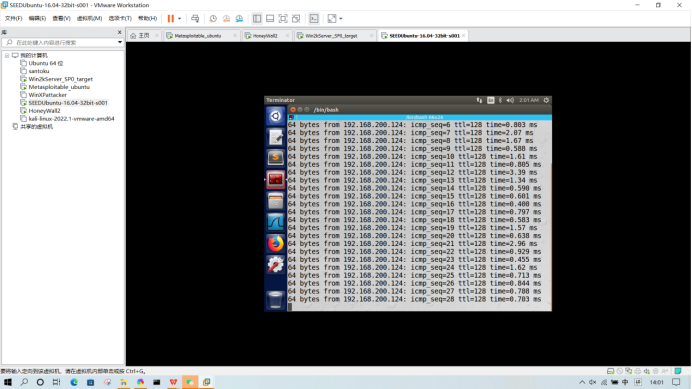

用攻击机SEEDUbuntu-16.04-32bit-new(IP:192.168.200.3) Ping靶机Win2kServer_SP0_target(IP:192.168.200.124),检测到回复:

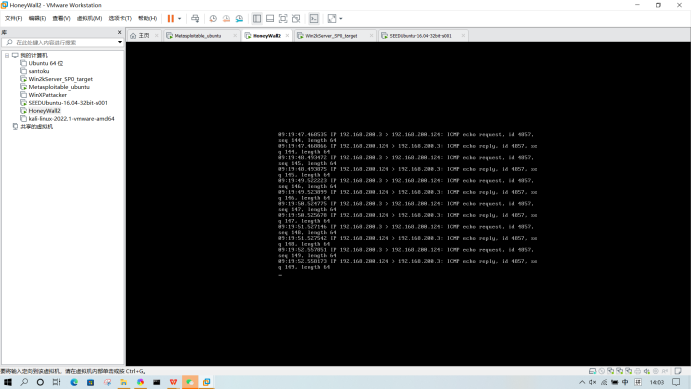

蜜网网关监听到:

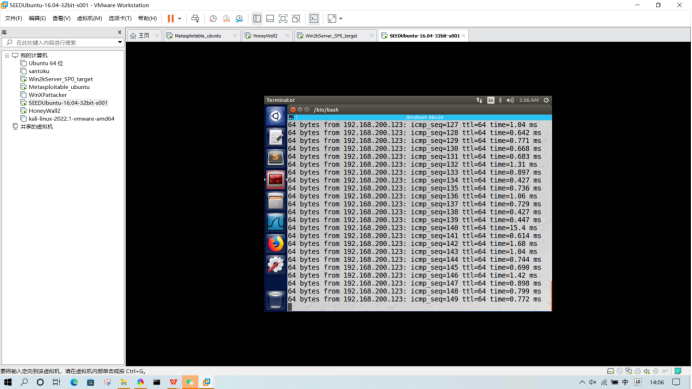

用攻击机SEEDUbuntu-16.04-32bit-new(IP:192.168.200.3) Ping靶机Metasploitable_ubuntu(IP:192.168.200.123),检测到回复:

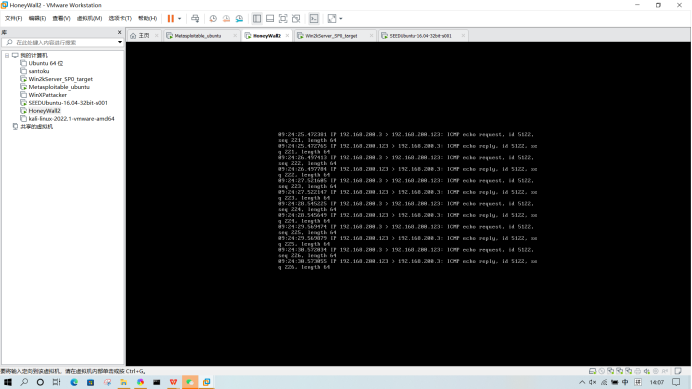

蜜网网关监听到:

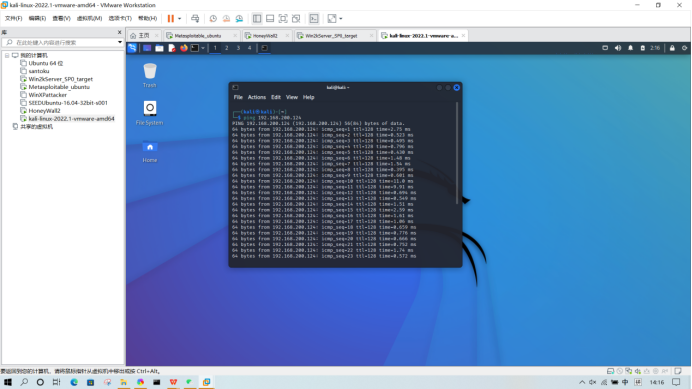

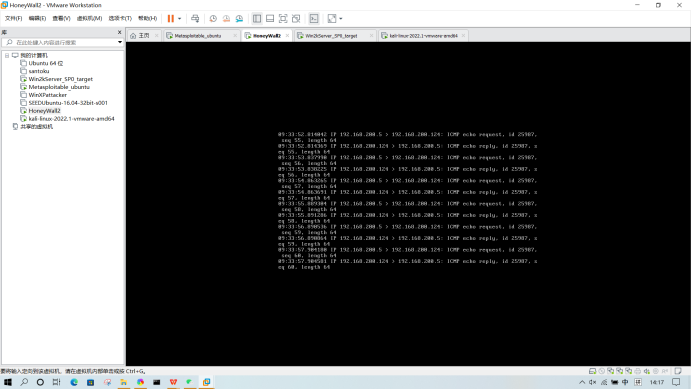

用攻击机kali-linux-2022.1-vmware-amd64(IP:192.168.200.5) Ping靶机Win2kServer_SP0_target(IP:192.168.200.124),检测到回复:

蜜网网关监听到:

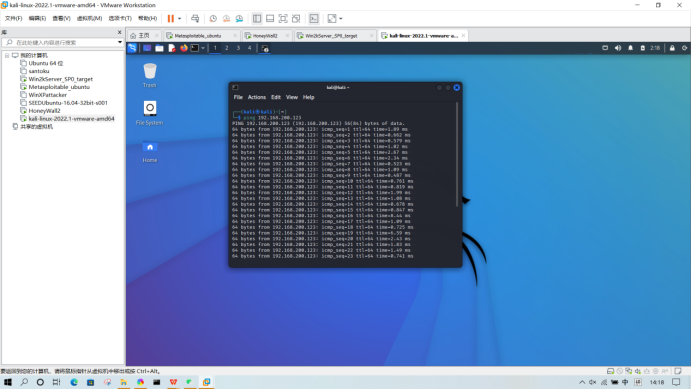

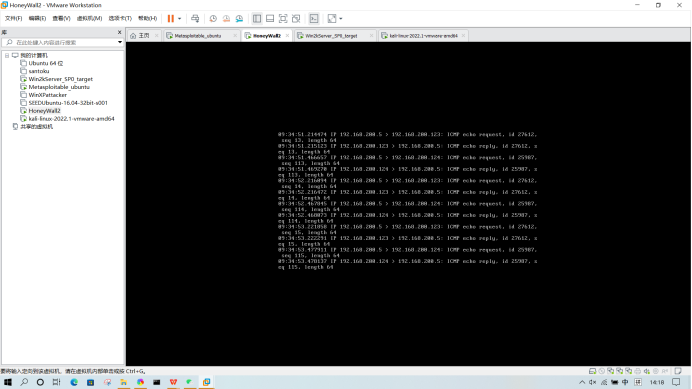

用攻击机kali-linux-2022.1-vmware-amd64(IP:192.168.200.5) Ping靶机Metasploitable_ubuntu(IP:192.168.200.123),检测到回复:

蜜网网关监听到:

(4)攻击机、靶机、SEED虚拟机和蜜网网关的功能以及所包含相关攻防软件的功能

| 序号 | 名称 | 功能 |

|---|---|---|

| 1 | 攻击机 | 发起网络攻击,进行网络扫描、渗透攻击、程序逆向分析等 |

| 2 | 靶机 | 网络攻击的目标, |

| 3 | SEED虚拟机 | 用于进行诸如TCP/IP协议栈攻击,web应用攻击等安全实验的虚拟机环境 |

| 4 | 蜜网网关 | 网络诱骗,监控、分析攻击行为 |

| 5 | cpdump | 将网络中传送的数据包完全截获下来提供分析 |

| 6 | Wireshark | 网络封包分析软件,撷取网络封包,并尽可能显示出最为详细的网络封包资料 |

| 7 | Nmap | Linux下的网络扫描和嗅探工具包,用来扫描网上电脑开放的网络连接端 |

| 8 | Metasploit | 开源的安全漏洞检测工具,识别安全性问题,验证漏洞的缓解措施等 |

3.学习中遇到的问题及解决

(1)问题1:改metasploitable2虚拟器中的文件时,使用命令无法修改文件。

问题1解决方案:在命令前加上“sudo”要注意,vim后有空格。Linux的sudo命令以系统管理者的身份执行指令,也就是说,经由sudo所执行的指令就好像是root亲自执行。

(2)问题2:修改Metasploitable_ubuntu网络配置文件,使用vim,不会保存。

问题2解决方案:在Linux中使用vim时按ESC,左下角可以输入:wq(保存并退出)。

(3)问题3:攻击机Ping靶机Win2kServer_SP0_target时Ping不通。

问题3解决方案:网络适配器未设置成VMnet1(仅主机模式),修改之后Ping通了。

4.学习感想和体会

因为自己的研究方向就是跟网络攻防有关,这次实验让我对自己的研究方向有了更具体地认识。这次实验让我首次接触到了一个较为完整的攻防环境的结构,学到了如何搭建网络攻防环境,对网络攻防有了一个基本的认识。在实验过程中遇到的问题都是由于对相关知识不熟或者操作不当导致的,所以在后续的实验中一定要细心,否则一个小小的错误可能就要重新做,比如,输入命令时要注意空格,错误或者缺少空格会导致无法运行。后面的课程和实验中仍要向其他同学多多学习。