XSS学习(因代码敏感,大部分被网站过滤了,后面部分还被截断了发不出来)

XSS 学习

跨站脚本(Cross-Site Scripting,XSS)是一种经常出现在 WEB 应用程序中的计算机安全漏洞,是由于 WEB 应用程序对用户的输入过滤不足而产生的。攻击者利用网站漏洞把恶意的脚本代码注入到网页中,当其他用户浏览这些网页时,就会执行其中的恶意代码,对受害用户可能采取 Cookies 资料窃取、会话劫持、钓鱼欺骗等各种攻击。

根据漏洞成因,主要分成三类:

- 反射型

- 存储型

- DOM型

反射型

反射型 XSS 的利用一般是攻击者通过特定手法(如电子邮件),诱使用户去访问一个包含恶意代码的 URL,当受害者点击这些专门设计的链接的时候,恶意代码会直接在受害者主机上的浏览器执行。此类 XSS 通常出现在网站的搜索栏、用户登录口等地方,常用来窃取客户端 Cookies 或进行钓鱼欺骗。也称非持久型XSS,一般只会执行一次。

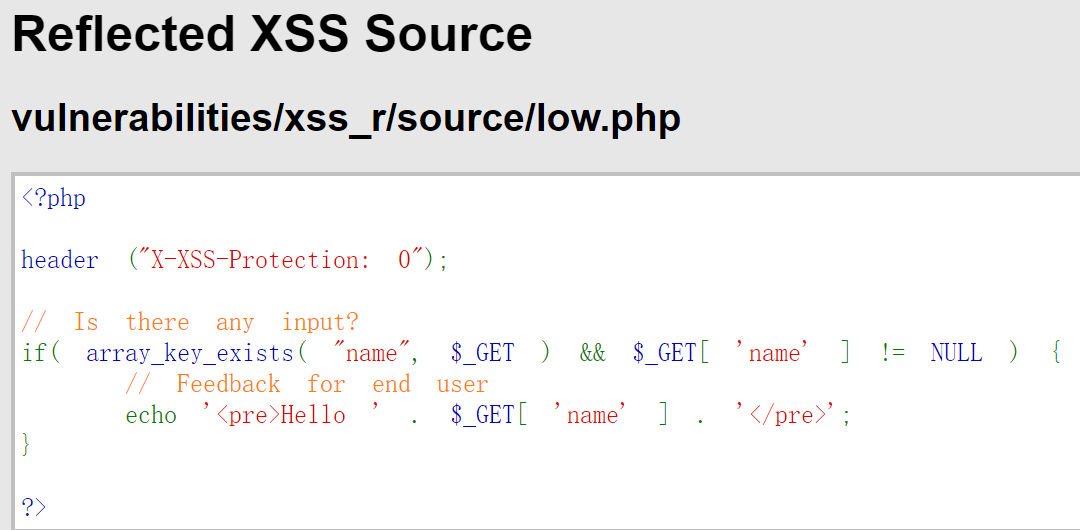

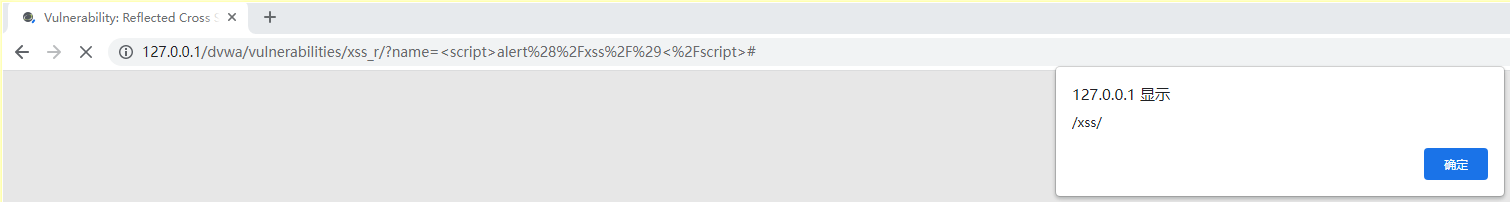

以下以DVWA中Low(未做任何过滤)为例

采用下面最简单payload即可触发反射型XSS(仅以弹窗为例,实际应用中可能造成cookie被窃取等严重后果)

<script>alert(/xss/)</script>

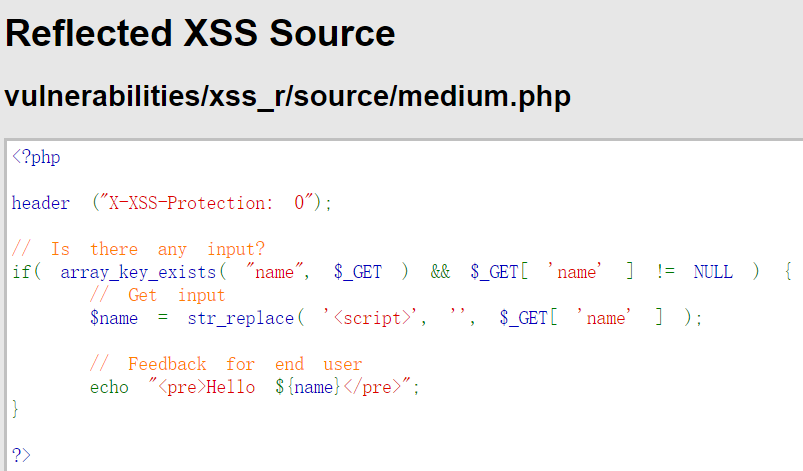

以下以DVWA中Medium(过滤script)为例

首先可以考虑替换script中大小写,绕过过滤

<ScRipt>alert(/xss/)</sCriPt>

也可以双写

浙公网安备 33010602011771号

浙公网安备 33010602011771号