webshell WP(一句话木马)

webshell WP(一句话木马)

攻防世界webshell,链接https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=5070&page=1

题目如下图所示

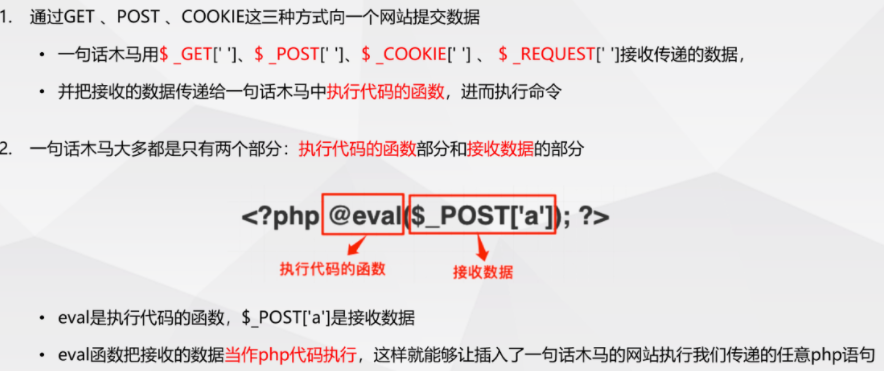

通过查阅资料 webshell一句话木马执行过程如下

所以需要通过POST方法向指定网址传输php代码,并且POST表单中shell变量会作为php代码被eval()函数执行。所以尝试使用Max HackBar传入post参数 shell=system('ls'); 注:system — 执行外部程序,并且显示输出。 得到结果如下:

再次传入post参数 shell=system('cat flag.txt'); 得到flag