NSSCTF之NISACTF2022之string

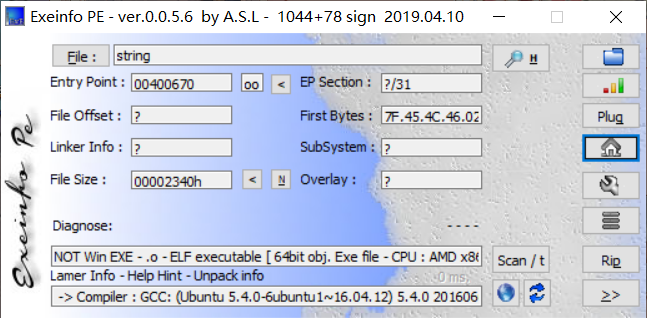

老样子先查壳。

64位无壳。

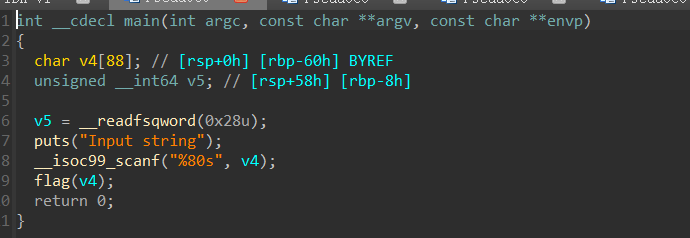

丢IDA里面分析

main函数输入字符串,然后将字符串传入flag函数里面去.

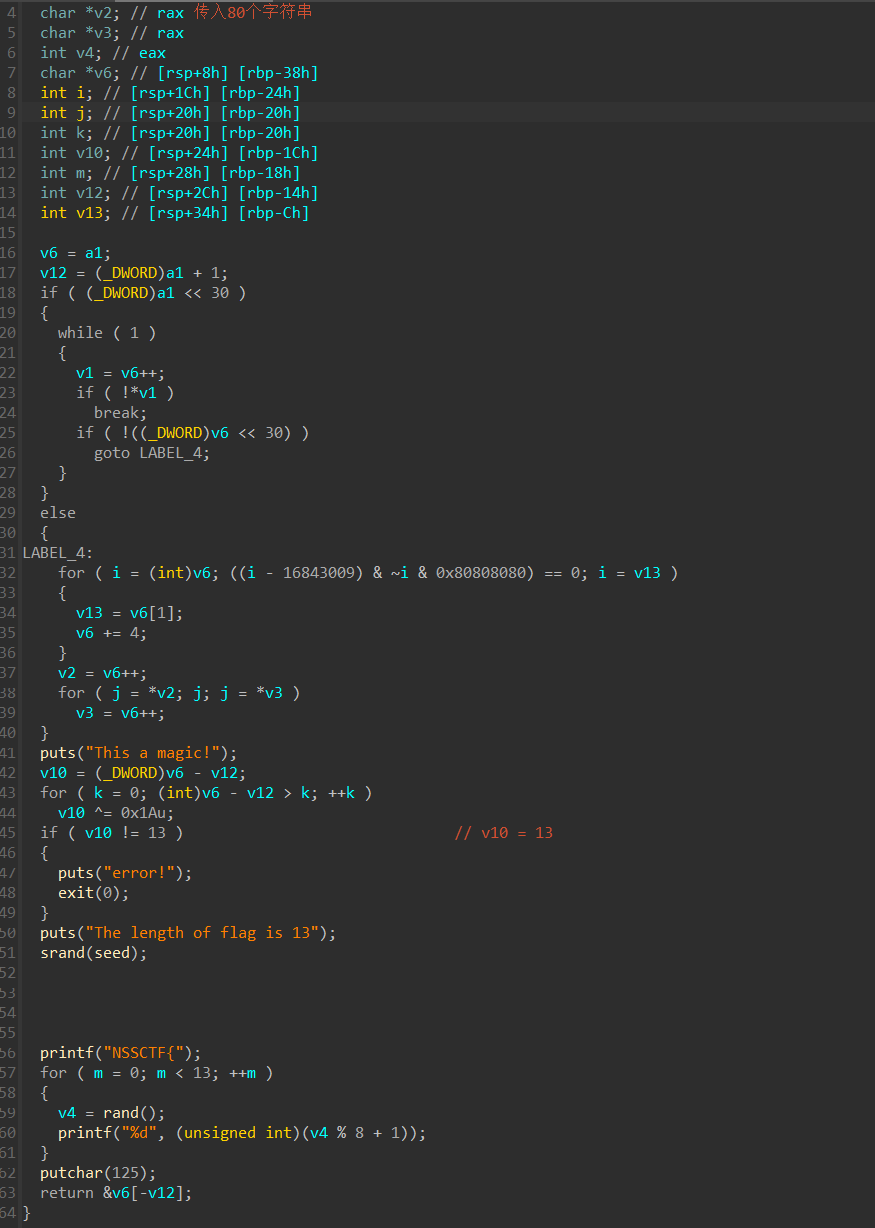

然后到flag函数里面去看看

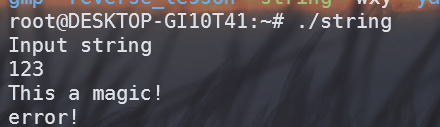

通过在WSL中执行该文件,发现需要我们输入一串字符,然后来判断。

flag的前半段函数我一开始没看懂,到后面才了解到这个是C语言中库函数string.h的伪代码

文章:https://www.codenong.com/cs105974546/

发现自己还是了解的太少,以后要多多了解这方面的知识

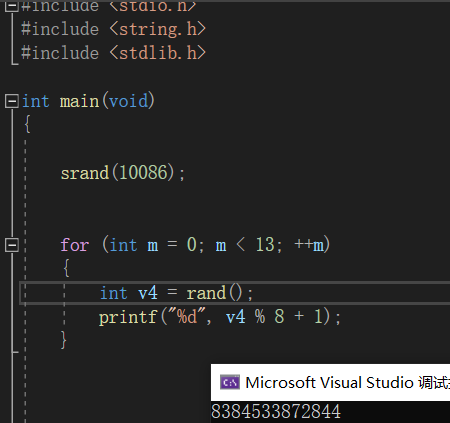

然后直接看到最后几行代码。运用srand函数来生成随机数,而且还给了种子,于是我天真的vs上面写了一个脚本

于是我一直交NSSCTF{8384533872844},发现一直交不了,麻了

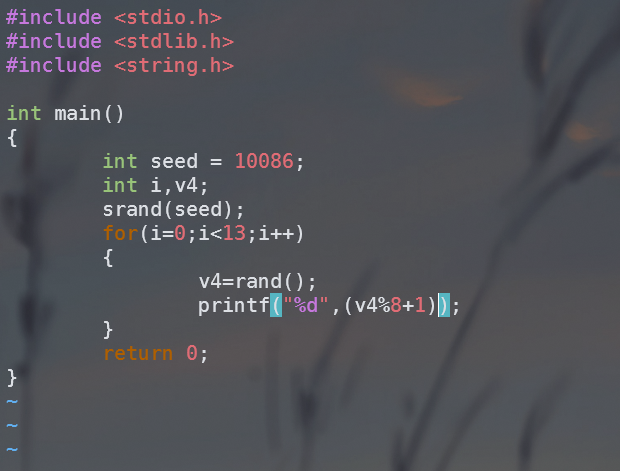

后面看WP才得知,不同平台编译的文件,其脚本也需要在不同的平台上去编译运行

直接在WSL2上写脚本即可.

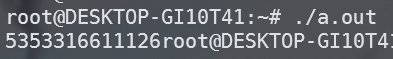

下面附上脚本,以及答案

总结:以后做题的时候以及写脚本的时候,一定要注意平台的问题。

NSSCTF{5353316611126}即可

浙公网安备 33010602011771号

浙公网安备 33010602011771号