14GDB代码反向执行

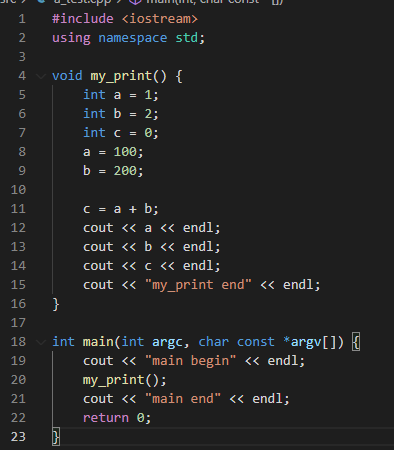

1. 代码片段:

2. GDB执行分析:

1)断点到代码行19,并且运行到代码行19

2)启用反向执行功能:record,该命令必须在程序运行起来执行。

3)下一步,来到调用子函数my_print的代码行20

4)进入子函数my_print的第一行5

5)一路n,来到代码行12

6)一路rn(反向执行),来到代码行7,这时候a, b变量的值分别为1,2

7)反向执行到子函数my_print的调用行20:reverse-finish

8)下一步,发现他会进入到子函数my_print的正向执行的最后位置行12(12行前面的代码都会自动被执行)

另外:rc命令是c命令的反向执行,表示回退到上一个断点的位置

关闭防线执行命令:record stop

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· AI 智能体引爆开源社区「GitHub 热点速览」

· 从HTTP原因短语缺失研究HTTP/2和HTTP/3的设计差异

· 三行代码完成国际化适配,妙~啊~

2020-01-18 linux环境下时区无法设置(Asia/Shanghai (UTC, 0000))的问题解决

2020-01-18 Python Inotify 监视LINUX文件系统事件