排查域账户频繁锁定

最近2周一直被一个问题困扰,有用户频繁被锁定。但是无法找到用户从哪里发送的验证信息。

原因是为了加强安全监控,启用了用户账户锁定的通知。这个锁定通知是通过事件日志结合计划任务发送的,具体如何操作可以参考之前的文章《监控账户登录》或者《Windows 2012 R2 计划任务发送邮件》。

账户被锁定的唯一原因就是频繁的提供错误凭据做身份验证。当错误次数超过组策略里配置的限制次数后就会被锁定一段时间。锁定时间同样也是在组策略里配置的。这种锁定策略可以有效的保护账户安全,避免暴力破解。

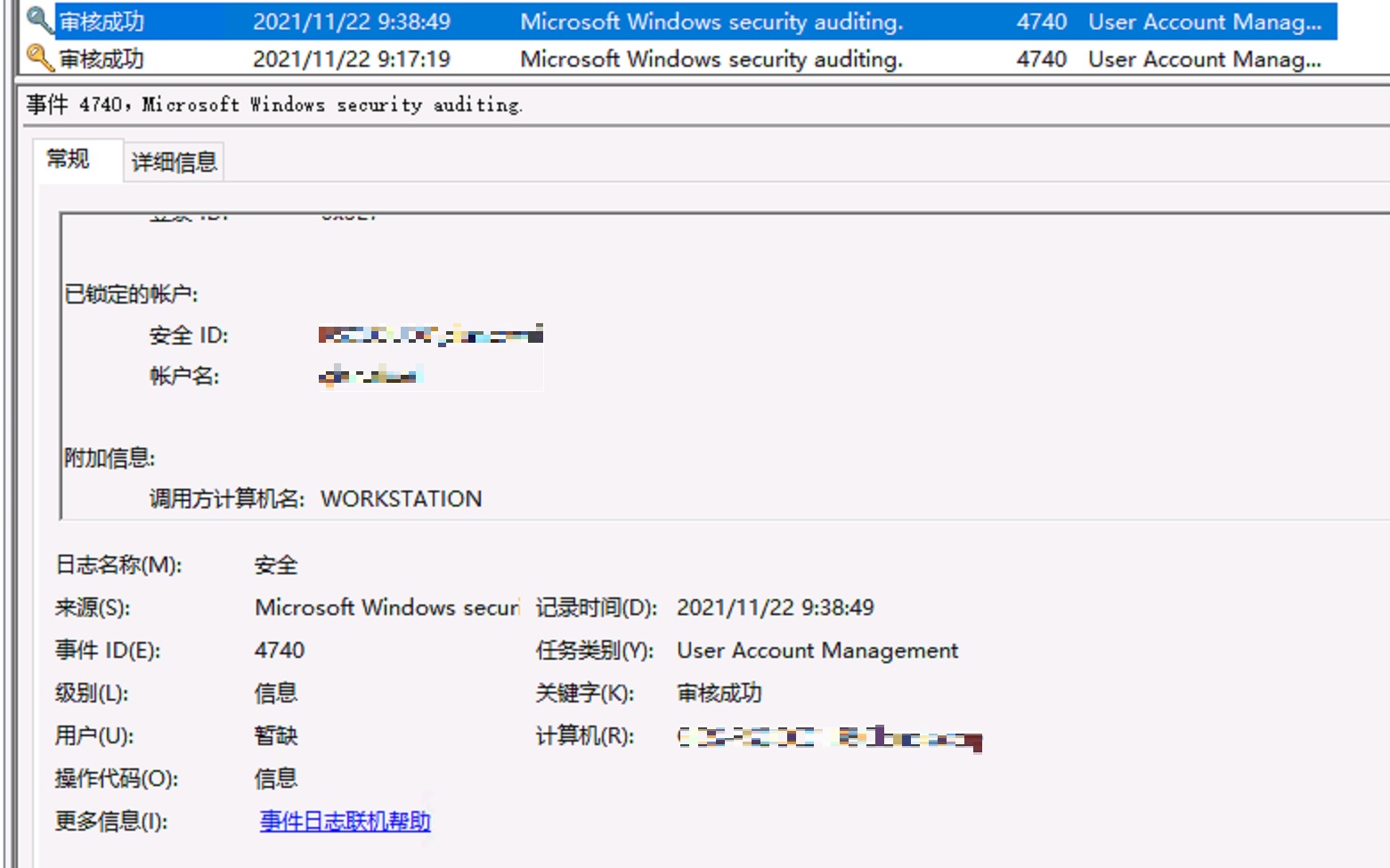

现在账户被频繁锁定,我们必须找到源头,然后判断是否存在攻击。一旦用户账户被盗取,之后会引发一系列的垃圾邮件,病毒传播等问题。账户锁定的事件ID是4740,在PDC上会记录。

这里通常会记录客户端的计算机名,Source Workstation。但是这里记录的却是WORKSTATION。一般不会有计算机会改成这个名字的。后来经过2天的查找,也没有找到这个名为 WORKSTATION的计算机。

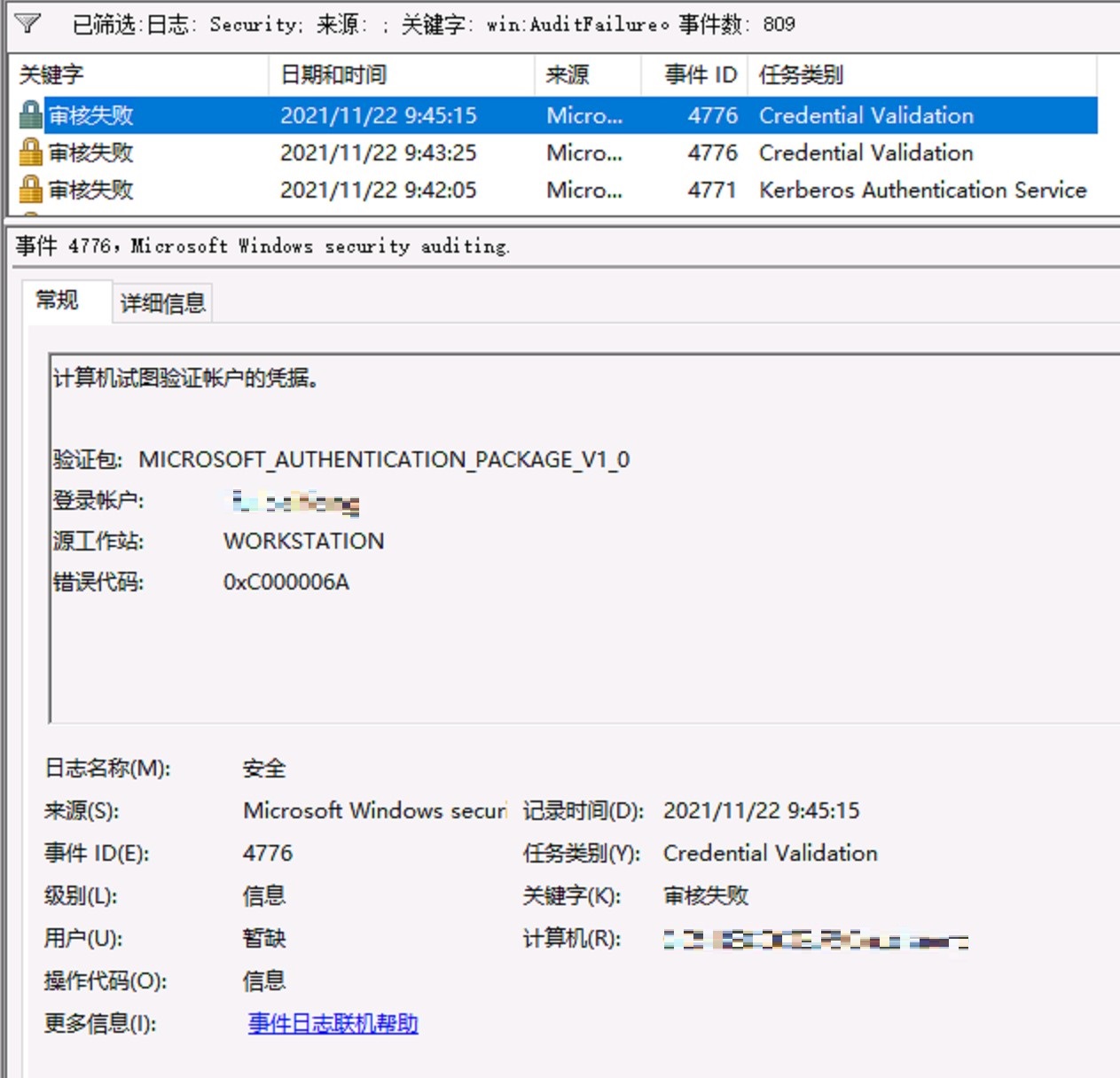

进一步检查安全日志,会发现有4776的登录失败的日志。但是记录的也只是WORKSTATION。4776,MICROSOFT_AUTHENTICATION_PACKAGE_V1_0 只能说明这是一个NTLM的验证行为。并不是Kerberos验证,否则会有4771的日志,并且能显示客户端IP。0xC000006A表示用户名正确,但是密码错误。https://www.cnblogs.com/qishine/p/15632829.html

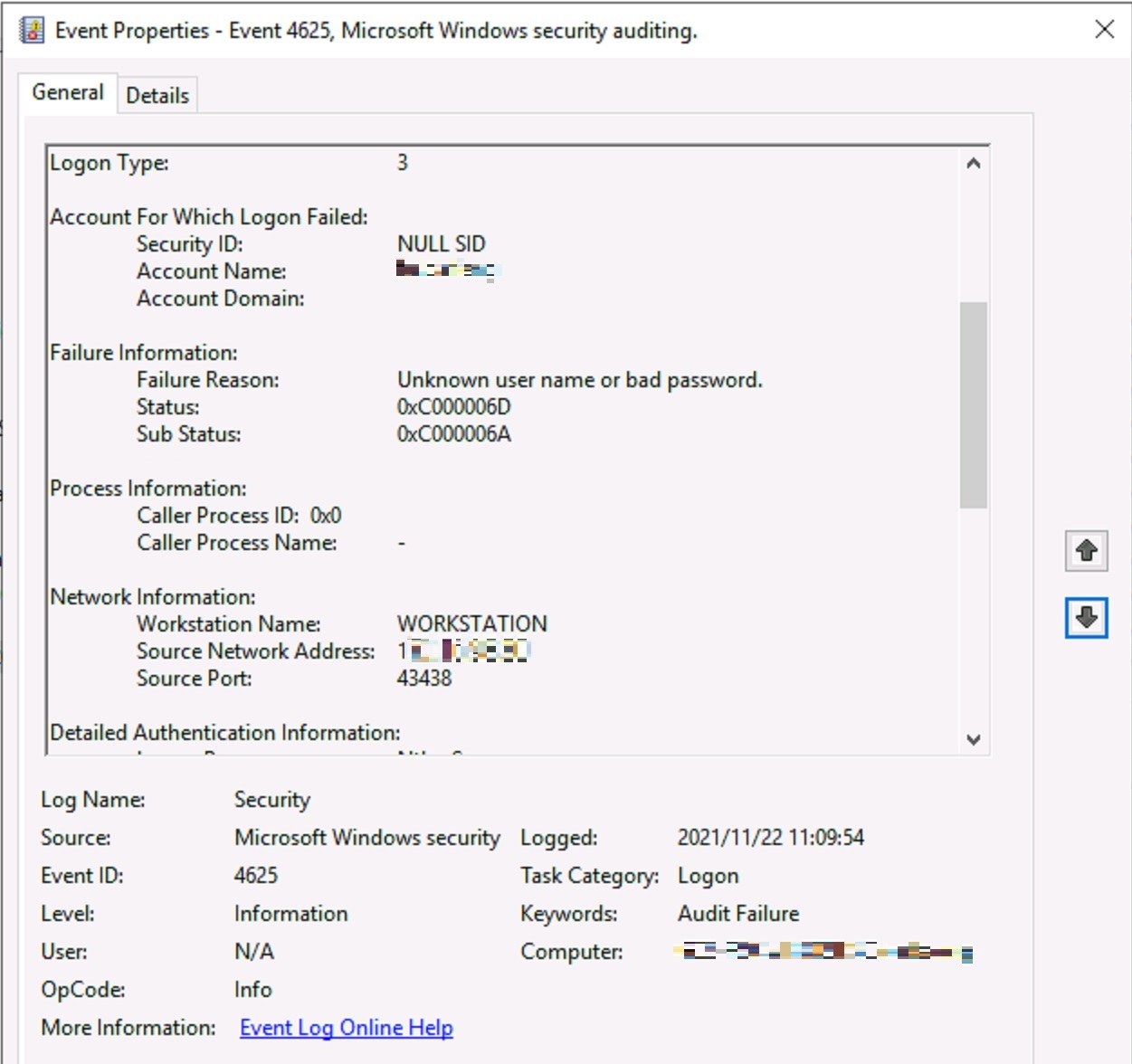

在网上查了很多文章,都说要继续查找4625的日志。但是域控上并没有记录到相关的日志,其它登录错误基本都有,但是就是这个WORKSTATION没有,并且有多个账户都在WORKSTATION上被锁定。如果这是一台公司内的电脑,那么它很可能中病毒了,并且在尝试登录一些账户。

对于只记录了计算机名,但是又不是域内客户端的情况下问题就很棘手了。对于一些按规范命名的计算机来说还能查一下电脑发放记录追查一下。但是对于一个只有计算机名并且无记录,不在域内的客户端来说,无疑增加了它是一台中毒的计算机,或者是肉鸡的概率。必须尽快找到并检查。

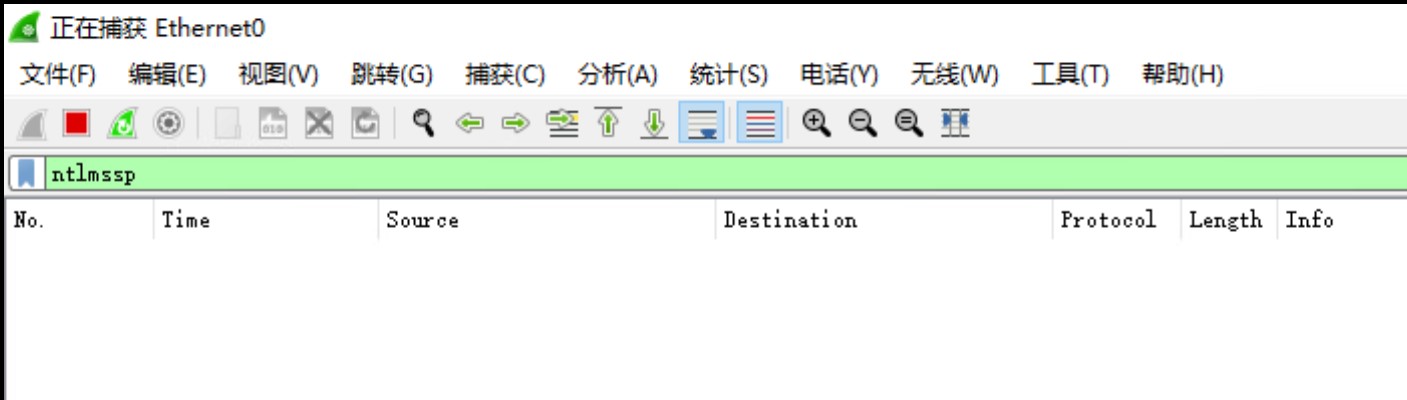

接着,我又尝试在PDC上抓包看一下是不是能获取到客户端的真实IP。WireShark可以直接使用ntlmssp这个过滤器来过滤。结果也没有发现有NTLM的验证信息。

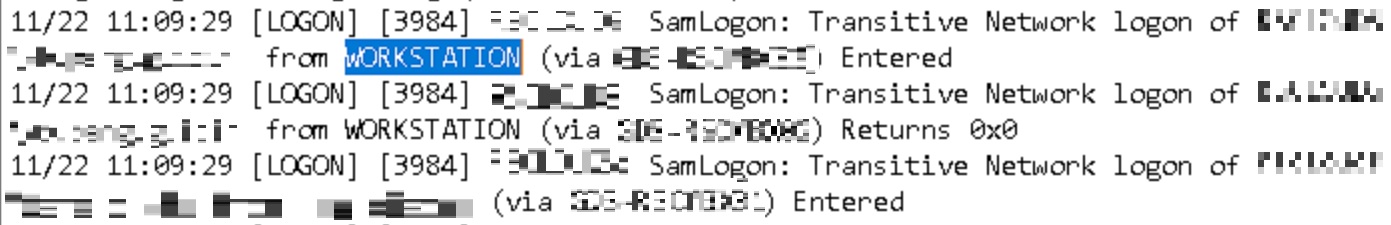

接下去,又考虑在PDC上启用Netlogon的Debug日志。方法如下:

Nltest /DBFlag:2080FFFF 然后重启netlogon服务。关闭debug日志的方法也很简单,运行Nltest /DBFlag:0x0后重启netlogon服务就可以了。

日志文件位于Windows目录下debug文件夹中的netlogon.log。结果很快的就发现了有用信息。

via后面就是我们的邮件服务器。于是在登录邮件服务器查看。直接过滤4625的日志。因为频繁验证失败,所以很容易就找到登录信息。并且这里记录了客户端的来源IP。

经过检查,是一台MAC OS电脑,然后OUTLOOK配置了错误的用户名和密码,导致验证失败,账户被锁定。据此为经验,之后发现在WORKSTATION上锁定的,首先检查客户端是否是mac os。如果是则进一步检查outlook配置,极大的提高了排查问题的效率。