LDAP的介绍和部署

其他优秀参考博客:https://segmentfault.com/a/1190000014683418?utm_source=tag-newest

https://blog.csdn.net/weixin_42578481/article/details/80863890

1.LDAP的部署

1.安装openldap

#同步时间,关闭seliunx和firewalld,重启服务器

[root@linux-test-no ~]# ntpdate -u ntp1.aliyun.com && sed -i '/SELINUX/s/enforcing/disabled/' /etc/selinux/config &&

setenforce 0 && systemctl disable firewalld.service && systemctl stop firewalld.service && shutdown -r now

#使用yum安装openldap及其相关包 [root@linux-no ~]# yum -y install openldap compat-openldap openldap-clients openldap-servers openldap-servers-sql openldap-devel migrationtools #安装包说明

#查看安装的版本

[root@linux-no ~]# slapd -VV

@(#) $OpenLDAP: slapd 2.4.44 (Jan 29 2019 17:42:45) $

mockbuild@x86-01.bsys.centos.org:/builddir/build/BUILD/openldap-2.4.44/openldap-2.4.44/servers/slapd

#安装完成之后,会自动生成一个OpenLDAP的系统账号

[root@linux-no ~]# cat /etc/passwd

。。。。。

ldap:x:55:55:OpenLDAP server:/var/lib/ldap:/sbin/nologin

。。。。。

[root@linux-test-no ~]# cp /usr/share/openldap-servers/DB_CONFIG.example /var/lib/ldap/DB_CONFIG

[root@linux-test-no ~]# chown -R ldap. /var/lib/ldap/DB_CONFIG

[root@linux-test-no ~]# systemctl start slapd

[root@linux-test-no ~]# systemctl enable slapd

Created symlink from /etc/systemd/system/multi-user.target.wants/slapd.service to /usr/lib/systemd/system/slapd.service.

[root@linux-test-no ~]# systemctl status slapd #查看状态,正常启动则OK

2.修改openldap配置

这里就是重点中的重点了,从openldap2.4.23版本开始,所有配置都保存在/etc/openldap/slapd.d目录下的cn=config文件夹内,不再使用slapd.conf作为配置文件。配置文件的后缀为 ldif,且每个配置文件都是通过命令自动生成的,任意打开一个配置文件,在开头都会有一行注释,说明此为自动生成的文件,请勿编辑,使用ldapmodify命令进行修改

# AUTO-GENERATED FILE - DO NOT EDIT!! Use ldapmodify.

安装openldap后,会有三个命令用于修改配置文件,分别为ldapadd, ldapmodify, ldapdelete,顾名思义就是添加,修改和删除。而需要修改或增加配置时,则需要先写一个ldif后缀的配置文件,然后通过命令将写的配置更新到slapd.d目录下的配置文件中去,完整的配置过程如下,跟着我做就可以了:

#生成管理员密码,记录下这个密码,后面需要用到 [root@linux-test-no ~]# slappasswd New password: Re-enter new password: {SSHA}y9uEdHzwOgf6yG1tXSmhHS/mLE0j0vtw ## 新增修改密码文件,ldif为后缀,文件名随意,不要在/etc/openldap/slapd.d/目录下创建类似文件 # 生成的文件为需要通过命令去动态修改ldap现有配置,如下,我在家目录下,创建文件 [root@linux-test-no ~]# vim changepwd.ldif dn: olcDatabase={0}config,cn=config changetype: modify add: olcRootPW olcRootPW: {SSHA}y9uEdHzwOgf6yG1tXSmhHS/mLE0j0vtw # 这里解释一下这个文件的内容: # 第一行执行配置文件,这里就表示指定为 cn=config/olcDatabase={0}config 文件。你到/etc/openldap/slapd.d/目录下就能找到此文件 # 第二行 changetype 指定类型为修改 # 第三行 add 表示添加 olcRootPW 配置项 # 第四行指定 olcRootPW 配置项的值 # 在执行下面的命令前,你可以先查看原本的olcDatabase={0}config文件,里面是没有olcRootPW这个项的,执行命令后,你再看就会新增了olcRootPW项,而且内容是我们文件中指定的值加密后的字符串 # 执行命令,修改ldap配置,通过-f执行文件,出现下面输出则为正常 [root@linux-test-no ~]# ldapadd -Y EXTERNAL -H ldapi:/// -f changepwd.ldif SASL/EXTERNAL authentication started SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth SASL SSF: 0 modifying entry "olcDatabase={0}config,cn=config" #查看olcDatabase={0}config内容,新增了一个olcRootPW项 [root@linux-test-no ~]# cat /etc/openldap/slapd.d/cn\=config/olcDatabase\=\{0\}config.ldif # AUTO-GENERATED FILE - DO NOT EDIT!! Use ldapmodify. # CRC32 dd117abc dn: olcDatabase={0}config objectClass: olcDatabaseConfig olcDatabase: {0}config olcAccess: {0}to * by dn.base="gidNumber=0+uidNumber=0,cn=peercred,cn=extern al,cn=auth" manage by * none structuralObjectClass: olcDatabaseConfig entryUUID: 97da77ca-592b-103a-9591-b5fa934588bd creatorsName: cn=config createTimestamp: 20200713080709Z olcRootPW:: e1NTSEF9eTl1RWRIendPZ2Y2eUcxdFhTbWhIUy9tTEUwajB2dHc= entryCSN: 20200713082821.418880Z#000000#000#000000 modifiersName: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth modifyTimestamp: 20200713082821Z

上面就是一个完整的修改配置的过程,切记不能直接修改/etc/openldap/slapd.d/目录下的配置。你修改了它之后,它的md5校验值会匹配不上,造成更多的问题

好了,下面继续进行配置

# 我们需要向 LDAP 中导入一些基本的 Schema。这些 Schema 文件位于 /etc/openldap/schema/ 目录中,schema控制着条目拥有哪些对象类和属性,可以自行选择需要的进行导入,

# 依次执行下面的命令,导入基础的一些配置,我这里将所有的都导入一下,其中core.ldif是默认已经加载了的,不用导入

[root@linux-test-no ~]# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/cosine.ldif

[root@linux-test-no ~]# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/nis.ldif

[root@linux-test-no ~]# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/inetorgperson.ldif

[root@linux-test-no ~]# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/collective.ldif

[root@linux-test-no ~]# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/corba.ldif

[root@linux-test-no ~]# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/duaconf.ldif

[root@linux-test-no ~]# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/dyngroup.ldif

[root@linux-test-no ~]# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/java.ldif

[root@linux-test-no ~]# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/misc.ldif

[root@linux-test-no ~]# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/openldap.ldif

[root@linux-test-no ~]# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/pmi.ldif

[root@linux-test-no ~]# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/ppolicy.ldif

# 如果要修改,则修改文件中相应的dc=qingbai,dc=com为自己的域名

[root@linux-test-no ~]# vim changedomain.ldif

dn: olcDatabase={1}monitor,cn=config

changetype: modify

replace: olcAccess

olcAccess: {0}to * by dn.base="gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth" read by dn.base="cn=admin,dc=qingbai,dc=com" read by * none

dn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcSuffix

olcSuffix: dc=qingbai,dc=com

dn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcRootDN

olcRootDN: cn=admin,dc=qingbai,dc=com

dn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcRootPW

olcRootPW: {SSHA}y9uEdHzwOgf6yG1tXSmhHS/mLE0j0vtw #这里填一开始我们生成的管理员密码

dn: olcDatabase={2}hdb,cn=config

changetype: modify

add: olcAccess

olcAccess: {0}to attrs=userPassword,shadowLastChange by dn="cn=admin,dc=yaobili,dc=com" write by anonymous auth by self write by * none

olcAccess: {1}to dn.base="" by * read

olcAccess: {2}to * by dn="cn=admin,dc=qingbai,dc=com" write by * read

#执行命令,修改配置,最后这里有5个修改,所以执行会输出5行表示成功。

[root@linux-test-no ~]# ldapmodify -Y EXTERNAL -H ldapi:/// -f changedomain.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "olcDatabase={1}monitor,cn=config"

modifying entry "olcDatabase={2}hdb,cn=config"

modifying entry "olcDatabase={2}hdb,cn=config"

modifying entry "olcDatabase={2}hdb,cn=config"

modifying entry "olcDatabase={2}hdb,cn=config"

然后,启用memberof功能

# 新增add-memberof.ldif, #开启memberof支持并新增用户支持memberof配置

[root@linux-test-no ~]# vim add-memberof.ldif

dn: cn=module{0},cn=config

cn: modulle{0}

objectClass: olcModuleList

objectclass: top

olcModuleload: memberof.la

olcModulePath: /usr/lib64/openldap

dn: olcOverlay={0}memberof,olcDatabase={2}hdb,cn=config

objectClass: olcConfig

objectClass: olcMemberOf

objectClass: olcOverlayConfig

objectClass: top

olcOverlay: memberof

olcMemberOfDangling: ignore

olcMemberOfRefInt: TRUE

olcMemberOfGroupOC: groupOfUniqueNames

olcMemberOfMemberAD: uniqueMember

olcMemberOfMemberOfAD: memberOf

# 新增refint1.ldif文件新增refint2.ldif文件

[root@linux-test-no ~]# vim refint2.ldif

dn: olcOverlay=refint,olcDatabase={2}hdb,cn=config

objectClass: olcConfig

objectClass: olcOverlayConfig

objectClass: olcRefintConfig

objectClass: top

olcOverlay: refint

olcRefintAttribute: memberof uniqueMember manager owner

[root@linux-test-no ~]# ldapadd -Q -Y EXTERNAL -H ldapi:/// -f add-memberof.ldif

[root@linux-test-no ~]# ldapmodify -Q -Y EXTERNAL -H ldapi:/// -f refint1.ldif

[root@linux-test-no ~]# ldapadd -Q -Y EXTERNAL -H ldapi:/// -f refint2.ldif

到此,配置修改完了,在上述基础上,我们来创建一个叫做 qingbai company 的组织,并在其下创建一个 admin 的组织角色(该组织角色内的用户具有管理整个 LDAP 的权限)和 People 和 Group 两个组织单元:

#新增配置文件 [root@linux-test-no ~]# vim base.ldif dn: dc=qingbai,dc=com objectClass: top objectClass: dcObject objectClass: organization o: Qingbai Company dc: qingbai dn: cn=admin,dc=qingbai,dc=com objectClass: organizationalRole cn: admin dn: ou=People,dc=qingbai,dc=com objectClass: organizationalUnit ou: People dn: ou=Group,dc=qingbai,dc=com objectClass: organizationalRole cn: Group #执行命令,添加配置, 这里要注意修改域名为自己配置的域名,然后需要输入上面我们生成管理员密码时输入的密码

[root@linux-test-no ~]# ldapadd -x -D cn=admin,dc=qingbai,dc=com -W -f base.ldif

Enter LDAP Password:

adding new entry "dc=qingbai,dc=com"

adding new entry "cn=admin,dc=qingbai,dc=com"

adding new entry "ou=People,dc=qingbai,dc=com"

adding new entry "ou=Group,dc=qingbai,dc=com"

通过以上的所有步骤,我们就设置好了一个 LDAP 目录树:其中基准 dc=qingbai,dc=com 是该树的根节点,其下有一个管理域 cn=admin,dc=qingbai,dc=com 和两个组织单元 ou=People,dc=qingbai,dc=com 及 ou=Group,dc=qingbai,dc=com。

2.安装phpldapadmin

1.安装过程

ldap装好后,下面安装web界面phpldapadmin。

# yum安装时,会自动安装apache和php的依赖。 # 注意: phpldapadmin很多没更新了,只支持php5,如果你服务器的环境是php7,则会有问题,页面会有各种报错 [root@linux-test-no ~]# yum install -y phpldapadmin

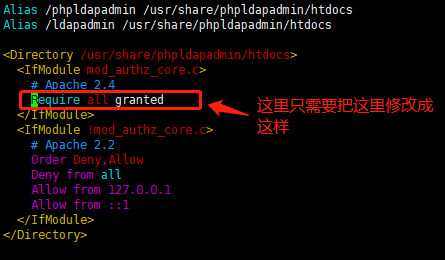

# 修改apache的phpldapadmin配置文件 # 修改如下内容,放开外网访问,这里只改了2.4版本的配置,因为centos7 默认安装的apache为2.4版本。所以只需要改2.4版本的配置就可以了 # 如果不知道自己apache版本,执行 rpm -qa|grep httpd 查看apache版本 [root@linux-test-no ~]# vim /etc/httpd/conf.d/phpldapadmin.conf

#修改配置用DN登录ldap

[root@linux-test-no ~]# vim /etc/phpldapadmin/config.php

[root@linux-test-no ~]# systemctl enable httpd

Created symlink from /etc/systemd/system/multi-user.target.wants/httpd.service to /usr/lib/systemd/system/httpd.service.

2.登录phpldapadmin界面

上一步,启动了apache服务后,在浏览器上访问: http://ip/ldapadmin ,然后使用上面定义的用户,进行登录,如下:

如果你前面一切都设置对了,那么这里就可以登录进去了。