i春秋 web(3)

who are you

broken

do you know upoad?

who are you

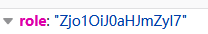

首先看到的页面只有一句话查看源码,之后没有东西,然后试着burp抓包看到cookie有一串字母,感觉像base64,

解码之后得到:

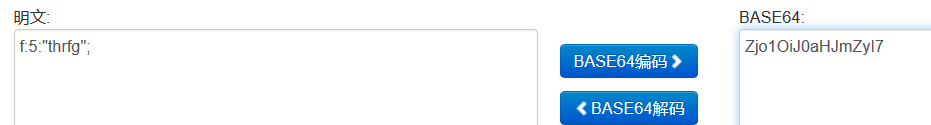

这个东西真不知道是嘛,百度之后说是rot13编码,将thrfg进行解码后得到

通过大佬的wp,才明白,既然guest是通过rot13+base64加密后传进去的,那我们是不是也可以用同样的加密方式把admin传递过去,使我们的权限提升

所以,将admin两次加密后得到Zjo1OiJucXp2YSI=,然后传入页面的cookie值中刷新,然后就有了提示,我们可以上传东西了

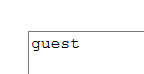

查看源代码可以得到,我们需要post传入两个参数,根据单词的意思大概使第一个变量传入文件,第二个文件传入数据

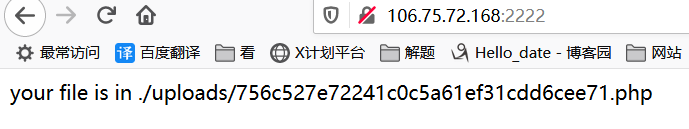

我们先普通的构造payload:filename=1.php&data=<?phpinfo();?>

但是页面上提示了nonono,肯定是我们传入的值有问题,php函数一般使无法处理数组的,所以我们一开始可以先把data设置成数组来绕过

即:filename=1.php&data[]=<?phpinfo();?>

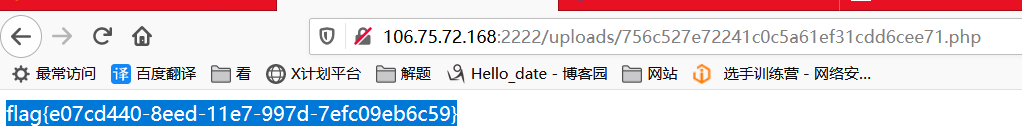

果然页面给出了上传的路径,根据路径访问页面就可以得到flag

broken

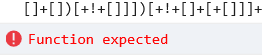

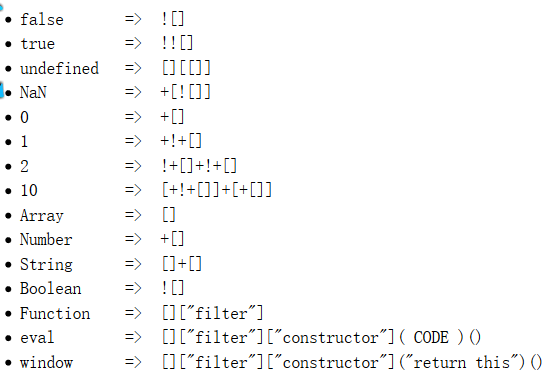

首先打开题目有一个超链接,打开之后有慢慢的好晕的东西,猜到可能是一种编码,百度之后发现那是jsfack编码

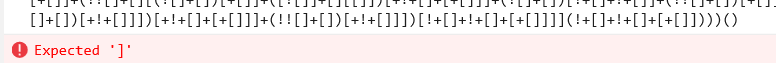

F12,复制那串到控制台回车之后,提示少了一个],

试着在末尾加上之后,还是错误

后来百度之后都说是在这段编码的开头有错误,[[,没有闭合,把这个闭合之后[][

而且下面的提示中有未定义的提示

一开始真想不通,查看wp之后知道最后的那里是一个函数的调用,因为没有定义所以调用函数不成功,去掉调用函数的()之后

在我根据别人的wp得出flag后还是有点迷糊所有又研究了一下,根据jsfack的编码规则发现,每一个的开头都没有[[的形式,并且

题目的提示说文件坏了,应该就是开头缺少了一个],我们补全开头之后弹出了一个弹框,这段代码是:alert(flag is here),

这段代码肯定就是在那一页编码当中,然后我又了解到jsfack的编码规则,发现eval的编码规则符合我们页面上的编码,可以把弹框出来的代码编码回去,

看看是哪一部分,发现这段编码之后有4519个字符,用编辑器打开所有的,发现里边有95484个字符,而flag最后可能就是在CODE那部分,

所以我们去掉最后的小括号复制到控制台执行,就会出现flag

这个题真是让我明白了一个好玩的思路呀!!!><

do you know upload?

首先我看到页面上可以上传文件,常规思路我试着上传一句话,可以提示说文件类型不允许,

后来我试着上传一个jpg文件,上传成功了,

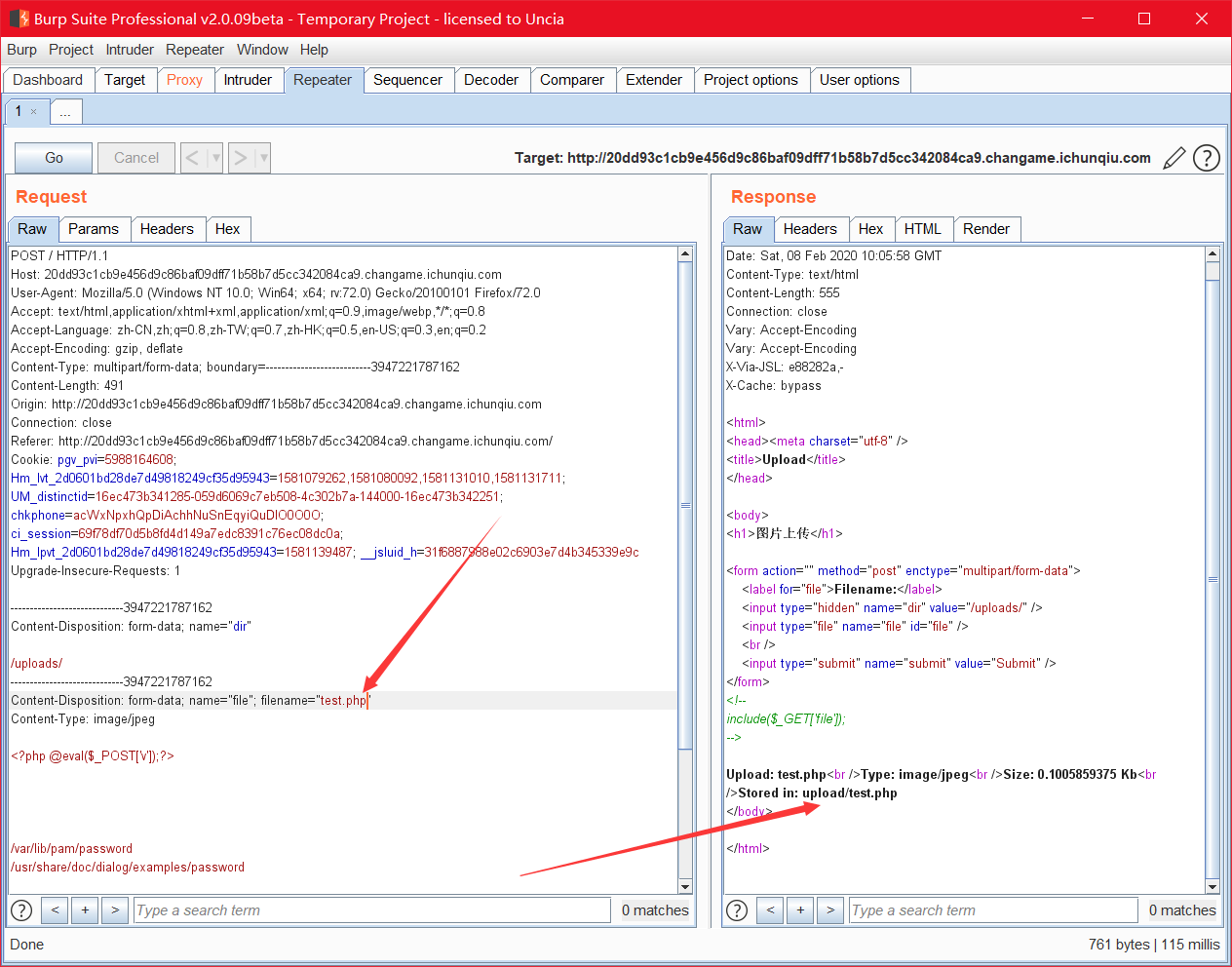

这时我们可考虑用burp抓包绕过检测,首先我把一句话的后缀名改成了jpg,然后抓包,修改后缀名,上传成功了

然后用菜刀连接,查找目录,但是没有发现flag,发现了连接数据库的文件,

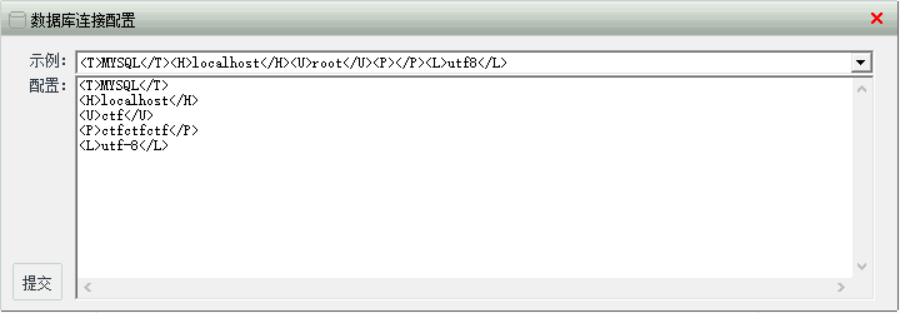

所以,用找到的文件中的信息连接数据库

连接完成之后,在数据库中就找到了flag