CTF-BugKu-WEB-42-

2020.09.20

经验教训

- 分号在url中也可能不被编码,其编码为%3B

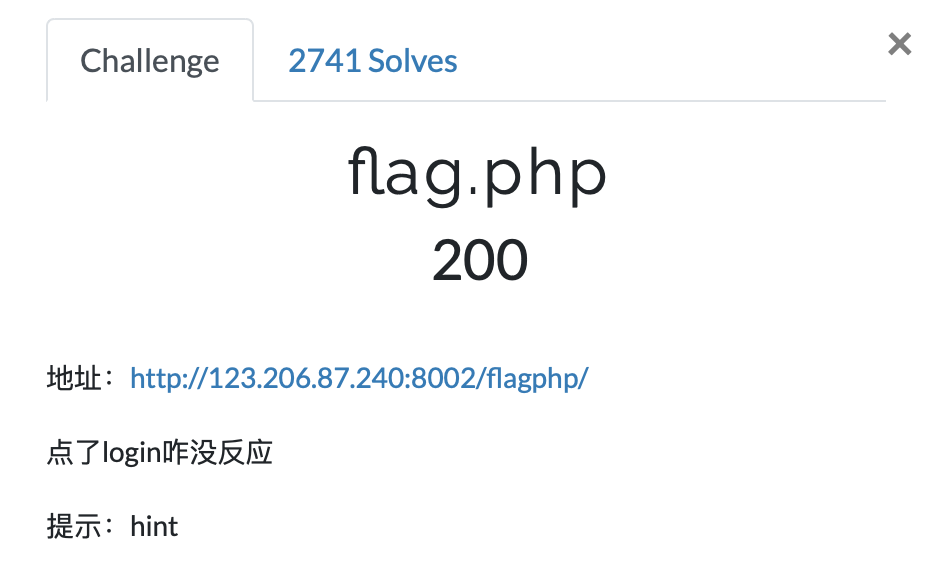

第四十二题 flag.php

https://ctf.bugku.com/challenges#flag.php

- 点击login确实没反应,访问了一下flag.php,还真存在,但是啥也没有

- 提示hint,然后我就随便输了一个hint=1,爆出了源码……好惊喜

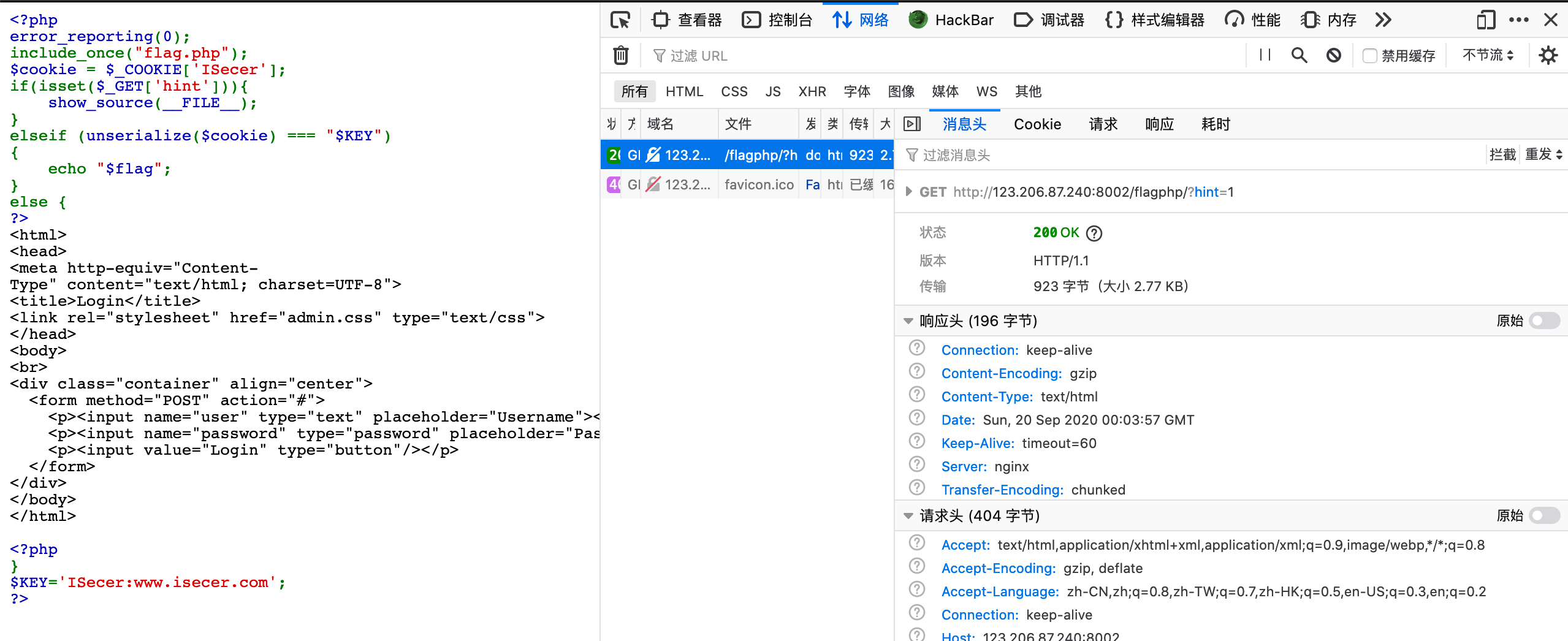

- 源码分析

<?php

error_reporting(0);

include_once("flag.php");

$cookie = $_COOKIE['ISecer'];

if(isset($_GET['hint'])){

show_source(__FILE__);

}

elseif (unserialize($cookie) === "$KEY")

{

echo "$flag";

}

else {

?>

<?php

}

$KEY='ISecer:www.isecer.com';

?>

- 意思比较简单,就是反序列化cookie之后值为key的值,最下边给了一个key,但是并没有用,因为首先不在一个php标签内,我不知道能不能互相引用,其次,他赋值在后边,所以前边也没办法引用,那么前边的key应该是空值,空值能序列化吗??试试就知道了

<?php

$KEY = '';

echo serialize(($KEY));

?>

事实证明确实能序列化,结果是s:0:"";

5. 那么就构造cookie试试,结果是啥也没有,好像不行啊,应该是编码问题吧,用burp试试,成功获得flag,分号与井号类似,在url中可能不会被编码,所以最好编码后传输,这个题不知道为啥我怎么发都没有,到最后也没得到结果,不做了……

第四十三题 sql注入2

https://ctf.bugku.com/challenges#sql注入2

- 很好的wp

- 所以不看web了,玩点新花样,找回乐趣😪

开心就完事了🥱

赠人玫瑰🌹手有余香

能帮到你我很高兴

您的赞👍是我前进的动力,奥力给

Thanks for watching!

赠人玫瑰🌹手有余香

能帮到你我很高兴

您的赞👍是我前进的动力,奥力给

Thanks for watching!