CTF-BugKu-杂项-35-

2020.09.15

在首页阅读量涨的好快

做题

第三十五题 PEN_AND_APPLE

https://ctf.bugku.com/challenges#PEN_AND_APPLE

- 不会做

第三十六题 color

https://ctf.bugku.com/challenges#color

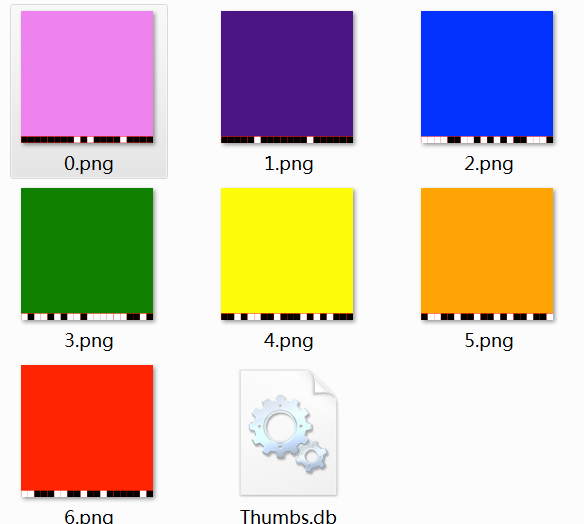

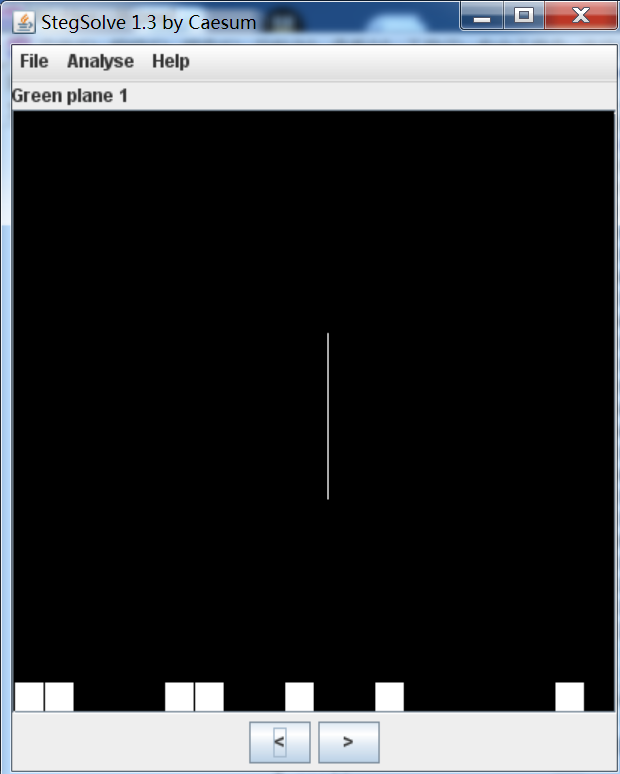

- 解压发现一组颜色,每个图片都是400x380,不是正方形,先改成正方形看看,发现线索

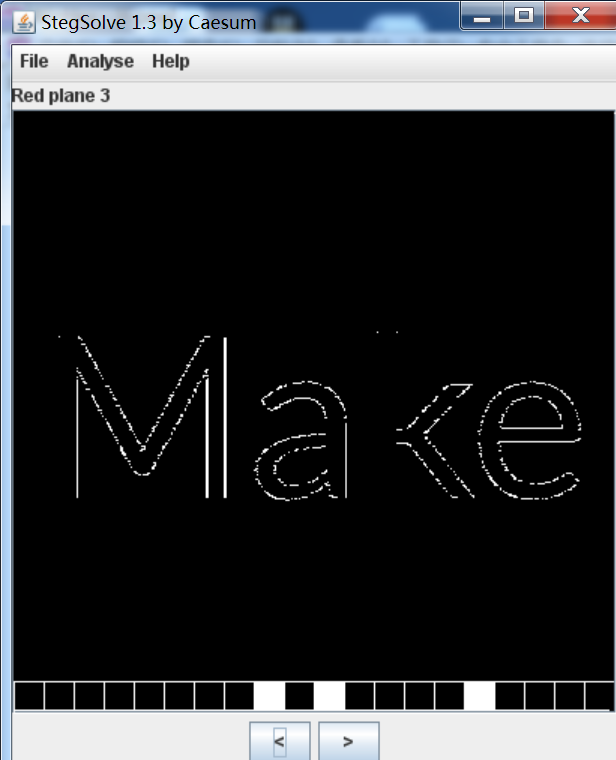

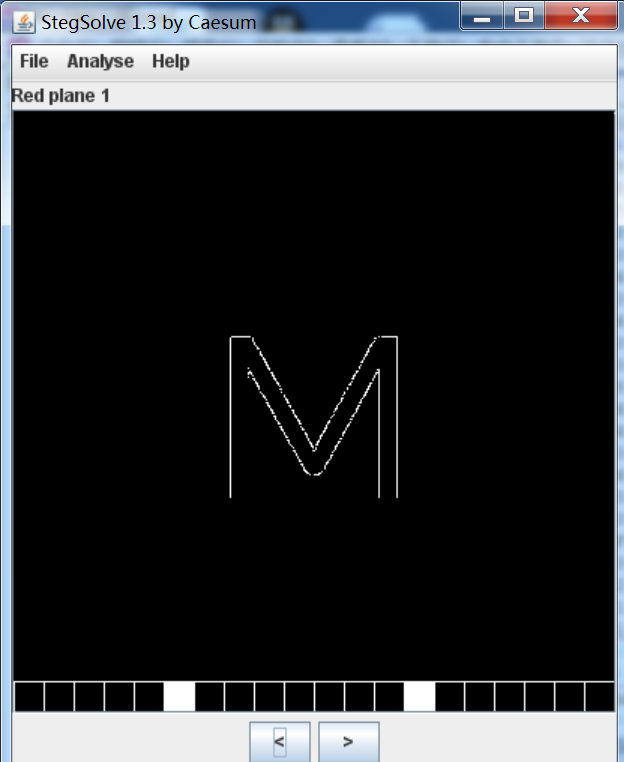

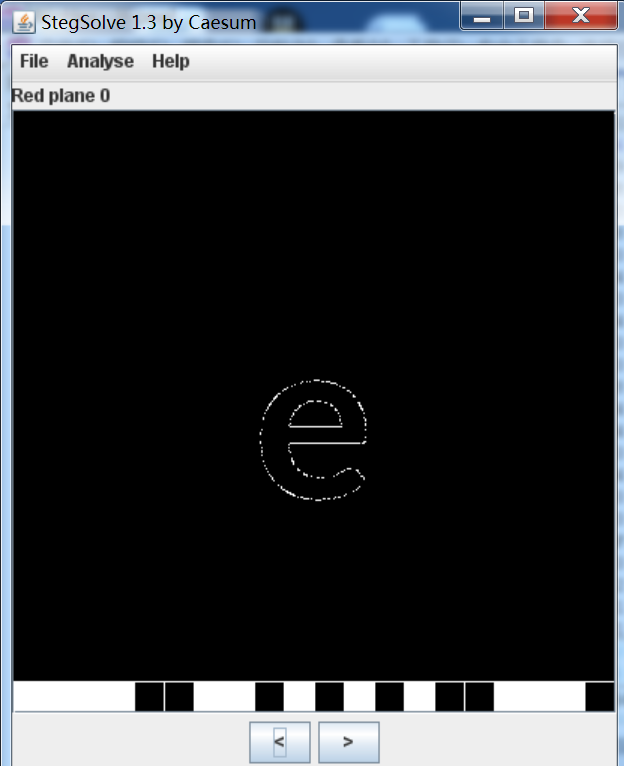

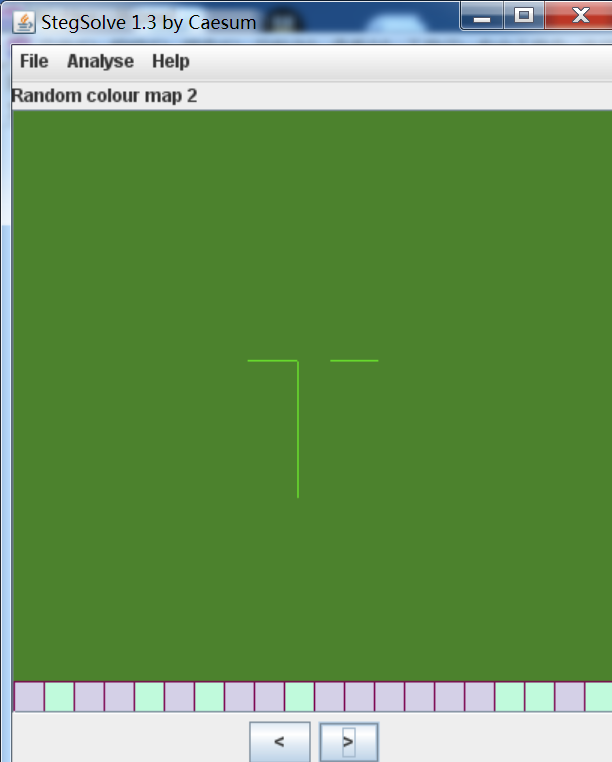

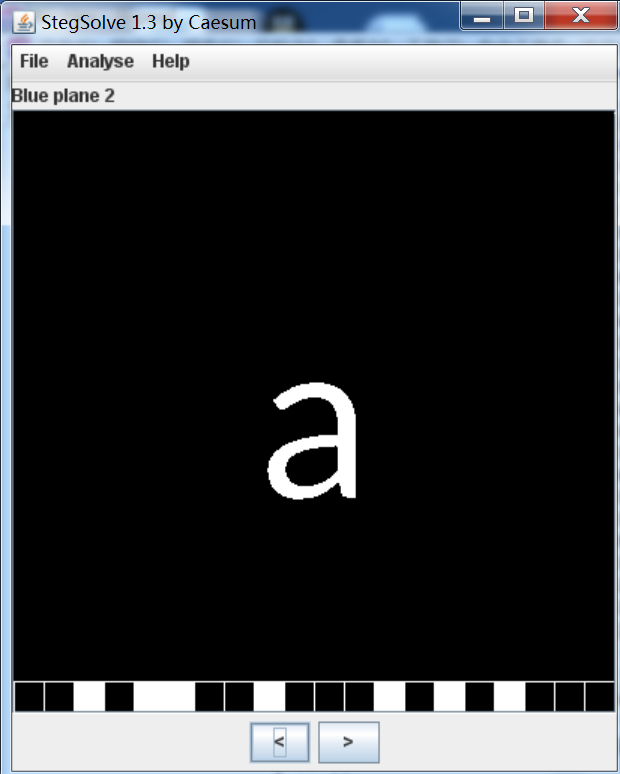

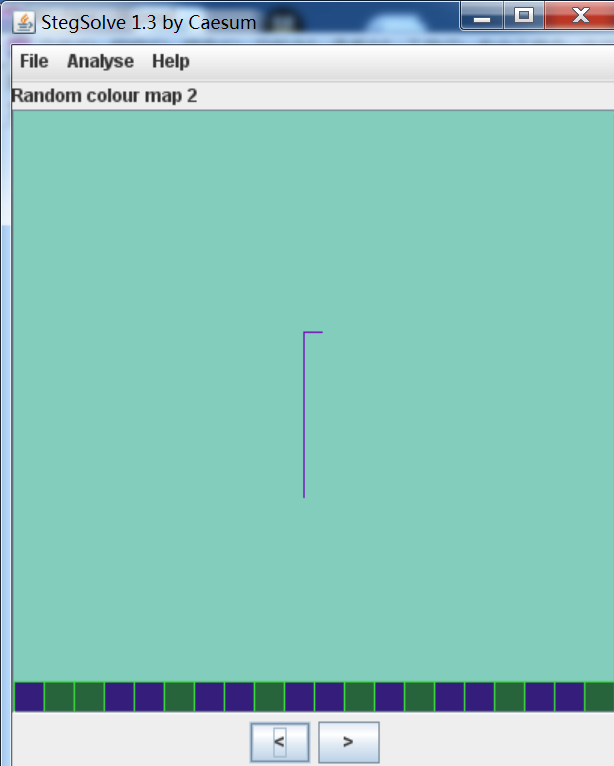

- StegSolve打开,0.png出现

Make,1.png出现M,2.png出现e,3.png出现T,4.png出现a,5.png出现l,6.png出现l,鬼知道哪个是L

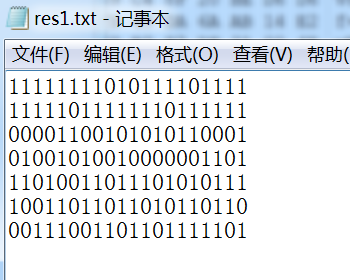

- 所以这到底有什么用😑,先复习一下昨天学的脚本,把图片底部的黑和白提取出来,看看是不是二进制编码,一共7张图,每个底部有20个方格,一共20x7=140个,140/8=17 刚好是8的倍数,极有可能是二进制编码🥱在我尝试用脚本读取图片的时候,产生了错误,看来这个图片果真有猫腻,这下费了,只能动手了。

- 好像动手也并不是很慢,人眼扫描,人手输出,配合的还是挺好的,hhhhhh,结果如下,转码试试,非常好,转码失败,这一堆一看也不像是正儿八经的二进制,一堆1连着……横着看不行,原来是要竖着看,但是竖着是七位啊,难不成要首部补0??试试就知道了。

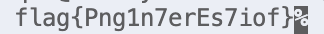

- 竖着看成功得到flag

flag{Png1n7erEs7iof},脚本如下:

# 此脚本现在用于转换二进制

# res1.txt 文件内容如下:

# 11111111010111101111

# 11111011111110111111

# 00001100101010110001

# 01001010010000001101

# 11010011011101010111

# 10011011011010110110

# 00111001101101111101

with open('res1.txt') as f:

binStr = f.readlines()

tem = '0'

for i in range(len(binStr[0])):

for j in range(len(binStr)):

tem += binStr[j][i]

print(chr(int(tem,2)),end = '')

tem = '0'

第三十七题 怀疑人生

https://ctf.bugku.com/challenges#怀疑人生

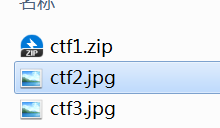

- 改后缀,解压得文件,压缩包解压需要密码,一张图片,一张看似二维码的东西。

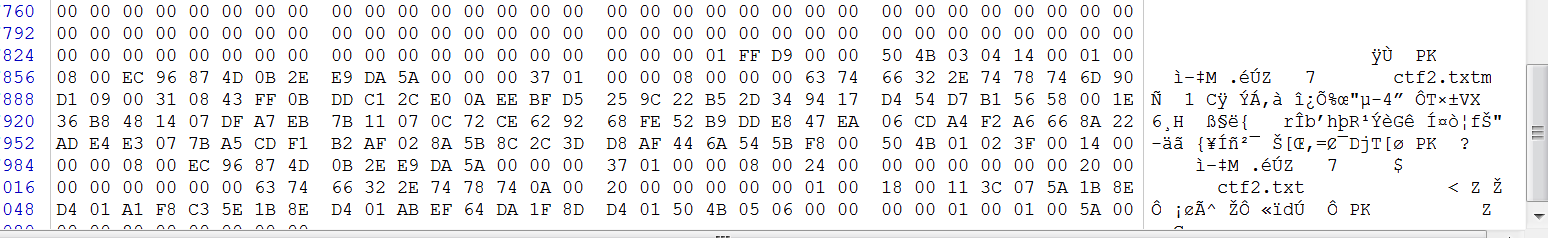

- winhex打开图片,发现隐藏文件

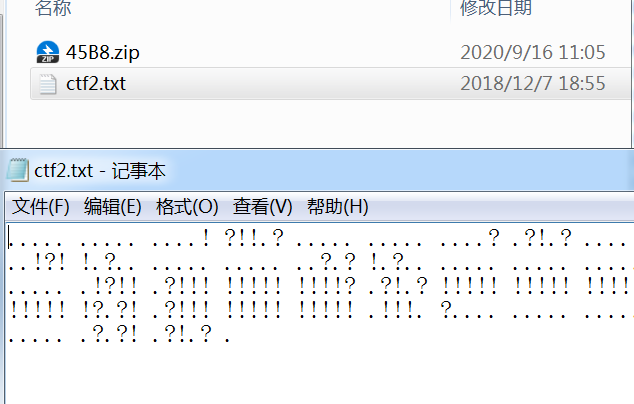

- binwalk 分离得到两个文件,一个压缩包,解压得txt打开是ook密码,解密得

3oD54e,以为是最初那个文件的密码,测试了竟然不是

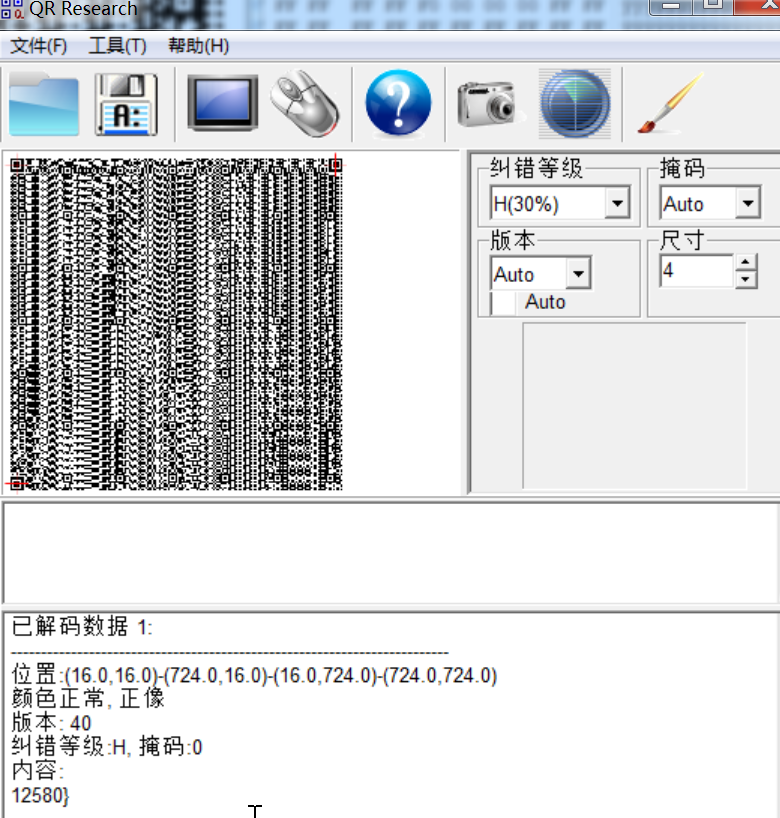

- winhex打开ctf3.jpg,发现并不是一个正常的jpg文件结构。是一个bmp,用qrsearch扫描得到结果

12580}

第三十八题 红绿灯

https://ctf.bugku.com/challenges#红绿灯

- 红绿灯闪烁,这中间隐藏着什么不可告人的秘密??首先我们得想办法把信息读取出来,也就是绿灯看作1,红灯看作0,黄灯看作2,用脚本把它读取出来

开心就完事了🥱

赠人玫瑰🌹手有余香

能帮到你我很高兴

您的赞👍是我前进的动力,奥力给

Thanks for watching!

赠人玫瑰🌹手有余香

能帮到你我很高兴

您的赞👍是我前进的动力,奥力给

Thanks for watching!