CTF-BugKu-杂项-1-20

2020.09.14

今天又是奥力给的一天,我的鼻炎啥时候能好啊……真是难受的一,影响学习和生活😪今天复习一遍杂项,应该挺快,毕竟这东西难就难在脑洞,做过一遍就全知道了,ok,let‘s go

做题

第一题 签到题

https://ctf.bugku.com/challenges#签到题

- 扫码关注既得。flag

第二题 这是一张单纯的照片

https://ctf.bugku.com/challenges#这是一张单纯的图片

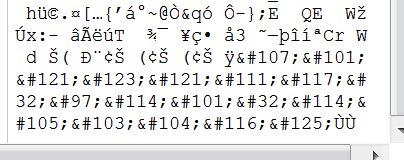

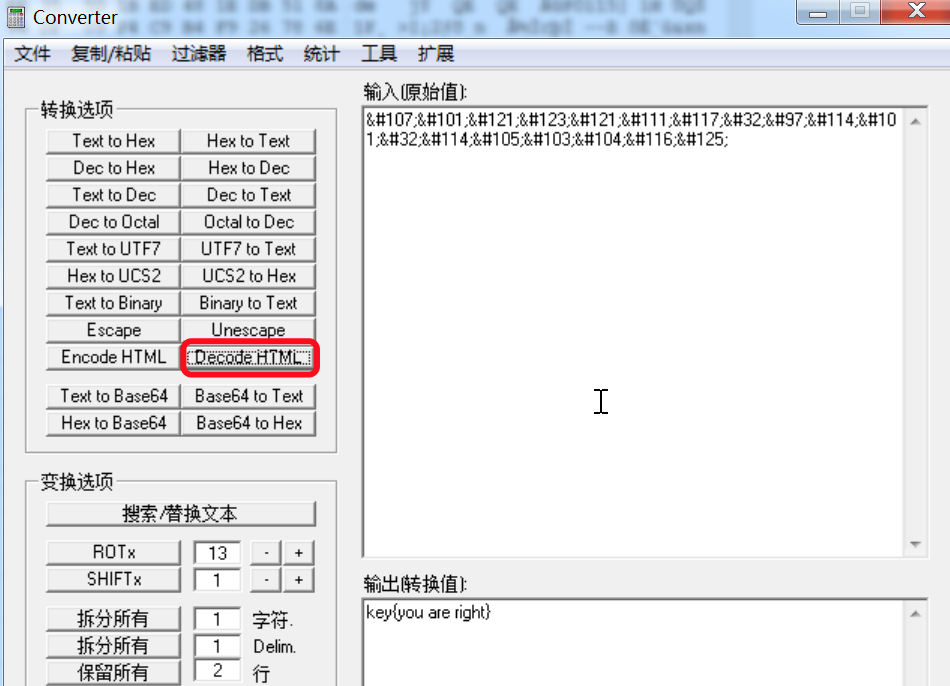

- winhex打开,最后发现异常

- 昨天说过这是一种Html编码,转码之后即可得答案

key{you are right}

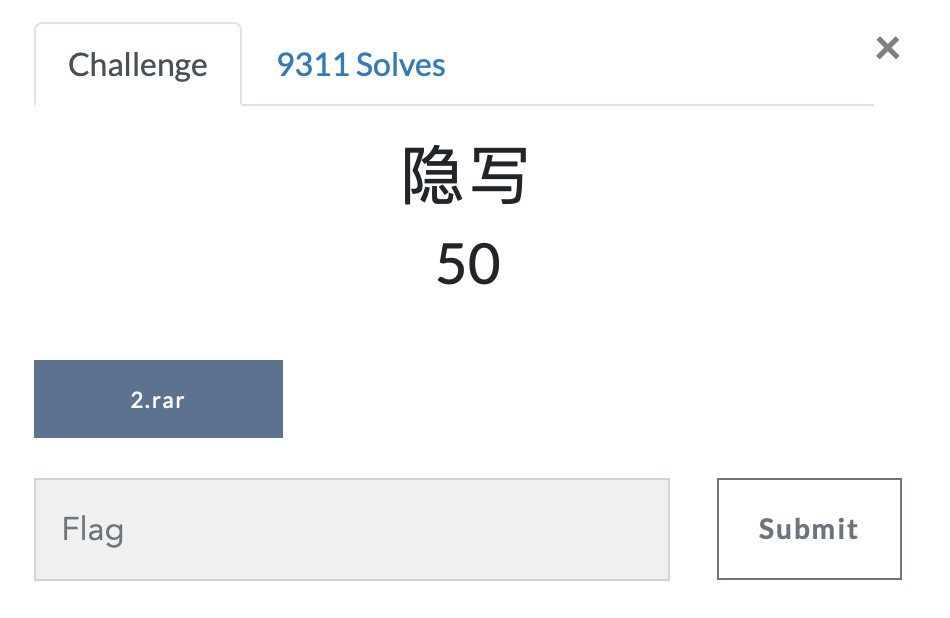

第三题 隐写

https://ctf.bugku.com/challenges#隐写

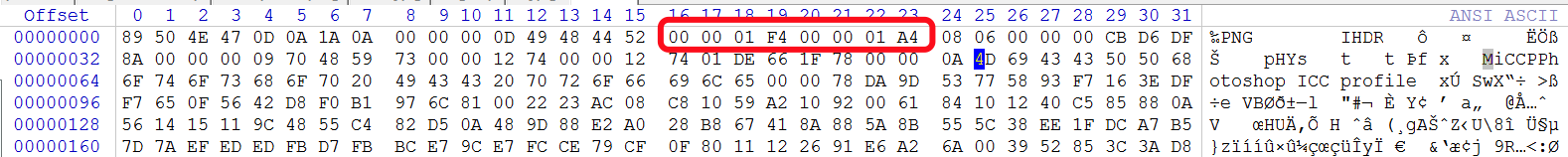

- 是一张尺寸是500x420的png图片,这种情况考虑把尺寸调成正方形看看

- 调整方法是:winhex打开,第16-23位负责图片大小,前四位负责宽,后四位负责高,修改即可

- 修改完打开既得答案

BUGKU{a1e5aSA}

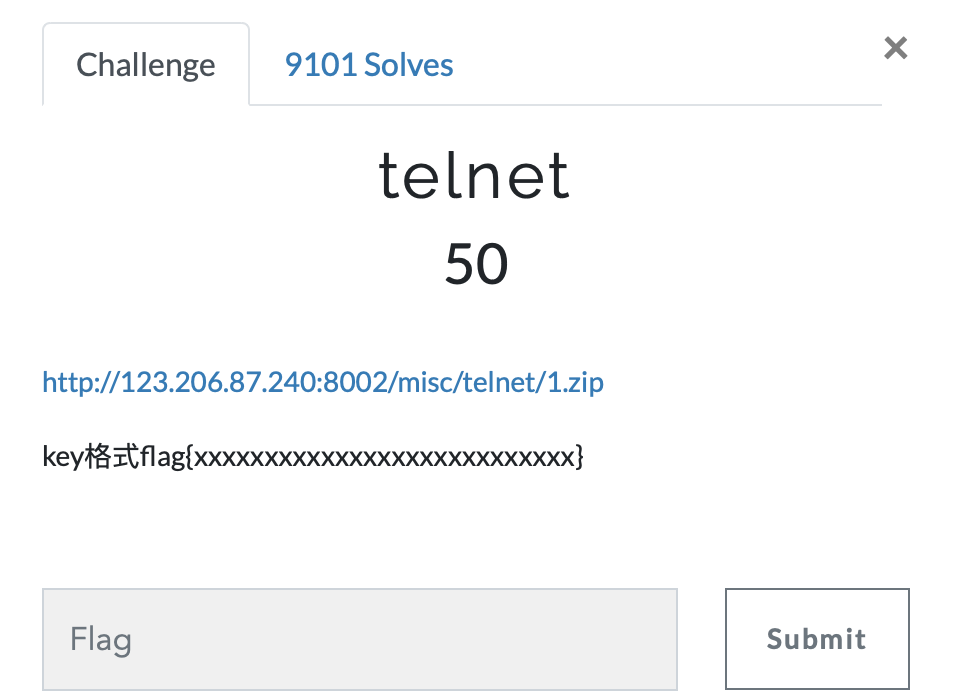

第四题 telnet

https://ctf.bugku.com/challenges#telnet

- 解压得

networking.pcap文件,Wireshark打开 - 追踪TCP流

- 得到答案

flag{d316759c281bf925d600be698a4973d5}

第五题 眼见非实

https://ctf.bugku.com/challenges#眼见非实(ISCCCTF)

- 下载得到名为zip的无后缀名文件,winhex打开,确实有zip文件头,修改为zip后缀尝试

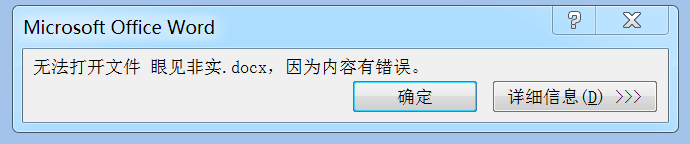

- 解压得到一个doc文件,但是不能正常打开

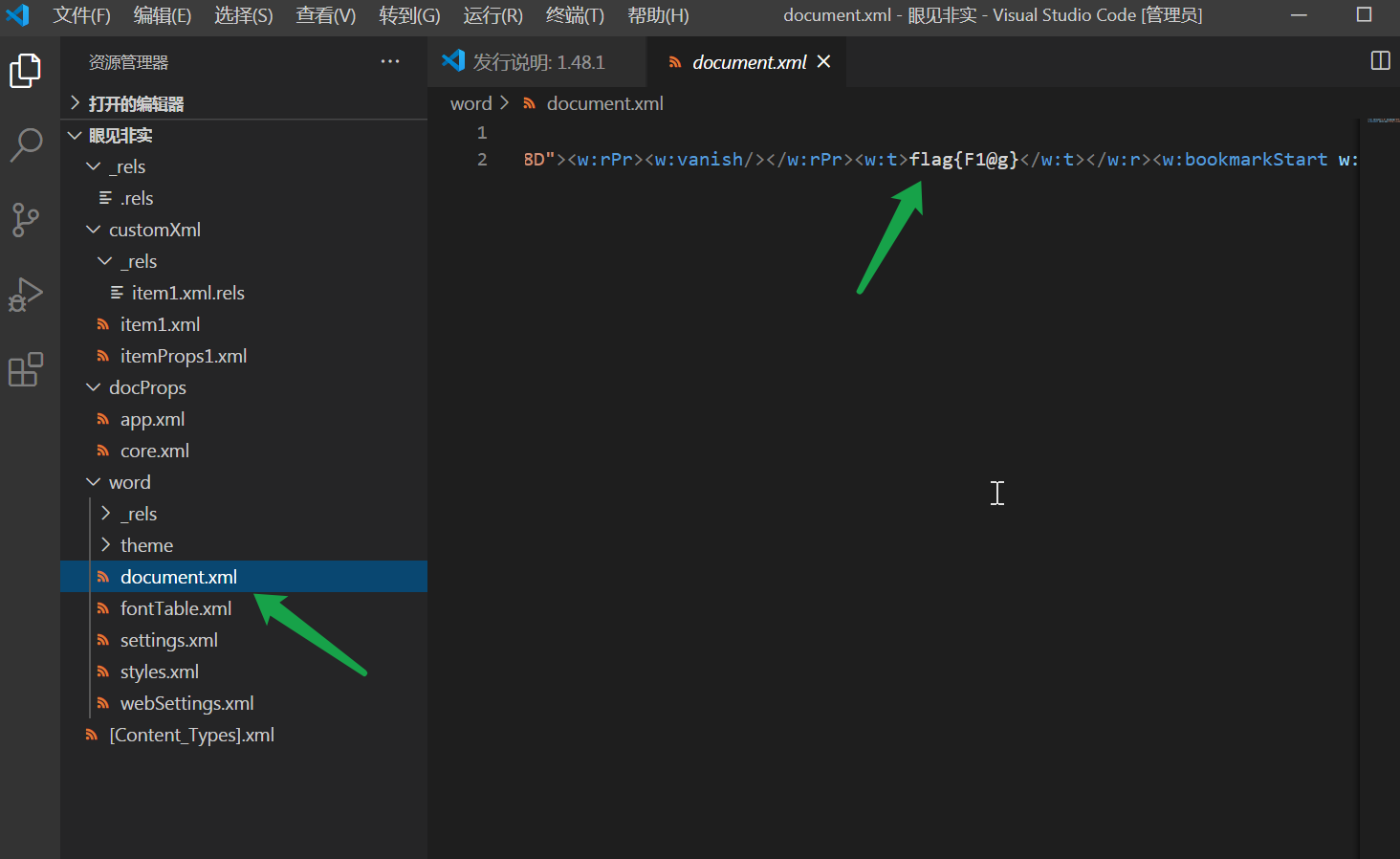

- 怀疑是因为版本问题,于是修改doc文件后缀为zip,解压后用vscode打开,在文件下找到flag

flag{F1@g}

换个wps应该是可以正常打开,但是doc文件都是打包成zip格式发布的,所以,doc文件都可以进行解压,这里直接解压查看。

第六题 啊哒

https://ctf.bugku.com/challenges#啊哒

- 打开如下

- 尺寸是826x672,不是正方形,先考虑修改尺寸变成正方形

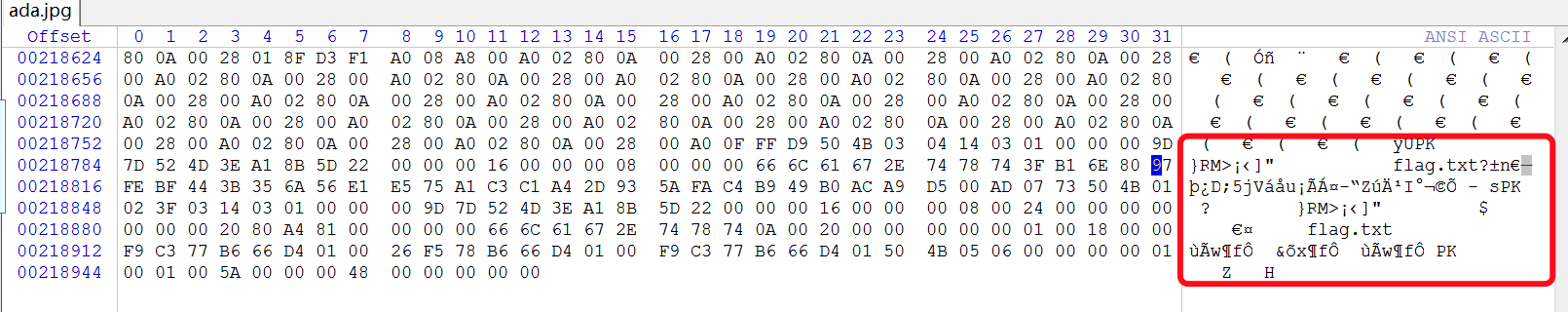

- winhex打开,本来想修改尺寸,在末尾发现敏感信息,原来是文件叠加

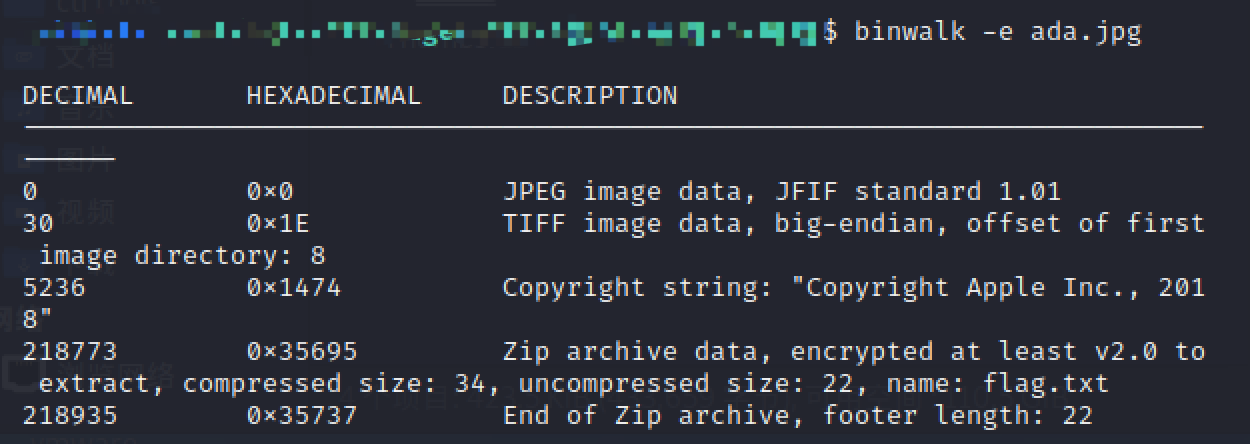

- 用binwalk分解文件

binwalk -e ada.jpg

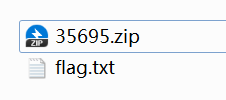

- 分解得到两个文件,压缩文件有密码,flag.txt没内容

- 考虑找压缩文件是不是伪加密,或者找解压密码

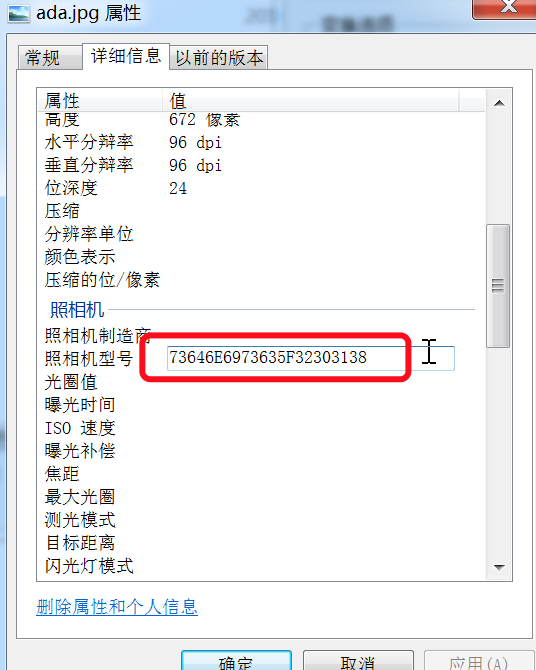

- 在ada.jpg文件详情里,发现一串数据,疑似解压密码,看着像十六进制,于是进行转码,得到

sdnisc_2018,竟然不是乱码,八成就是密码了,经测试确实是密码👻

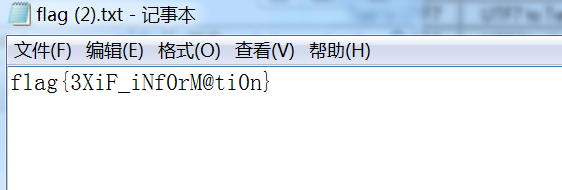

- 输入密码解压得flag

flag{3XiF_iNf0rM@ti0n}

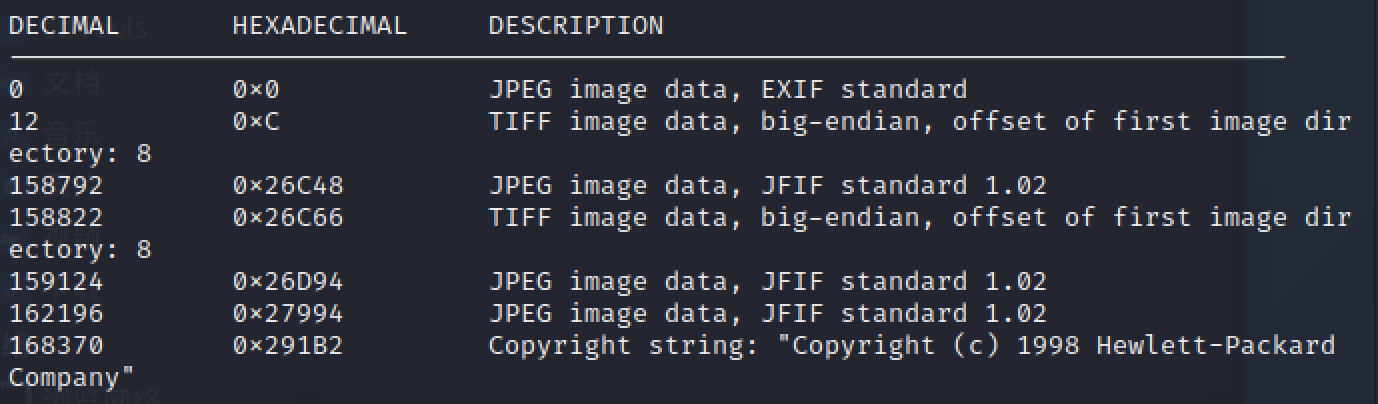

第七题 又一张图片,还单纯吗

https://ctf.bugku.com/challenges#又一张图片,还单纯吗

- 这回先看winhex,拉了一遍没发现什么异常,看起来像是一整正儿八经的jpg

- 不是正方形,修改尺寸看看。修改方法比png麻烦一点,好像没有固定的位置,我是在winhex中直接搜现在的尺寸,找到对应的地方修改,但是没什么发现

- 可能是文件叠加?binwalk发现好几个图片,用

binwalk -e没有分离出来,不知道为啥,只能手动分离

- 手动分离

dd if=2.jpg of=res skip=158792 bs=1

- 识别图中文字……得flag

falg{NSCTF_e6532a34928a3d1dadd0b049d5a3cc57}

第八题 猜

https://ctf.bugku.com/challenges#猜

- 百度识图,刘亦菲,构造flag

key{liuyifei}

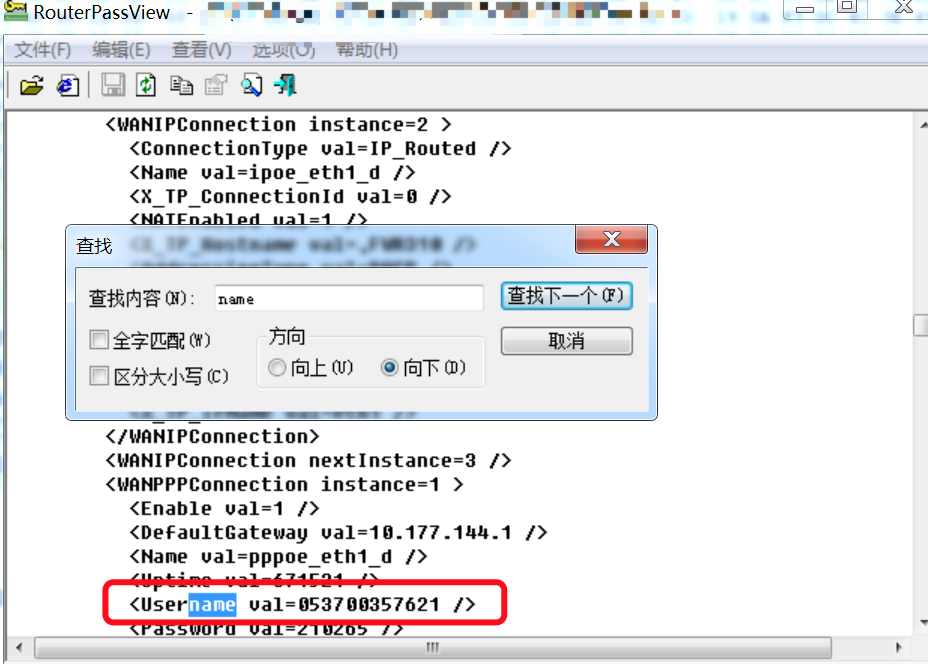

第九题 宽带信息泄漏

https://ctf.bugku.com/challenges#宽带信息泄露

- conf.bin文件,加上题目信息,推测这是一个路由器配置文件,因此用专门的工具RoutePassView进行查看,搜索name,找到答案

flag{053700357621}

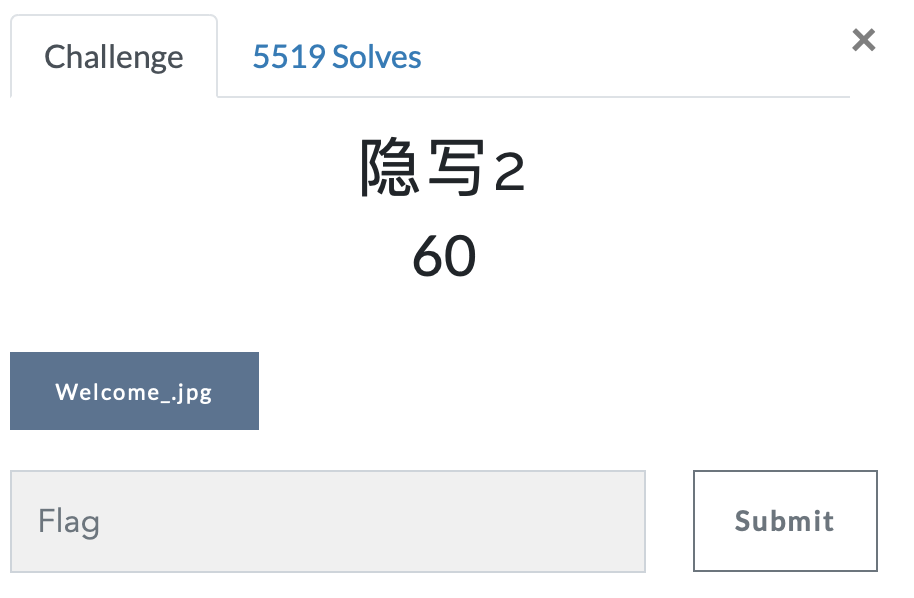

第十题 隐写2

https://ctf.bugku.com/challenges#隐写2

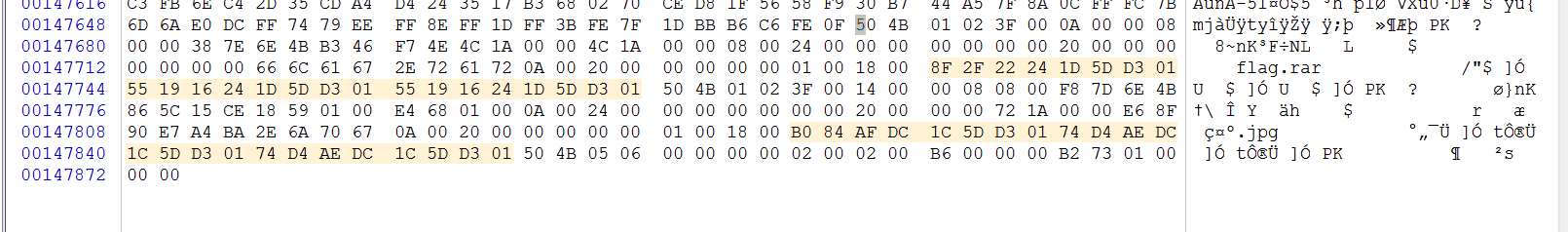

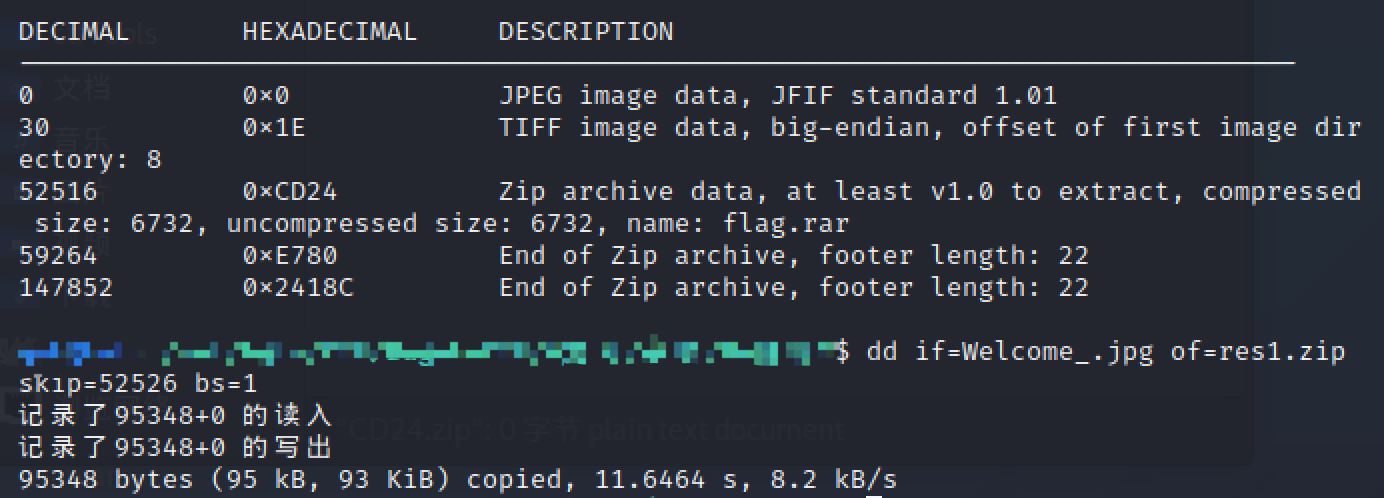

- 这是一个非常奥力给的表情包,不给他废话,直接winhex,末尾发现PK,文件叠加,binwalk分解。自动分解出错,手动分解

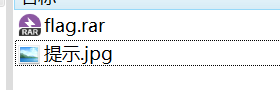

- 分解得到一个压缩包,解压得到俩文件

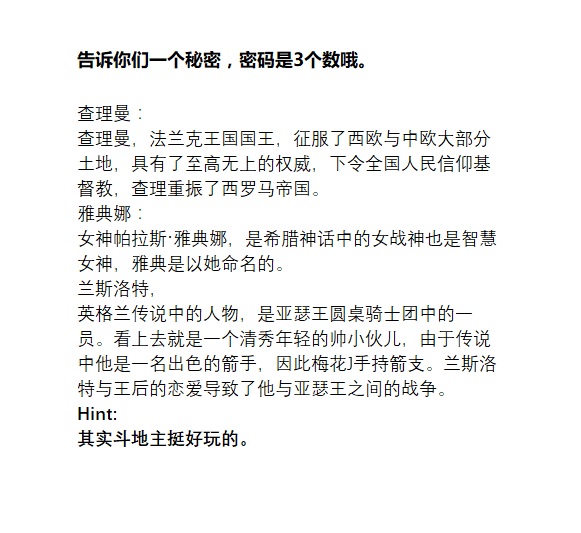

- 图片提示了解压密码是三个数,并且还有三个人物故事,

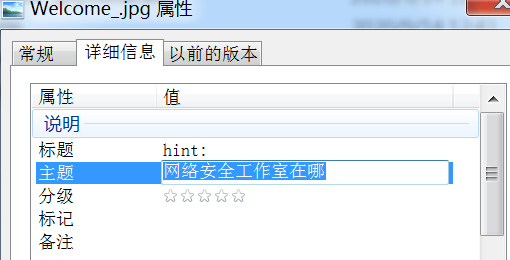

- 查看最初文件详情,发现一点好像没什么用的有用信息

- 我发现最初的图片和提示图片的大小都是581x533,但是好像没什么卵用,提示图片给的三个人物是斗地主里边的KJQ,图片给的提示信息跟最开始给的提示信息也没啥关联吧,网络安全工作室在哪?其实斗地主挺好玩的,三位数字。后来我才知道,原来是KJQ对应的键盘上的数字,871,???神仙脑洞🙄

- 解压得下边这个图片

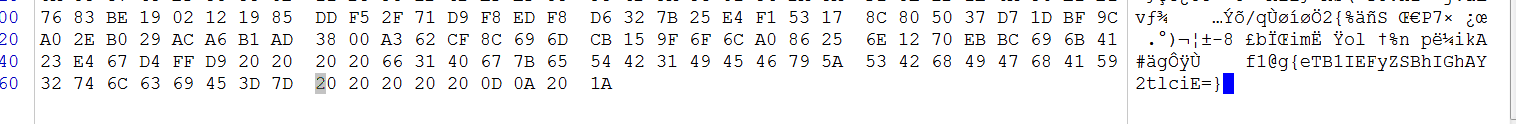

- 拖到winhex中,文件末尾出现flag

f1@g{eTB1IEFyZSBhIGhAY2tlciE=},填入不对,还得把括号里边的base64一下,得f1@g{y0u Are a h@cker!},神仙题目。

- 所以我想知道他给的hint有啥用??

第十一题 多种方法解决

https://ctf.bugku.com/challenges#多种方法解决

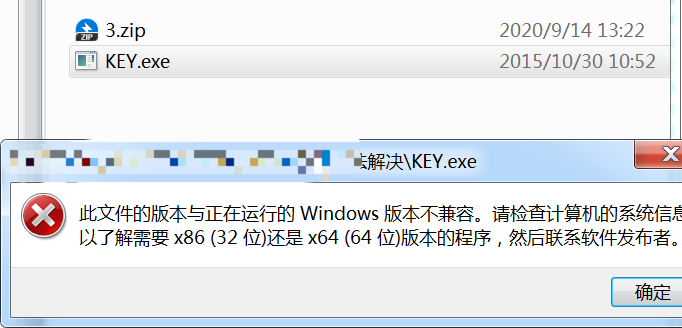

- 解压得到

key.exe,但是打不开

- winhex打开,发现是base64的图片,网站上还原图片得到一个二维码,扫一扫得flag

KEY{dca57f966e4e4e31fd5b15417da63269}

- 所以还有什么其他方法??

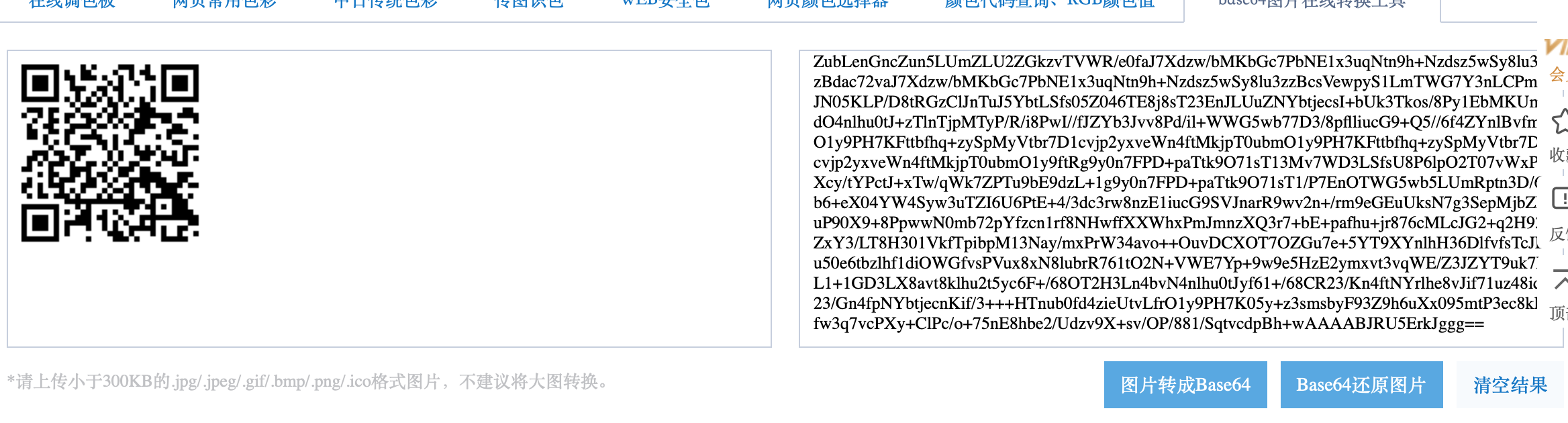

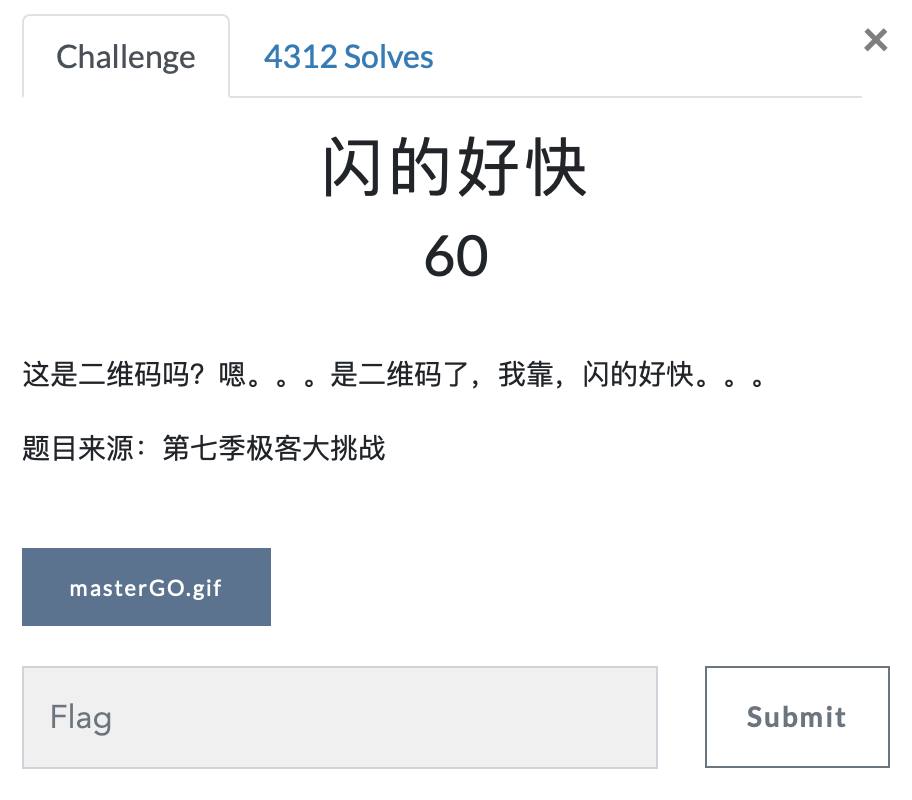

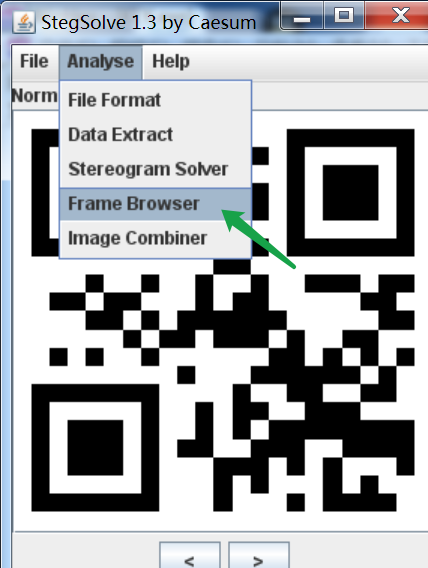

第十二题 闪得好快

https://ctf.bugku.com/challenges#闪的好快

- 下载得一个gif,闪得确实快,用StegSolve打开,逐帧查看

- 挨个扫出来,得到

SYC{F1aSh_so_f4sT}

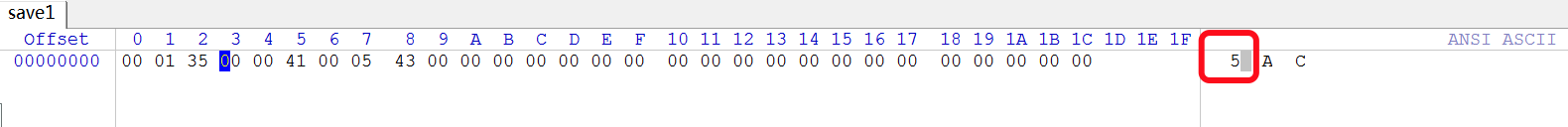

第十三题 come_game

https://ctf.bugku.com/challenges#come_game

- 解压得到一个game,好难……解题关键是自动生成的存档,把存档信息进行修改,改到第五关,能看到flag

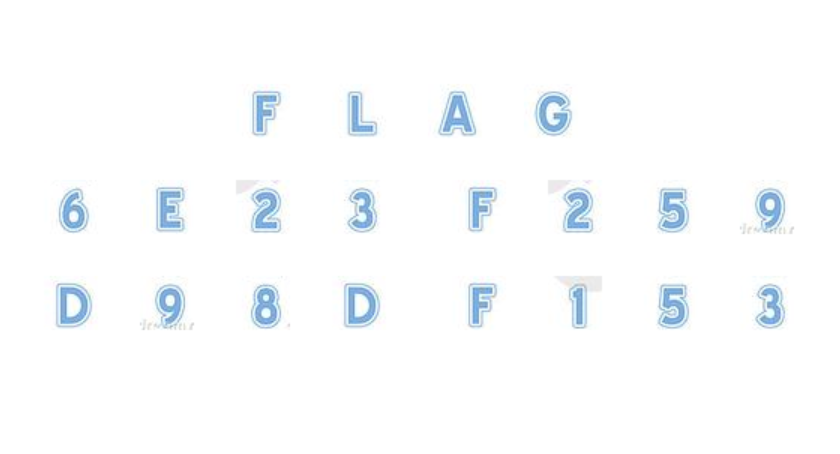

FLAG6E23F259D98DF153,坑&要修改成SYC{6E23F259D98DF153}

第十四题 白哥的鸽子

https://ctf.bugku.com/challenges#白哥的鸽子

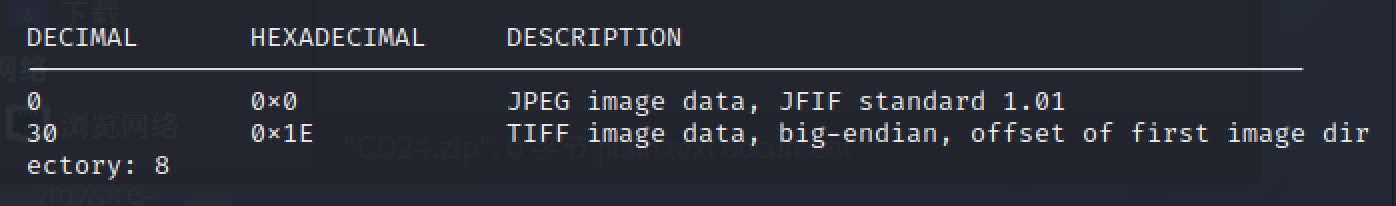

- 没文件类型,winhex打开,是jpg文件,改成jpg查看

- 查看文件详情,没啥东西,尺寸不是正方形,改一改看看。没啥东西

- StegSolve没有发现

- binwalk没有发现,这不是一直普通的鸽子……

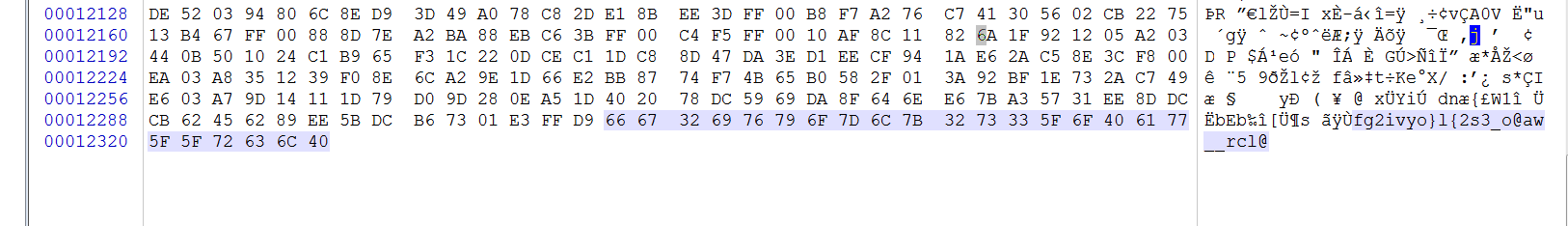

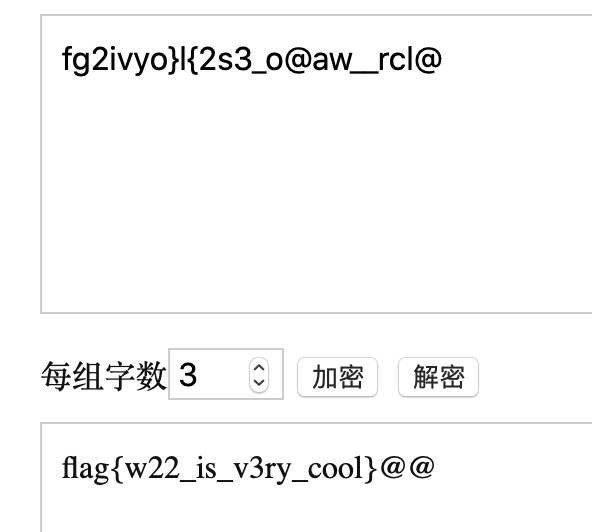

- 仔细观察winhex下文件,结尾一串字符着实可疑,定睛一看,这tm不是乱序的flag嘛!!🌚,栅栏密码直接搞定,哈哈哈哈,出提人真的🐶

flag{w22_is_v3ry_cool}

第十五题 linux

https://ctf.bugku.com/challenges#linux

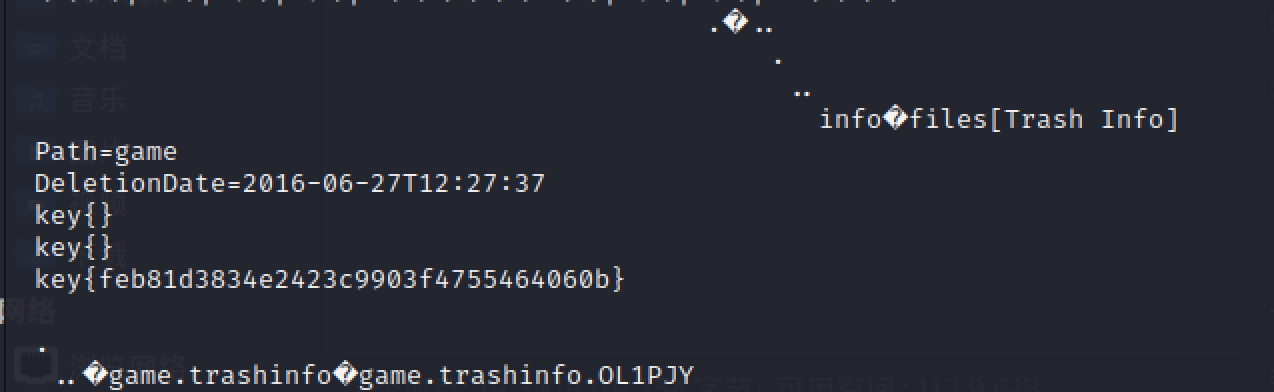

- 下载下来解压,我惊了,一个10k的文件,解压出了14m的东西,高,实在是高……

- 既然是linux,就用kali打开,cat之后发现线索

key{feb81d3834e2423c9903f4755464060b},经过测试还真是结果。

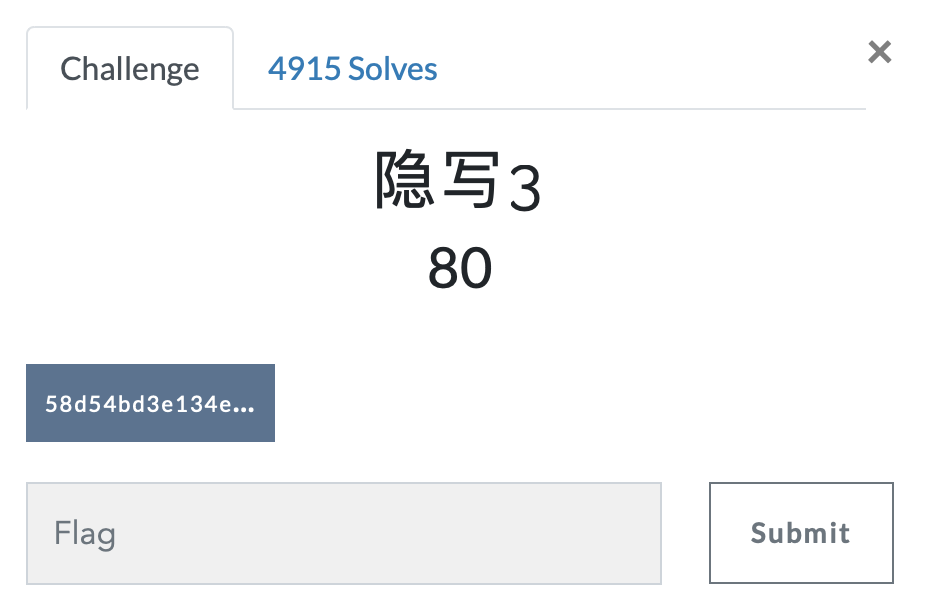

第十六题 隐写3

https://ctf.bugku.com/challenges#隐写3

- 解压得到一只大白,不,是半只🤦♂️,我发现,被隐写的文件,win可以打开,mac打不开,博客园也上传不进来,比如下边这个图片,加载不出来。

- 修改高度后得到flag

flag{He1l0_d4_ba1}

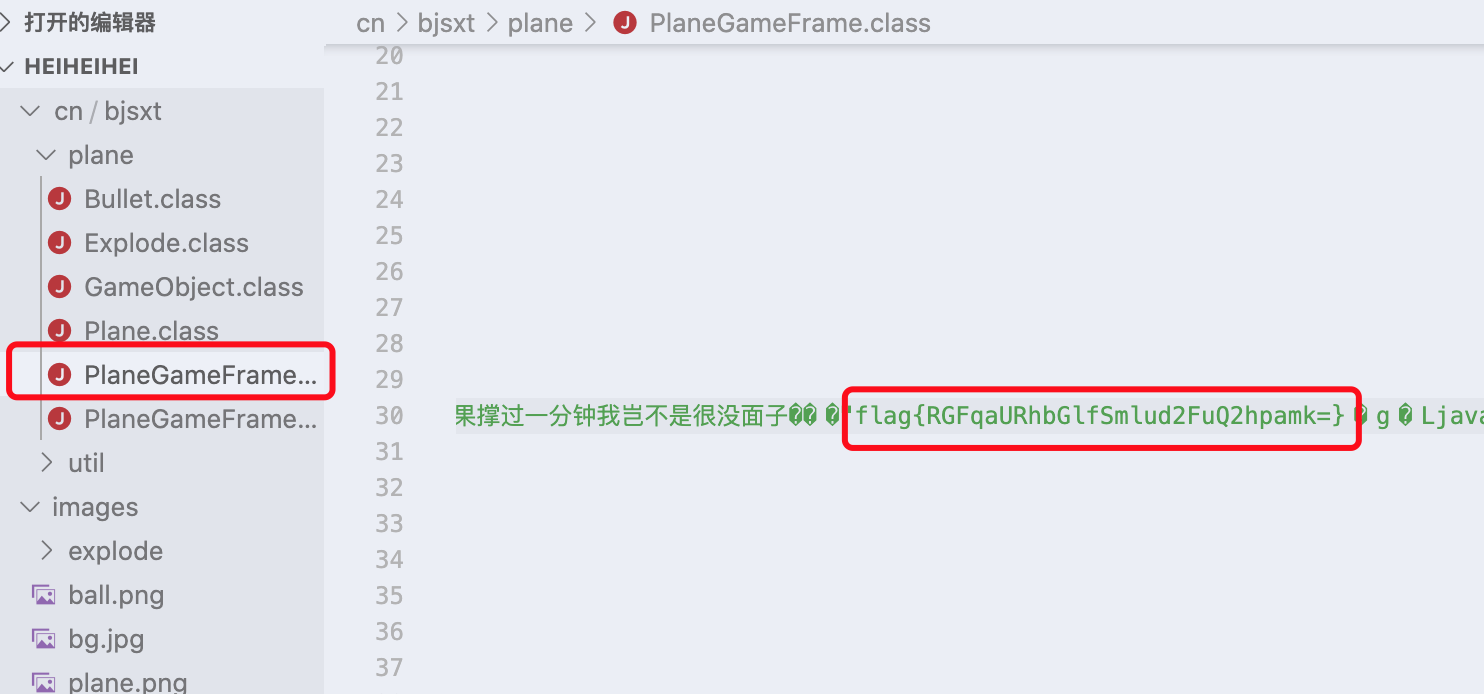

第十七题 做个游戏(08067CTF)

https://ctf.bugku.com/challenges#做个游戏(08067CTF)

- 啥玩意这是

- 把jar包解压,查看源码,在某一个class文件中找到flag,不知道为啥全是乱码……

flag{RGFqaURhbGlfSmlud2FuQ2hpamk=},一看就是base64,解码后flag{DajiDali_JinwanChiji}

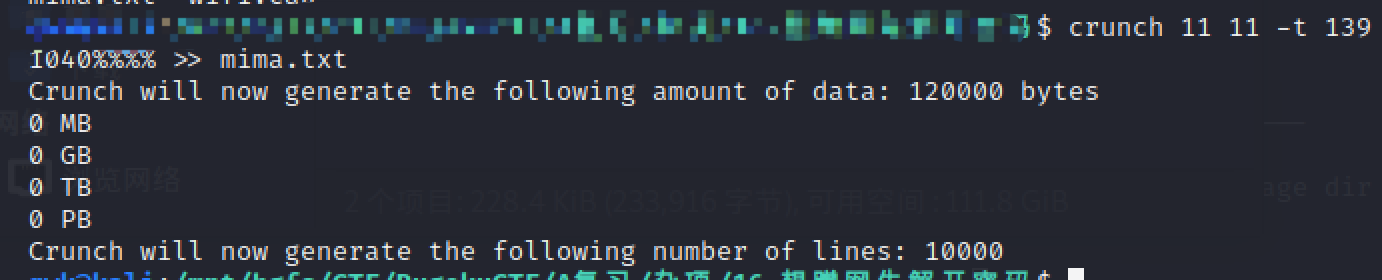

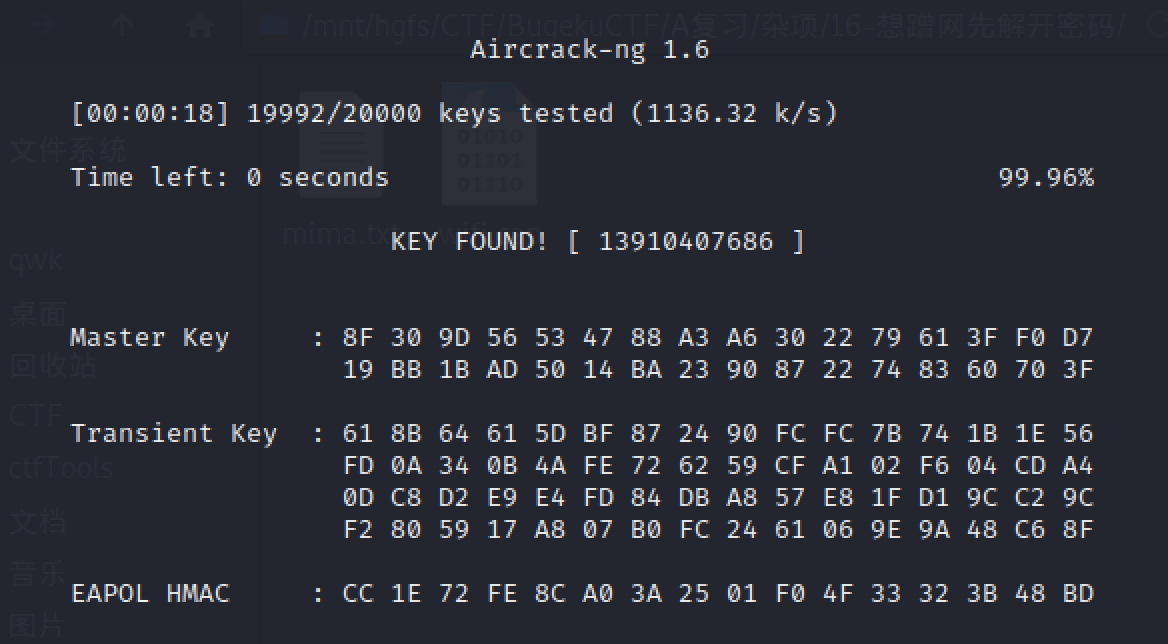

第十八题 想蹭网先解开密码

https://ctf.bugku.com/challenges#想蹭网先解开密码

- 这题是真的不会,啥玩意哎。

- WIFI连接认证的重点在WPA的四次握手包,也就是eapol协议的包,

- 使用crunch生成一个密码字典,然后进行破解

crunch 11 11 -t 1391040%%%% >> mima.txt

- 使用 aircrack 暴力破解

aircrack-ng -w mima.txt wifi.cap

- 学会了一招怎么破解wifi,哈哈哈哈,奥力给🤓flag

flag{13910407686}

第十九题 linux2

https://ctf.bugku.com/challenges#Linux2

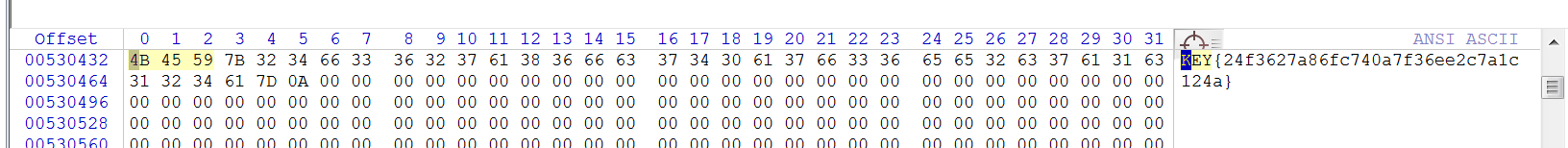

- 额,这个题考到我什么linux了,我用winhex打开,搜索KEY,直接出答案

KEY{24f3627a86fc740a7f36ee2c7a1c124a}

第二十题 账号被盗了

https://ctf.bugku.com/challenges#账号被盗了

- 这个题应该是已经不能做了,打开是404

经验教训

- WIFI连接认证的重点在WPA的四次握手包,也就是eapol协议的包,

赠人玫瑰🌹手有余香

能帮到你我很高兴

您的赞👍是我前进的动力,奥力给

Thanks for watching!