CTF-WeChall-第三天下午

2020.09.11

哈哈哈,中午改了博客背景,添加了背景音乐🎵,verygood,有种小窝的感觉了,下午继续努力

做题

第一题 Shadowlamb - Chapter I

题目地址

Ugah做游戏。你玩游戏。你#使用ScrollOfWisdom。你在IRC中玩。英语游戏

。

如果你不能base64,你可以连接到rpg网络darkmyst: ircs://nebula.uk.eu.darkmyst.org:6697#shadowlamb

- 跳过这题……

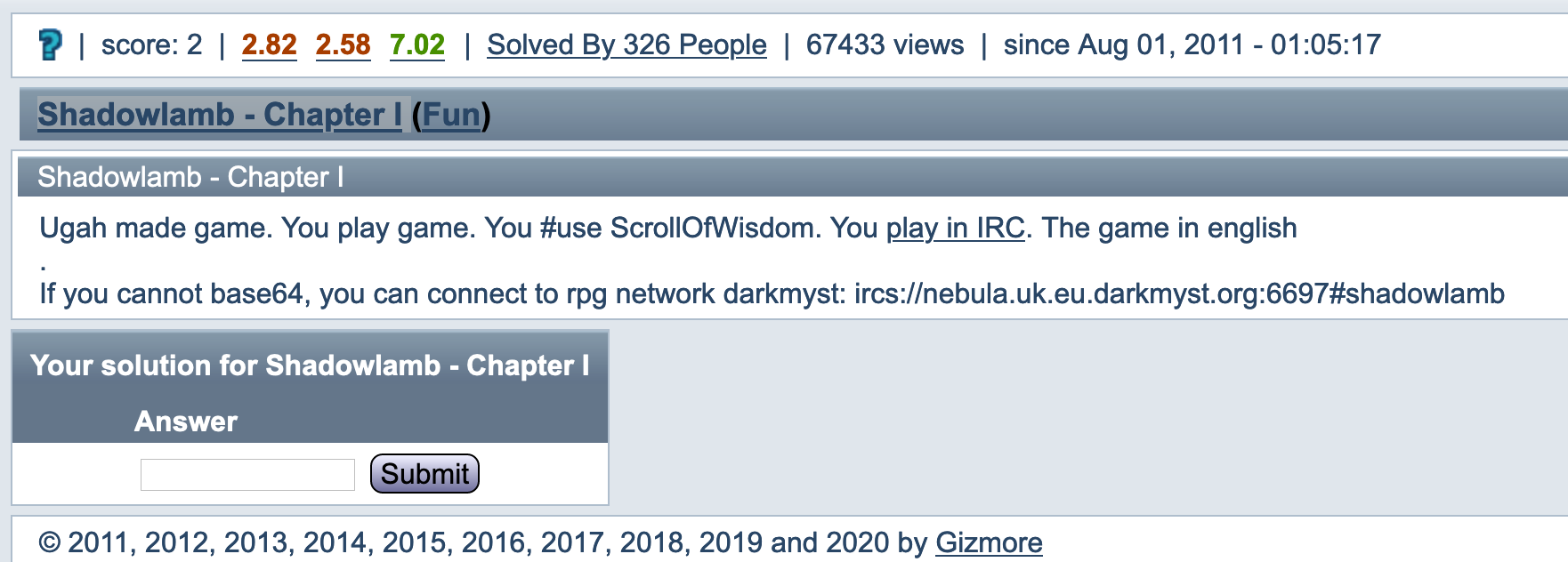

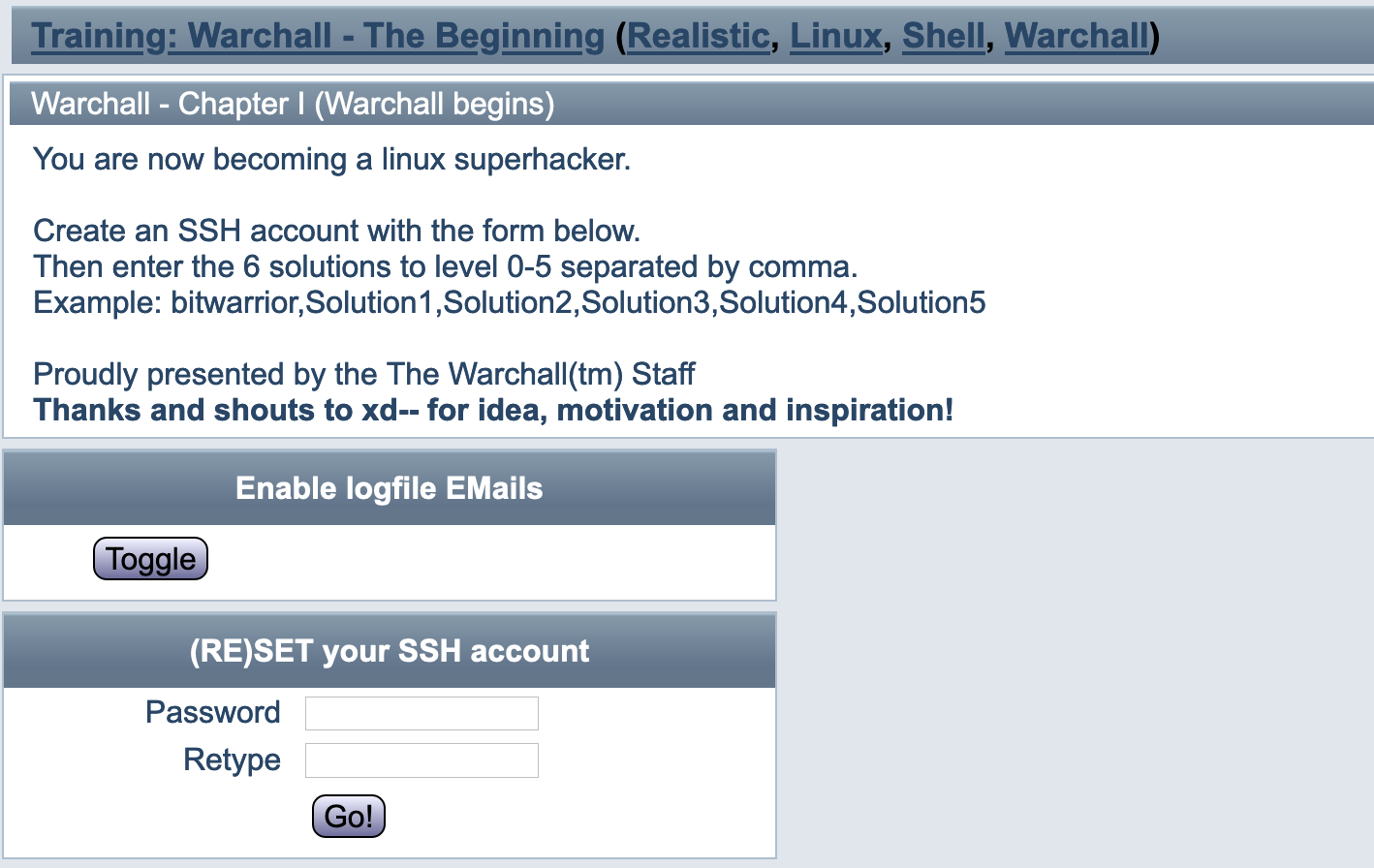

第二题 Training: Warchall - The Beginning

题目地址

你现在正在成为一个linux超级黑客。

使用下面的表单创建SSH帐户。

然后输入用逗号分隔的0-5级的6个解决方案。

例子:bitwarrior,Solution1,Solution2,Solution3,Solution4,Solution5

由Warchall(tm)员工自豪地颁发

感谢并向xd呼喊——为想法,动机和灵感!

- 在下边输入一个密码,记住,就会创建一个用户,是的,你就拥有了访问云服务器的一个Guest账户。

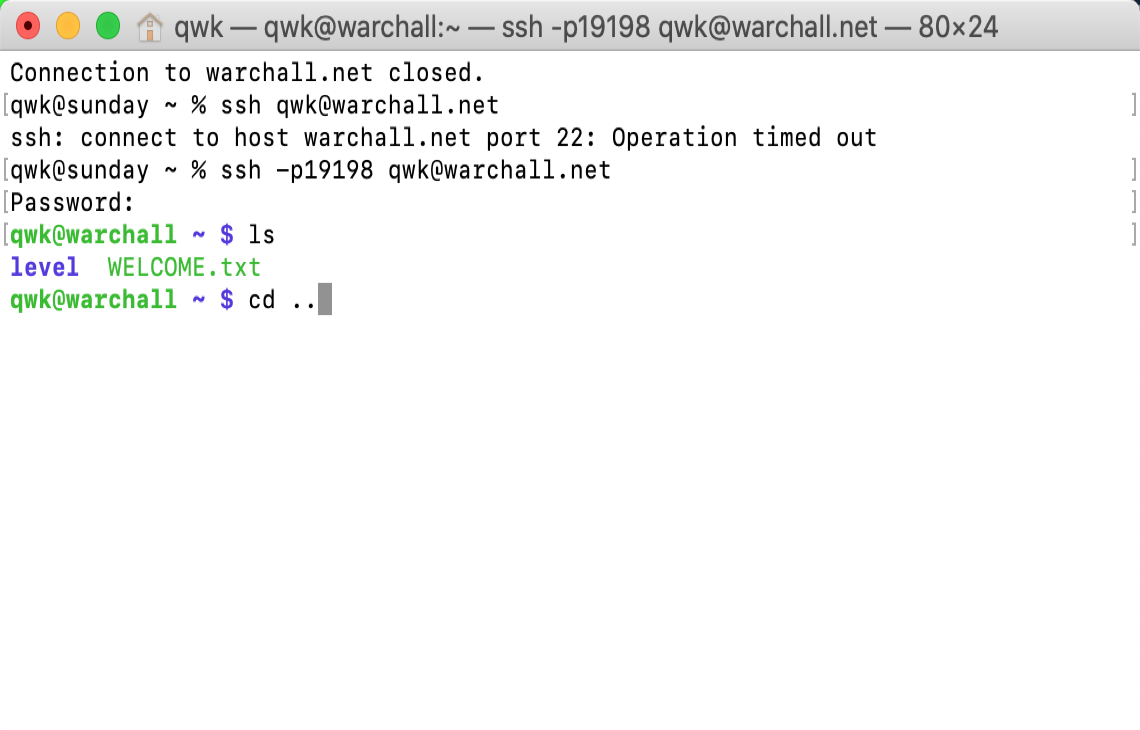

- 终端打开,用他给的命令和你上一步输的密码登陆到云端,哈哈哈,不错

- 接下来我就肆无忌惮的进行查看了,具体步骤不说了,把我找到的solution和方法列一列,不错不错,WeChall在我心中的位置又高了一分👍就是不知道是我自己的问题,还是服务器的问题,莫名其妙的卡……好奇怪,真难受

/home/level/0/README.txt,get level0:bitwarrior

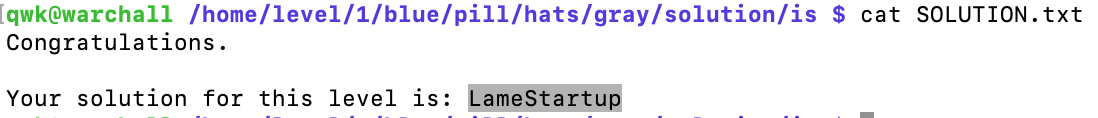

/home/level/1/blue/pill/hats/gray/solution/is,get level:LameStartup,没权限进入的文件夹:/home/level/1/blue/pill/hats/

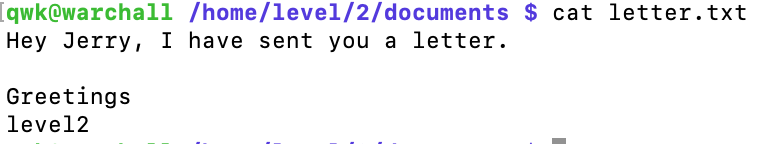

/home/level/2/documents/letter.txt,get level2:Greetings

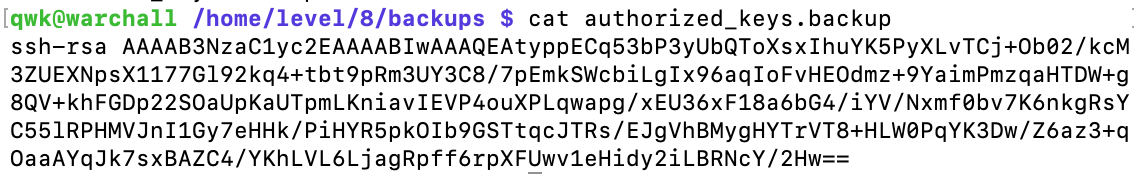

/home/level/8/backups发现authorized_keys.backup

/home/level/10,没权访问的文件:solution.txt,

//charp.c文件

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

#include <sys/types.h>

#include <unistd.h>

#define BUFSIZE 256

int main(int argc, char *argv[])

{

FILE *fp;

char buf[BUFSIZE];

char *filename;

int lines, chars, cpl;

setregid(1011,1011); // set real and effective GID to level10

if (argc != 2)

{

fprintf(stderr, "Usage: %s filename\n", argv[0]);

exit(EXIT_FAILURE);

}

filename= argv[1];

printf("Counting %s ... \n", filename);

if (snprintf(buf, BUFSIZE, "/usr/bin/wc -l %s 2>/dev/null", filename)>=BUFSIZE)

{

fprintf(stderr, "Filename %s is too long!\n", filename);

exit(EXIT_FAILURE);

}

fp= popen(buf, "r");

if (!fp)

{

fprintf(stderr, "Command execution failed! Sorry!\n");

exit(EXIT_FAILURE);

}

if (1!=fscanf(fp, "%d", &lines))

{

fprintf(stderr, "Cannot scan! Sorry!\n");

}

pclose(fp);

snprintf(buf, BUFSIZE, "/usr/bin/wc -c %s 2>/dev/null", filename);

fp= popen(buf, "r");

if (!fp)

{

fprintf(stderr, "Command execution failed! Bummer!\n");

exit(EXIT_FAILURE);

}

if (1!=fscanf(fp, "%d", &chars))

{

fprintf(stderr, "Cannot scan! Sorry!\n");

}

pclose(fp);

cpl= chars/lines;

printf("Chars per line is %d.\n", cpl);

return EXIT_SUCCESS;

}

- 链接也太tm慢了,改天心情好了再做……

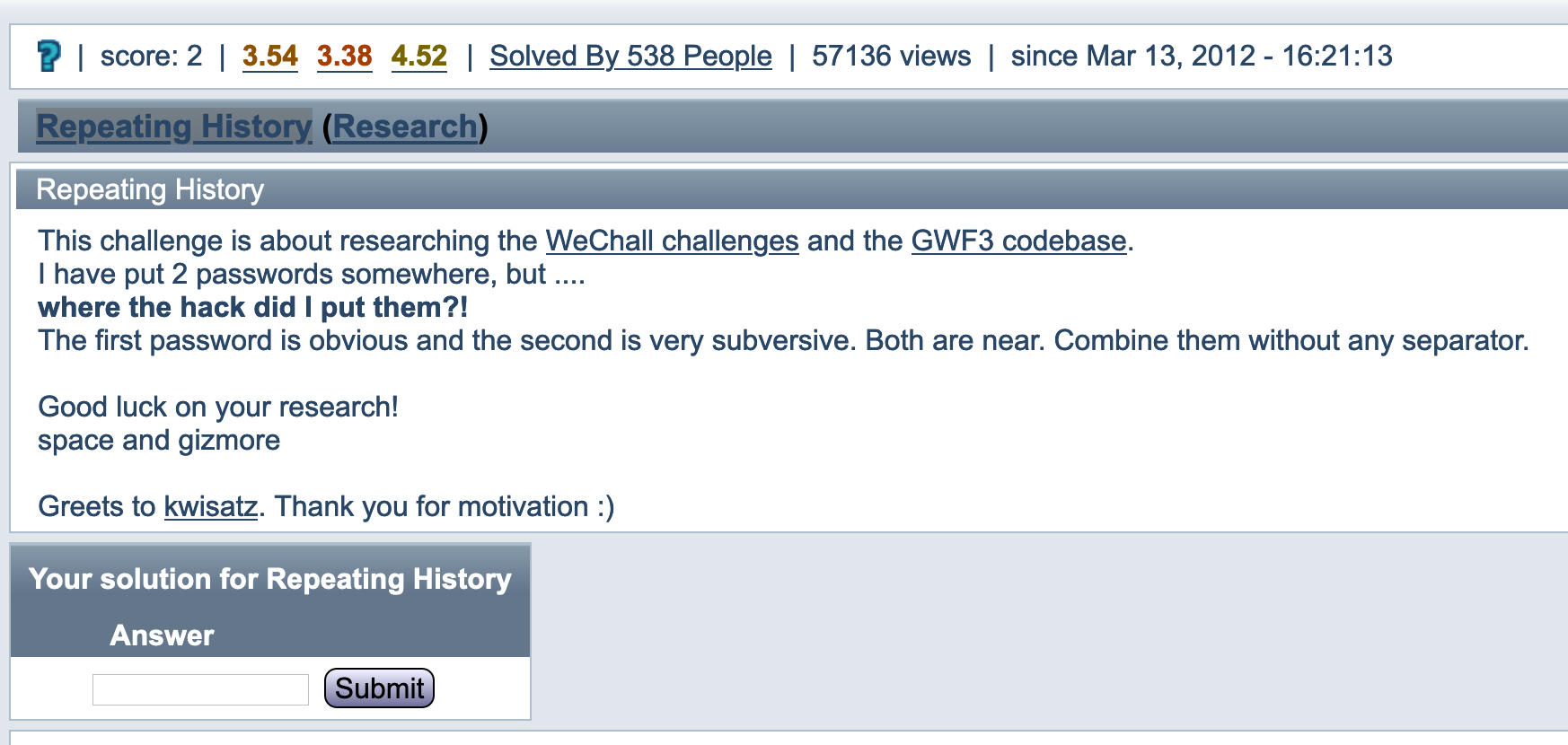

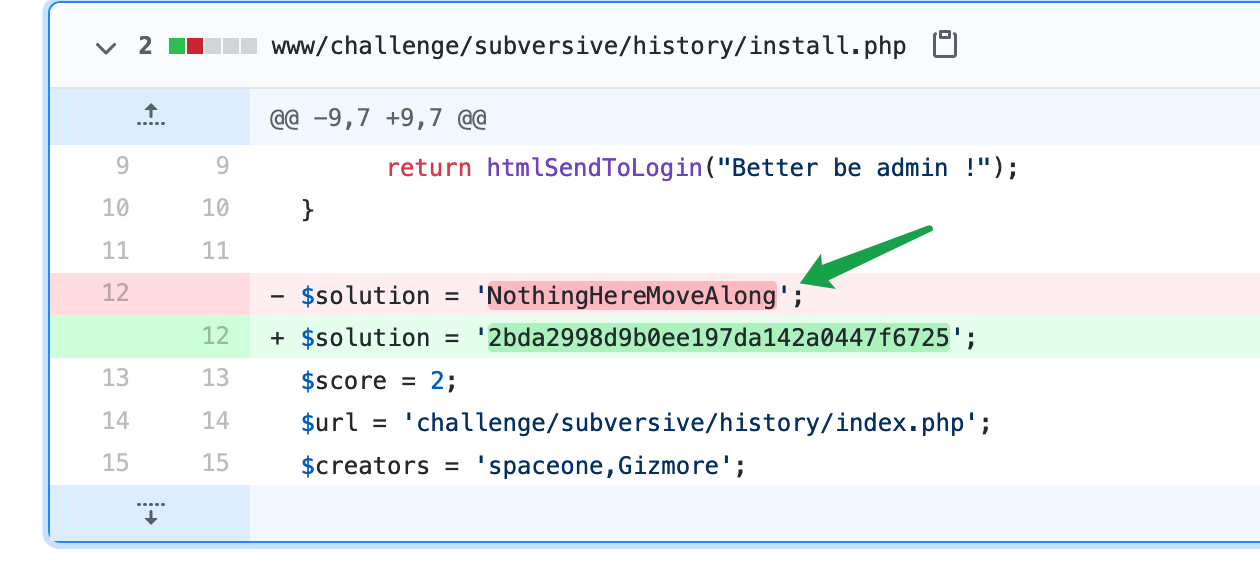

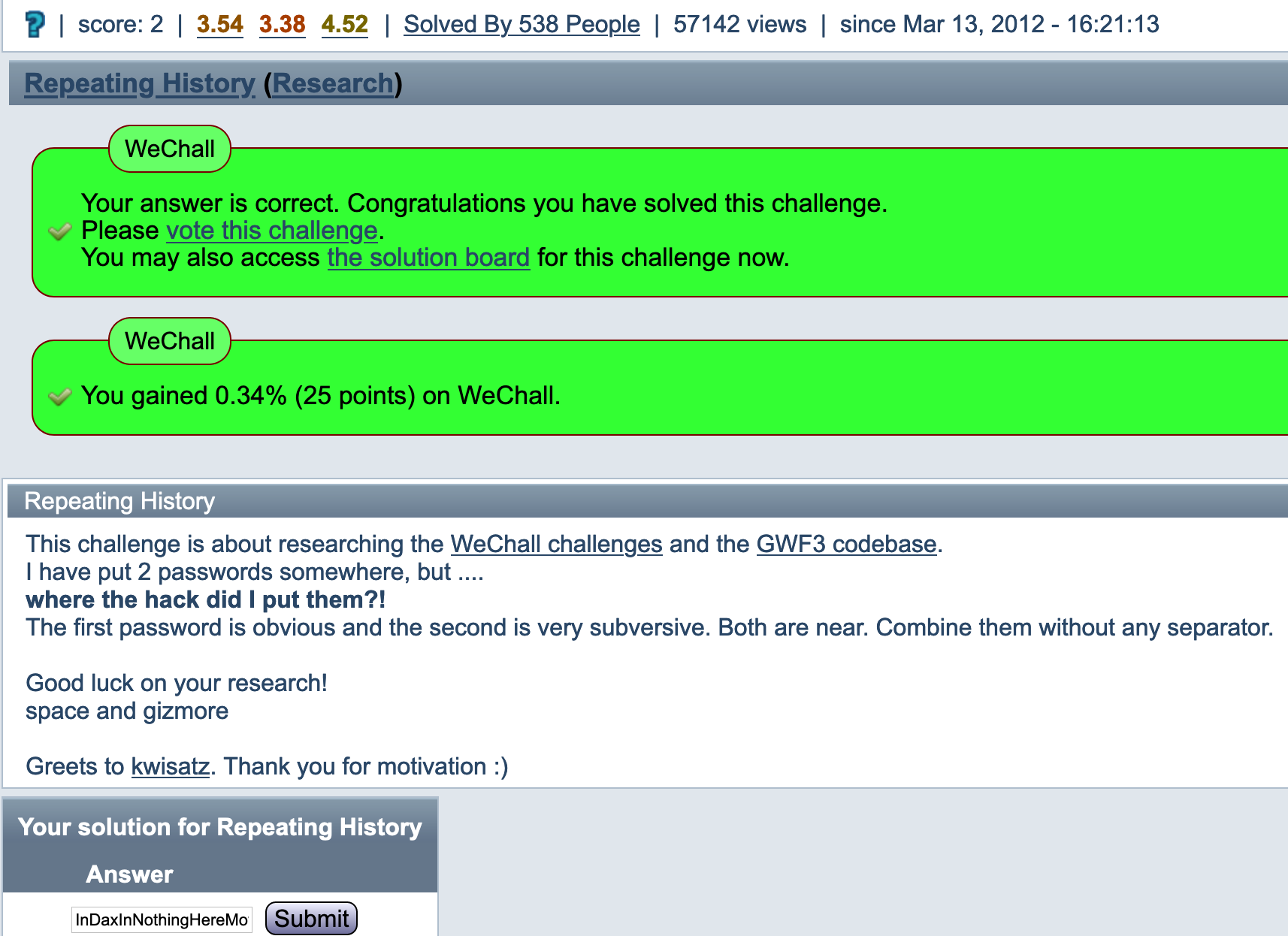

第三题 Repeating History

题目链接

这个挑战是关于研究WeChall挑战和GWF3代码基的。

我在某个地方放了两个密码,但是…

我把它们放哪了?!

第一个密码很明显,第二个密码很有颠覆性。都是附近。不使用任何分隔符将它们合并。

祝你的研究好运!

空间和gizmore

kwisatz问候。谢谢你的鼓励:)

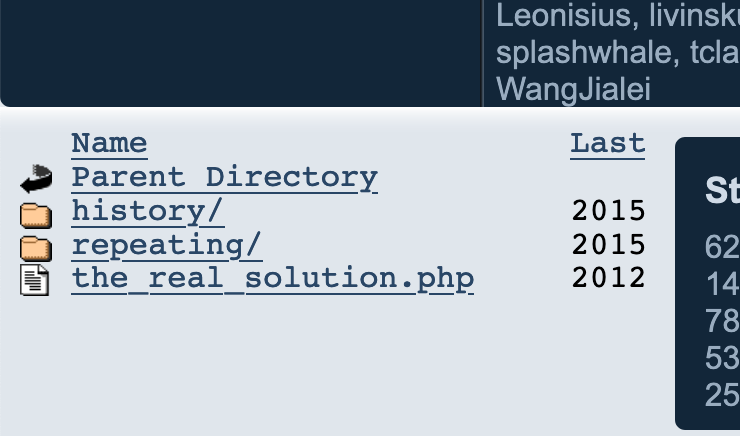

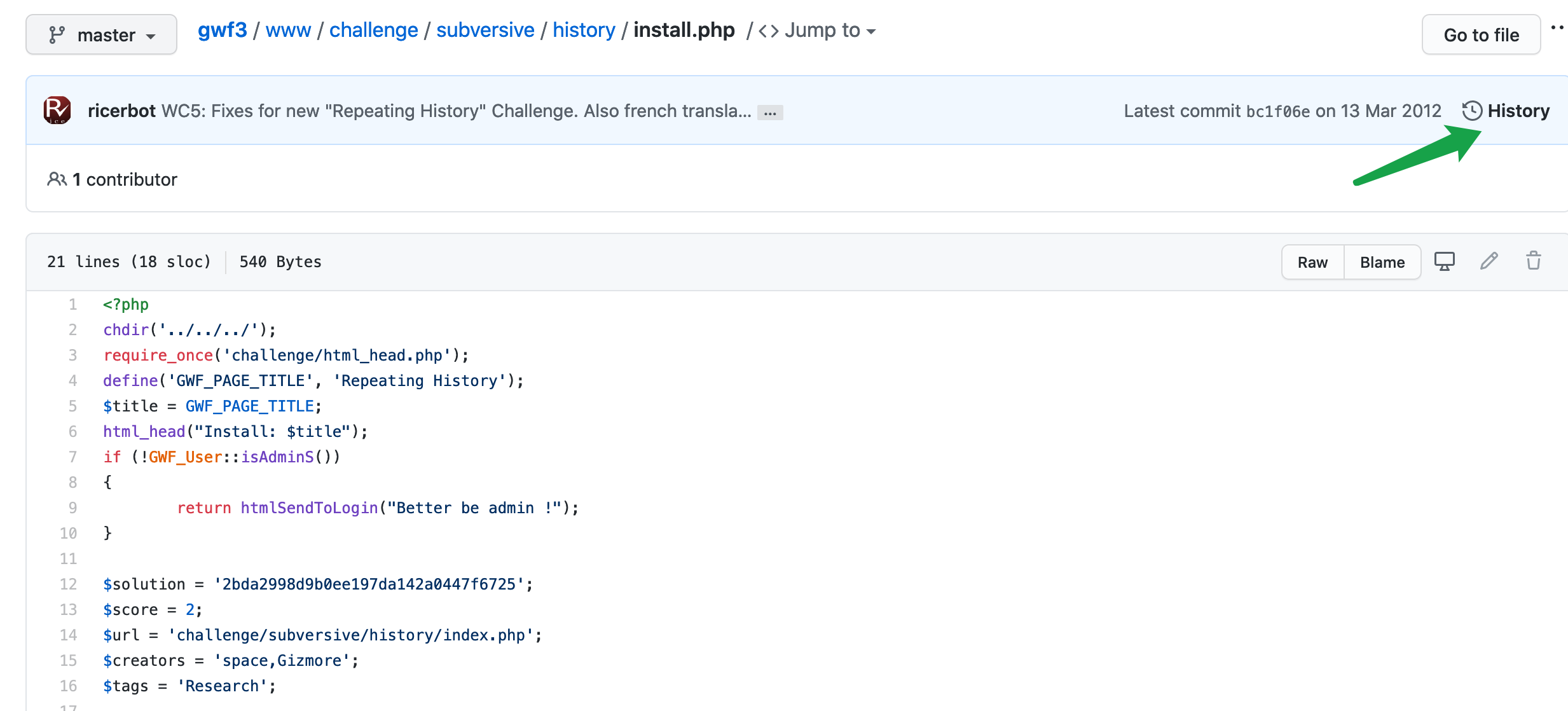

- 题目给的两个链接,一个是github的,一个是本地的,先打开本地的

- 是这样的,但是点进去并没有发现什么有用的东西,所以去看github,因为github一出现,基本上就是跟备份有关了

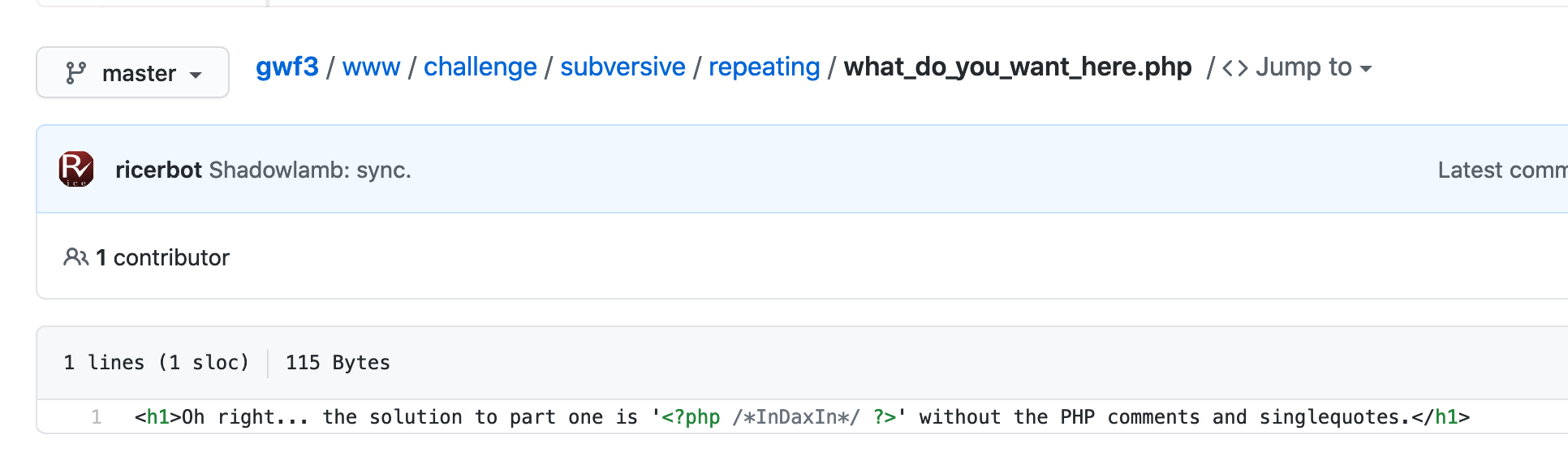

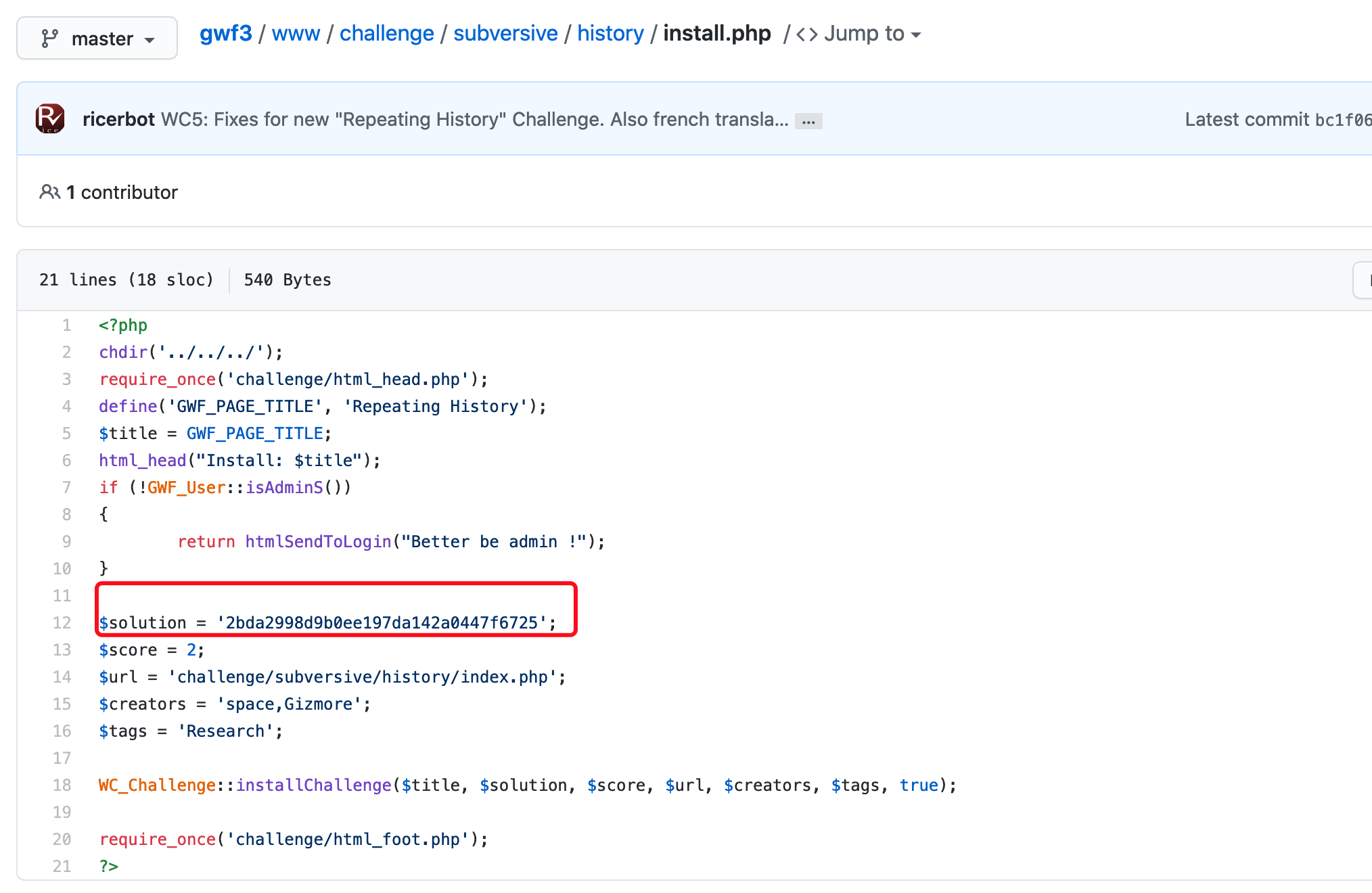

- 果然,在目录下找到第一部分:InDaxIn

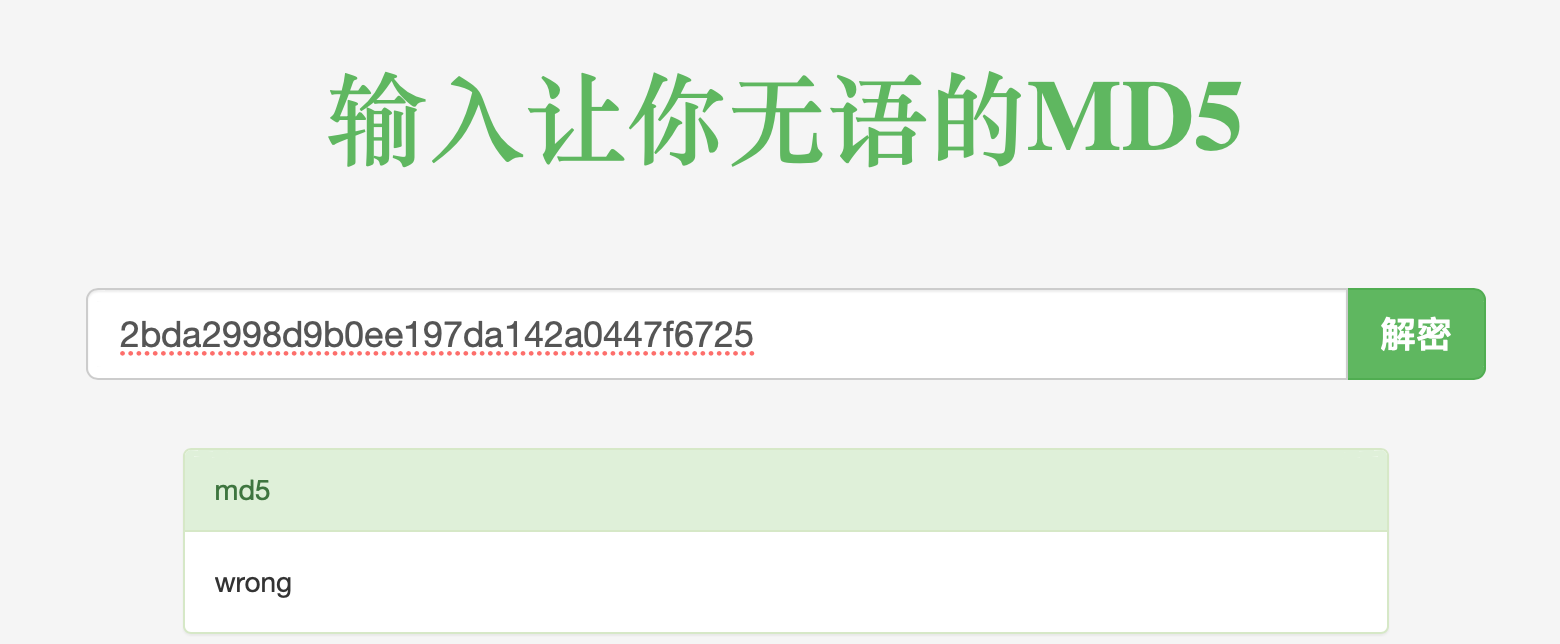

- 在另一目录下找到疑似第二部分,看着像是md5,解密后为wrong

- 难不成最后的结果就是

InDaxInwrong,试试,确实是wrong……🤐

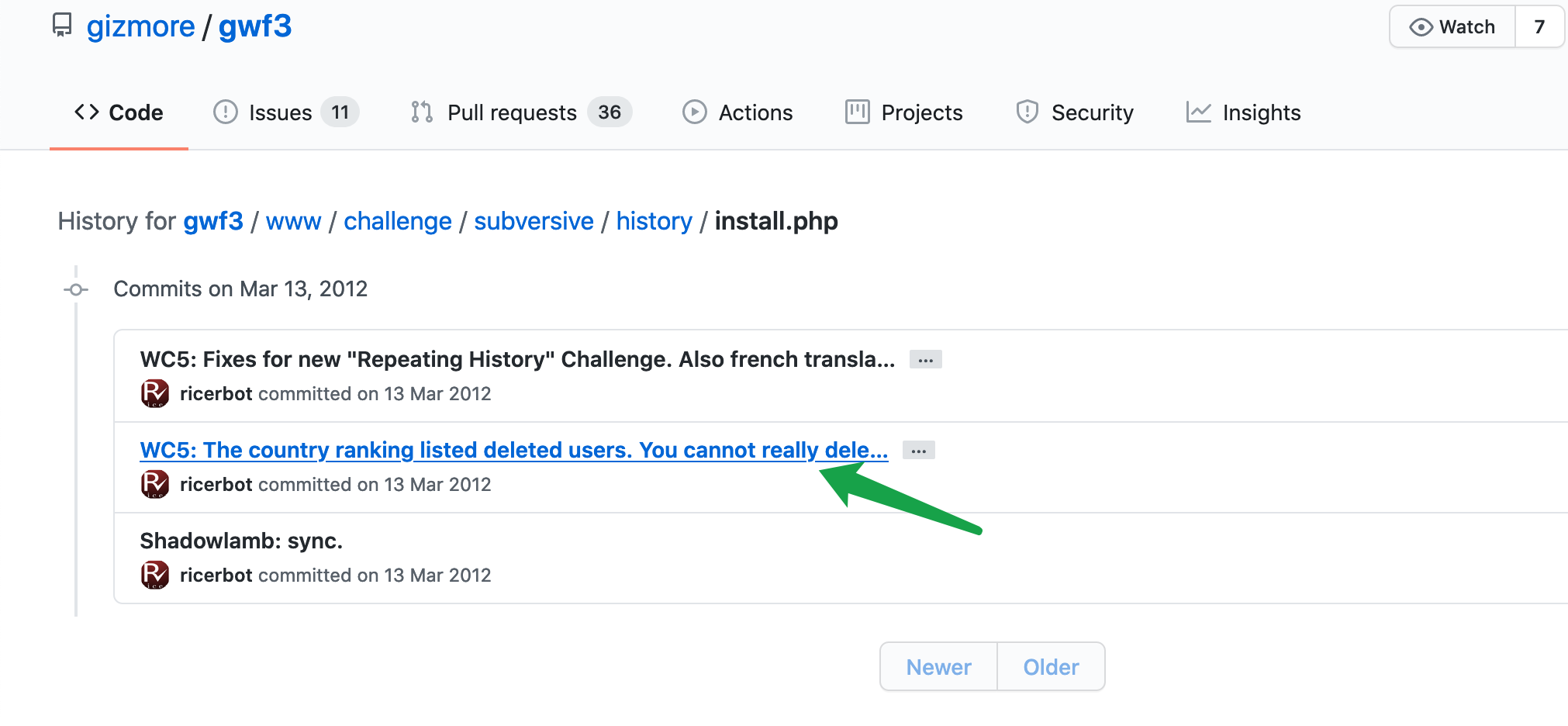

- 查看此处的历史记录,在第二个历史记录中发现以前的solution:NothingHereMoveAlong

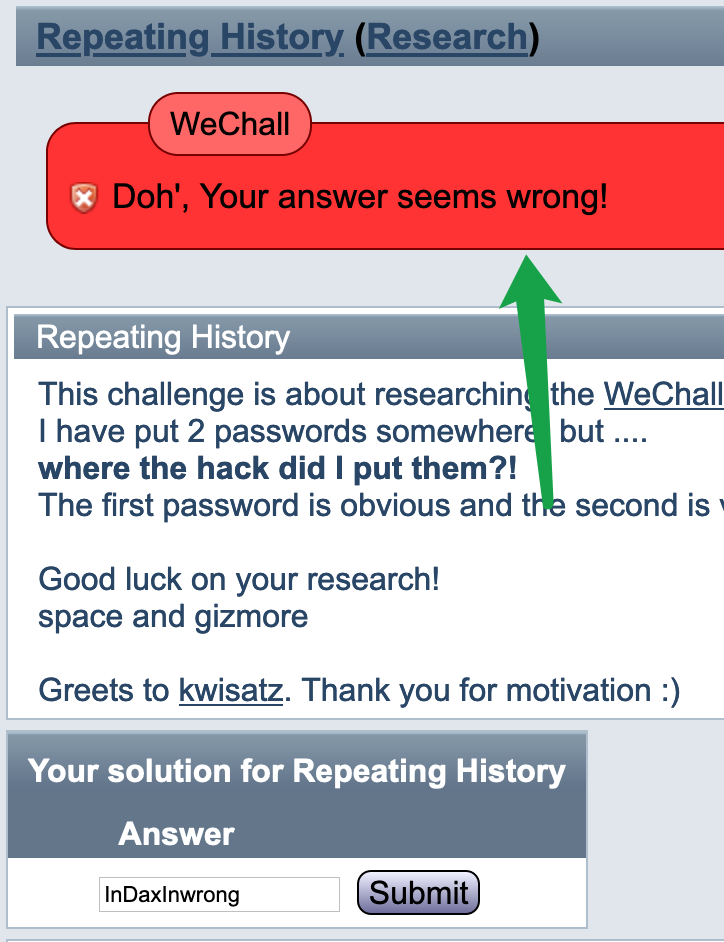

- 尝试新的solution:

InDaxInNothingHereMoveAlong,good job,他又绿了

- 经验教训

- 涉及github,一般就是涉及历史修改记录问题

第四题 PHP My Admin

- 测试目录下robots.txt和.htaccess,未果。

- 用dirb和nikto扫描一下,恕我直言,这扫描太慢了,估计是因为网络的问题🙈,算了,先做下一个,慢慢扫吧……

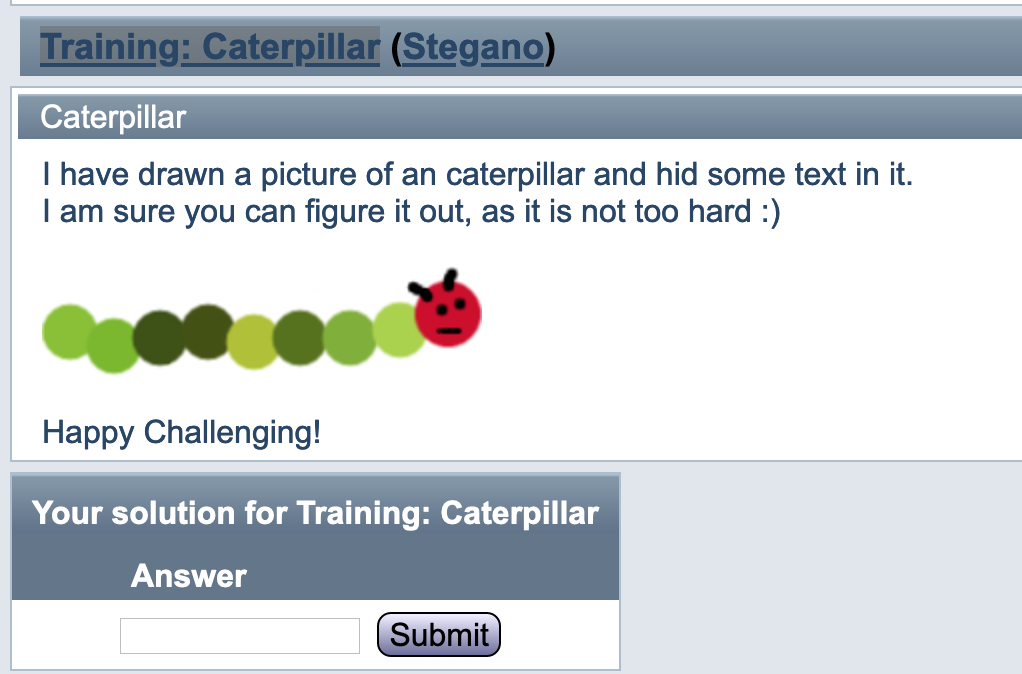

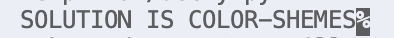

第五题 Training: Caterpillar

题目地址

我画了一幅毛毛虫的画,并在里面藏了一些文字。

我相信你能算出来的,因为这并不难:)

具有挑战性的快乐!

- 怀疑是隐写,先拖到winhex看一下,没啥很明显的线索;

- stegsolve看一下,没找到什么线索,图片详情也没有线索;

- 难不成是包含了什么文件,binwalk试一下,看起来也没有问题,我不知所措了。

- 改了图片尺寸也没发现啥东西。

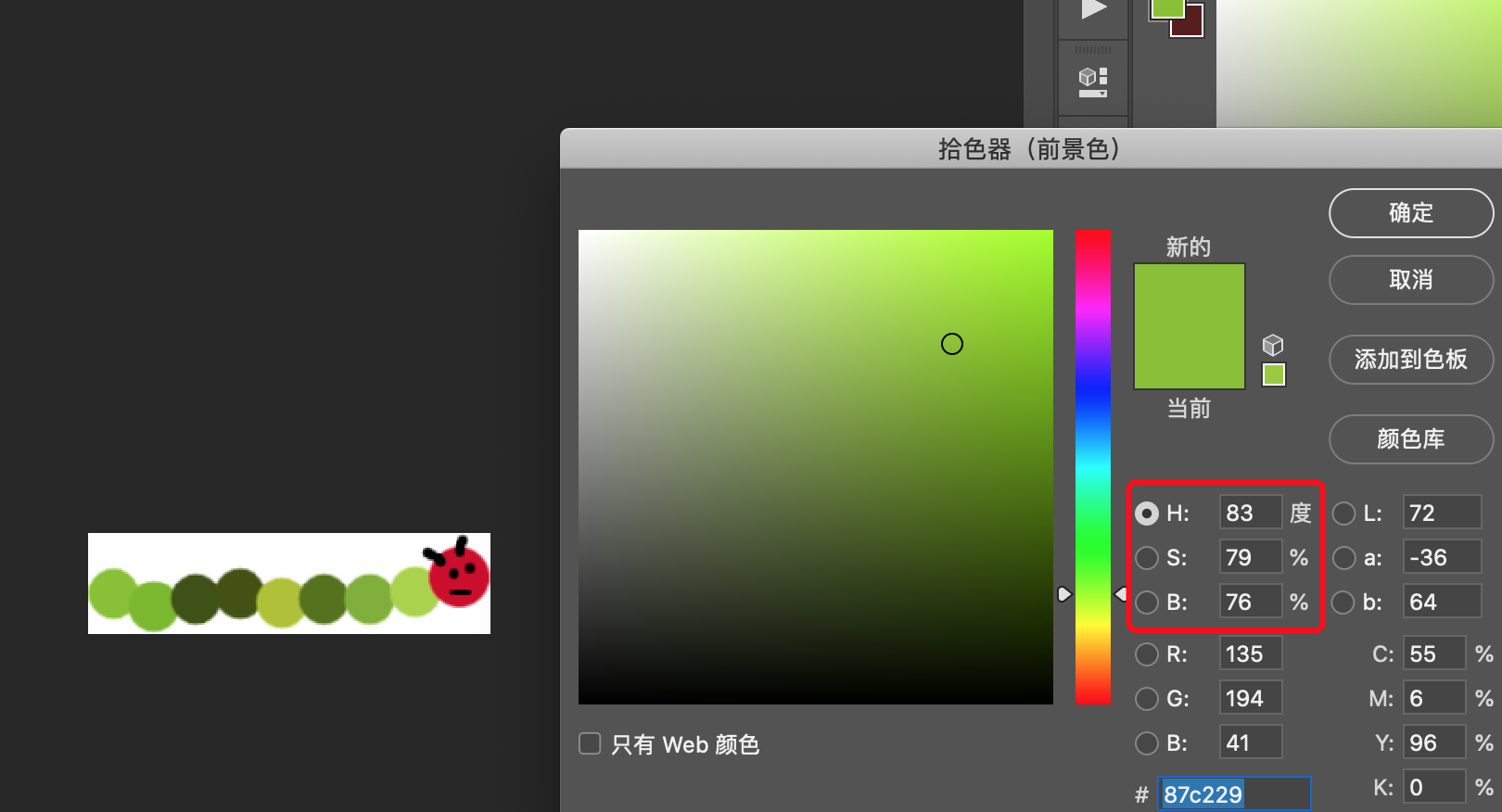

- 果然,这题是一个新思路,我感觉是有一点脑洞在里边,当然,我是看了wp之后才知道脑洞在哪里。

- 这死毛毛虫有一个很明显的属性就是一节一个颜色,那么,每一节的颜色是不是能隐藏什么东西,是的,从左到右,每一节的颜色,用ps取色之后看HSB值,依次排序,再进行ascci转码就能得到答案。

- 小脚本

HSB = [

83,79,76,85,84,73,79,78,32,73,83,32,67,79,76,79,82,45,83,72,69,77,69,83

]

for i in range(len(HSB)):

print(chr(RSB[i]),end='')

- 结果

SOLUTION IS COLOR-SHEMES,久违的绿色,爱了爱了🤒

- 经验教训

- 在图片中有明显的色彩分层的时候,并且颜色相近、存在一定的顺序的时候,可以考虑颜色的RGB、HSB编码是否暗藏玄机

第六题 AUTH me

题目地址

一位同事上传了一个奇怪的apache.conf来保护服务器,现在没人能再连接了。

他现在正在度假,但是他说我们肯定可以连接到盒子上,所有需要的东西都可以在网上找到。

好吧,你的同事中没有人知道httpd是怎么回事以及如何连接,现在轮到你来试试了!

好运!

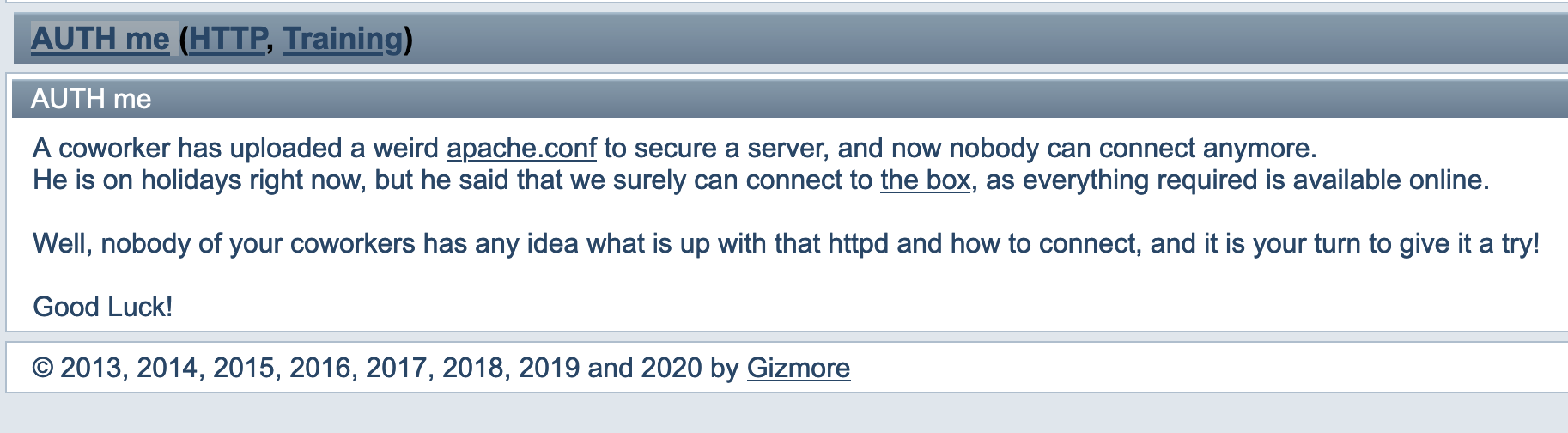

- 废话不多说,看了wp,试着做一遍。

- 从配置文件中可以知道,Apache开启了authme子域下的证书认证

- firefox设置搜索证书,在我的证书那里导入client.p12,哦对,client.p12是从

https://www.wechall.net/challenge/space/auth_me/find_me/里边下载的,导入的时候提示要密码,我试了试空密码竟然倒入成功了,哈哈哈哈,顶哦😏

- 经验教训

- httpd,是可以用证书进行登陆的,证书文件一般是

.p12后缀的,是否通过证书登陆取决于apache.conf文件中GnuTLSClientVerify require的配置 - 空密码是个好东西,特别是证书之类的,有时候加密只是一个幌子,其实没有密码,hhhhhh

- httpd,是可以用证书进行登陆的,证书文件一般是

开心就完事了🥱

赠人玫瑰🌹手有余香

能帮到你我很高兴

您的赞👍是我前进的动力,奥力给

Thanks for watching!

赠人玫瑰🌹手有余香

能帮到你我很高兴

您的赞👍是我前进的动力,奥力给

Thanks for watching!