less24(二次注入)

Second Degree Injections Real treat -Store Injections#

二次注入

这次我们进行的白盒测试

假设我们知道账号名为admin

点击注册新用户

注册的账号名为admin'#或者admin' or 1=1#或者admin' -- -

密码随便写一个

那么我们注册一个admin '# 虽然他是转义了,但是仍然在数据库中仍然存好了,

$sql = "UPDATE users SET PASSWORD='$pass' where username='admin '#' and password='$curr_pass' ";

这里查询了username=admin,同时注释了后面的语句

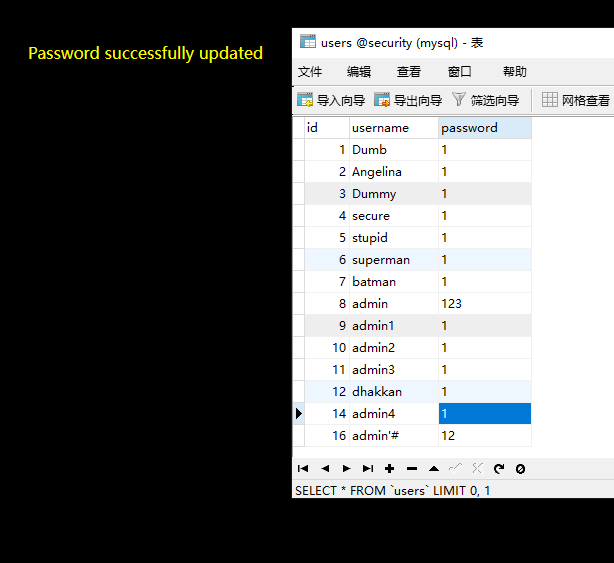

那么我们直接修改密码即可,也就相当于修改了admin的密码

下面进行实践

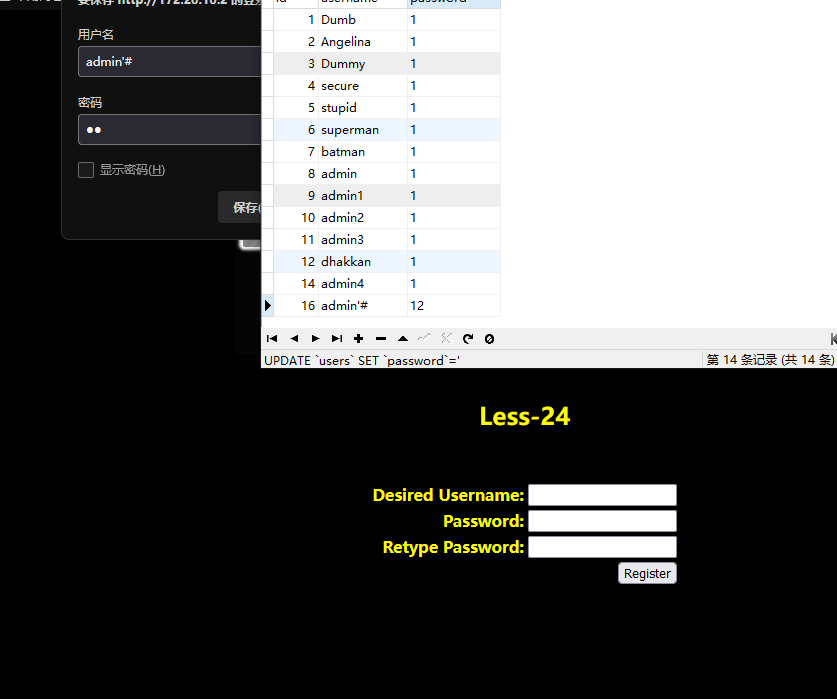

我们先注册一个账户叫admin'#

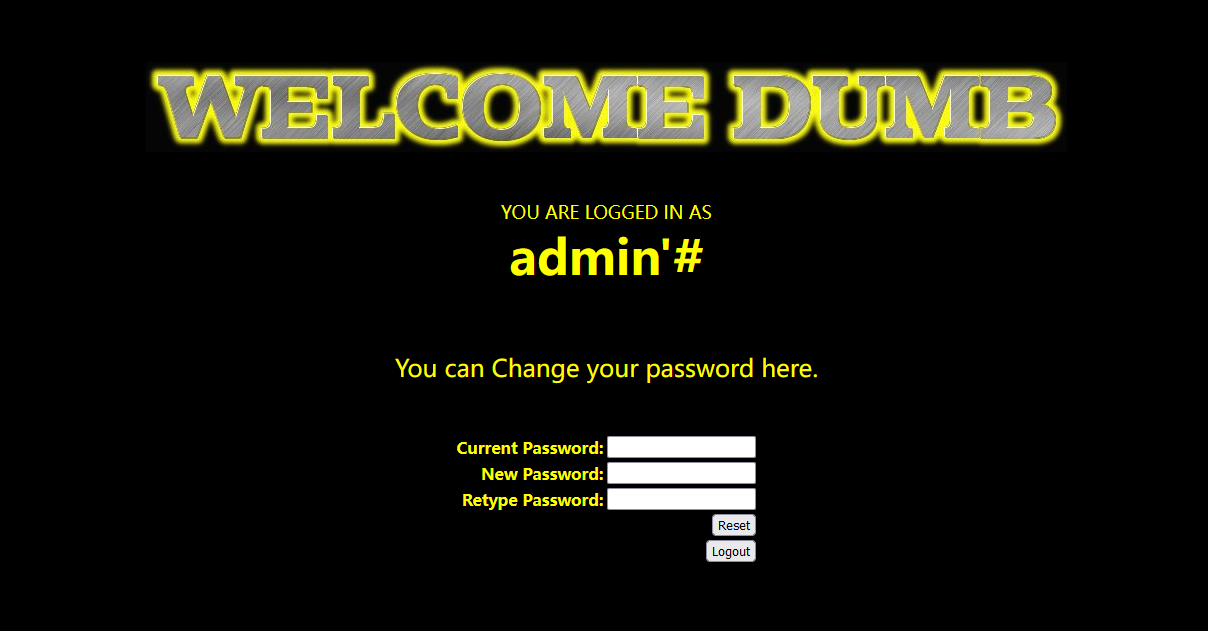

登录进我们刚创建的admin'#账户

修改密码,但是实际上我们修改的并不是我们创建的admin'#账户,因为我们在数据库实际执行的是$sql = "UPDATE users SET PASSWORD='$pass' where username='admin '#' and password='$curr_pass' ";相当于我们修改的是admin账户的密码。

作者:qianyuzz

出处:https://www.cnblogs.com/qianyuzz/p/17060087.html

版权:本作品采用「署名-非商业性使用-相同方式共享 4.0 国际」许可协议进行许可。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· winform 绘制太阳,地球,月球 运作规律

· AI与.NET技术实操系列(五):向量存储与相似性搜索在 .NET 中的实现

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 上周热点回顾(3.3-3.9)