DDOS渗透与攻防(四)之应用层DoS攻击

系列文章

DDOS渗透与攻防(一)之拒绝服务攻击概念介绍

DDOS渗透与攻防(二)之SYN-Flood攻击

DDOS渗透与攻防(三)之socktress攻击

应用层DoS攻击

攻击协议原理介绍说明-应用层DoS

应用服务漏洞

- 服务代码存在漏洞,遇异常提交数据时程序崩溃

- 应用处理大量并发请求能力有限,被拒绝的是应用或OS

缓冲区溢出漏洞

- 向目标函数随机提交数据,特定情况下数据覆盖临近寄存器或内存

- 影响:远程代码执行、DoS

- 利用模糊测试方法发现缓冲区溢出漏洞

CesarFTP 0.99 服务漏洞

- ftp_fuzz.py # MKD/RMD

- MS12-020远程桌面协议DoS漏洞

攻防演示过程:针对PHP版本低漏洞发起攻击

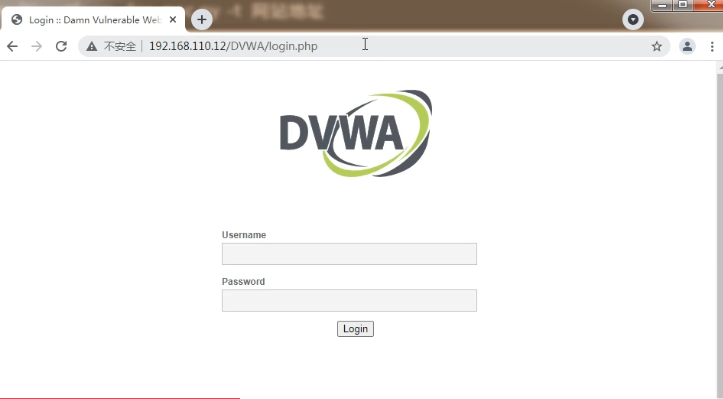

开启DVWA网站靶场:

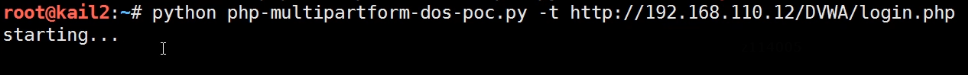

利用代码向网站发起攻击:

python php-multipartform-dos-poc.py -t http://192.168.110.12/DVWA/login.php

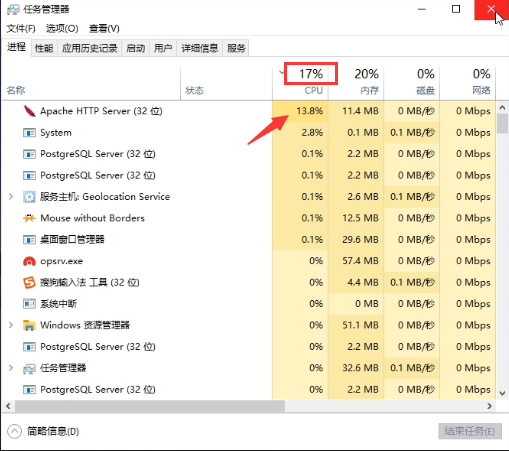

攻击效果:

攻击效果:

cpu的占用率正在逐步的上升

应用层DoS攻击方式-Slowhttptest

-

低带宽应用层慢速DoS攻击(相对于CC等快速攻击而言的慢速)

-

最早由Python编写,跨平台支持(Linux、win、Cygwin、OSX) 尤其擅长攻击apache、tomcat (几乎百发百中)

-

客户端 100请求 – 服务端

1)攻击方法实现:Slowloris、Slow HTTP POST攻击

耗尽应用的并发连接池,类似于Http层的Syn flood。

HTTP协议默认在服务器全部接收请求之后才开始处理,若客户端发送速度缓慢或不完整,服务器时钟为其保留连接资源池占用,此类大量并发将导致DoS

Slowloris:完整的http请求结尾是\r\n\r\n,攻击发\r\n…

Slow POST: HTTP头content-length声明长度,但body部分缓慢发送

2)攻击方法实现:Slow Read attack攻击

- 与slowloris and slow POST目的相同,都是耗尽应用的并发连接池

- 不同之处在于请求正常发送,但慢速读取响应数据

- 攻击者调整TCP window窗口大小,使服务器慢速返回数据

3)攻击方法实现:Apache Range Header attackk攻击

- 客户端传输大文件时,体积查过HTTP Body大小限制时进行分段

- 耗尽服务器CPU、内存资源

攻击测试:

python torshammer.py –t 192.168.110.12 -p 8080 -r 1000

#-p 端口

#-r 线程数

#-t 目标IP