云安全技术(四)之云计算安全的设计原则

计算安全的设计原则 Understand Design Principles of Secure Cloud Computing

1.1 云安全数据生命周期 Cloud secure data lifecycle

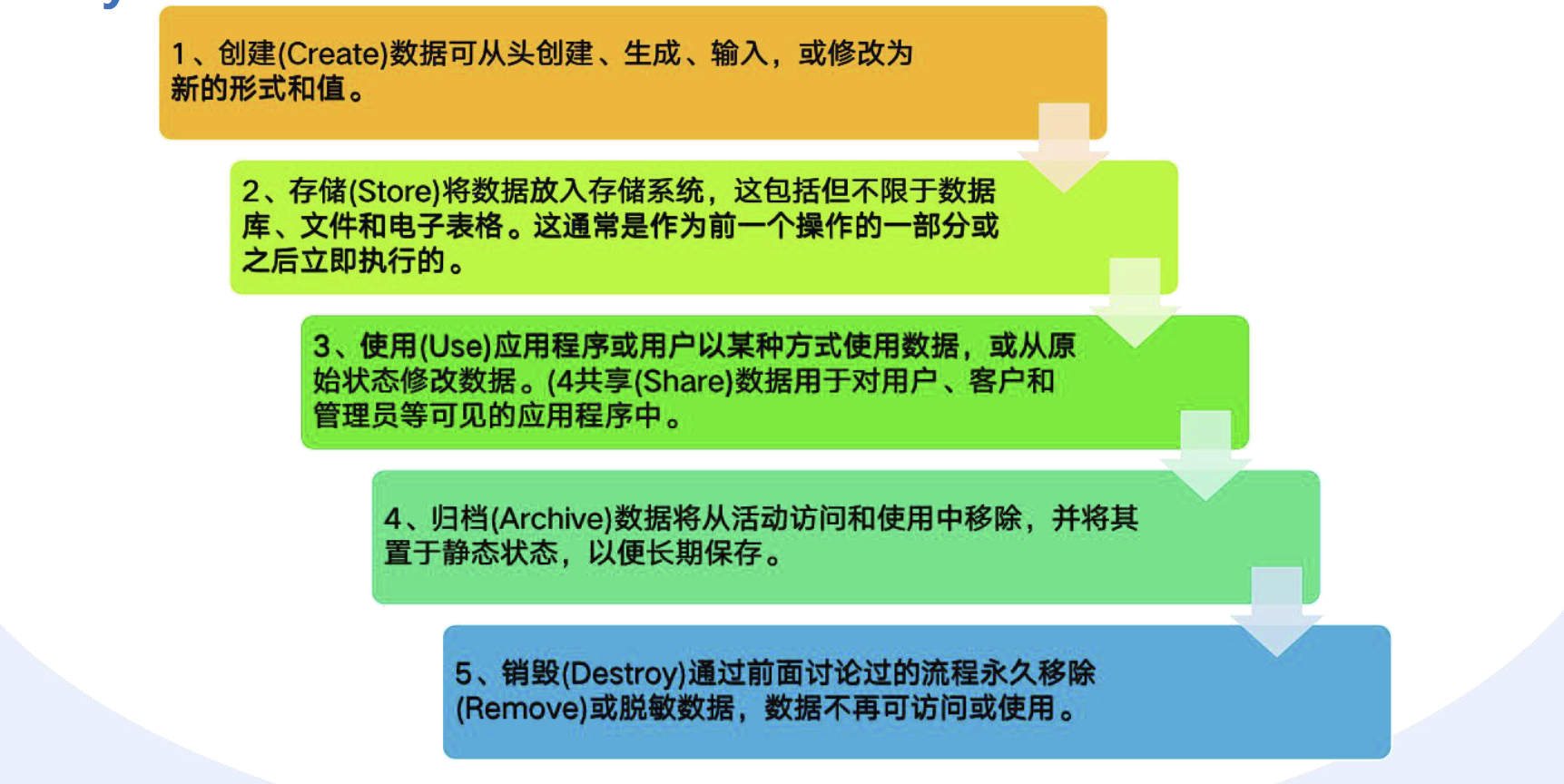

数据始终是安全保护的首要问题。必须深刻了解数据生命周期,以便正确制定和遵守安全策略,把握正确的步骤顺序:

1、创建(Create)数据可从头创建、生成、输入,或修改为新的形式和值。

2、存储(Store)将数据放入存储系统,这包括但不限于数据库、文件和电子表格。这通常是作为前一个操作的一部分或之后立即执行的。

3、使用(Use)应用程序或用户以某种方式使用数据,或从原始状态修改数据。(4共享(Share)数据用于对用户、客户和管理员等可见的应用程序中。

4、归档(Archive)数据将从活动访问和使用中移除,并将其置于静态状态,以便长期保存。

5、销毁(Destroy)通过前面讨论过的流程永久移除(Remove)或脱敏数据,数据不再可访问或使用。

1.2 基于云的业务连续性(DR)/灾难恢复(BC)计划 Cloud-based Disaster Recovery (DR) and Business Continuity (BC) planning

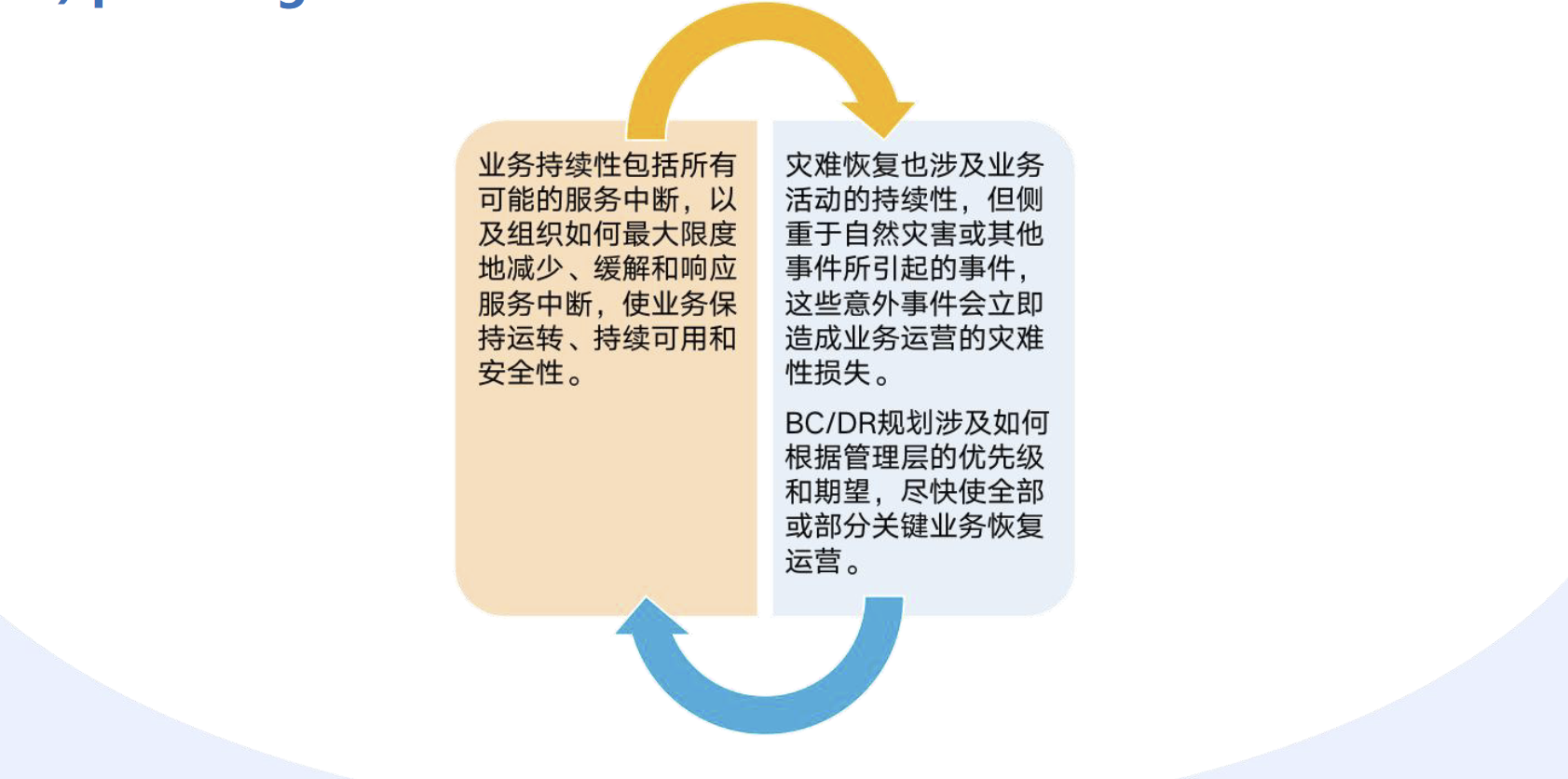

业务持续性(Business Continuity, BC)和灾难恢复(Disaster Recovery, DR)本质上是相似的,但也有一些明显区别。业务持续性包括所有可能的服务中断,以及组织如何最大限度地减少、缓解和响应服务中断,使业务保持运转、持续可用和安全性。灾难恢复也涉及业务活动的持续性,但侧重于自然灾害或其他事件所引起的事件,这些意外事件会立即造成业务运营的灾难性损失。BC/DR规划涉及如何根据管理层的优先级和期望,尽快使全部或部分关键业务恢复运营。在业务持续性和灾难恢复规划方面,云环境与传统环境的主要区别在于对云提供商和云客户的角色和责任有充分的理解。

1.3 成本/效益分析Cost benefit analysis

现有状态分析: 在云迁移之初,至关重要的是对业务流程、业务资产和业务需求进行切实的评估和理解。如果不能全面准确地掌握业务需求,在云迁移完成后,可能导致组织在新的云环境中出现业务流程失败、业务资产缺失或运营能力下降的情况。收集业务需求的方法包括:

- 采访业务职能经理

- 采访用户

- 采访高级管理层

- 调查客户需求

- 收集网络流量

- 清点资产

- 收集财务记录

- 收集保险记录

- 收集市场数据

- 收集强制性合规要求

收集到足够的数据后,必须详细分析这些数据。这是业务影响分析(BusinessImpact Analysis, BIA)工作的起点和基础。BIA是对组织内部每项资产和流程进行评估并赋予优先级的过程。一旦通过业务线和流程清晰地理解了组织所从事的工作,就可以更好地理解组织可能从云计算迁移活动中获得的收益,以及与云迁移活动相关的成本。

1)减少资本性支出收益量化和机会成本:(Capital Expenditure, CapEx) ;组织使用托管云服务的一一种情况是在需求增加时,利用托管服务增强内部私有数据中心的处理功能。这种情况称为“云爆发(Cloud Bursting)”。

2)降低人工成本。

3)减少运营性费用。

4)转移部分监管成本。

5)减少数据归档服务/备份服务的成本。

预期影响: 这个 “成本效益” 计算由 “业务需求” 驱动,并考虑安全因素;可供高级管理层决定将组织的运营环境迁移到云端是否合理。

1.4 功能性安全要求 Functional security requirements

功能性安全要求有三点:

- 可移植性

- 互操作性

- 供应商锁定

1.5 不同云类别的安全注意事项 Security considerations for different cloud categories

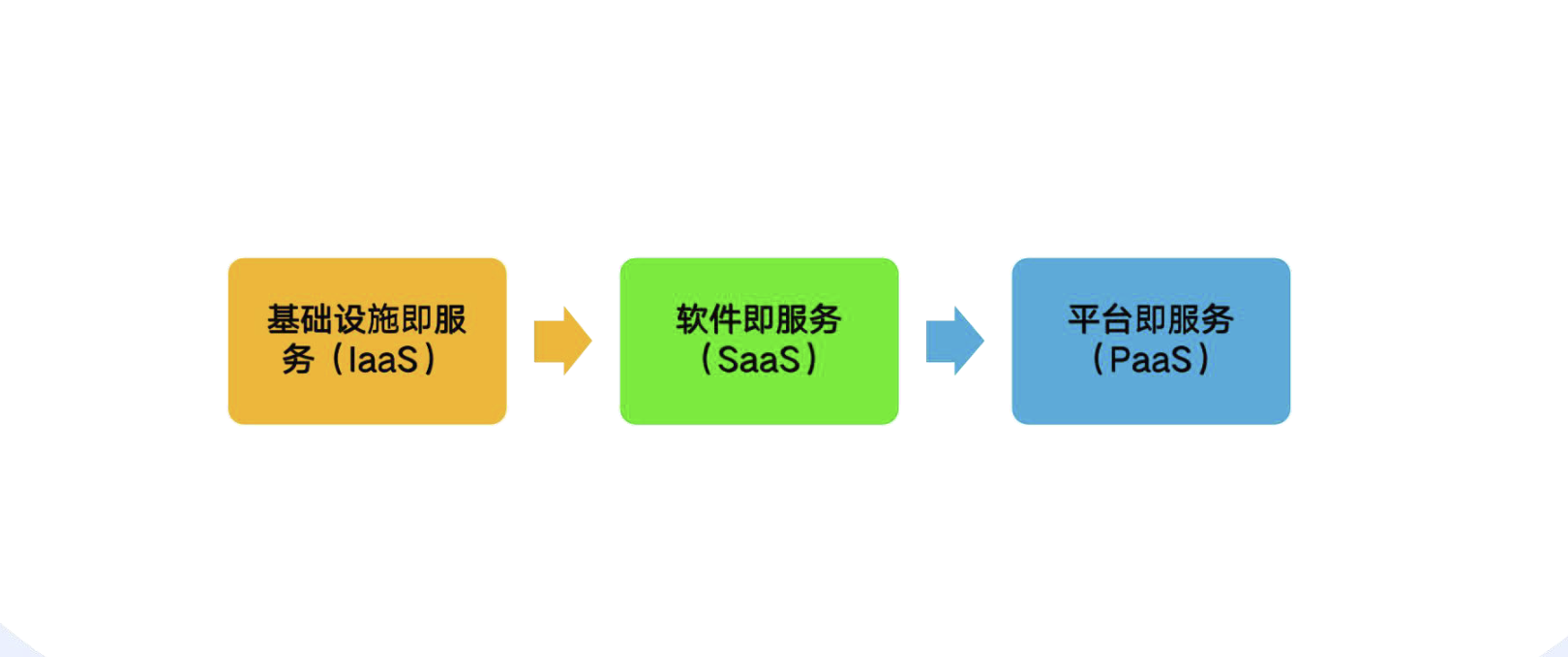

不同云类别的安全注意事项有三点:

- 软件即服务(SaaS)

- 基础设施即服务(IaaS)

- 平台即服务(PaaS)