xss攻击基础

一、什么是XSS?

跨站脚本攻击(Cross Site Scripting),为了不和层叠样式表(Cascading Style Sheets, CSS)的缩写混淆,故将跨站脚本攻击缩写为XSS。恶意攻击者往Web页面里插入恶意的Script代码,当用户浏览该页之时,嵌入其中Web里面的Script代码会被执行,从而达到恶意攻击用户的目的。

二、XSS种类

XSS攻击的分类主要有“反射型”与“存储型”两种。

“反射型”攻击者通过包装改造URL参数,然后利用前端代码的缺陷或漏洞来攻击,它更偏向于前端层面,并且在实际攻击中攻击者会根据 HTML实体编码、URL编码、Unicode编码等进行编码然后欺骗用户点击访问。

而“存储型”攻击者则会通过抓包工具或者是直接调用接口的方式想尽一切办法来向后端数据库注入数据。常见的地方就是留言评论或者是含有表单提交的地方。

三.一个简单的反射型XSS攻击实例

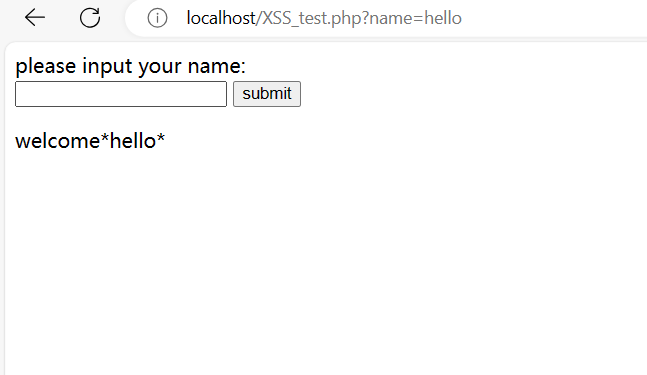

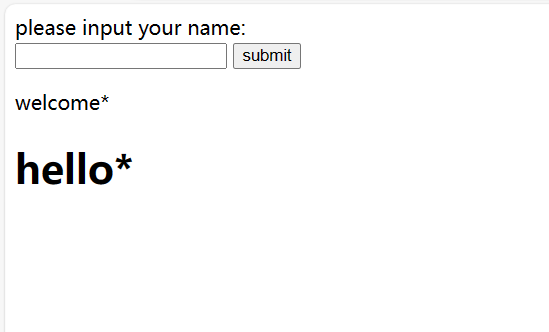

这是一个简单的网站,有一个输入名字的交互功能。

输入hello之后网站会回显给用户。

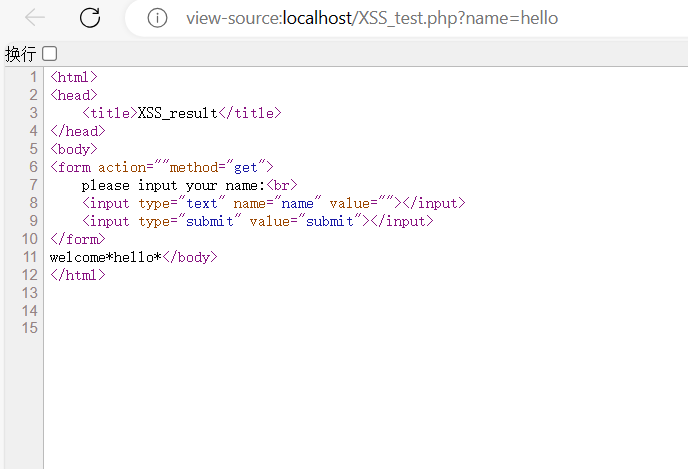

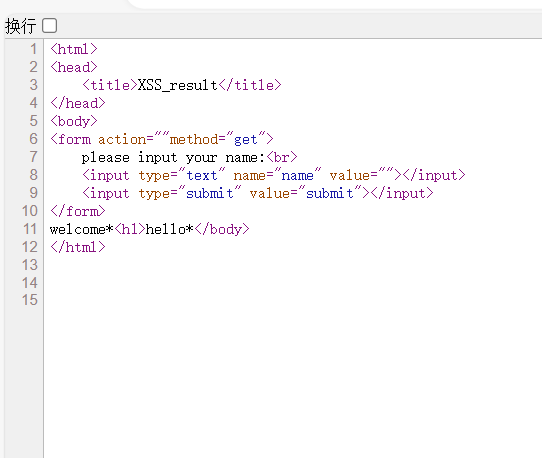

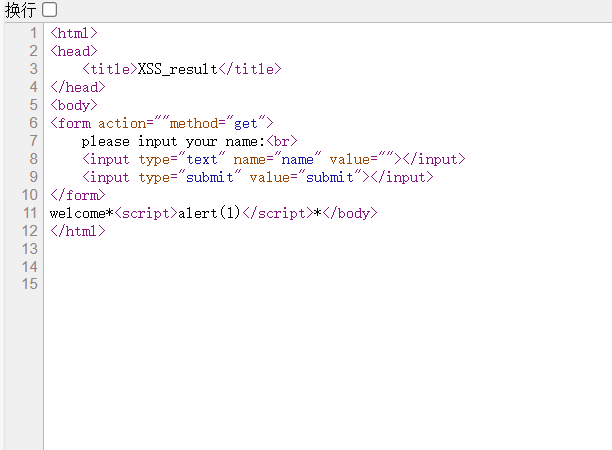

网站源码如图

我们会发现自己输入的hello在网页源码上有显示

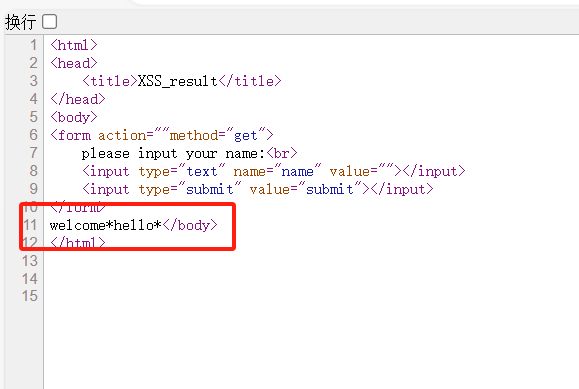

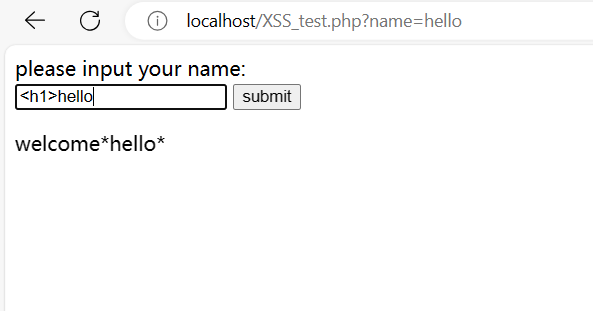

这时我们可以用一些html标签测试一下,例如<h1>

结果发现网页并没有显示welcome*<h1>hello*,而是如图所示

网页源码如下

我们可以发现我们打的<h1>被网页当成了标签并进行了解析。

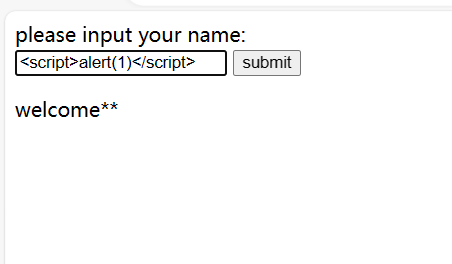

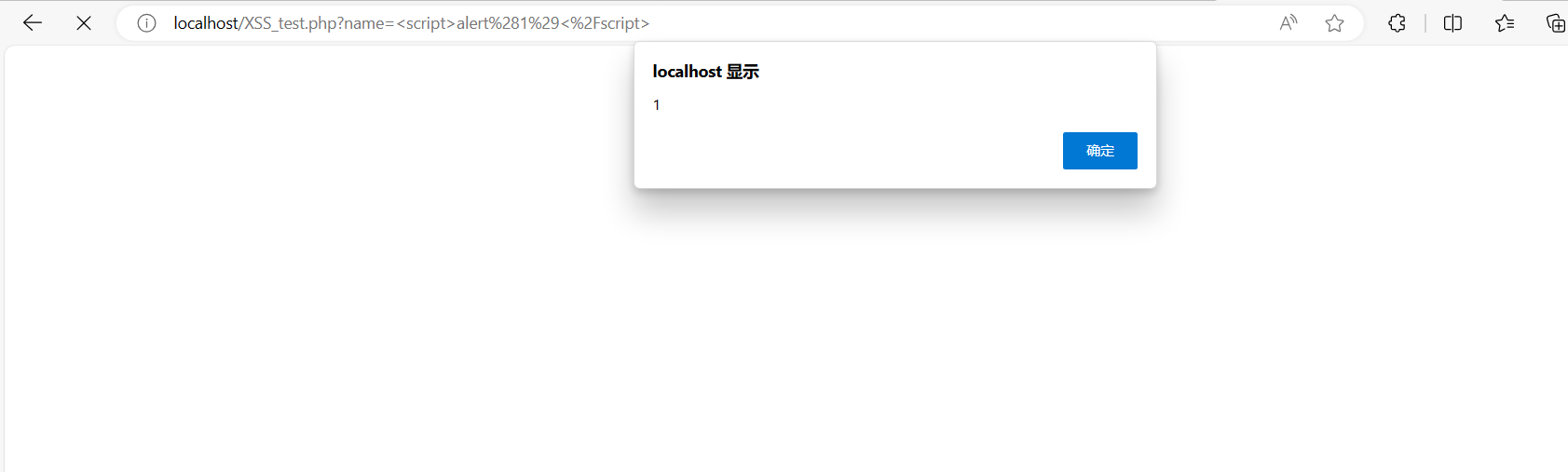

下一步我们可以尝试输入一些js代码。例如<script>alert(1)</script>

结果发现网站解析了我们打的js代码,进行了弹窗

此时网页源代码如下

四.对简单反射型XSS攻击常用防御手段

1.str_replace函数

使用str_replace函数,如str_replace('<script>',' ',$name);

将<script>标签替换为空

2.preg_replace() 正则替换

如$name=preg_replace('/<(.*)s(.*)c(.*)r(.*)i(.*)p(.*)t/i',' ',$name);

只要中间插入有<,s,c,r,i,p,t,都会将它们匹配为空,最后面的i起到的是忽略大小写的作用。

3.htmlspecialchars(string):

把预定义的字符"<",">",&,',"转换为HTML实体,防止浏览器将其作为HTML元素

如$name=htmlspecialchars($name)

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 25岁的心里话

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 闲置电脑爆改个人服务器(超详细) #公网映射 #Vmware虚拟网络编辑器

· 一起来玩mcp_server_sqlite,让AI帮你做增删改查!!

· 零经验选手,Compose 一天开发一款小游戏!