20212923 2021-2022-2 《网络攻防实践》第二次作业

20212923 2021-2022-2 《网络攻防实践》第二次作业

实践二:网络信息收集

课程:《网络攻防实践》

班级: 2129

姓名: 王文彬

学号:20212923

实验教师:王志强

实验日期:2022年03月21日

必修/选修: 选修

一.实践内容

1. 实践要求介绍

- 要求

- (1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

- DNS注册人及联系方式;

- 该域名对应IP地址;

- IP地址注册人及联系方式;

- IP地址所在国家、城市和具体地理位置。

- (2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。 。

- (3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机IP地址是否活跃;

- 靶机开放了哪些TCP和UDP端口;

- 靶机安装了什么操作系统,版本是多少;

- 靶机上安装了哪些服务。

- (4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机上开放了哪些端口;

- 靶机各个端口上网络服务存在哪些安全漏洞;

- 你认为如何攻陷靶机环境,以获得系统访问权。

- (5)通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

- (1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

2. 实践内容

DNS域名查询

- 实践过程

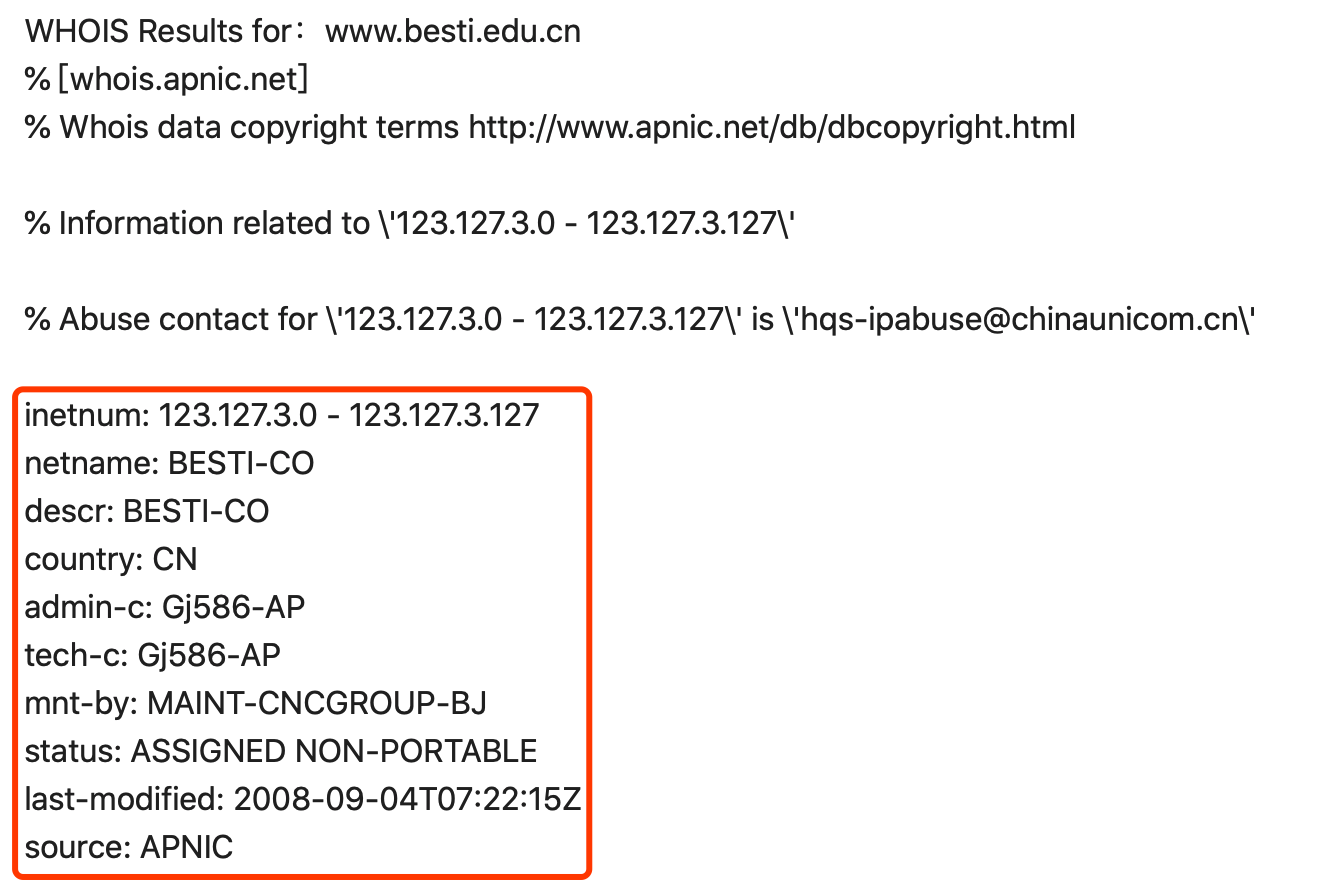

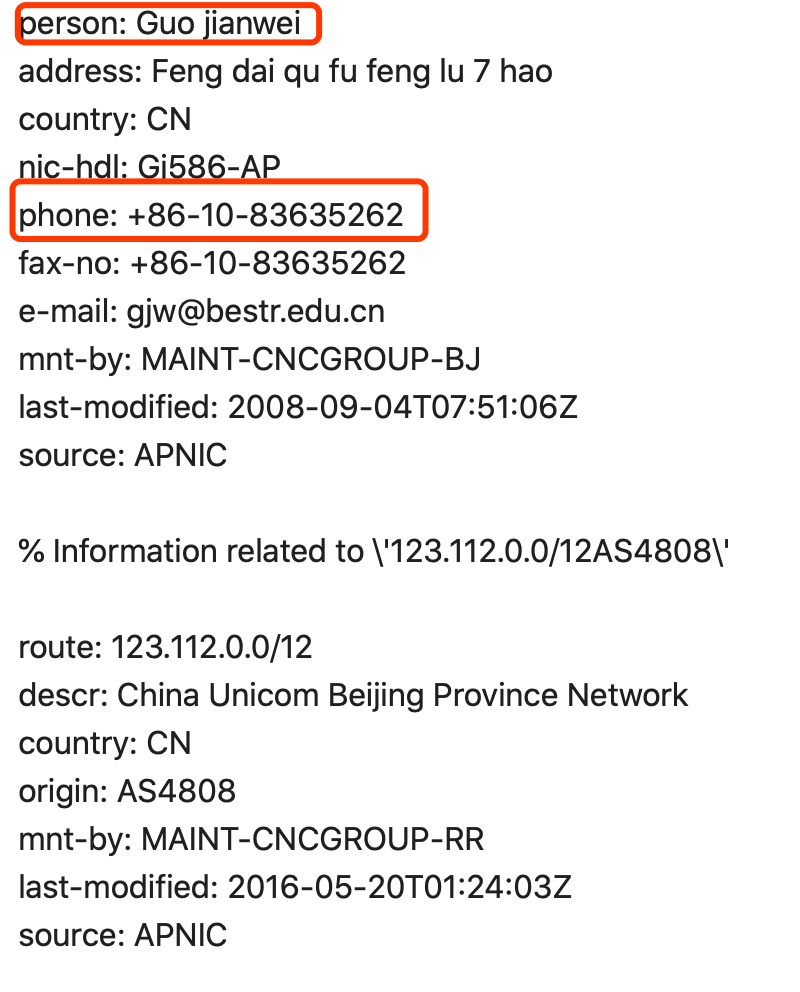

- 在本任务中我所选择的域名为

www.besti.edu.cn,使用站长工具能够详细找到关于该域名下的DNS注册人联系方式等信息,如下图所示。 - 同时在本任务中同样也可以使用linux中的命令

nslookup去查找一些相关的信息。

- 在本任务中我所选择的域名为

获取好友IP地址

- 实践过程

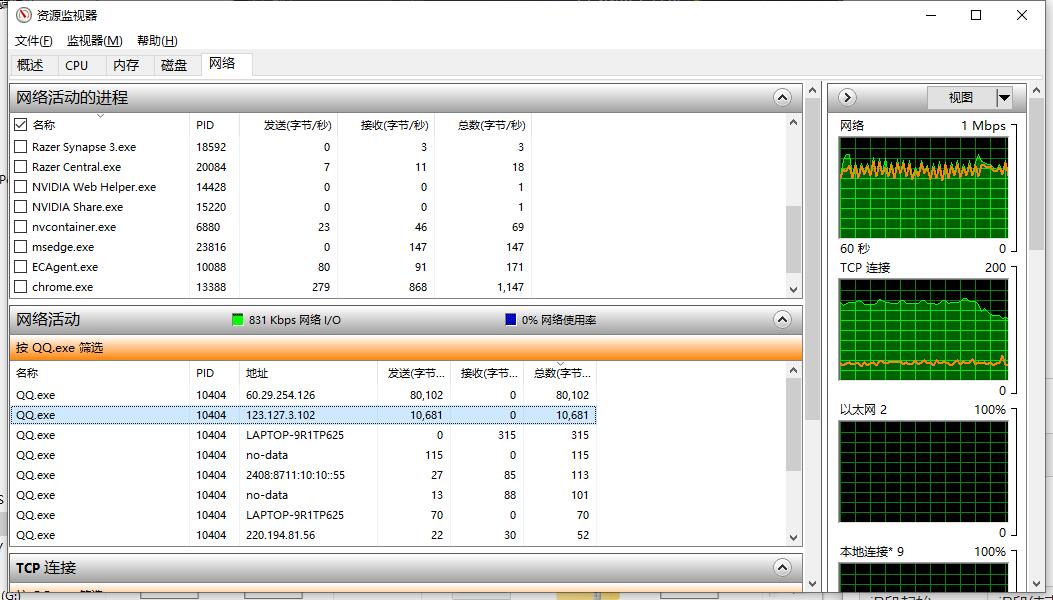

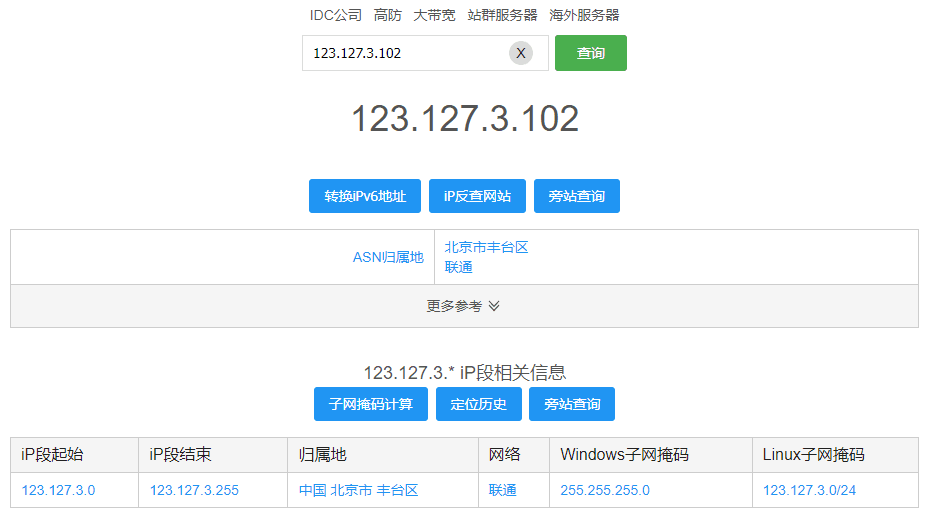

- 在本任务中我们使用电脑间进行通信,由我的舍友给我打电话,可以使用进程监控监控到通信过程,可以捕获到IP等信息,如下图。

学习使用nmap

-

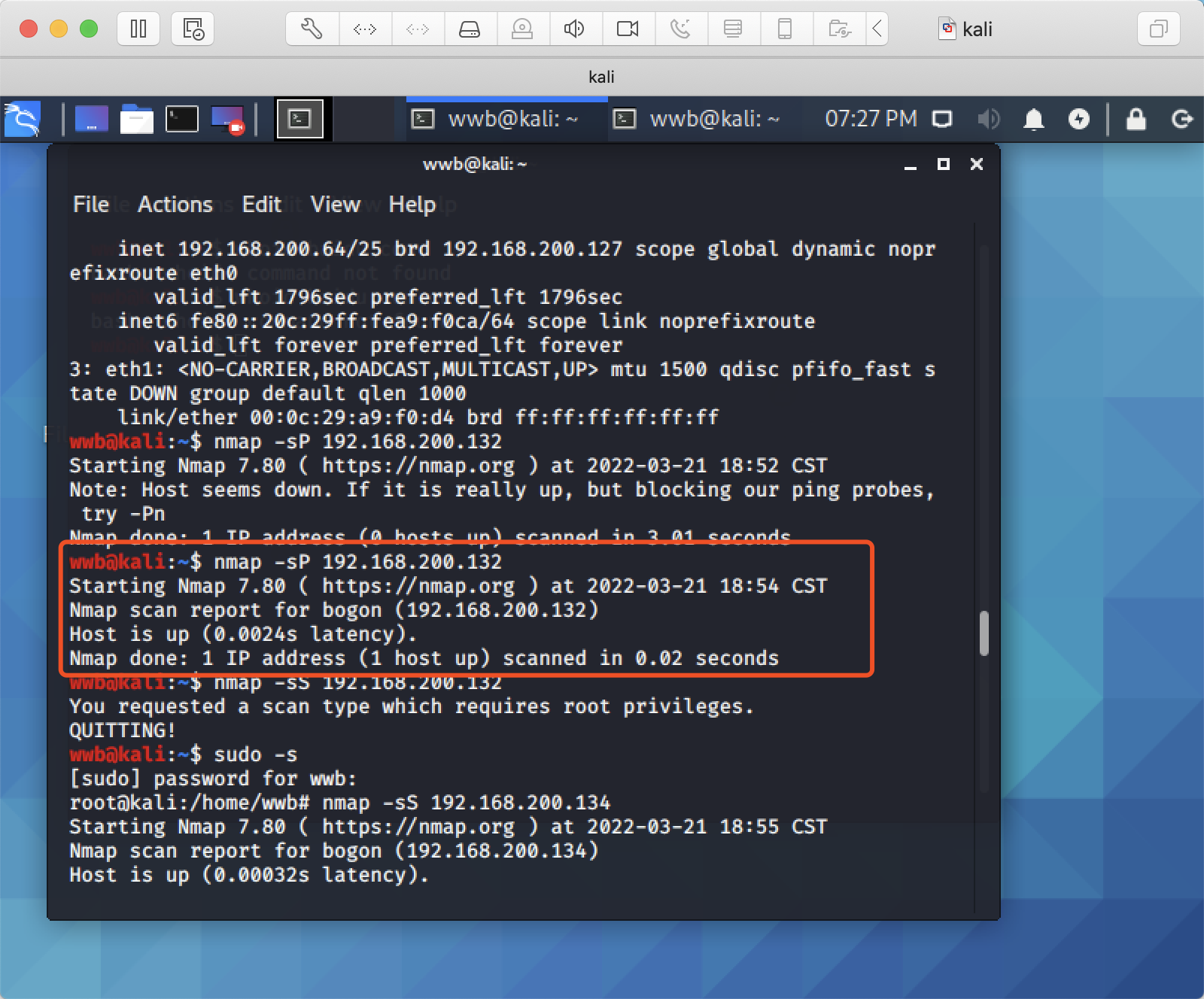

实践过程(1)靶机IP是否活跃

- 首先可以通过

nmap -sP 172.168.200.132查看靶机是否活跃在线,发现提示Host id up即说明靶机在线;

- 首先可以通过

-

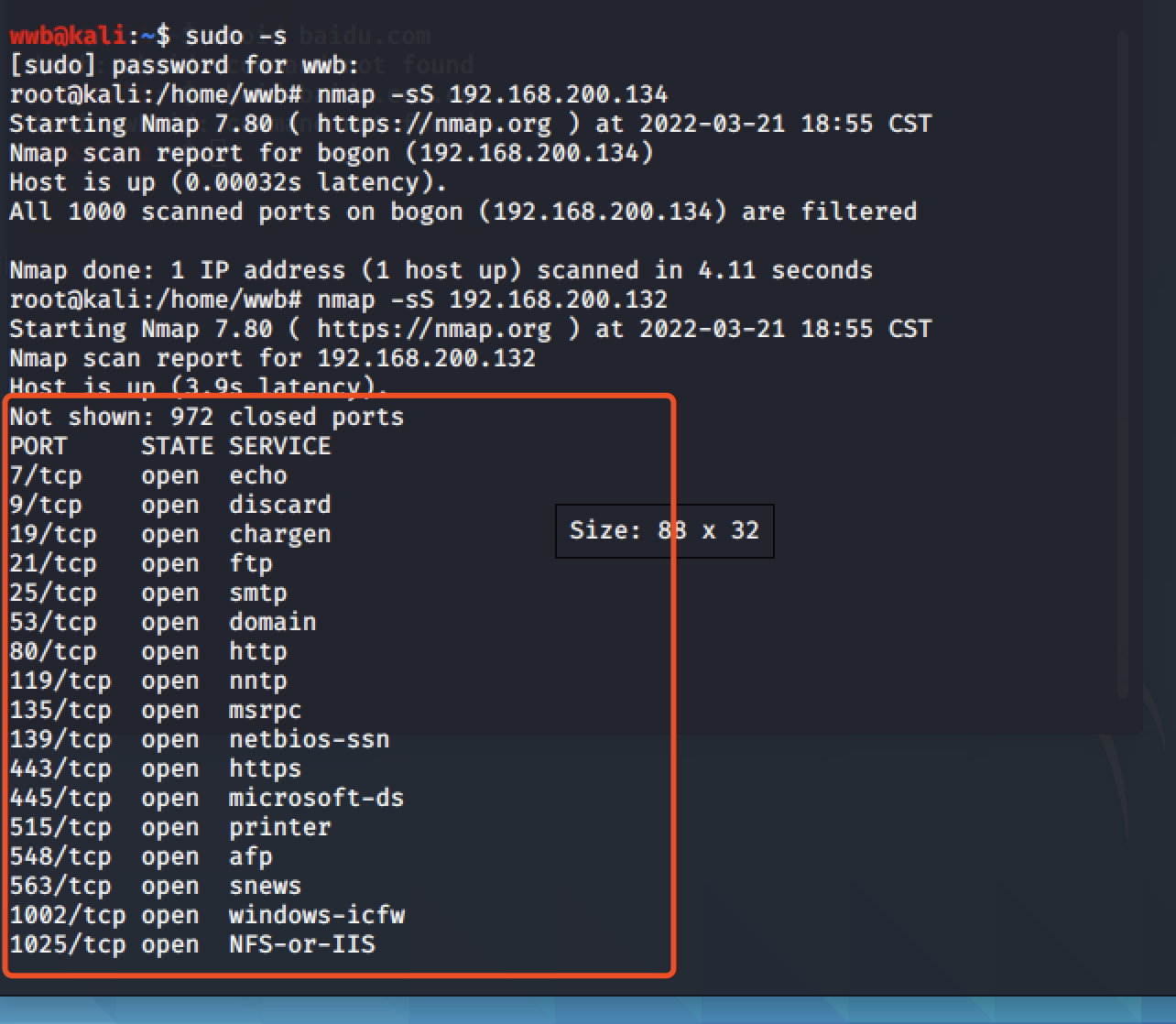

实践过程(2)靶机开放了哪些TCP和UDP端口

- 用指令

nmap -sS 172.168.200.132对靶机进行TCP SYN扫描。使用nmap -sU 172.16.200.132对UDP端口进行扫描。

- 用指令

-

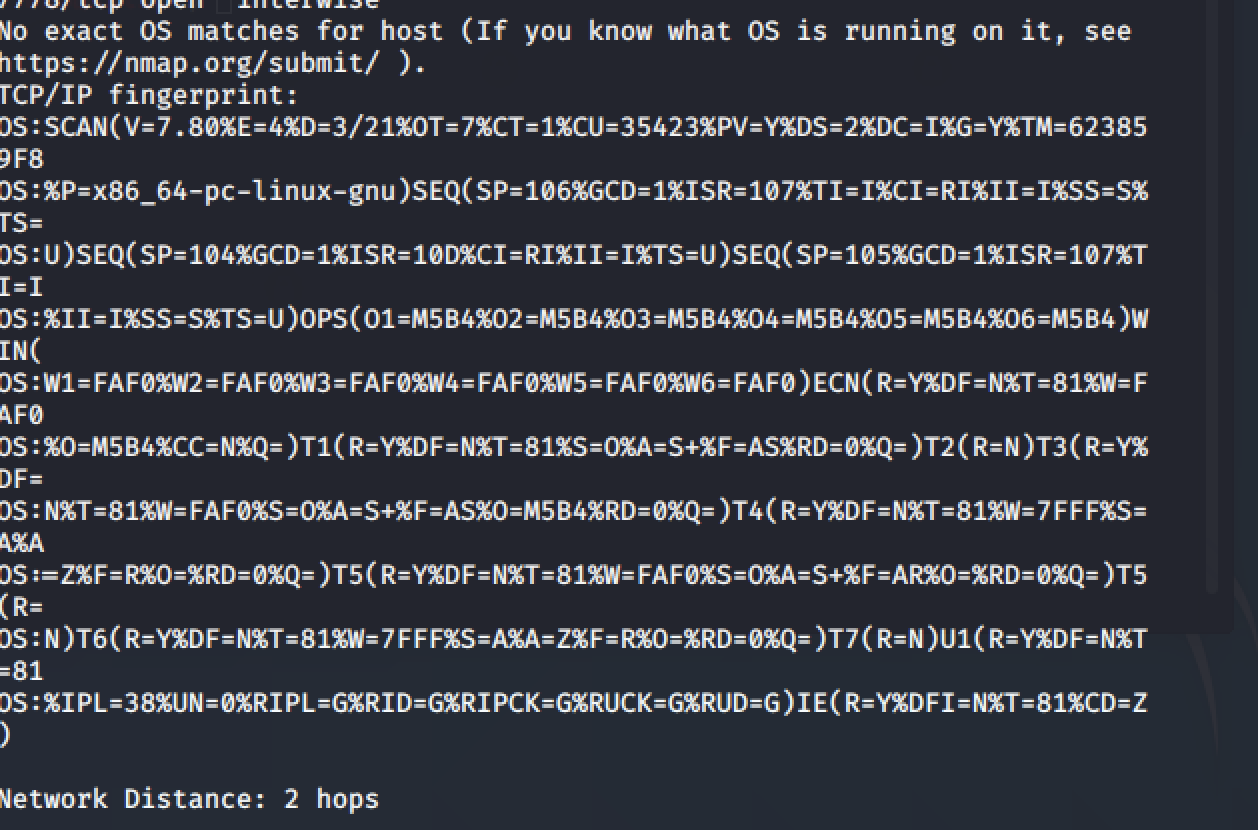

实践过程(3)靶机安装了什么操作系统,版本是多少

- 使用

nmap -O -sV 172.168.200.132对操作系统类型和网络服务进行扫描,可以发现对nmap对可能的操作系统类型进行了排序以及可能性估计。

- 使用

-

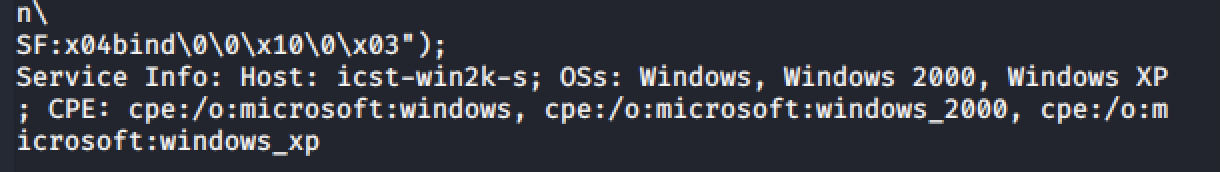

实践过程(4)靶机上安装了哪些服务

- 过对网络服务的扫描,我们发现系统开放了ftp,ssh,http等网络状态.

- 过对网络服务的扫描,我们发现系统开放了ftp,ssh,http等网络状态.

学习使用Nessus开源软件

-

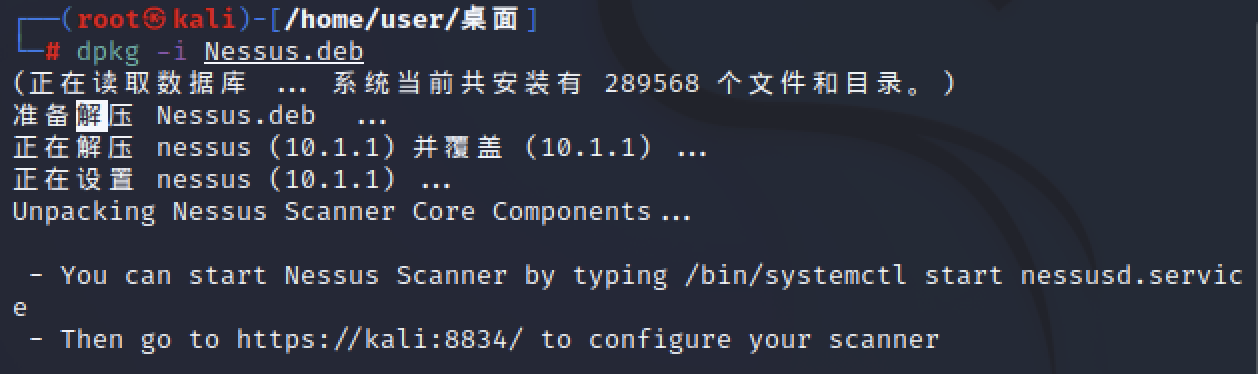

实践过程(1)安装使用Nessus

-

进入Nessus下载地址下载deb版安装包,并利用

dpkg -i *.deb安装Nessus。

-

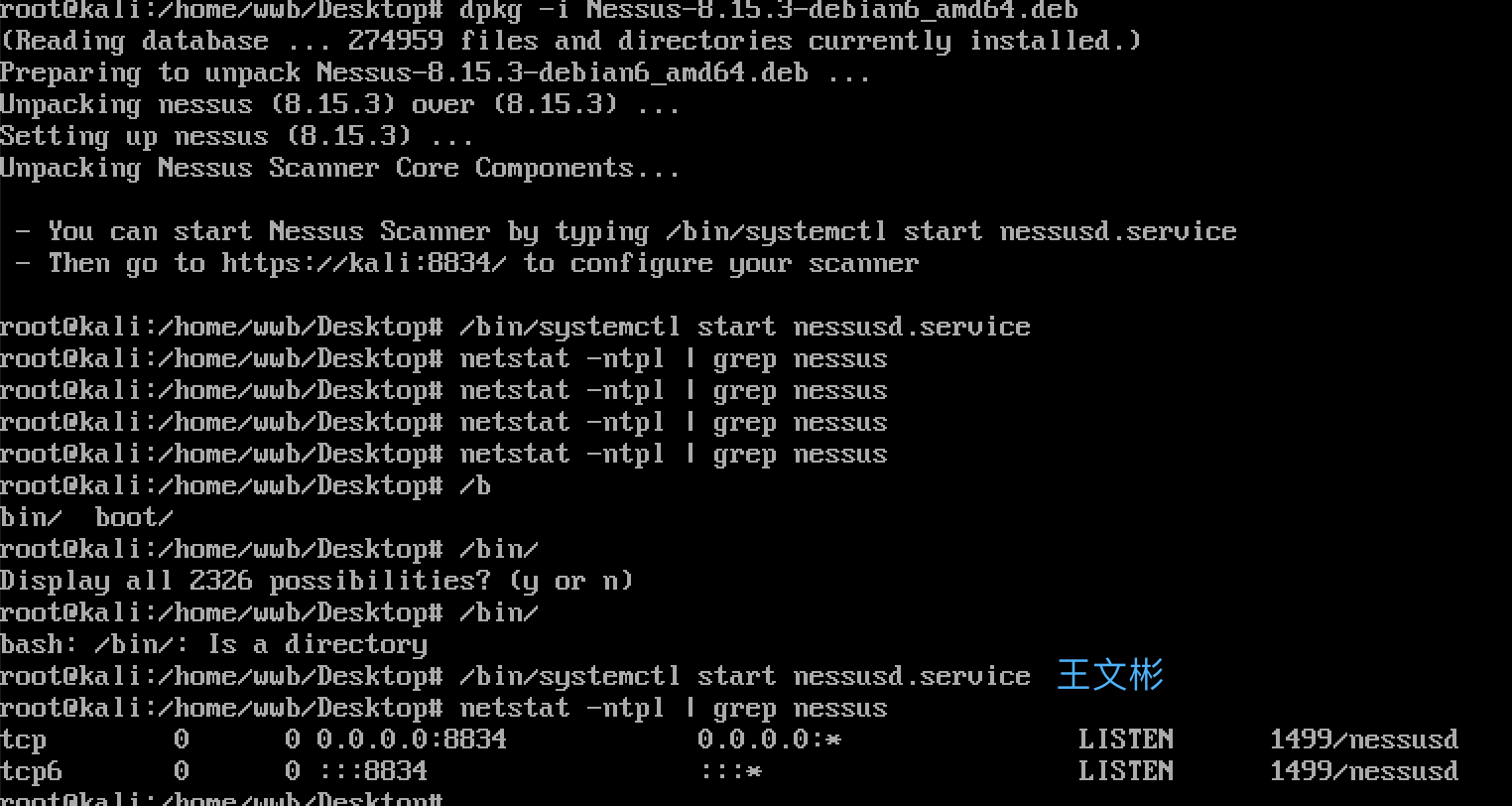

利用指令

/etc/init.d/nessusd start启动Nessus,并使用netstat -ntpl | grep nessus查看启动状态。

-

注册账号,获得激活码。

-

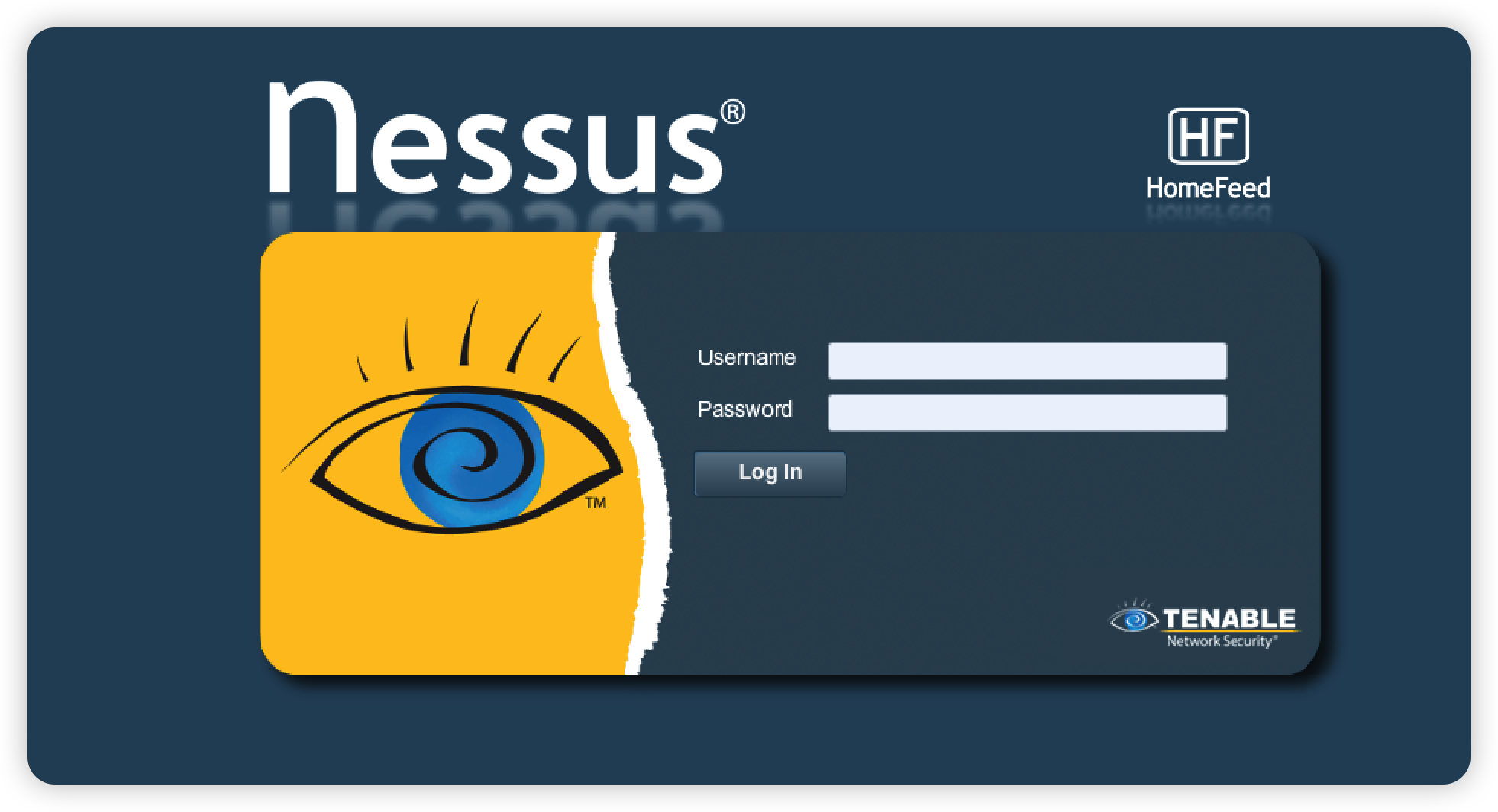

访问

https://kali:8834/进入Nessus控制界面,至此安装Nessus完成,每次开机都需要重新启动Nessus。

-

-

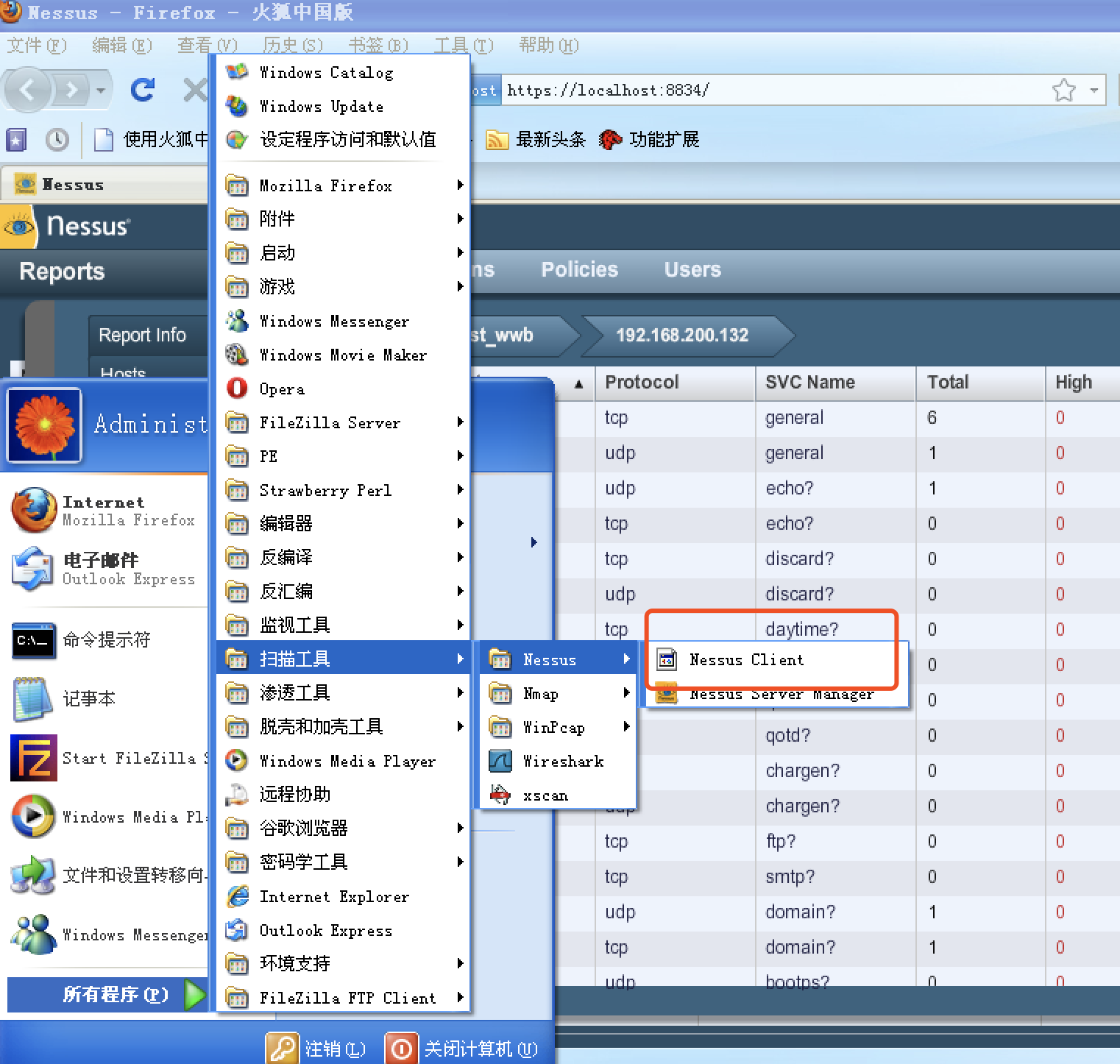

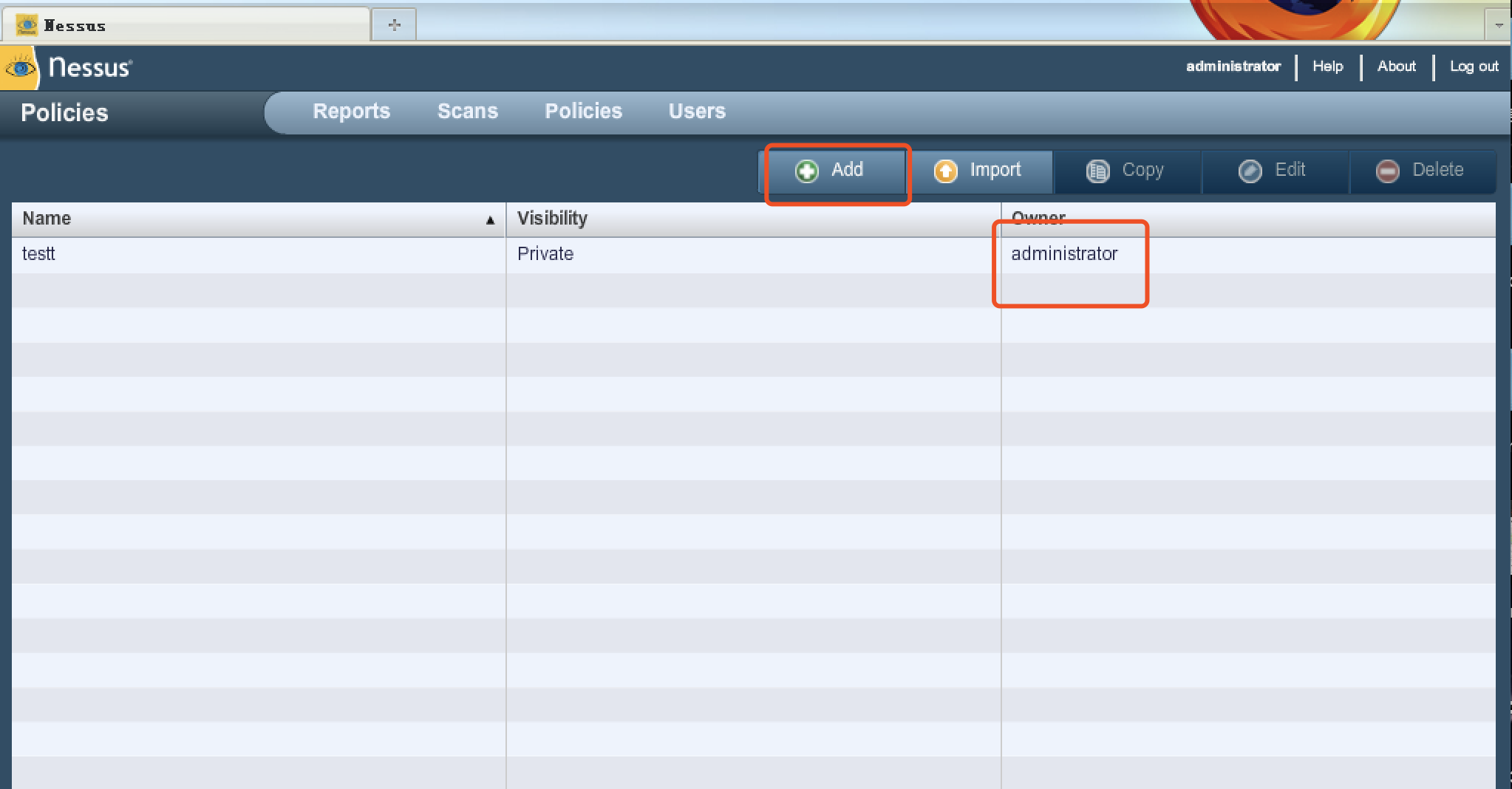

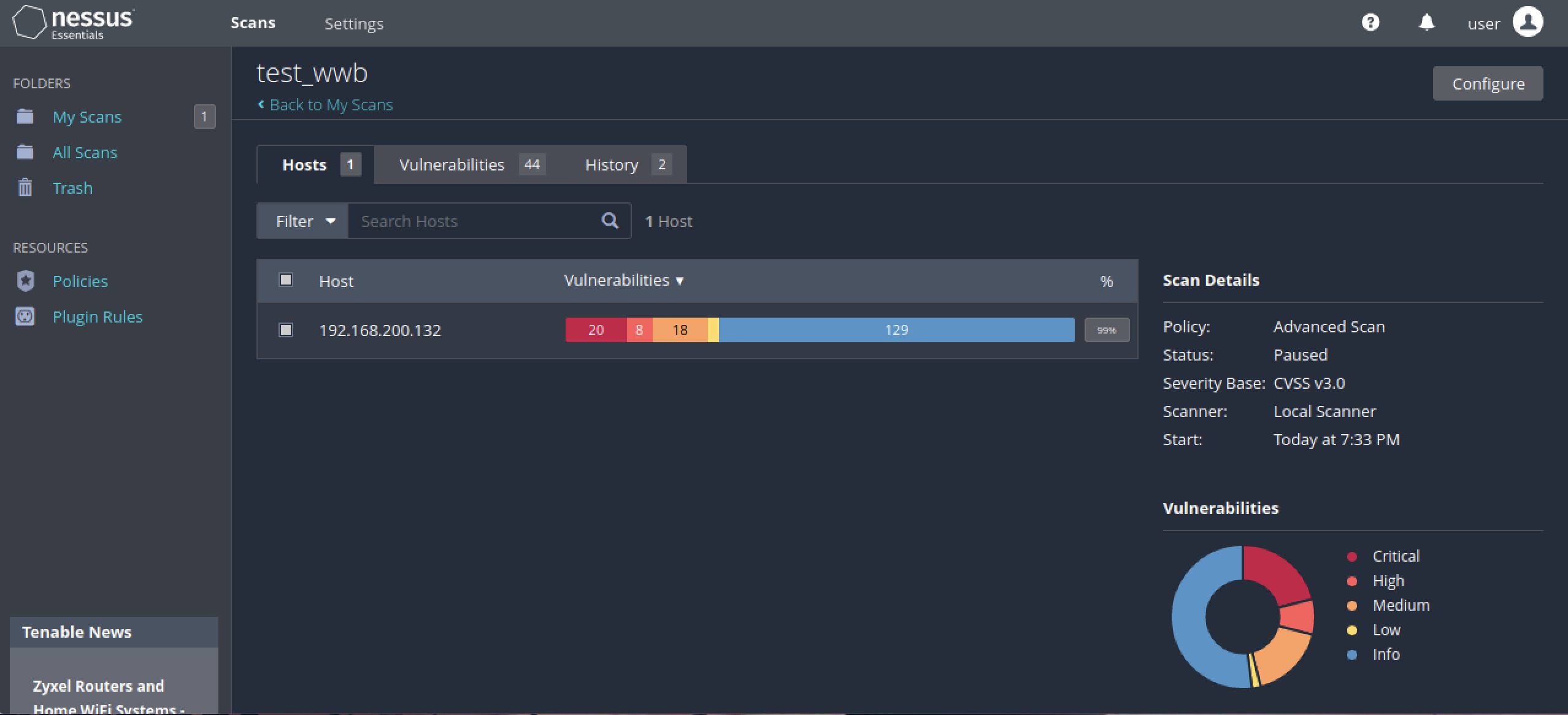

实践过程(2)查找靶机上开放了哪些端口

- 因为使用kali中的Nessus发现,查看开放的端口一般和漏洞相联系,因此这里我们使用windows攻击机中的Nessus:

-

打开软件;

-

使用

登录名/密码:administrator/mima1234进行登录;

-

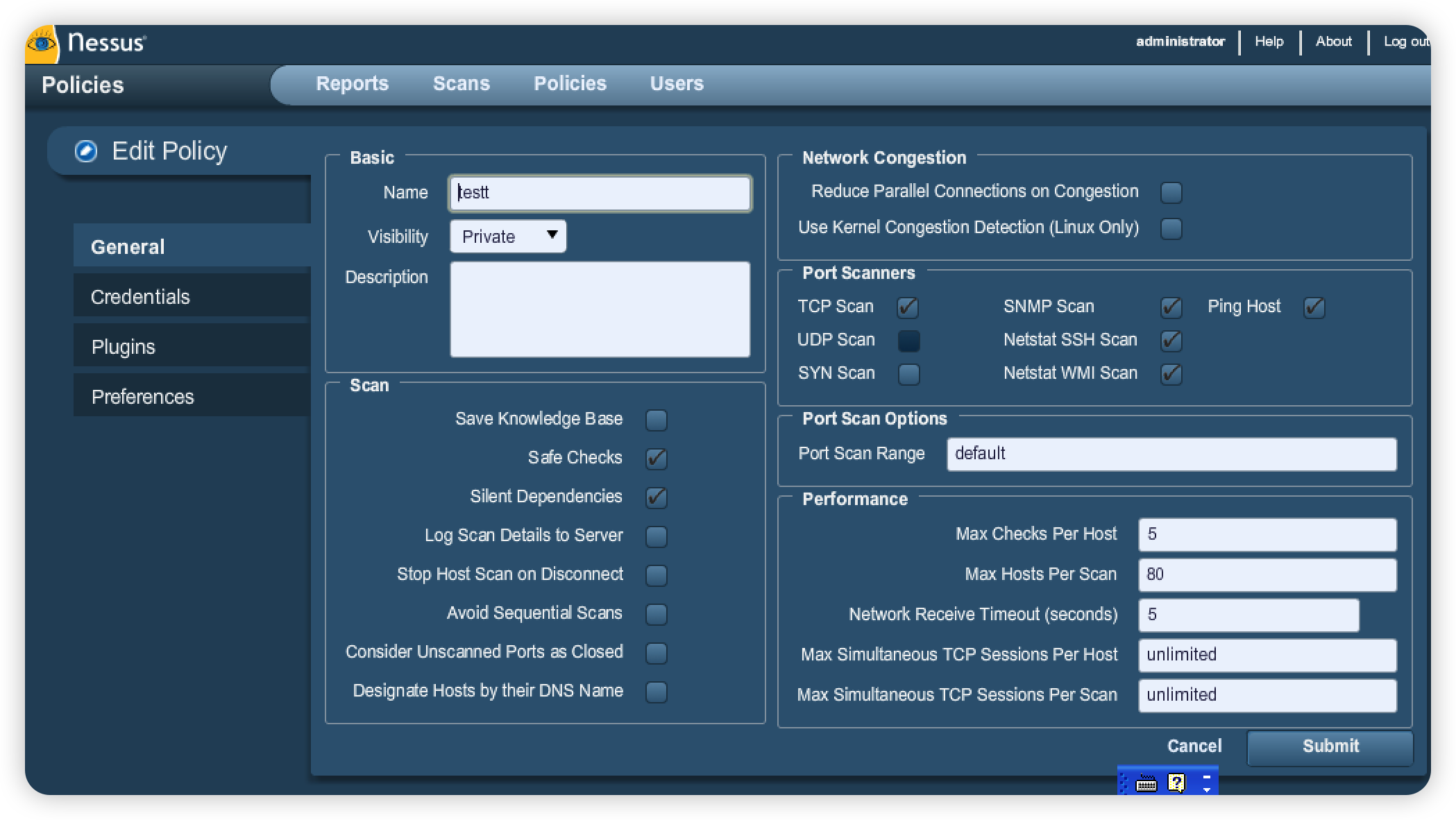

建立一个新的扫描规则,建立后退出浏览器,重新登录;

-

开始扫描;

-

得到结果:

-

- 因为使用kali中的Nessus发现,查看开放的端口一般和漏洞相联系,因此这里我们使用windows攻击机中的Nessus:

-

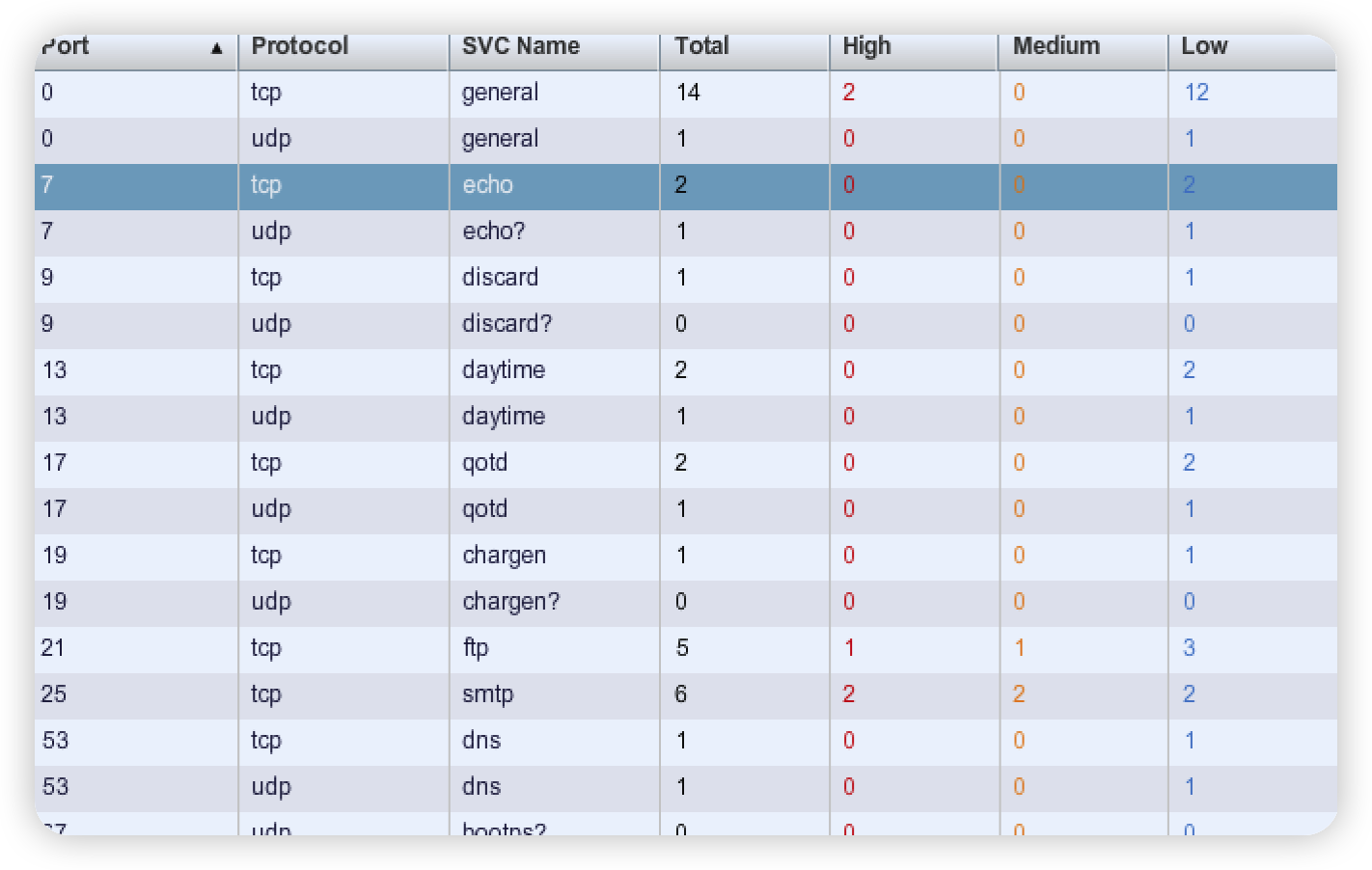

实践过程(3)各个端口上的网络服务存在哪些安全漏洞

-

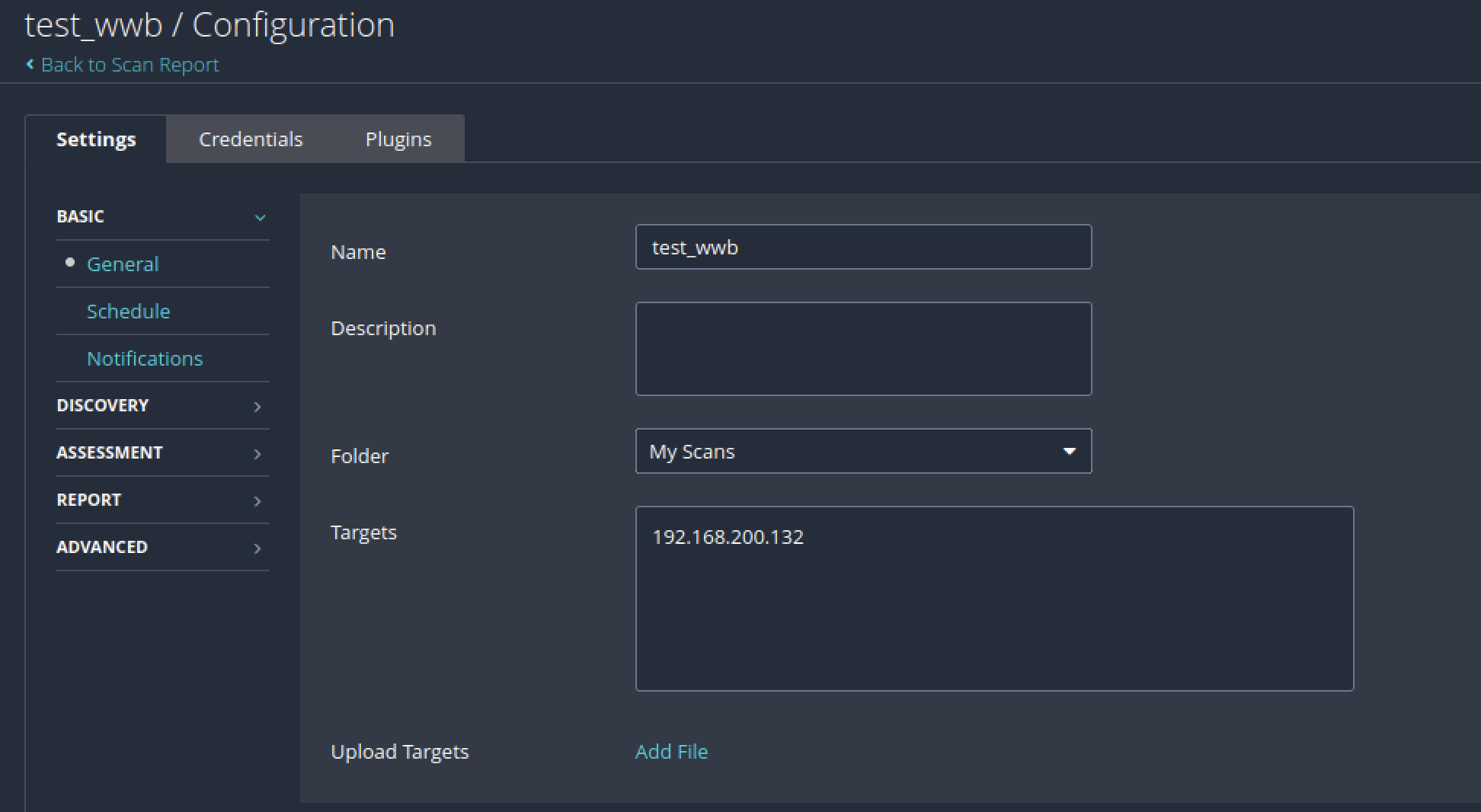

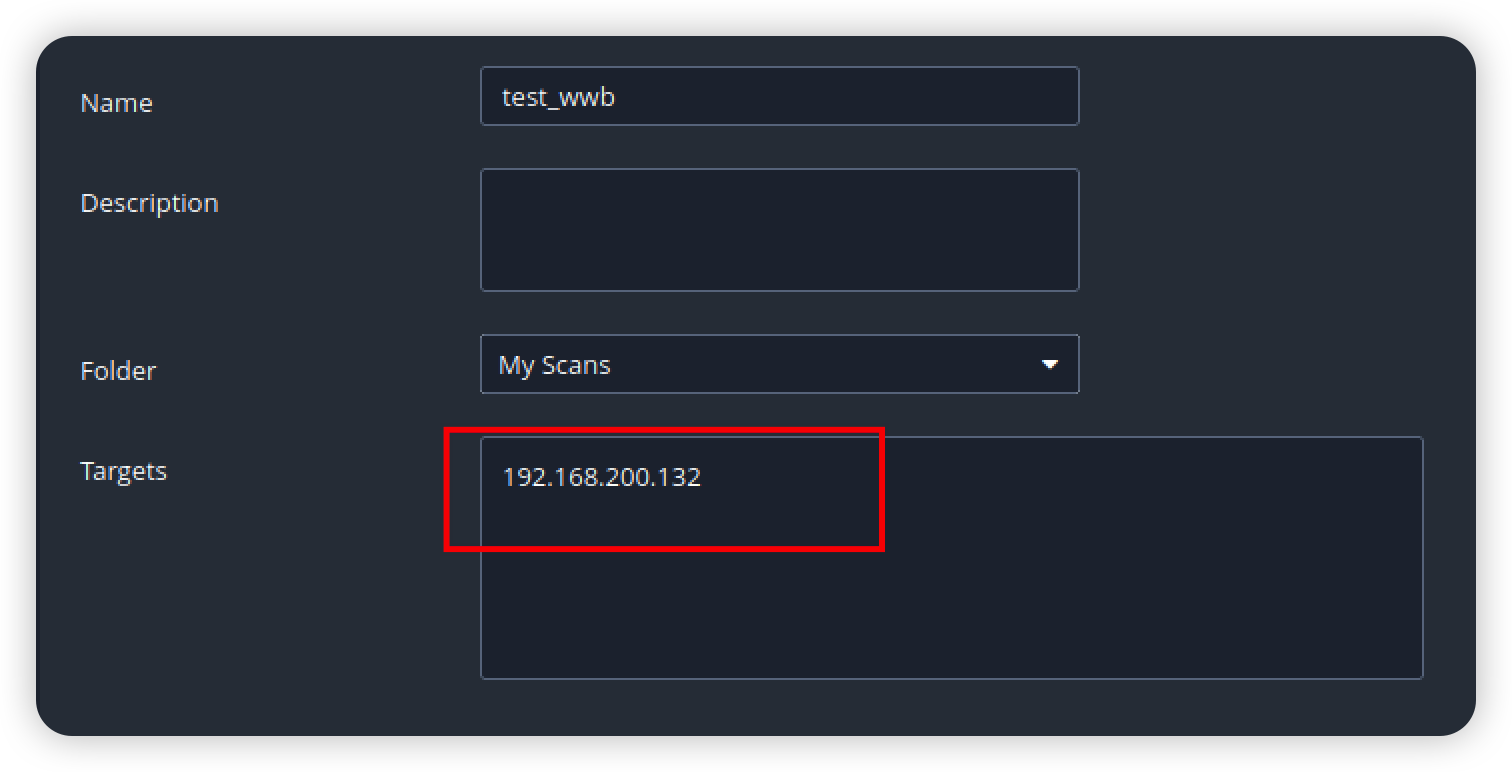

首先需要新建一个scan,选择Advanced Scan;

-

然后需要我们在target里面输入靶机地址192.168.200.132;

-

点击右侧的Launch进行扫描;

-

在完成后我们可以看到靶机存在的漏洞等级。

-

-

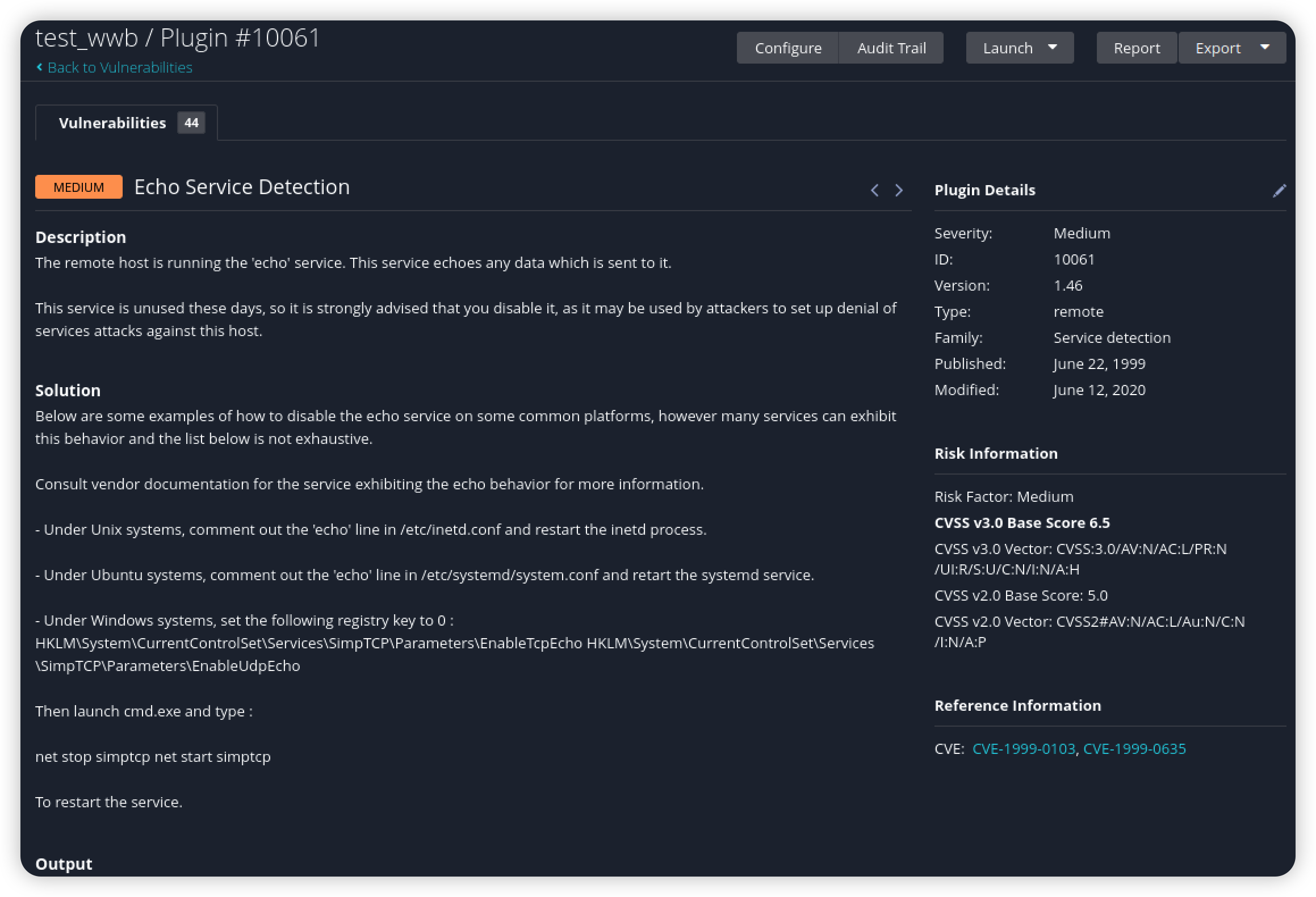

实践过程(4)如何攻陷靶机环境,从而获得系统访问权

- 如图所示,当我们监测到下图的漏洞,指的是Echo服务检测漏洞;

- 我们可以对靶机进行拒绝服务攻击。

- 作为靶机,可以通过禁用echo服务进行防御。

查看自己在互联网中的足迹并分析是否存在隐私和信息泄漏问题

- 实践过程

- 在搜寻之间的个人信息时,发现自己大多是因为用了学号+姓名的格式才在互联网里留下了一些本科时期写的作业。

- 如果仅仅将搜索条件限制在姓名,因为我的名字比较大众化,所以个人信息留下的足迹也容易被扩散开。

- 在搜寻之间的个人信息时,发现自己大多是因为用了学号+姓名的格式才在互联网里留下了一些本科时期写的作业。

二、 实验过程中遇到的问题和解决过程

1. Kali攻击机出现重复登录,进不去界面问题

Ctrl+Alt+F1~F6,都可以进入命令行模式,分别为 tty1~tty6。注:Ctrl+Alt+F7就是窗口模式。使用用户名和密码进入。sudo==/usr/bin/sudovi==/usr/bin/bi去掉三个文件中给PATH增加的/home/sjjz/android-sdk-linux_86/tools路径

whereis=/usr/bin/whereis

cat==//bincat

mv==/bin/mv

ls==/bin/ls

bash==/bin/bash。

2. 安装Nessus过程中,初始化过程加载过慢问题。

- 通过参考文献中如何安装Nessus可以解决该问题。

三、感想

本次实践让我意识每个人应该加强对自信信息的保护,互联网就如同一个巨大的库,能够记录每一个人的很多信息,同时也催生出了很多大数据分析的技术,如人物画像等,因此,我们要从个人做起,把信息保护铭记在心。