NetFilter权限提升

CVE-2023-32233

漏洞概况

linux内核

内核与发行版

https://kernel.org/

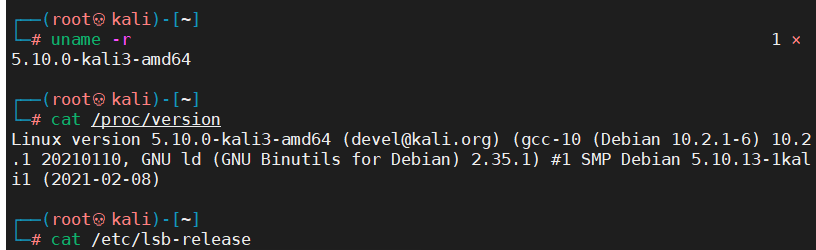

uname -r

cat /proc/version

cat /etc/lsb-release

linux权限提升

Privilege Escalation(特权提升)

操作系统内核漏洞(脏牛、dirty pipe、dirty cred)、SUID、SUDO、定时任务、

添加用户、SSH Key、第三方软件(MySQL、NFS等

Netfilter

Linux 内核中的网络数据包处理框架(iptables)通过各种规则和过滤器,基于数据包的来源、

目标地址、协议类型、端口号等信息,控制网络流量和数据包的转发和处理

Linux Netfilter介绍-CSDN博客

nftables(2014年1月19日)

在很多Linux发行版中默认启用

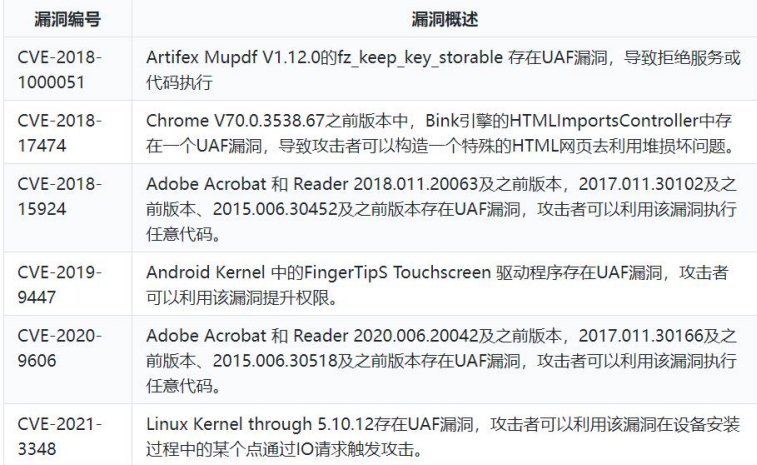

UAF漏洞

Use After Free:重用释放后的内存空间

悬挂指针由于占坑效应留下两个相同的堆地址,释放重引用之后,第二个申请的堆空间内存数据会被改变

堆栈上的舞蹈之释放重引用(UAF) 漏洞原理实验分析-CSDN博客

漏洞影响

官方通报时间:2023-05-08

评级:高危

影响版本:v5.1-rc1 <= Linux Kernel <= 6.3.1

不受影响版本

Linux kernel > 6.3.1 Linux kernel < 5.1-rc1

CVE-2023-32233 : In the Linux kernel through 6.3.1, a use-after-free in Netfilter nf_tables when processing batch requests can be abused (cvedetails.com)NVD - CVE-2023-32233 (nist.gov)

【已复现】Linux Kernel 权限提升漏洞(CVE-2023-32233)安全风险通告 (qq.com)

漏洞原理

成因:Linux 内核的 Netfilter 子系统在处理批量请求更新nf_tables 配置信息时,由于处理匿名集的逻辑存在缺陷,存在释放重利用(UAF)漏洞,可利用该漏洞对内核内存执行任意读写操作,成功利用该漏洞的本地用户可获得root权限或导致系统崩溃。

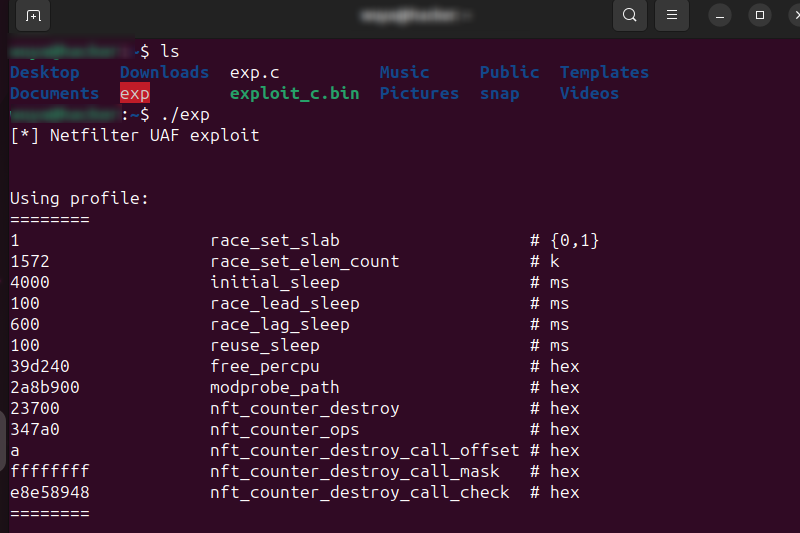

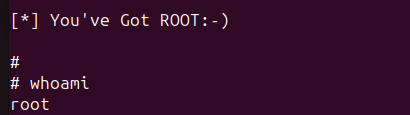

漏洞复现

EXP地址&Readme文档:

https://github.com/Liuk3r/CVE-2023-32233

编译需要的环境:

sudo apt install gcc libmnl-dev libnftnl-dev

编译:

gcc -Wall -o exp exp.c -lmnl -lnftnl

运行(普通用户):

./exp

修复建议

1、内核升级到6.3.2及以上

2、临时解决措施

禁用用户命名空间,RHEL 8用户可参考:

Not Found (stigviewer.com)

将内核模块 nf_tables 列入黑名单来防止加载受影响的代码,参考:

How do I prevent a kernel module from loading automatically? - Red Hat Customer Portal

通用安全建议

1、更新操作系统补丁

2、配置防火墙策略,防止暴露危险服务

3、使用企业级安全产品(买!!!)

4、加强用户和权限管理,最小权限原则

5、口令安全

附:Linux提权基础

本文来自博客园,作者:QGG4588,转载请注明原文链接:https://www.cnblogs.com/qgg4588/articles/18104892