第5章 IDA Pro实验题

Question:

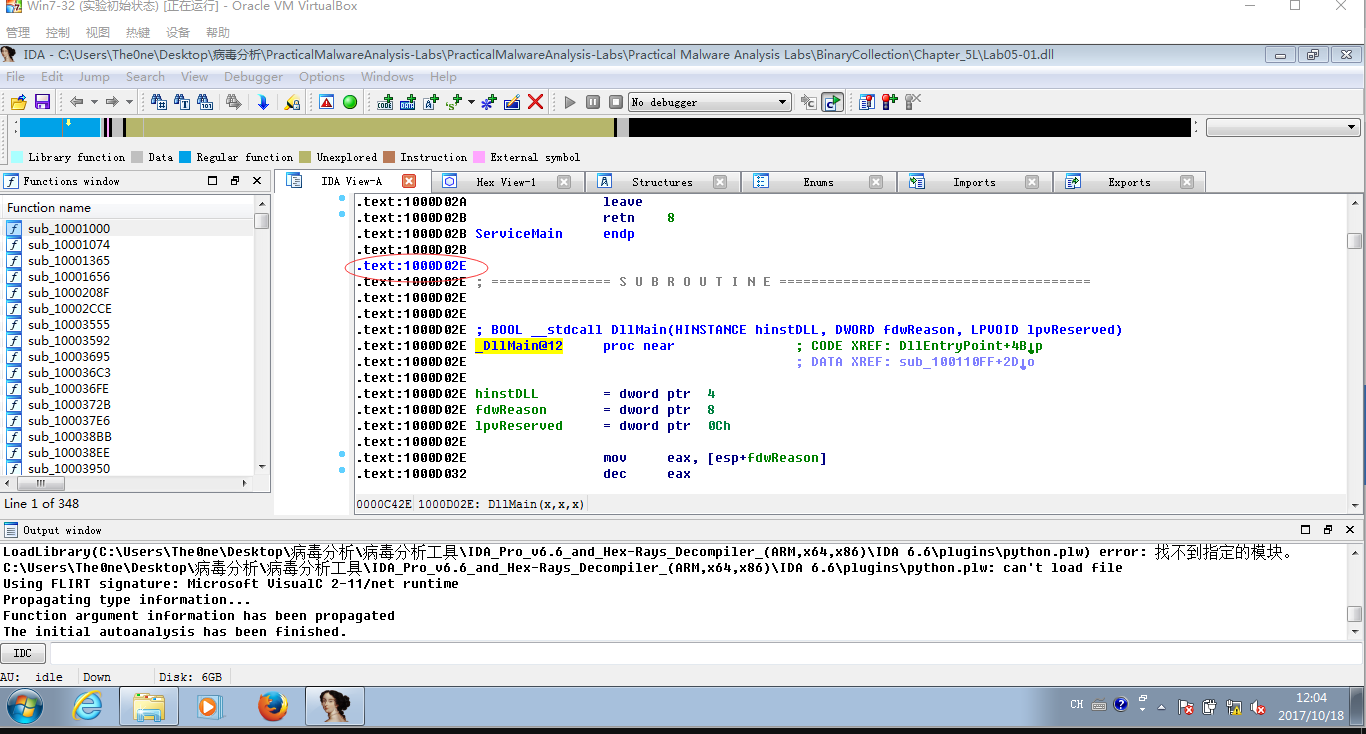

1.DLLMain的地址是什么?

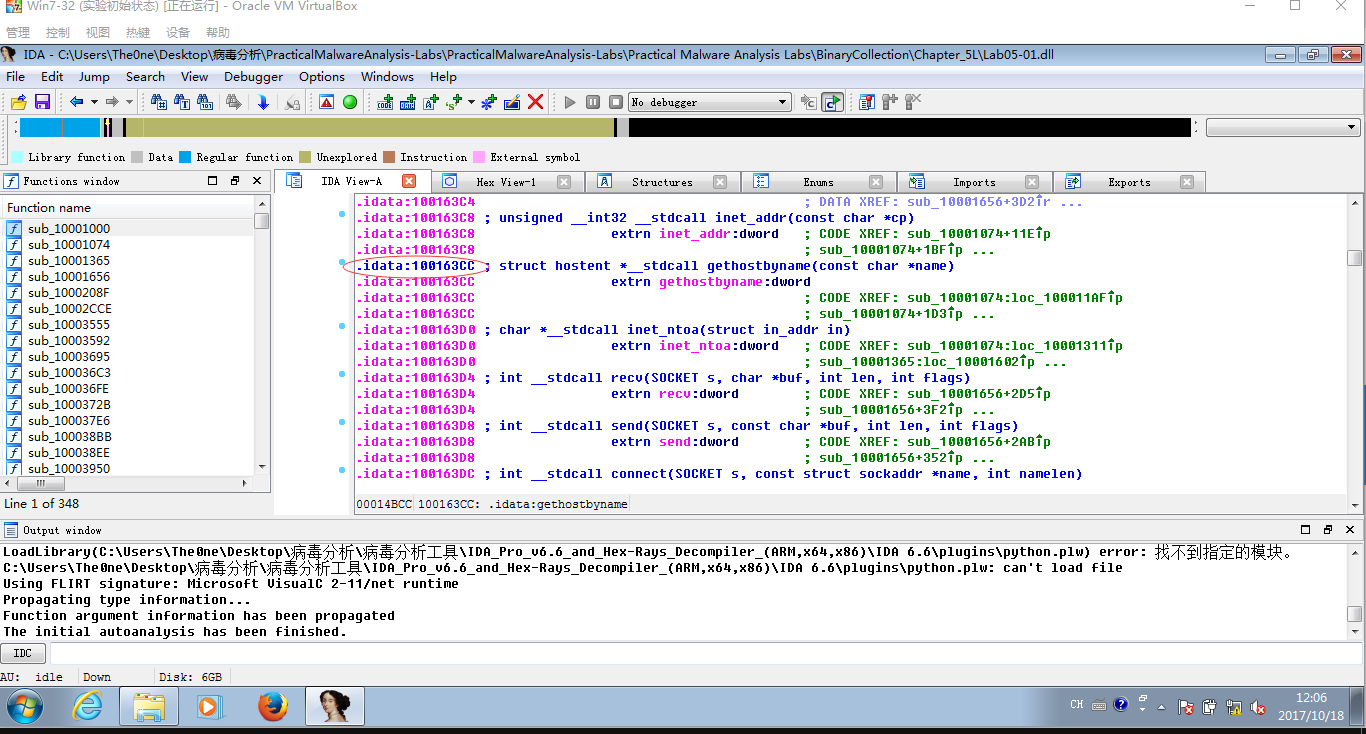

2.使用import窗口并浏览到gethostbyname,导入函数定位到什么位置

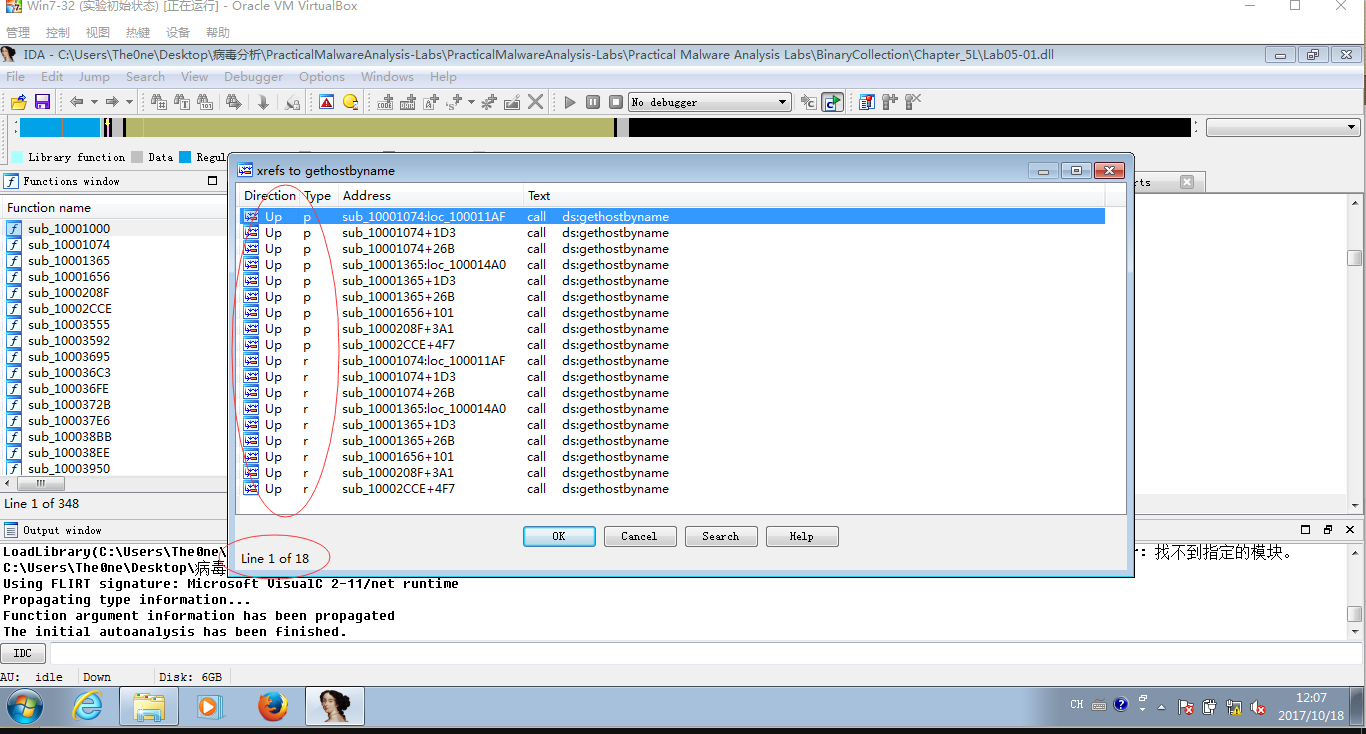

3.有多少函数调用了gethostbyname?

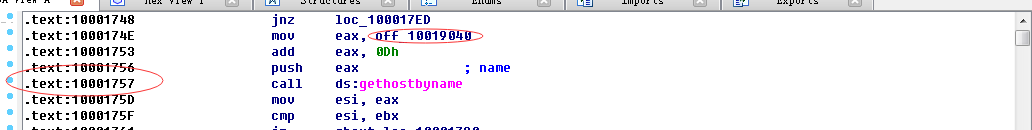

4.将精力放在0x10001757处的对gethostbyname的调用,你能找出那个DNS请求将被触发?

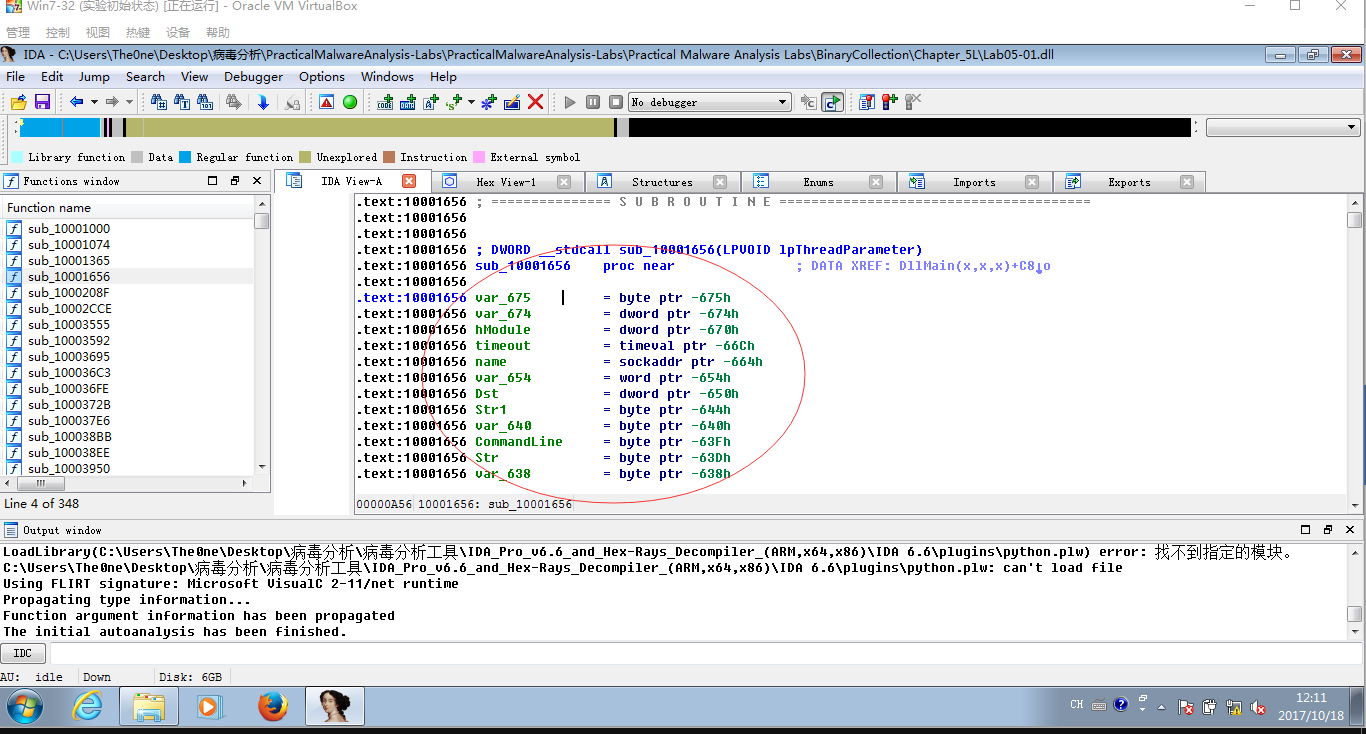

5.IDA Pro识别了在0x10001656处的中多少个局部变量?

6.IDA Pro识别了在0x10001656处的子过程的多少参数?

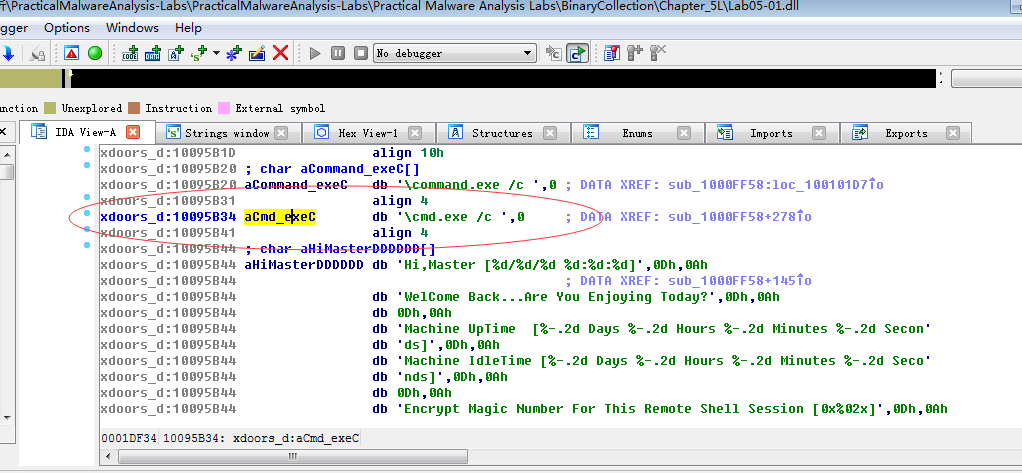

7.使用Strings窗口,来反汇编中定位字符串\cmd.exe /c。它位于哪里?

8.在引用\cmd.exe /c的区域发生了什么?

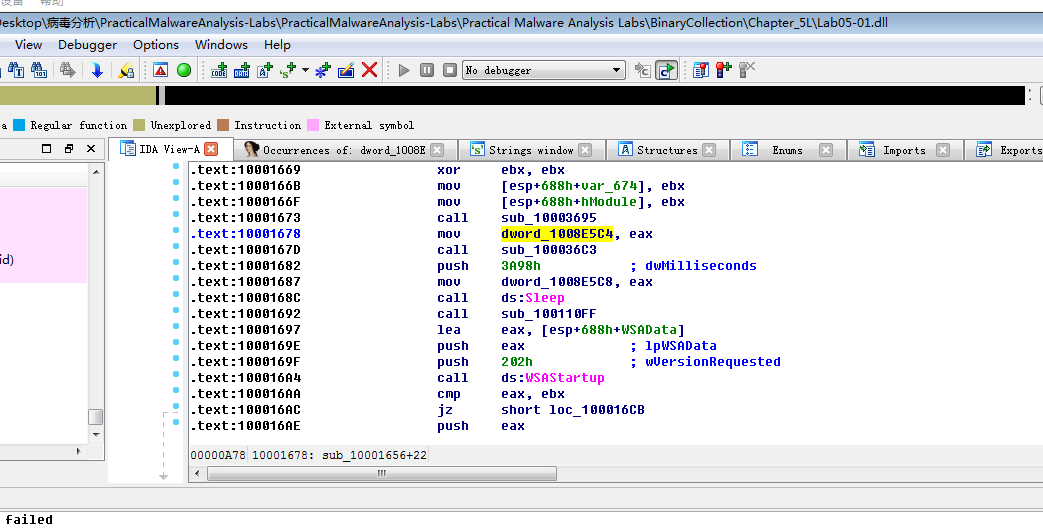

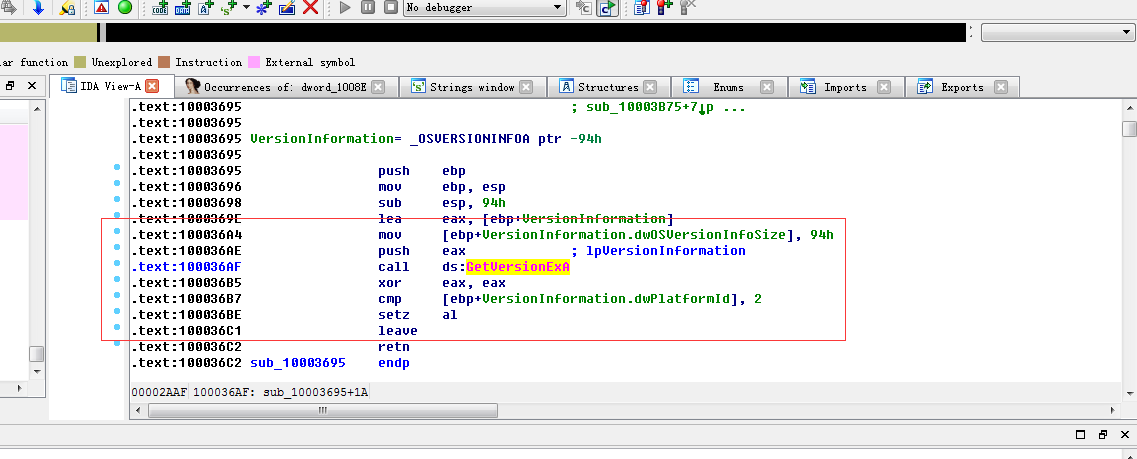

9.在同样的区域,在0x100101C8处,看起来好像dword_1008E5C4是一个全局变量,它帮助决定走那条路径。那恶意代码是如何设置dword_1008E5c4的呢?

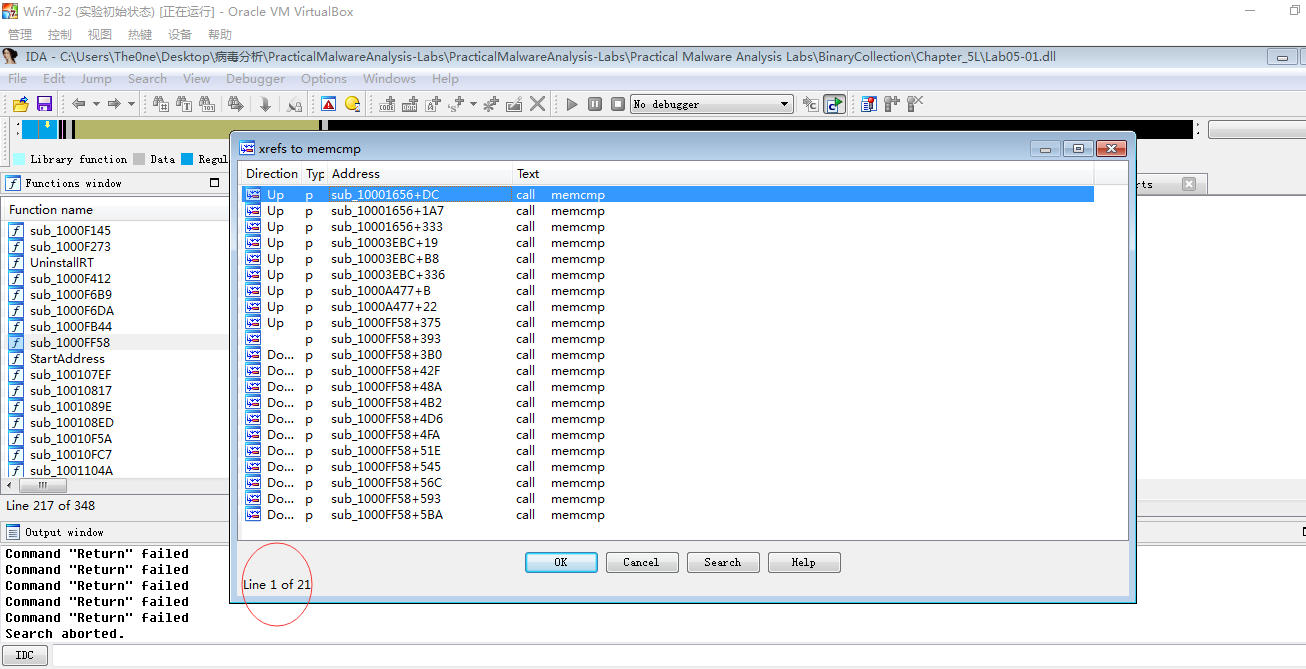

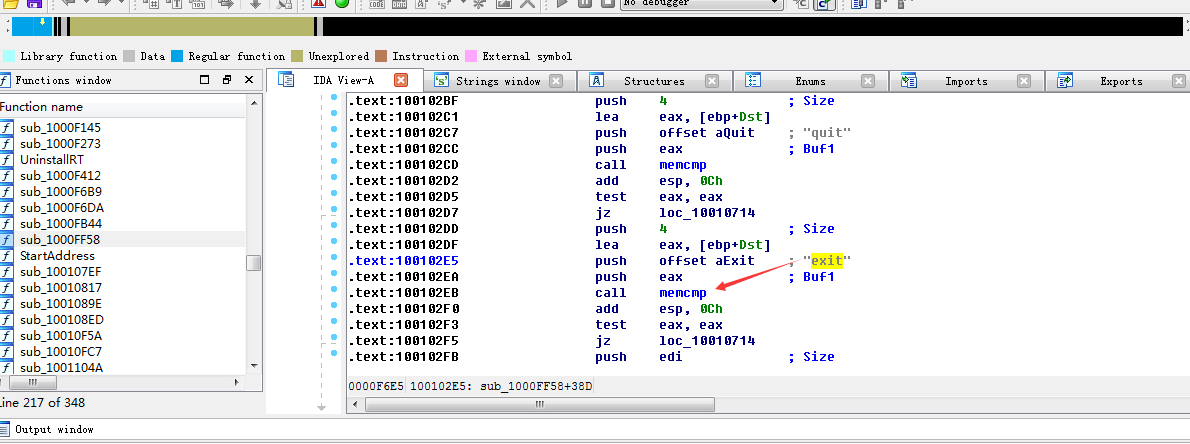

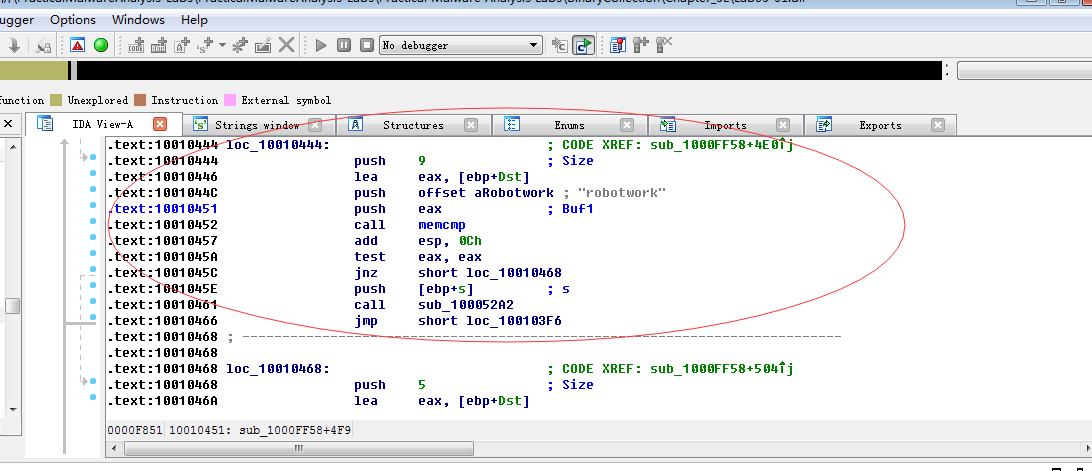

10.在位于0x1000FF58处的子过程中的几百行指令中,一系列使用MENCMP来比较字符串的比较。如果对robotwork的字符串是比较成功的(当Memcmp返回0)会发生什么?

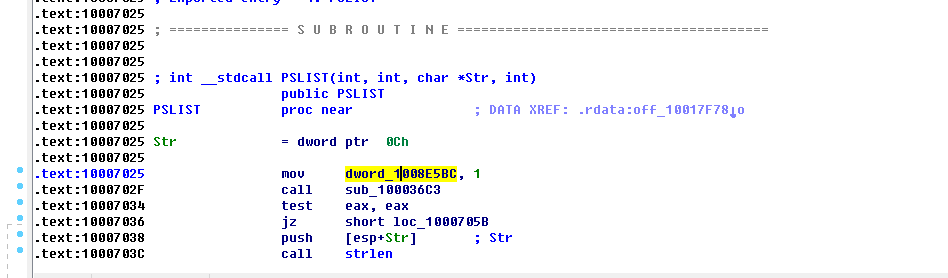

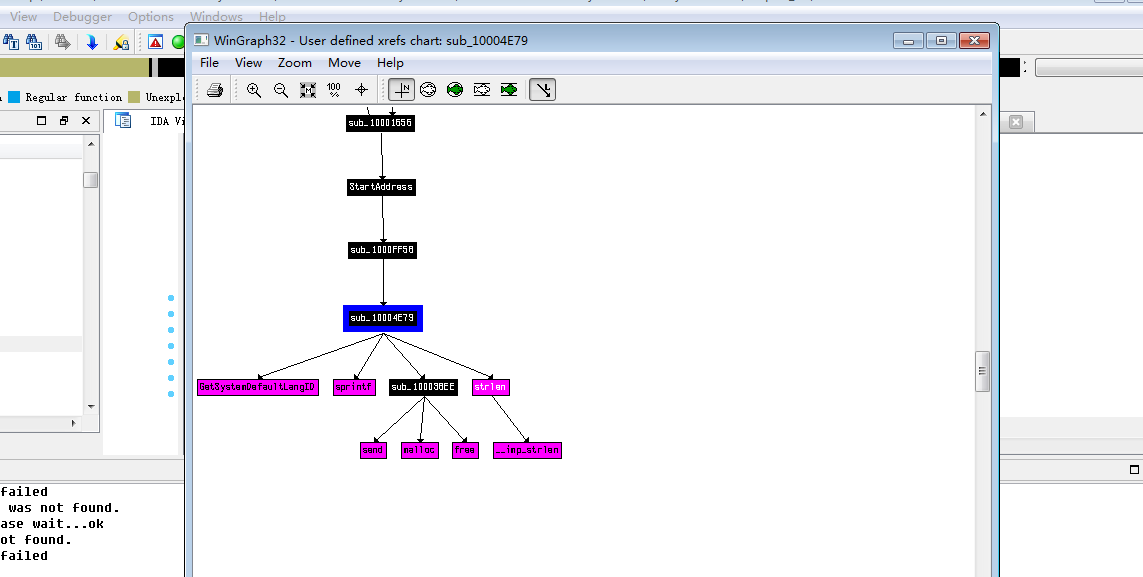

11.PSLIST导出函数做了什么?

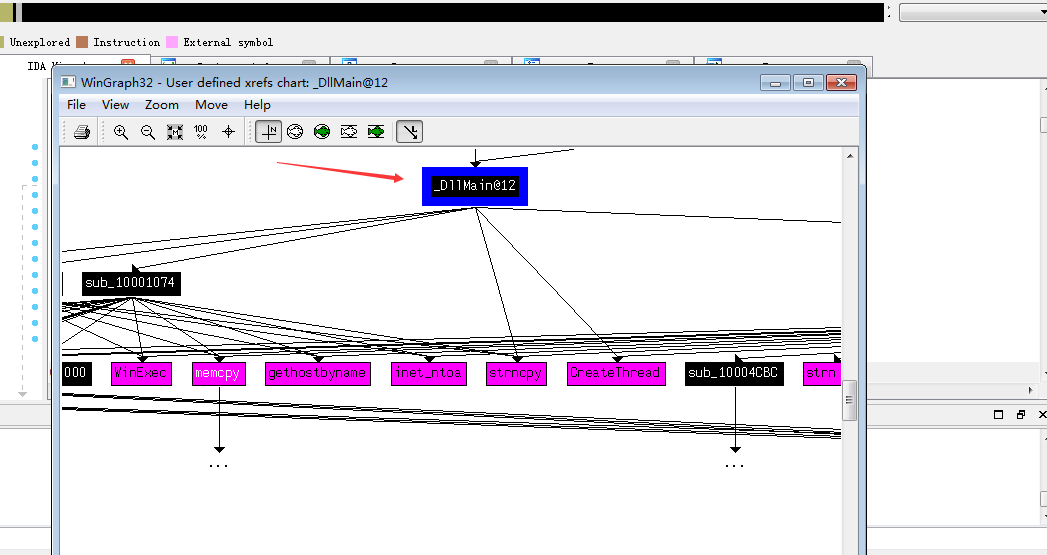

12.使用图模式来绘制的sub_10004E79的交叉引用。当进入这个函数时,哪个API函数可能被调用?仅仅基于这些API函数,你会如何重命名这个函数?

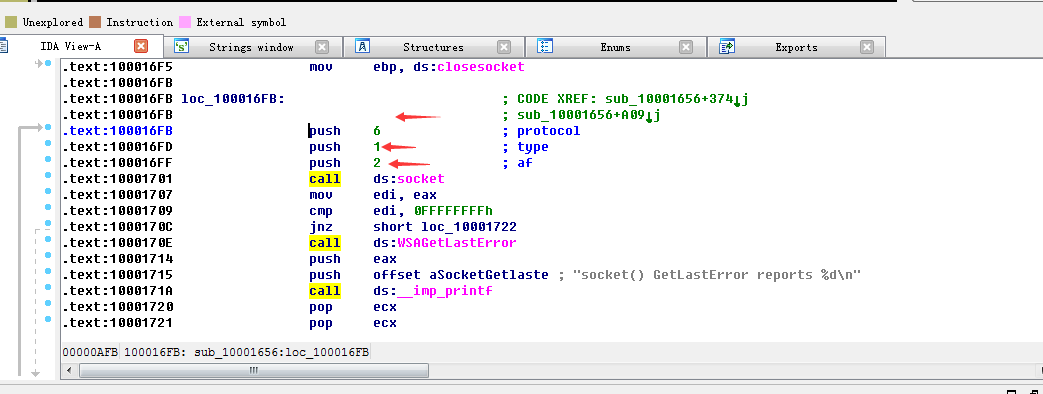

13.DLLMain直接调用了多少Windows API ?多少个在深度为2的时候被调用?

13.DLLMain直接调用了多少Windows API ?多少个在深度为2的时候被调用?

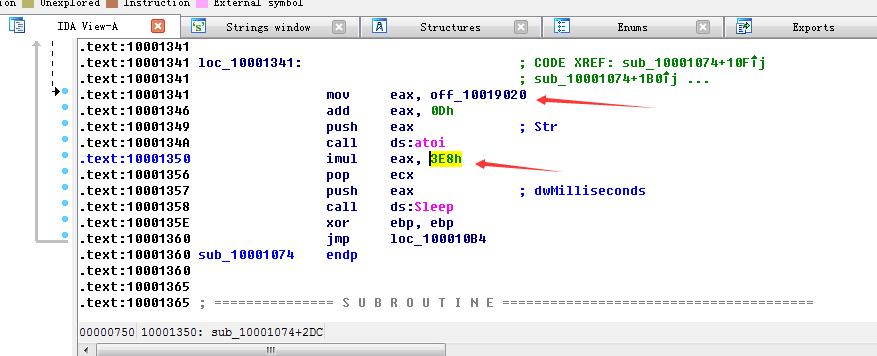

14.在0x10001358处,有一个对sleep的调用。顺着代码往后看,如果这段代码执行,程序将会睡眠多久?

15.在0x10001701处是一个对socket的调用。它的3个参数使什么?

16.使用msdn页面的socket和idapro中的命名符号常量,你能使参数更加有意义吗?在你应用了修改以后,参数使什么?

17.搜索in指令的使用。这个指令和一个魔术字符串VMXH用来进行VMware检测。这在这个恶意代码中被使用了吗?使用对执行in指令函数的交叉引用,能发现进一步检测VMware的证据吗?

18.将你的光标跳转到0x1001D988处,你发现了什么?

19.如果你安装了IDA Python插件,运行lab05-01.py,在你运行这个脚本后发生什么?

20.将光标放在同一位置,你如何将这个数据转成一个单一的ASCLL字符串?

21.使用一个文本编辑器打开这个脚本。他是如何工作的?