#硬件 #ESP8266 #固件 #WiFi Killer #Arduino #网络安全 #开源 使用ESP8266开发板制作WiFi Killer(WiFi PWN)

注意:WiFi Killer 仅能用于自己学习研究,不能用于非法活动!切记!

目录

1.所需材料、文件列表

1. CH341SER.EXE驱动(文件名可能略有不同)

2. 一根可传输数据,可充电的Micro USB数据线

3. ESP8266Flasher烧录工具

4. WiFi Killer 固件

5.. ESP8266模块

2.ESP8266模块简介

ESP8266 尺寸为5x5 mm,ESP8266 模组需要的外围器件有:10个电阻电容电感、1个无源晶振、1个flash。工作温度范围:-40~125℃。

ESP8266 是一个完整且自成体系的 WiFi 网络解决方案,能够独立运行, 也可以作为 slave 搭载于其他 Host 运行。

ESP8266 在搭载应用并作为设备中唯一的应用处理器时,能够直接从外接闪存中启动。内置的高速缓冲存储器有利于提高系统性能,并减少内存需求。

ESP8266 强大的片上处理和存储能力,使其可通过 GPIO 口集成传感器及其他应用的特定设备,实现了最低前期的开发和运行中最少地占用系统资源。

3.下载固件

WiFi Killer(WiFi PWN)是由Samdenty以及其他无私奉献的开发者开发的,

下面是WiFi Killer的官方说明地址与下载地址。

官方说明地址![]() https://github.com/samdenty/Wi-PWN

https://github.com/samdenty/Wi-PWN

官方WiFi PWN地址下载 v8.0![]() https://github.com/samdenty/Wi-PWN/releases/download/8.0/Wi-PWN_8.0_ENGLISH.bin

https://github.com/samdenty/Wi-PWN/releases/download/8.0/Wi-PWN_8.0_ENGLISH.bin

如果您想使用中文版,您可以下载WiFi PWN的汉化版:

WiFi PWN 汉化版

https://pan.baidu.com/s/1iWzZS312D1N5UdPqWNIr3w 提取码:m589

4.安装串口驱动

4.1 下载

接下来,您需要根据您的系统版本,ESP8266版本安装串口驱动。若你不确定请向你的ESP8266生产商索取:

ESP8266串口驱动![]() https://www.wch.cn/download/CH341SER_EXE.html

https://www.wch.cn/download/CH341SER_EXE.html

4.2 安装

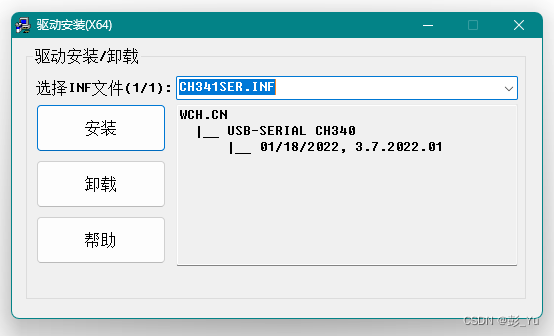

解压下载的安装包,并运行CH341SER.EXE(文件名可能略有不同)并点击“安装:

运行CH341SER.EXE(文件名可能略有不同)并点击“安装

5.烧录固件

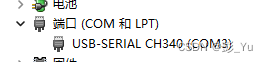

如果串口驱动安装正确的话,当您将你的ESP8266模块连接至电脑时,控制面板>设备管理器中会显示:

控制面板>设备管理器中会显示

5.1 使用ESP8266Flasher进行烧录

下载ESP8266Flasher![]() https://github.com/JhonControl/ESP8266-Flasher/archive/refs/heads/master.zip

https://github.com/JhonControl/ESP8266-Flasher/archive/refs/heads/master.zip

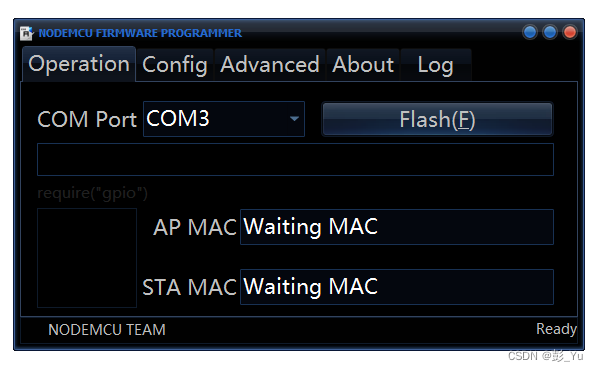

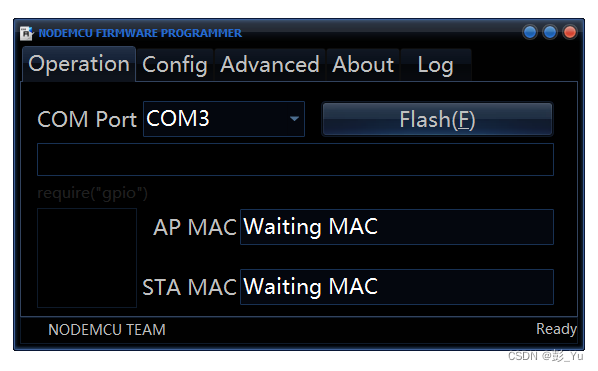

5.1.1 设置端口

然后打开烧入软件,选择烧入端口:

选择烧入端口

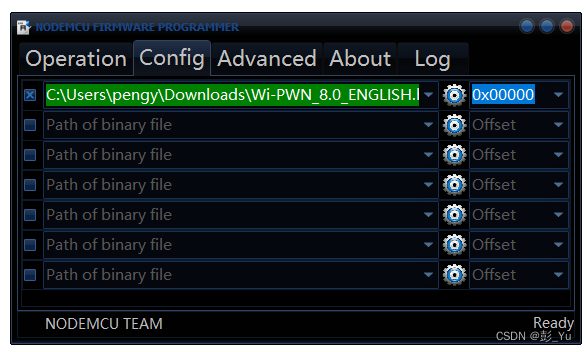

5.1.2 设置固件(Bin)文件链接

依次点击 Config -> 小齿轮 -> 选择下载的WiFi PWN固件,Offset写0x000000

选择下载的WiFi PWN固件的所在路径

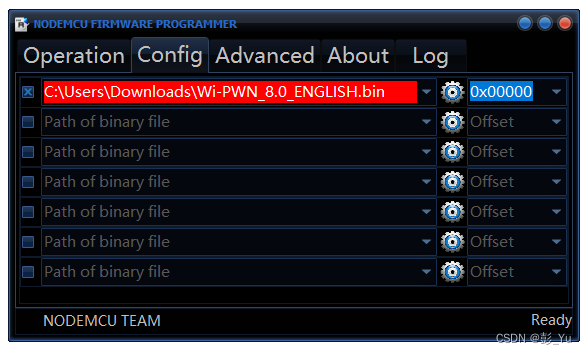

注意:如果您的文件路径处显示红色,则说明文件路径有误,需要改正。

文件路径有误,需要改正

5.1.3 开始烧录

然后在依次点击Operation -> Flash,等待进度条读取完毕

5.2 使用audiono进行源代码编译且烧录

WiFi PWN的作者Samdenty已经将使用audiono进行烧录进行了详细介绍,为防止再次介绍不严谨以下是链接:使用audiono进行源代码编译且烧录![]() https://github.com/samdenty/Wi-PWN#arduino

https://github.com/samdenty/Wi-PWN#arduino

6. 使用方法

6.1 配置

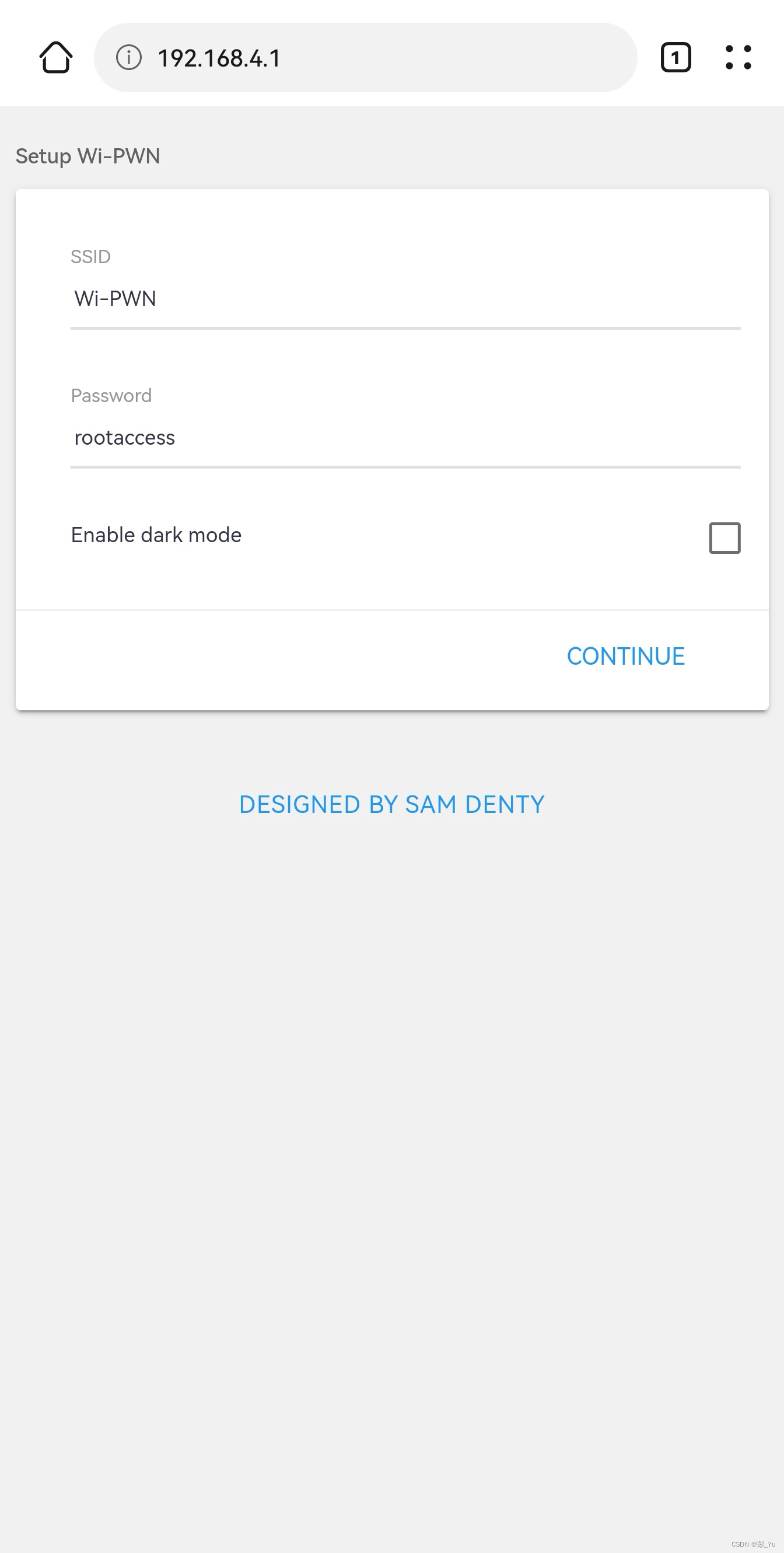

步骤一:将ESP8266连接到计算机,连接后打开WiFi或无线局域网选项,连接SSID名为Wi-PWN的网络。

连接SSID名为Wi-PWN的网络

步骤二: 确认连接至Wi-PWN后打开浏览器并在地址栏输入192.168.1.1,进入首次使用配置页面。

首次使用配置页面

在这个页面中,需要配置WiFi PWN配置的网络使用什么SSID与密码,建议保持默认,若确认无误,点击CONTINUE确认操作。

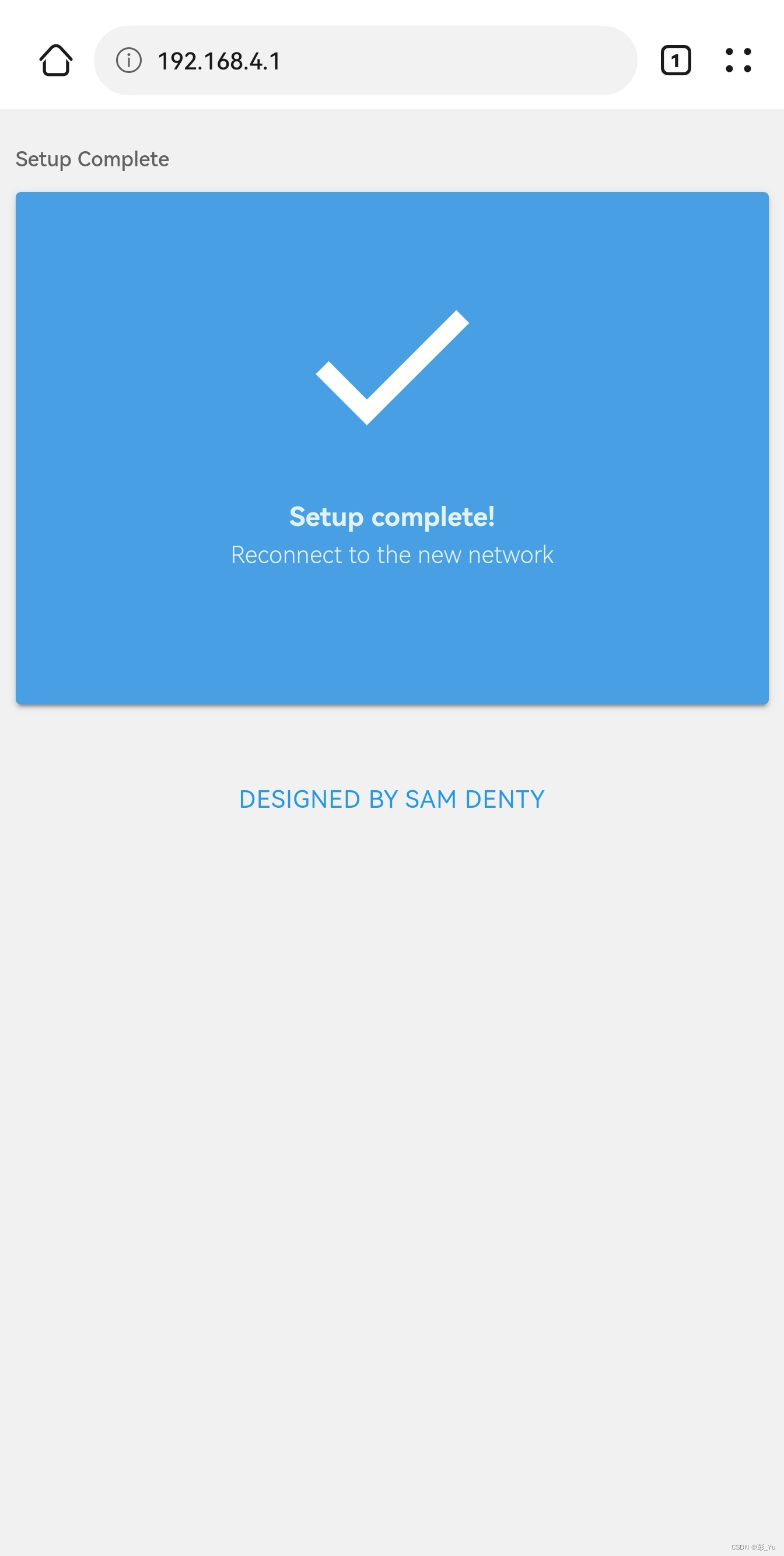

步骤三:点击CONTINUE确定操作后,接下来如果看到Setup Complete则说明您已安装成功。

看到Setup Complete则说明您已安装成功

6.2 使用方法

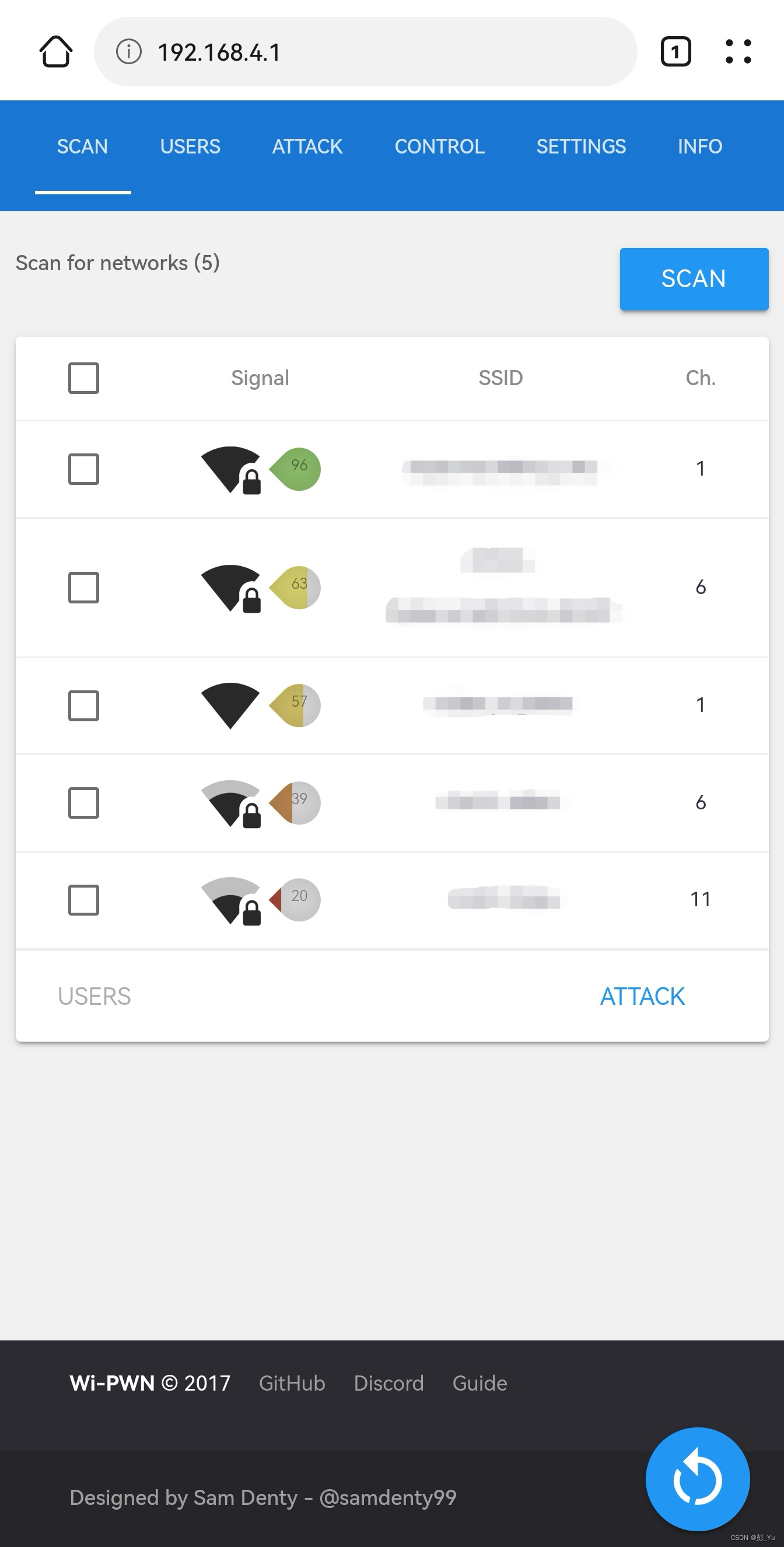

步骤四:现在可能网络连接会中断,浏览器窗口不要关闭,等待约30秒后,请重新连接您配置的网络,页面应当自动刷新进入主页。

页面应当自动刷新进入主页

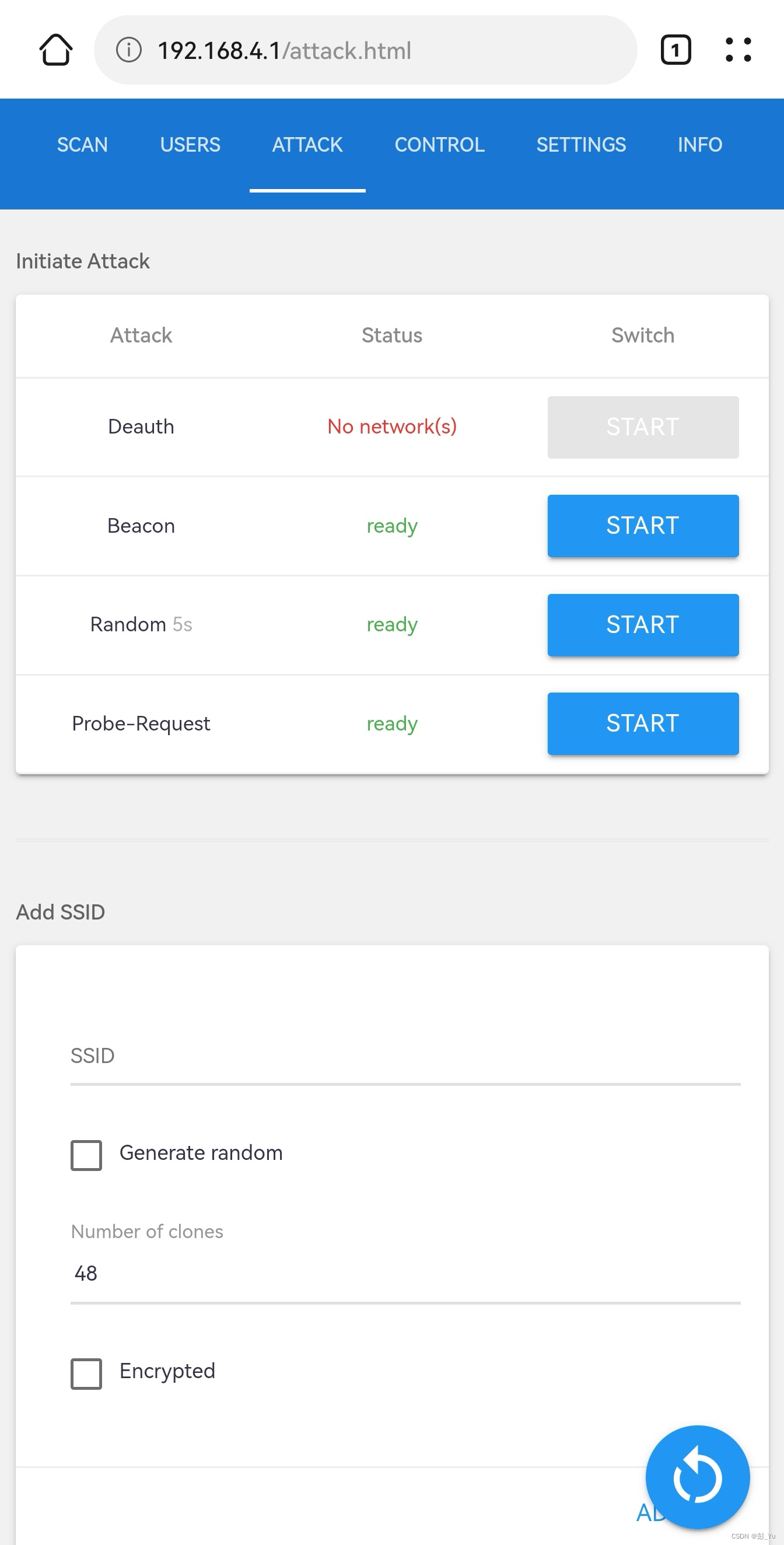

现在假设我想ATTACK某个WiFi,需要先点击SCAN按钮执行扫描。然后从扫描到的WiFi列表中选择目标WiFi SSID的复选框,然后点ATTACK,进入ATTACK选项页面。

进入ATTACK选项页面

ATTACK选项页面上有四个选项:

- Deauth ATTACK的原理是因为WIFI管理数据帧没有被加密,导致ATTACKER可以伪造管理帧,从而让ATTACKER可以任意发送“取消认证”数据包来强行切断AP与客户端的连接。

- Beacom ATTACK STA监听WLAN中的Beacon 帧,期望获得WLAN的信息:Attacker在STA的无线覆盖范围内发送大量的Beacon 帧,这些帧所包含的SSID、MAC地址等信息都是伪造的、无效的;STA收到大量相同SSID的和不同SSID的Beacon 帧,发现可提供连接的ap数量非常多;由于伪造的Beacon 帧和真正的Beacon 帧无法由STA辨别出来。为伪造的Beacon 帧所对应的WLAN是不存在的,无法给STA提供相应的网络服务,结果导致合法STA无法得到真正的ap信息,无法正常使用网络。

Probe-response ATTACK 探测请求帧由用户设备发送,以询问一个已知网络是否在附近。通过请求您在SSID列表中指定的网络,以此来混淆WiFi跟踪器。(说白点就是手机给已知WiFi网络发送一个probe-request帧,可提供网络服务的接入点将响应一个probe-response帧,你的手机将会跟这个响应接入点进行连接,所以看起来跟Deauth攻击差不多,但效果不明显)。

选定ATTACK方式后,点击Start即可开始ATTACK。

7.防范措施

1.经测试在5GHz频段上攻击效果不佳,如果路由器支持双频的话可以设置一个5GHz频段信道。

2.支持“Wi-Fi保护访问版本2”认证方式后设备就能抵御攻击,基于此可以去检查你的AP固件生产厂商的升级版本,在确保该版本是支持“管理帧保护”功能后,才能抵御“解除认证”攻击和“断开关联”攻击。Windows8和Windows8.1及以上版本已经支持该认证方式。

3.通过之前的WannaCry病毒扩散事件也可以看出,很多时候不是协议或系统漏洞未能修复导致的安全隐患,而是由于用户安全意识不足,未能及时更新固件、补丁或是开启安全选项导致安全问题的产生。及时升级固件、打补丁是必要的。

感谢您的阅读,如觉得有用请您点赞,您的鼓励是对我的最大动力!

END

2022/11/28

联系我:pengyu717@yeah.net

本文作者:彭_Yu

转载请先联系pengyu717@163.com并注明原文链接:

https://www.cnblogs.com/pyublog/p/16988713.html否则为侵权行为!

浙公网安备 33010602011771号

浙公网安备 33010602011771号