wdnmd之抓包,第五组,3班,072,抓包

l 地址规划表

|

源地址 |

目的地址 |

|

192.168.43.72 |

106.75.152.221 |

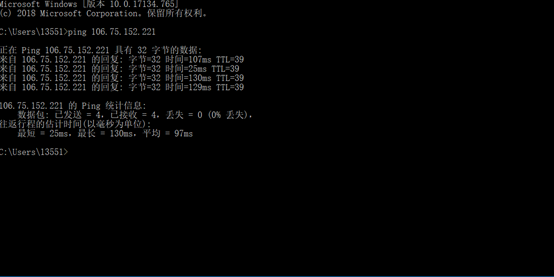

l 连通性测试

配置重演

第一步:将电脑连上网,启动命令提示符查看首先IP地址、默认网关及DNS。

第二步:打开控制面板,进入网络与Internet,点击更改适配器选项,选择ipv4,输入IP地址,掩码,网关及DNS。

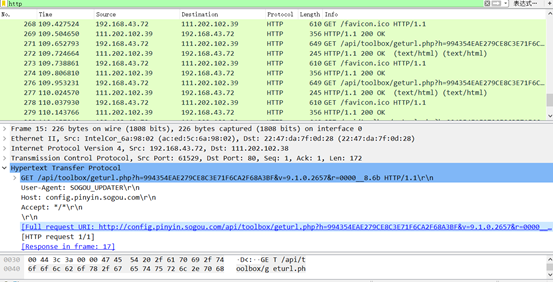

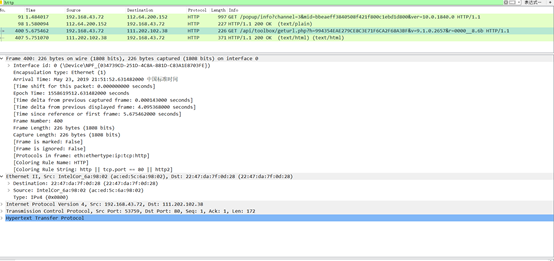

l www抓包

在捕获的数据中选择一个http报文,打开并找到其相应的网址,复制网址并在浏览器打开

通过网址可得知此为搜狗的后台服务器。

l 直播

打开一个直播网站,获取数据。

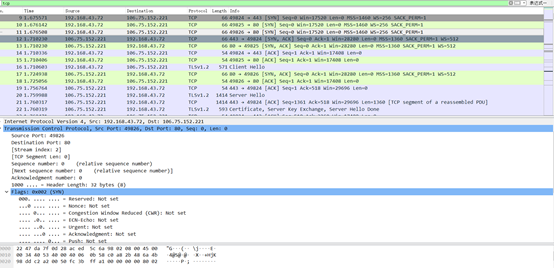

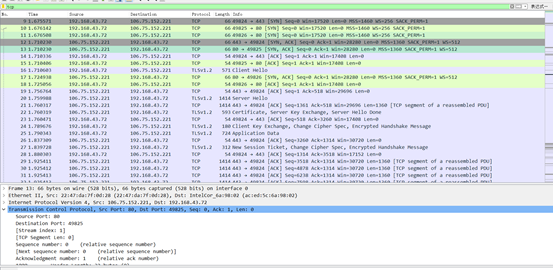

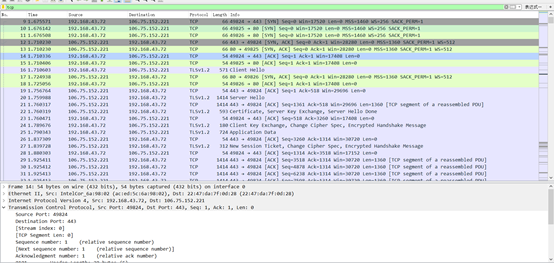

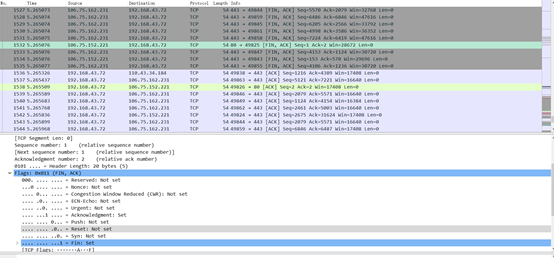

TCP协议

第一次握手:客户端发送一个TCP,标志位为SYN,序列号为0,代表客户端请求建立连接。

第二次握手:服务器发回确认,标志位SYN,ACK将确认序号加1。

第三次握手:客户端再次发送确认包(ACK),SYN标志位为0,ACK标志位为1,并且把服务器发来ACK的序号字段+1,放在确认字段中发送给对方,并且在数据段放些ISN的+1。

就这样通过了TCP三次握手,建立了连接。

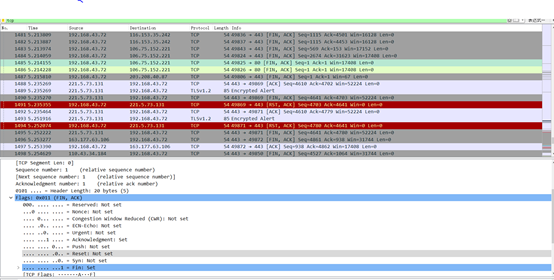

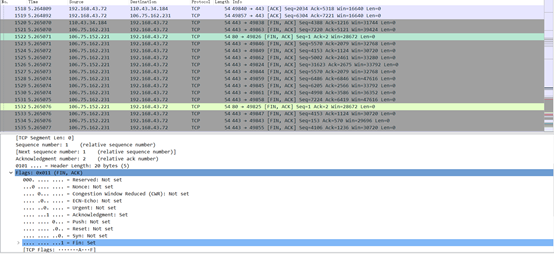

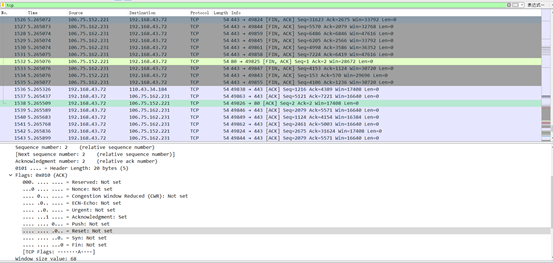

第一次挥手:客户端给服务器发送TCP包,用来关闭客户端到服务器的数据传送,将标志位FIN和ACK置为1。

第二次挥手:服务器收到FIN后,发回一个ACK,确认序号为收到的序号加1。

第三次挥手:服务器关闭与客户端的连接,发送一个FIN。标志位FIN和ACK置为1。

第四次挥手:客户端收到服务器发送的FIN之后,发回ACK确认,确认序号为收到的序号加1。

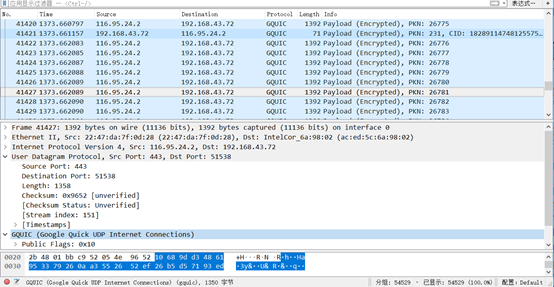

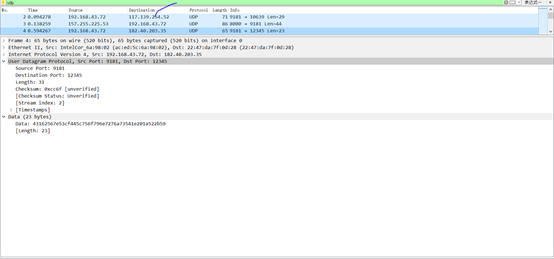

UDP

捕获的UDP协议如下:在试验中,当包的长度达到65214时,接收端根本无法接收到发送的包。

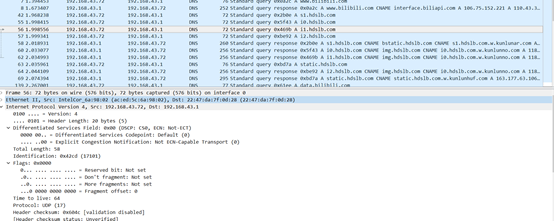

lP报文

捕获的IP报文如下:

Version:4 是指版本为IPv4。

Header Length:20bytes(5) 是指首部长度为20字节。

Total length:58 代表ip报文段总长度是5dentification:0x42cd(17101)表示标识符

Time to live:64 表示生存时间为64bits

Protocol:UDP(17) 表示上层的协议为UDP

Header checksum:0x604c[validation disabled] 表示首部校验和为0xbcd

Source:192.168.43.72和Destination:192.168.43.1表示源地址是192.168.48.72,目的地址是192.168.43.1.

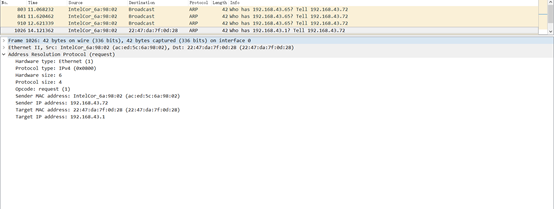

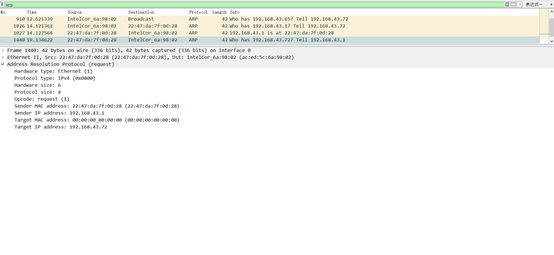

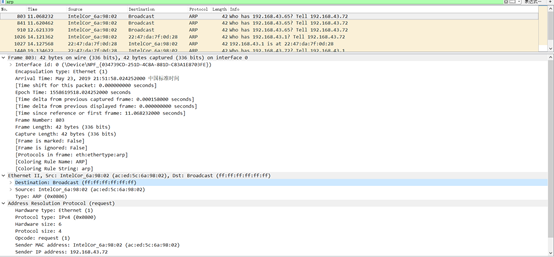

ARP

广播ARP

回应ARP

捕获MAC帧格式以及完成MAC地址分析

捕获MAC帧如图所示:第一行表示400号帧,线路1808字节,实际捕获1808字节。

Frame Number:400 表示帧序号

Frame Length:226 bytes 表示帧长度

Capture Length132 bytes 表示捕获长度

[Frame is marked: False] 表示此帧是否做了标记:否

MAC地址分析

总结

在抓包的过程中,IPv4的改正花费了我很多的时间,通过网上以及询问别人的方法算是学会了,之后也还是遇到了一些网络问题,可能是电脑的网卡问题,不过问题不大,重启可以解决。此次抓包令我对协议有了更深的认识与理解。

浙公网安备 33010602011771号

浙公网安备 33010602011771号