使用开源、免费软件进行取证(不氪金取证方法)

使用开源、免费软件进行取证(不氪金取证方法)

Autopsy

Autopsy® is the premier end-to-end open source digital forensics platform. Built by Basis Technology with the core features you expect in commercial forensic tools, Autopsy is a fast, thorough, and efficient hard drive investigation solution that evolves with your needs.

个人感觉 Autopsy 是有两个版本的,一个是Windows上的,由 Java 语言编写,目前大版本是 4,拥有比较完善的功能,页面布局和取证大师、Encase 等工具比较像;另外一个是 Linux 上面的,由C语言编写,提供了一个简易的Web前端(甚至没有用到 JavaScript),可以通过包管理器安装(Kali Linux 自带了),拥有镜像查看、关键词搜索、时间线分析等功能,这个 Autopsy 有比较长的开发历史了,准确说是 thesluthkit 的一个图形化界面,而不是 Windows 上面的 Autopsy 那种比较完备的综合取证工具。需要注意的是,笔者此处的说法并不严谨,使用 Java 语言编写的 Autopsy 也是提供了 Linux 和 MacOS 版本的,只是安装配置相对耗费时间,有需求的可以参考官网文档和下载的程序包里面的指引进行安装。

Windows 上的由 Java 编写的 Autopsy 可在此处下载:https://www.autopsy.com/download/ ,软件大小约 1 GiB左右。

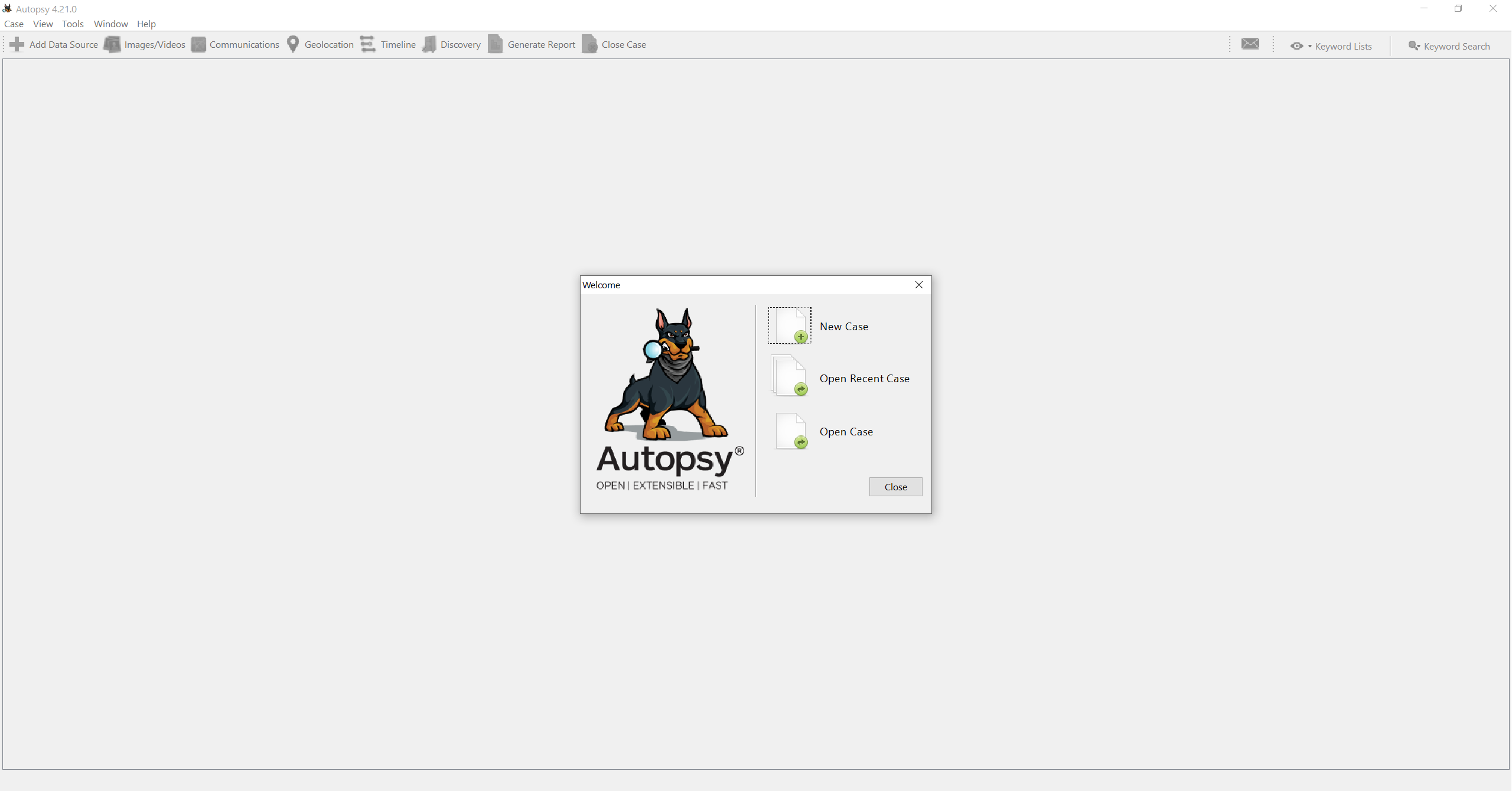

下载安装完成后,软件主界面如下:

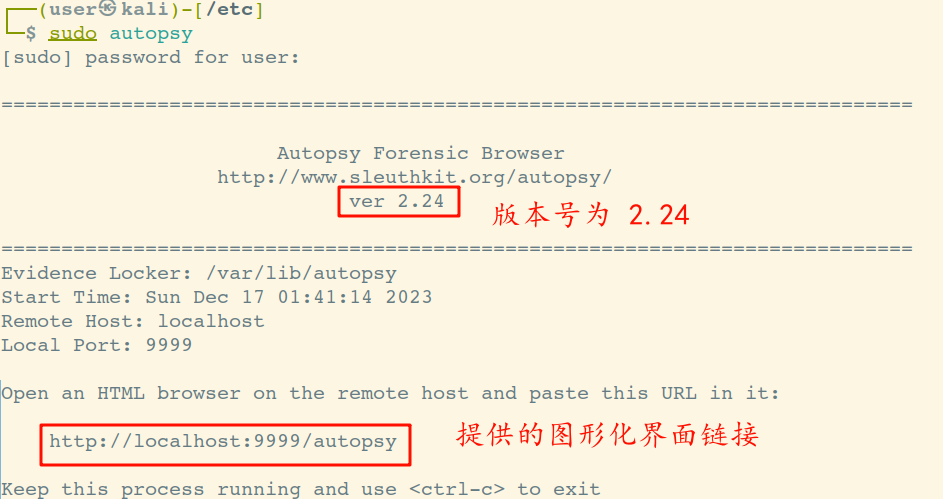

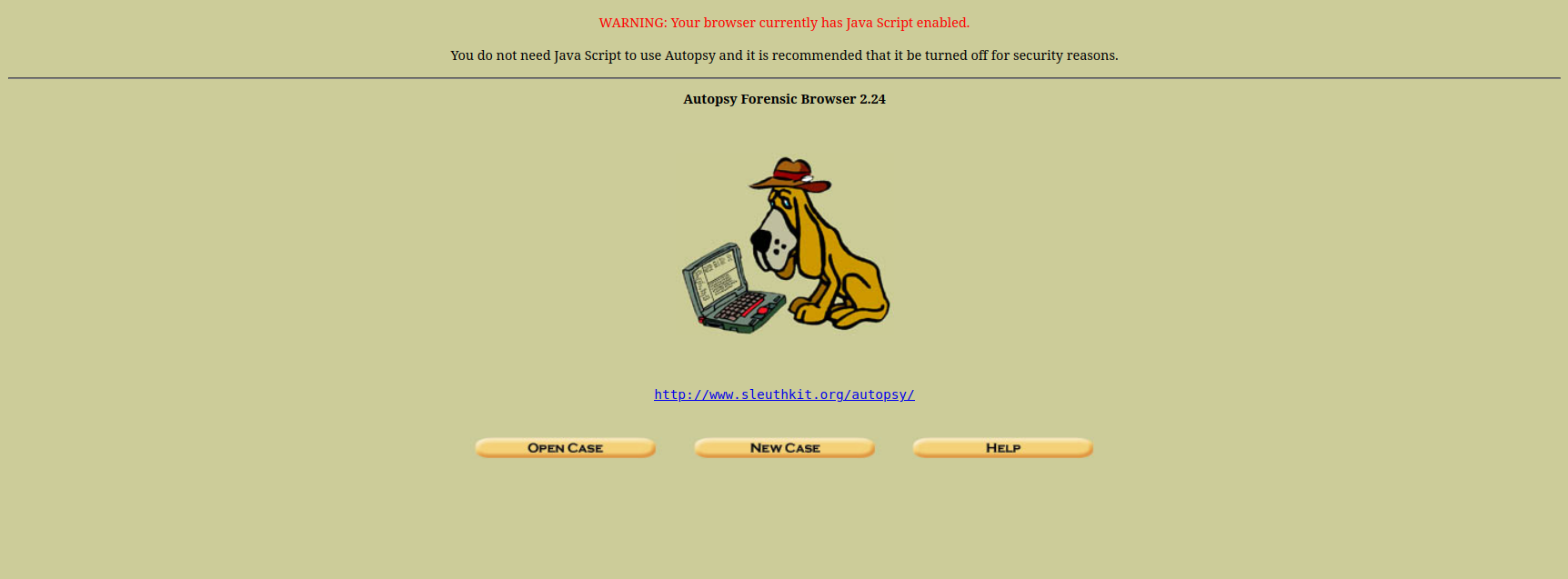

插一句,Linux 下通过包管理器安装的 Autopsy 长这样:

开始分析工作

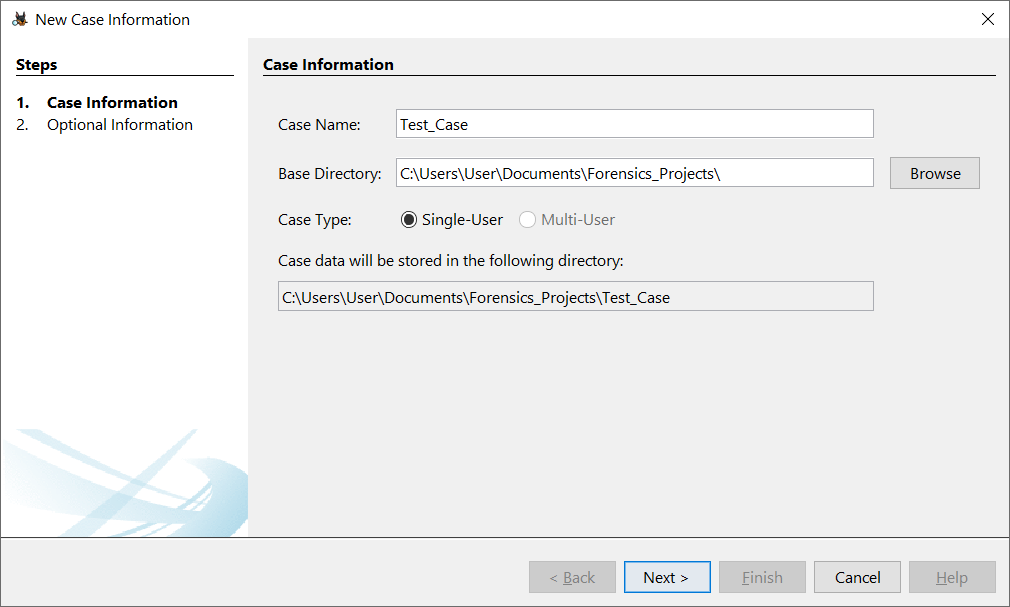

输入案件名称与基本信息

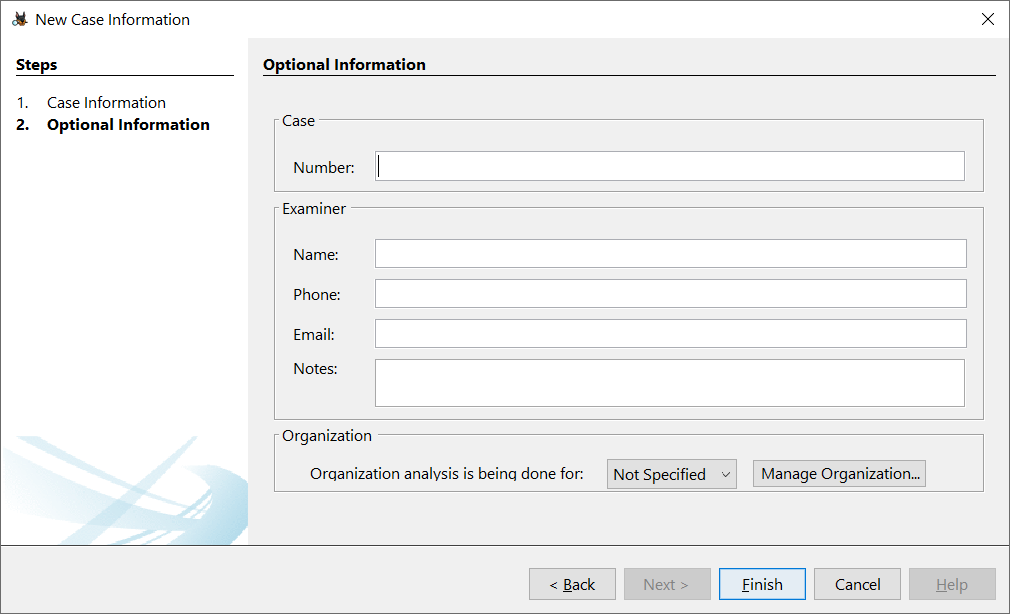

案件基本信息(可不填)

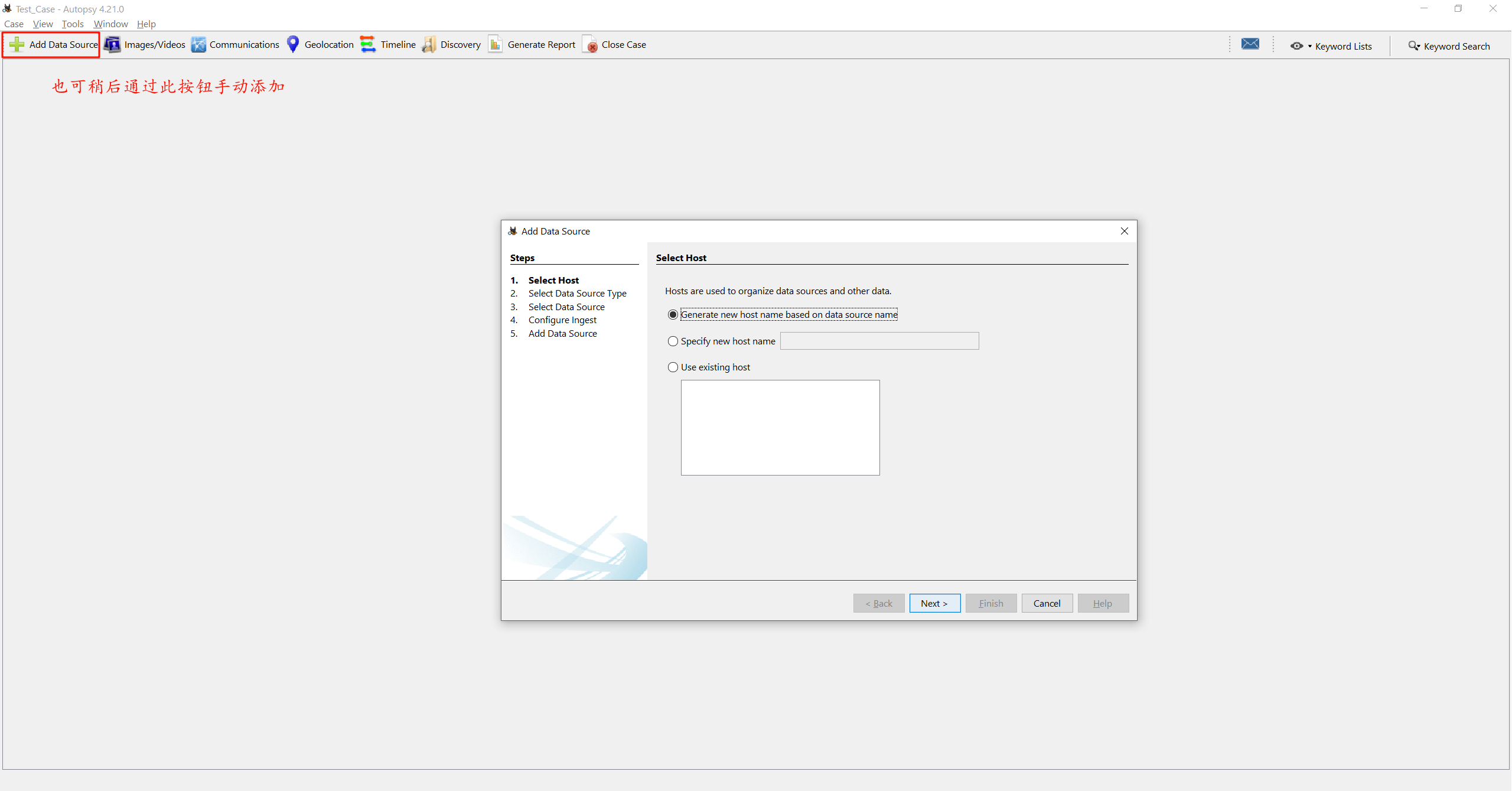

添加数据来源

添加检材

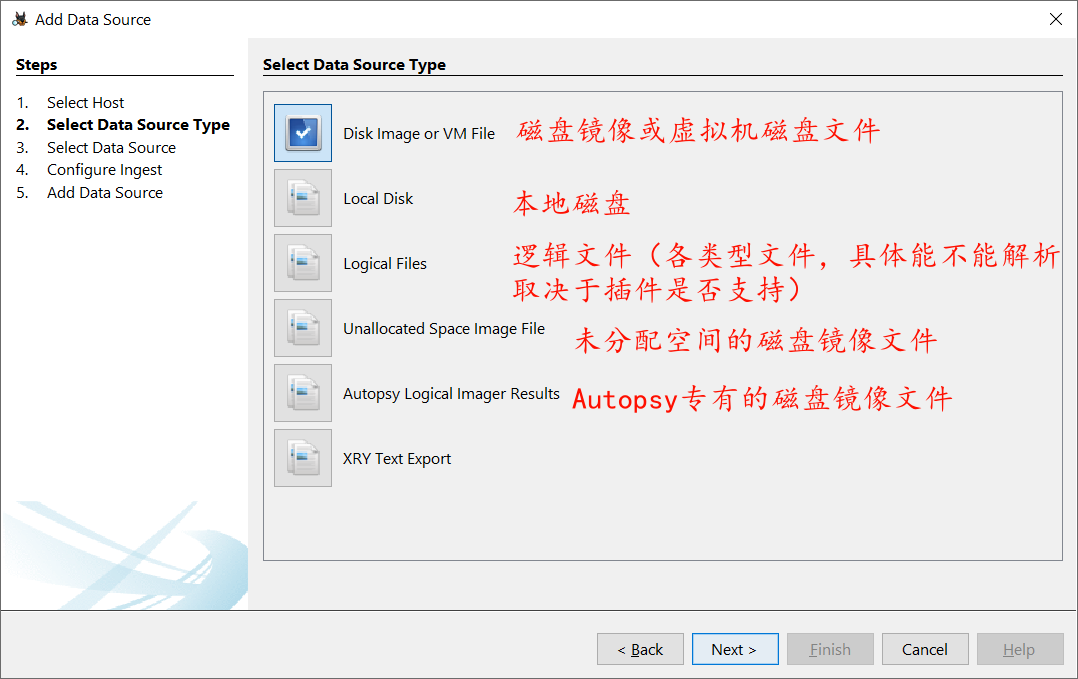

可以选择以下类型的文件或设备:

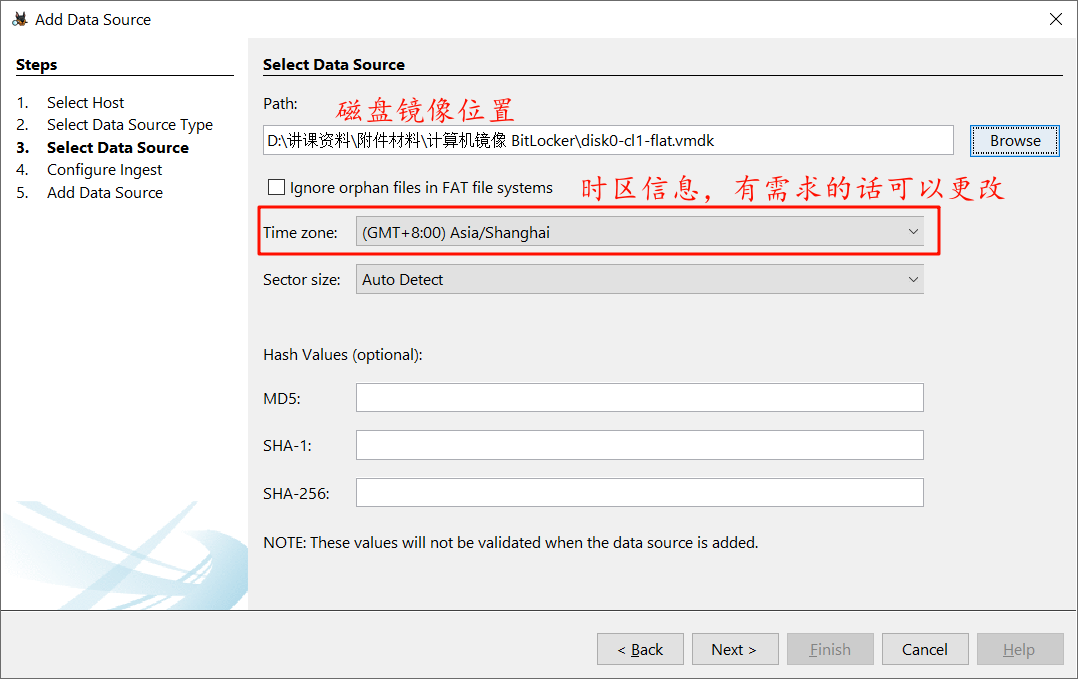

笔者此处选择第一项,磁盘镜像或虚拟机磁盘文件。此处的用例是 2023 第一届龙信杯的检材,使用了 Windows 的磁盘镜像,格式为 vmdk 虚拟机磁盘文件。

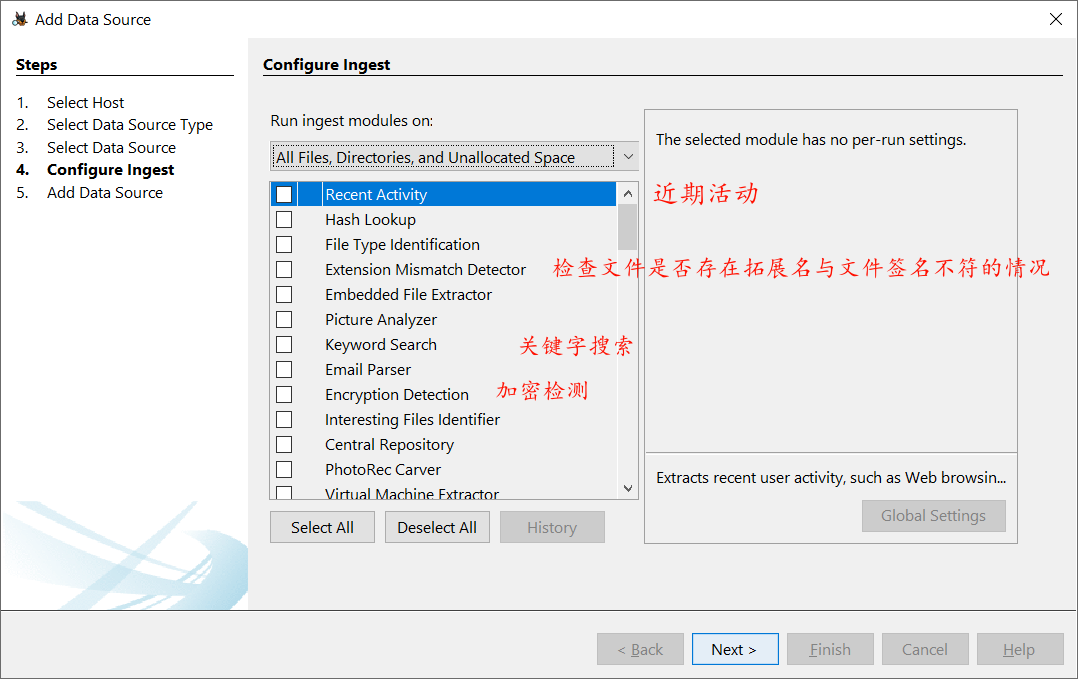

选择解析用的插件

Autopsy使用插件来对检材进行分析,具体插件可以从网上下载,并在设置中添加。以自带的插件为例:

选择 Data Source Integrity 插件,可以对磁盘内容进行哈希校验,校验结果在右上角消息菜单中查看(信封标志)。

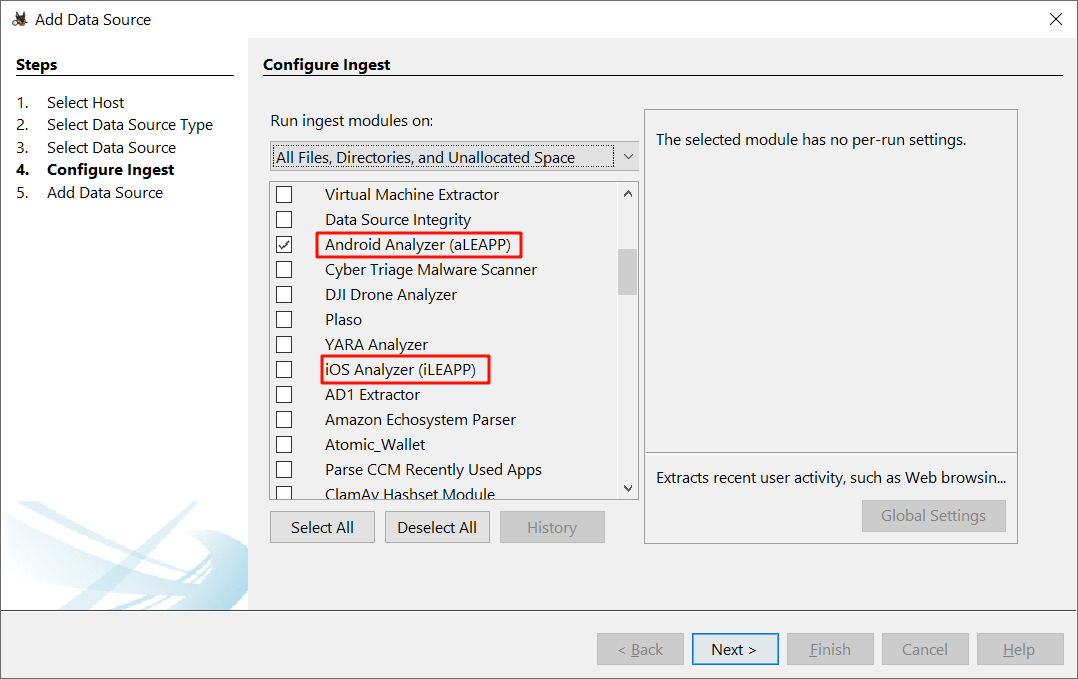

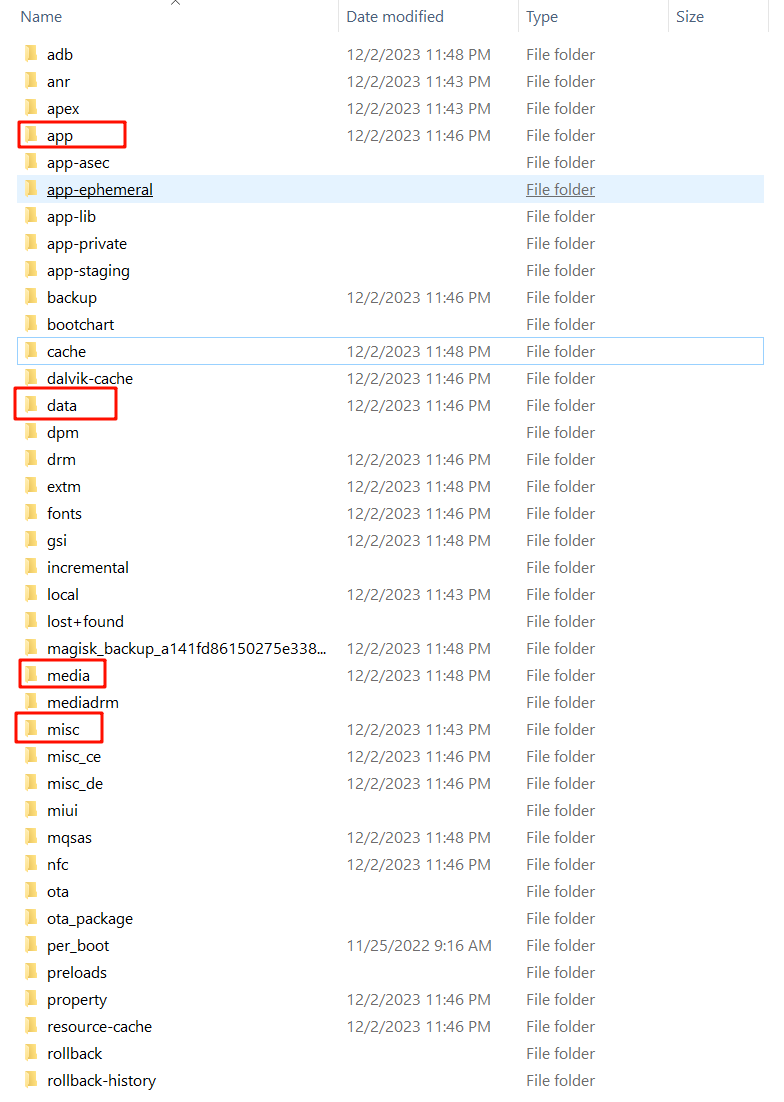

需要注意的是,如果选择使用上图框选的解析工具来解析 Android 和 iOS 的检材,需要遵守这两个工具对检材的要求。原本笔者也是不了解的,后来单独使用了 aLEAPP 和 iLEAPP 后,才发现的。对于 Android 分析,要求提供 data 分区的文件夹或者 tar、zip、gz 包,而不能是常用的镜像文件,此外对于 iOS 也是同样的要求,这里是不能直接分析 iTunes 备份文件的。

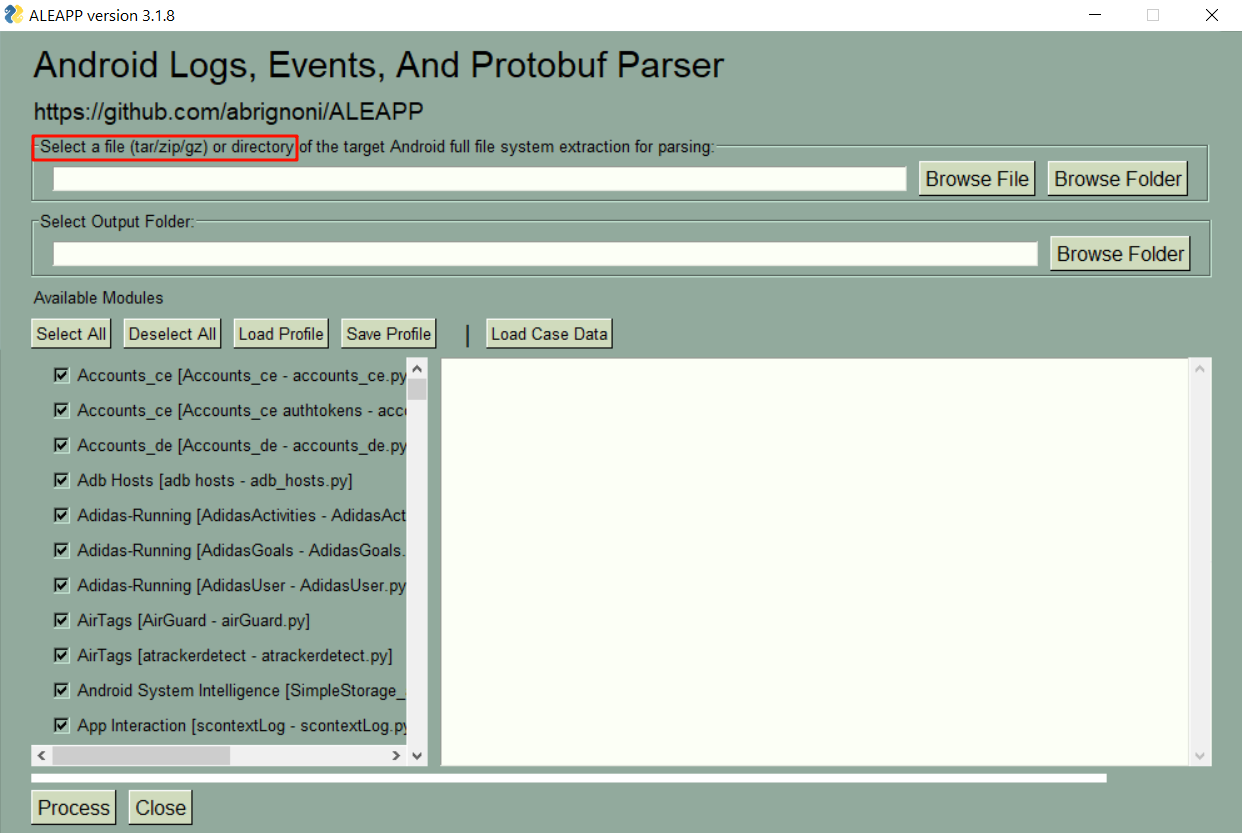

这个是 aLEAPP 的软件界面:

这个是可以用来解析的 data (导出的文件)文件夹示意:

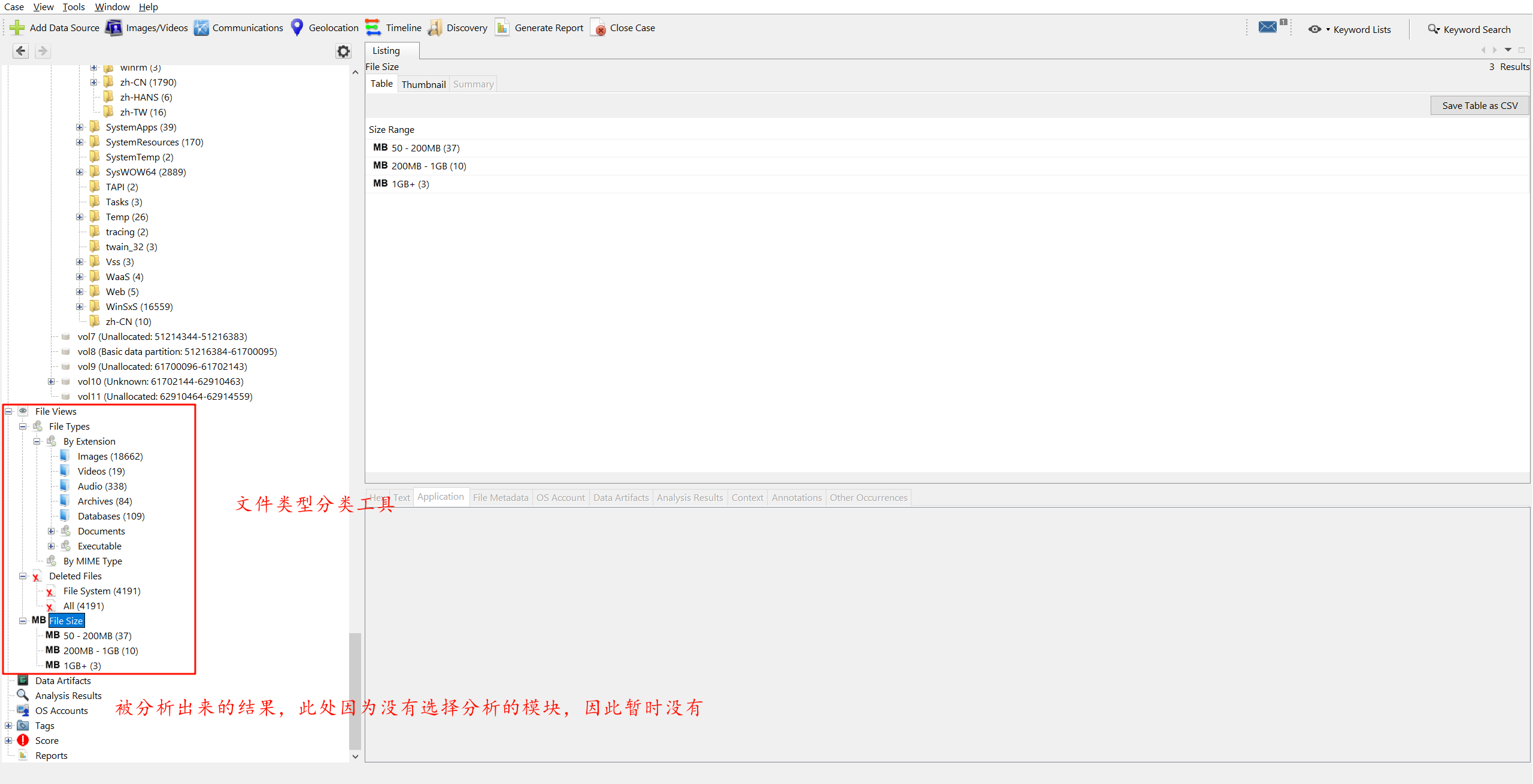

分析结果查看

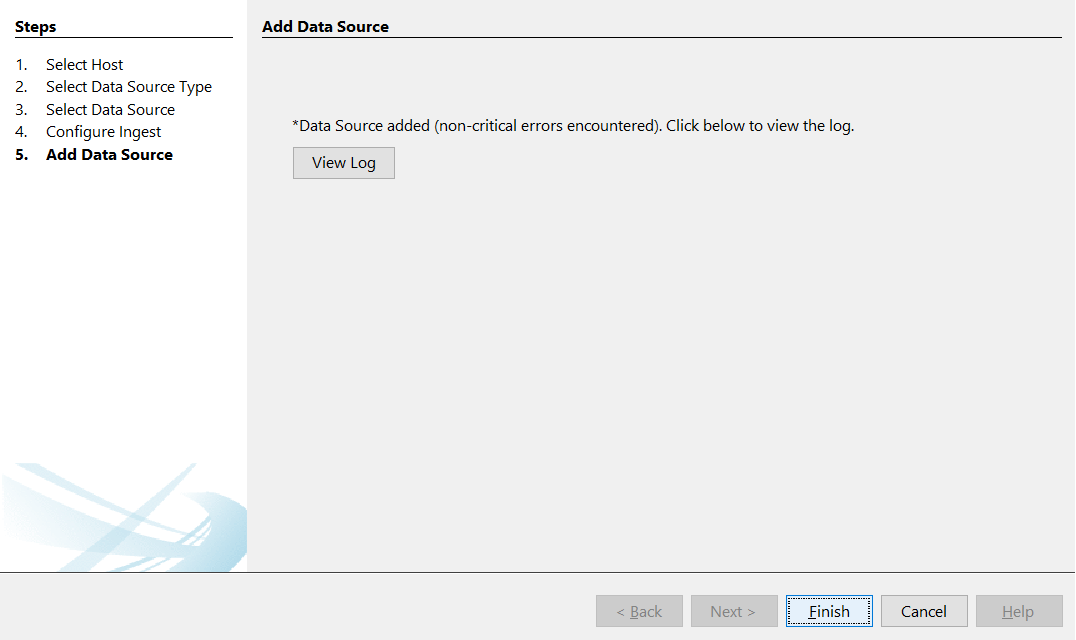

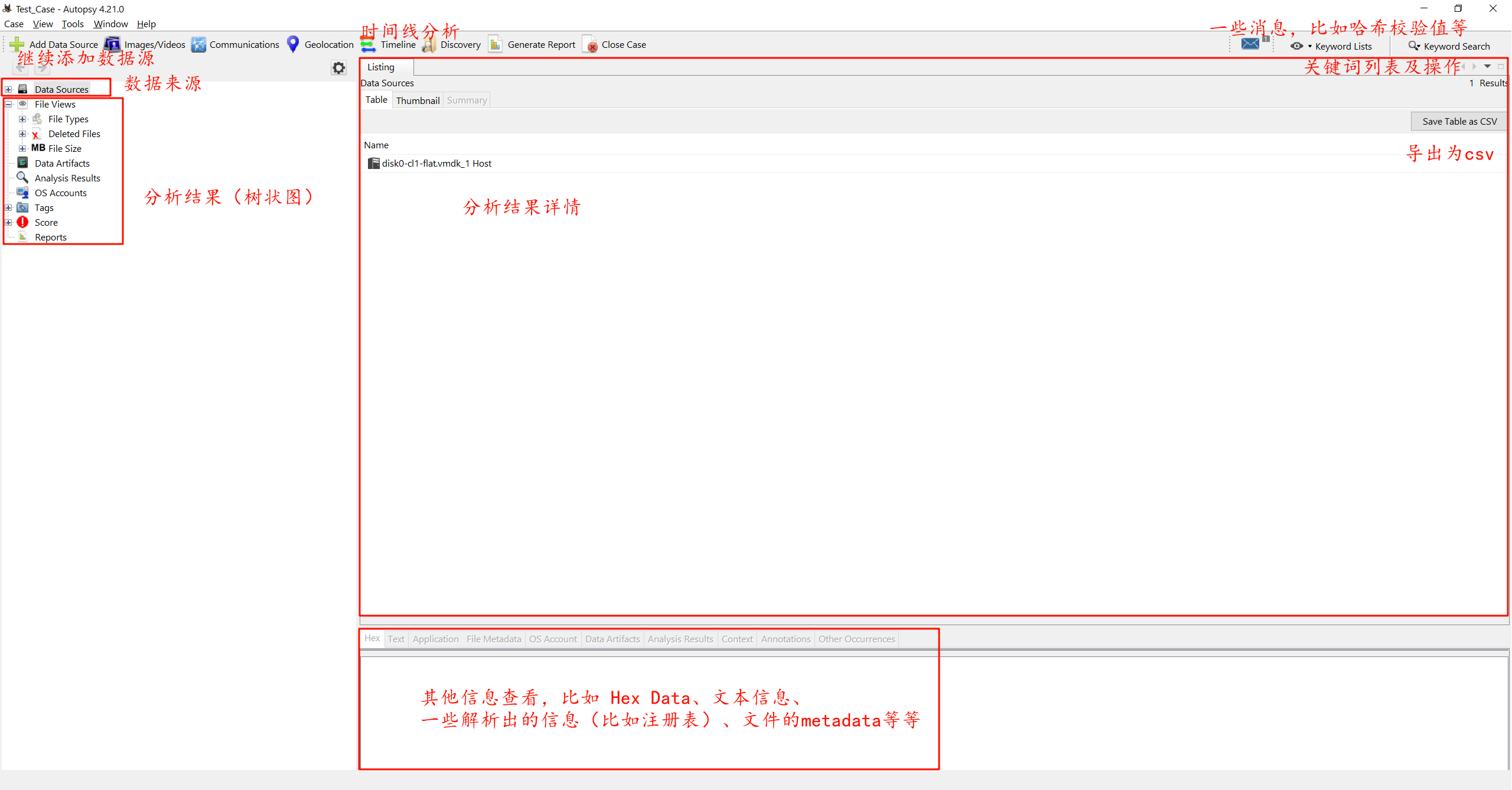

此处赘述了,选择好解析插件后,继续下一步,完成分析后会是这样的界面(直接在图中标示了):

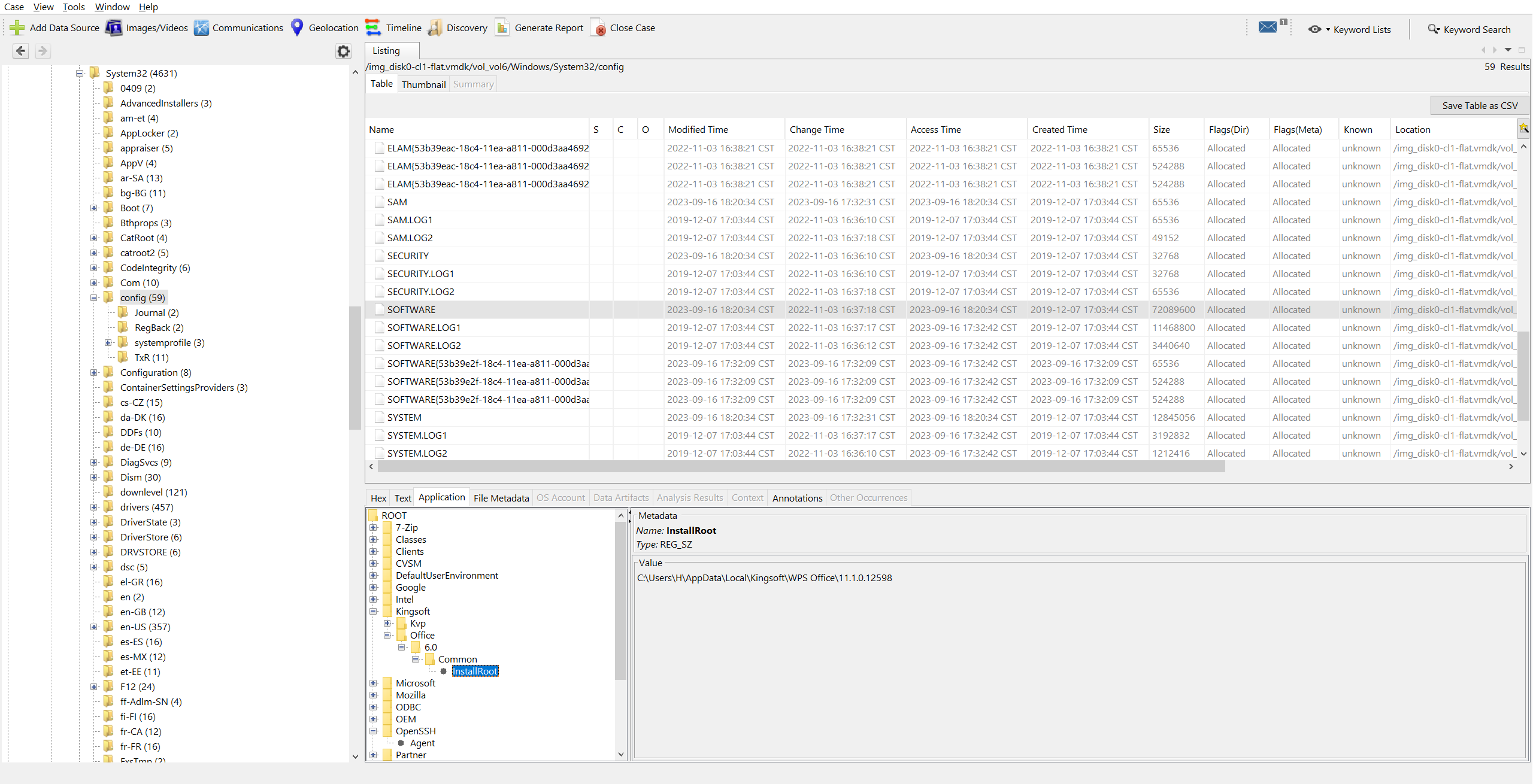

将数据来源展开,以此处为例,展开到 C:\Windows\System32\config,打开注册表 hive 文件,Autopsy 会自动选择查看器,可以以树状的形式查看内容:

分析结果查看:

笔者个人观点,不喜勿喷

Autopsy 使用 Java 语言编写,感觉在性能上把握得不是很好,有时候查看文件能感到明显的卡顿感,此外分析数据时也稍显迟缓,一点数据就分析老半天,所以笔者在编写该文档时并没有选择具体的解析插件,而是将其作为检材查看器使用。实际分析中,可以选择有限的插件来进行分析,并且结合对常用文件(比如注册表文件)、目录(比如程序目录、用户目录等)手工分析,得到需要调取的信息。

X-Ways Forensics

软件简介

X-Ways Forensics is an advanced work environment for computer forensic examiners and our flagship product. Runs under Windows XP/2003/Vista/2008/7/8/8.1/2012/10/2016/2019/11*, 32 Bit/64 Bit, standard/PE/FE. (Windows FE is described here, here and here.) Compared to its competitors, X-Ways Forensics is more efficient to use after a while, by far not as resource-hungry, often runs much faster, finds deleted files and search hits that the competitors will miss, offers many features that the others lack, as a German product is potentially more trustworthy, comes at a fraction of the cost, does not have any ridiculous hardware requirements, does not depend on setting up a complex database, etc.! X-Ways Forensics is fully portable and runs off a USB stick on any given Windows system without installation if you want. Downloads and installs within seconds (just a few MB in size, not GB). X-Ways Forensics is based on the WinHex hex and disk editor and part of an efficient [workflow model](https://www.x-ways.net/investigator/X-Ways Investigator (English).pps) where computer forensic examiners share data and collaborate with investigators that use X-Ways Investigator.

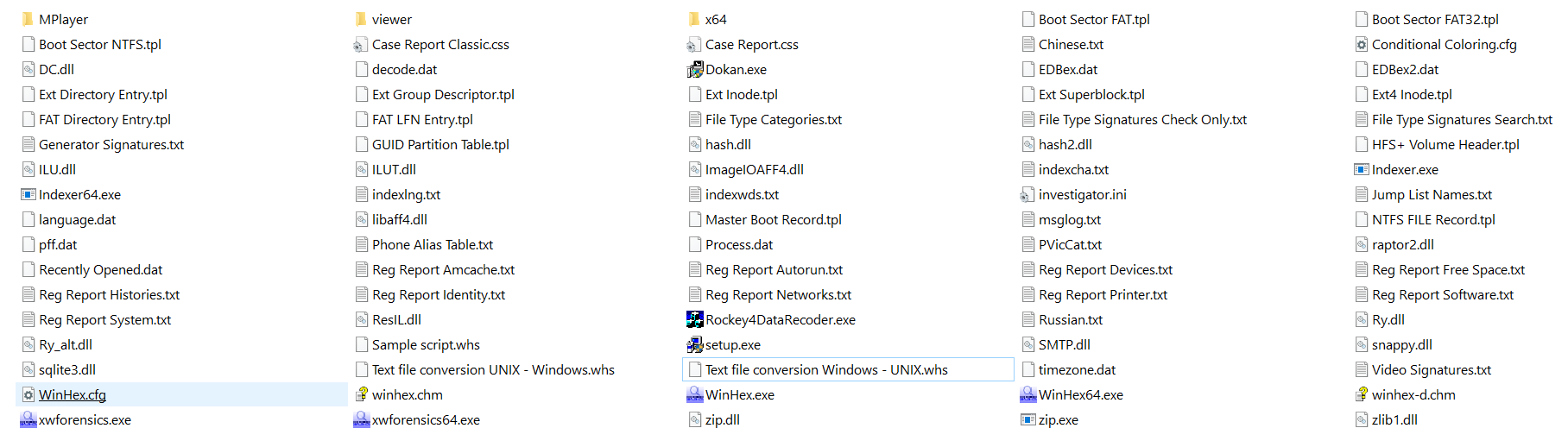

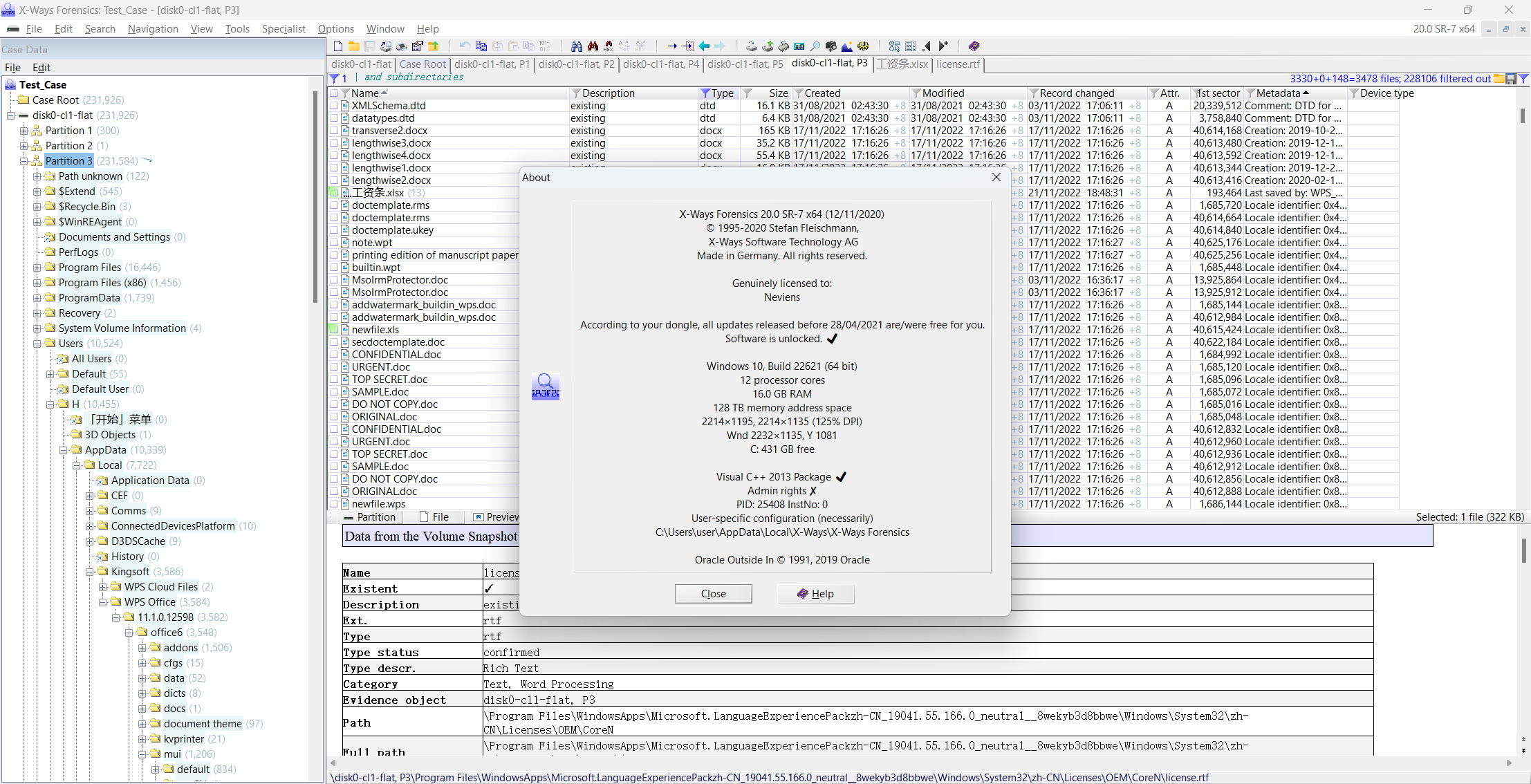

X-Ways Forensics 是由 Stefan Fleischmann 编写的一个轻量化的应急响应及取证工具,是 WinHex 的法证版本,因此界面逻辑和 WinHex 较为相似。在配置好 mplayer 的情况下,程序总体积在 100MiB 左右,运行时内存占用极低,功能及其强大。以下是该程序包含的所有文件(一般来说 X-Ways Forensics 是自带了 WinHex 的,如果没有自带,将 xwforensics.exe 改为对应的32位 WinHex 的名称,即 WinHex.exe,那么打开的时候将会成为 WinHex,64位同理):

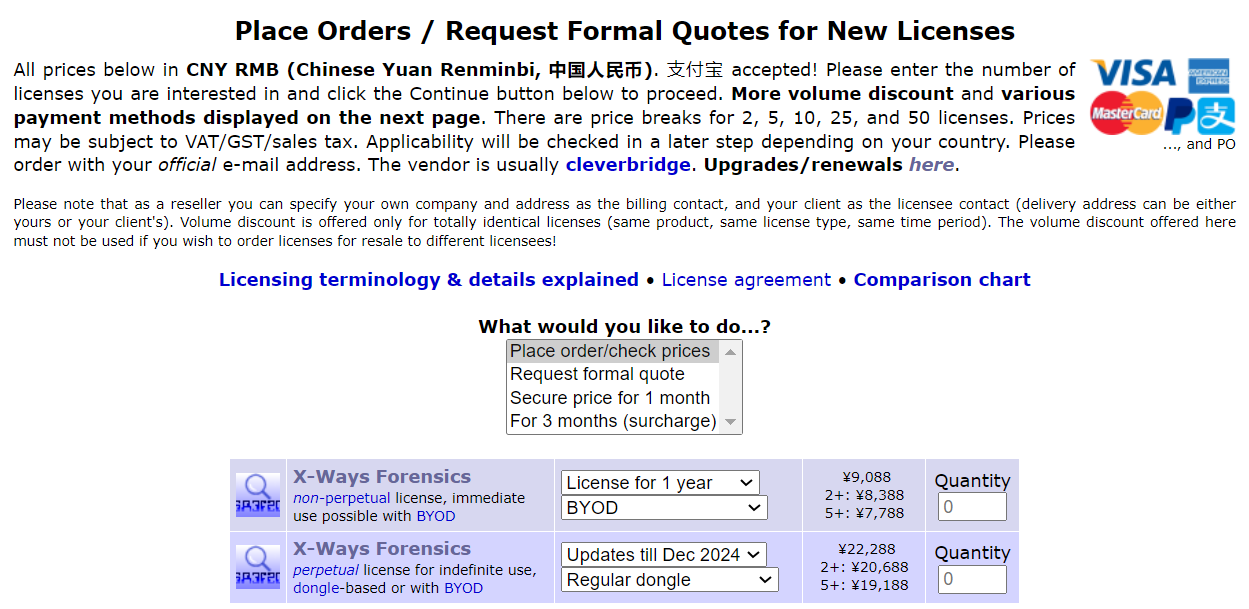

X-Ways Forensics 并不是一个免费的取证软件,相反需要数万元的授权费用,但是由于众所周知的原因,各位读者可以在国内一些下载站内找到修改过的版本,对于学习来说是完全够用了的,但是在实际工作中,是万万不能使用非官方来源的软件的。

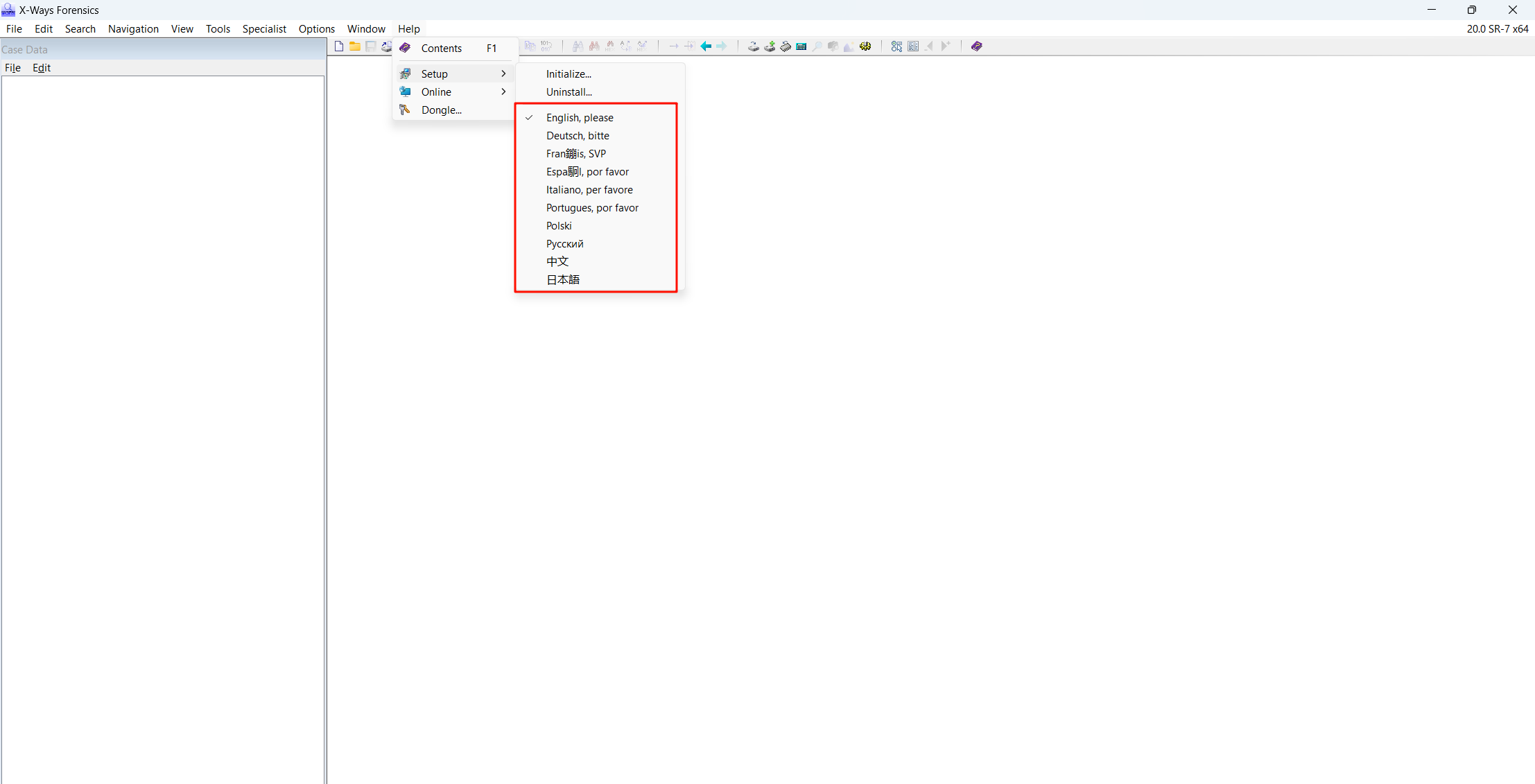

X-Ways是本人最喜欢的应急响应及取证软件,虽然说没有取证大师、火眼取证、Autopsy 那些综合取证软件“直观”、“方便”,但是 X-Ways Forensics 拥有极高的性能、极低的资源占用和相对底层的逻辑,不论是学习还是工作,都能发挥很强的作用,而且该软件界面逻辑相对固定,一次学会使用,基本上可以无忧畅想数十年。此外,X-Ways Forensics 也支持通过可移动的方式(Portable)运行在目标计算机中,进行现场取证,包括创建内存转储、磁盘镜像以及现场分析等,在这种情况下 X-Ways Forensics 会尽量避免在目标计算机上创建文件。另外,由于不同使用者对软件的理解不同,不同版本的翻译也可能不同,因此在本文中,笔者会使用英文版的软件进行演示。此外,对于笔者个别不入流的描述,还请各位理解,能 get 到意思就行,我自己打着也觉得别扭,就差直接用英文写了。

软件资源

软件详情页(并不提供下载)https://www.x-ways.net/forensics/index-m.html

官方简介:https://www.x-ways.net/winhex/forensics.html

用户手册页:https://documentation.help/WinHex-X-Ways/topic97.htm

官方快速入门:https://www.x-ways.net/forensics/QuickGuide.pdf https://www.x-ways.net/forensics/XWFQuickStart.pdf https://www.youtube.com/playlist?list=PLB0pU0wP67A9LezmyZO5I6DnHPEWjgjOD

官方手册:https://www.x-ways.net/winhex/manual.pdf

推荐书籍:X-Ways Forensics Practitioner's Guide

软件实操博客:https://www.cnblogs.com/WXjzc/p/17353378.html https://www.cnblogs.com/WXjzc/p/17852716.html

软件设置

语言设置

有需要的可以在此处修改软件界面语言:

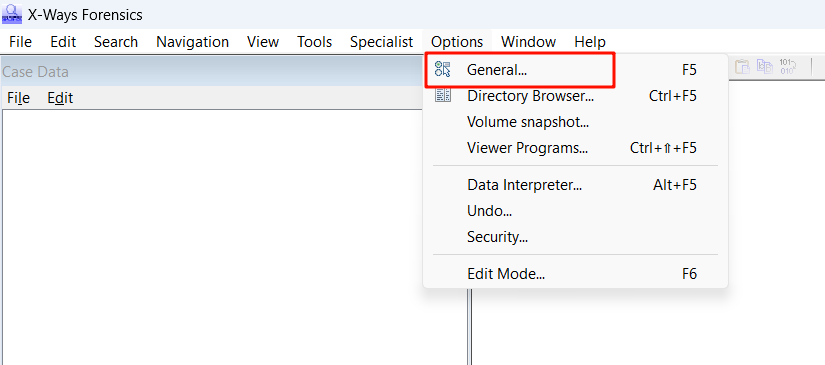

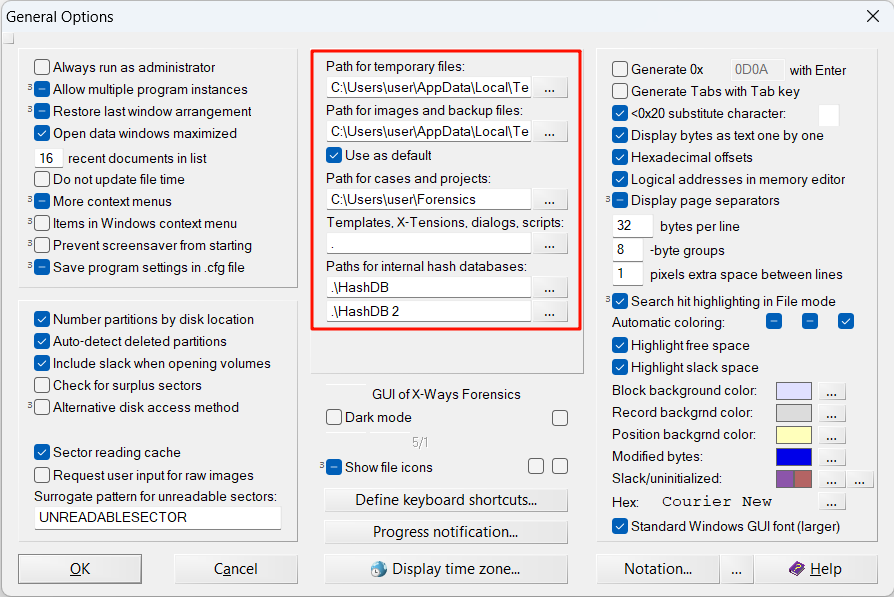

案件路径设置

在 Options/General 里面,可以对一些默认保存目录进行配置,包括案件存放目录、(采集到的)镜像存放目录、临时文件目录、哈希库目录等:

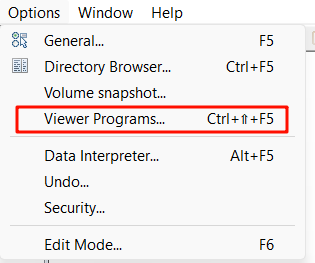

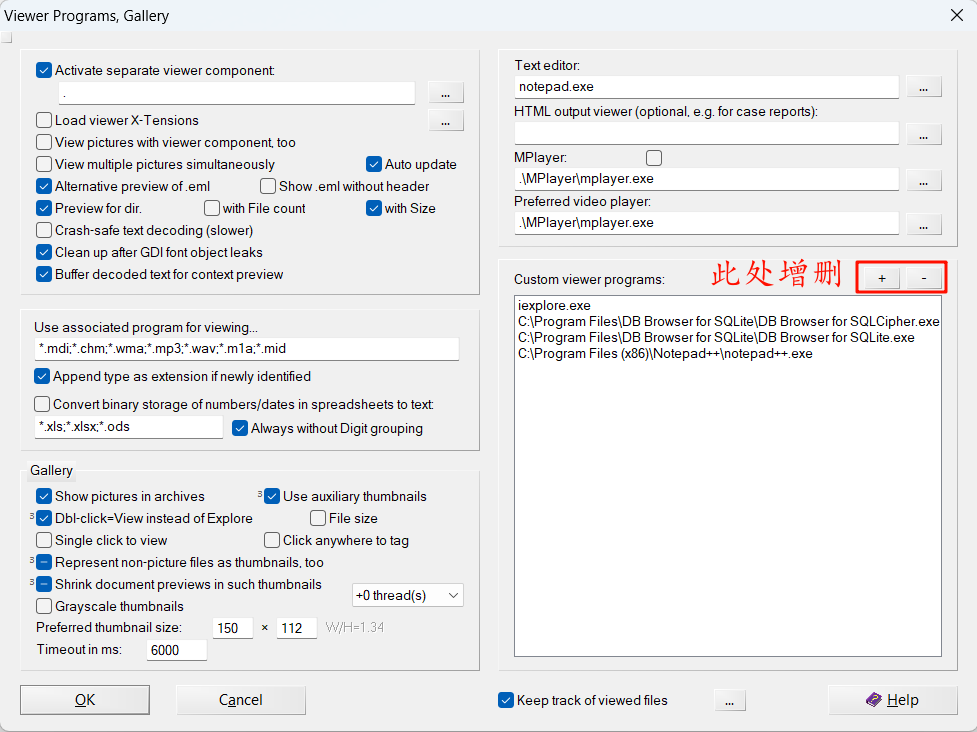

查看器配置

在 Options/Viewer Programs 下可以对查看器进行设置,笔者建议将本机上其他常用的查看器添加进去,这样可以在右键菜单中快捷选择打开方式并查看

笔者主要添加了 DB Browser for SQLite 和 SQLCipher,以用来快速查看数据库文件,此外也在软件目录下配置了 MPlayer。

开始分析工作

创建案件

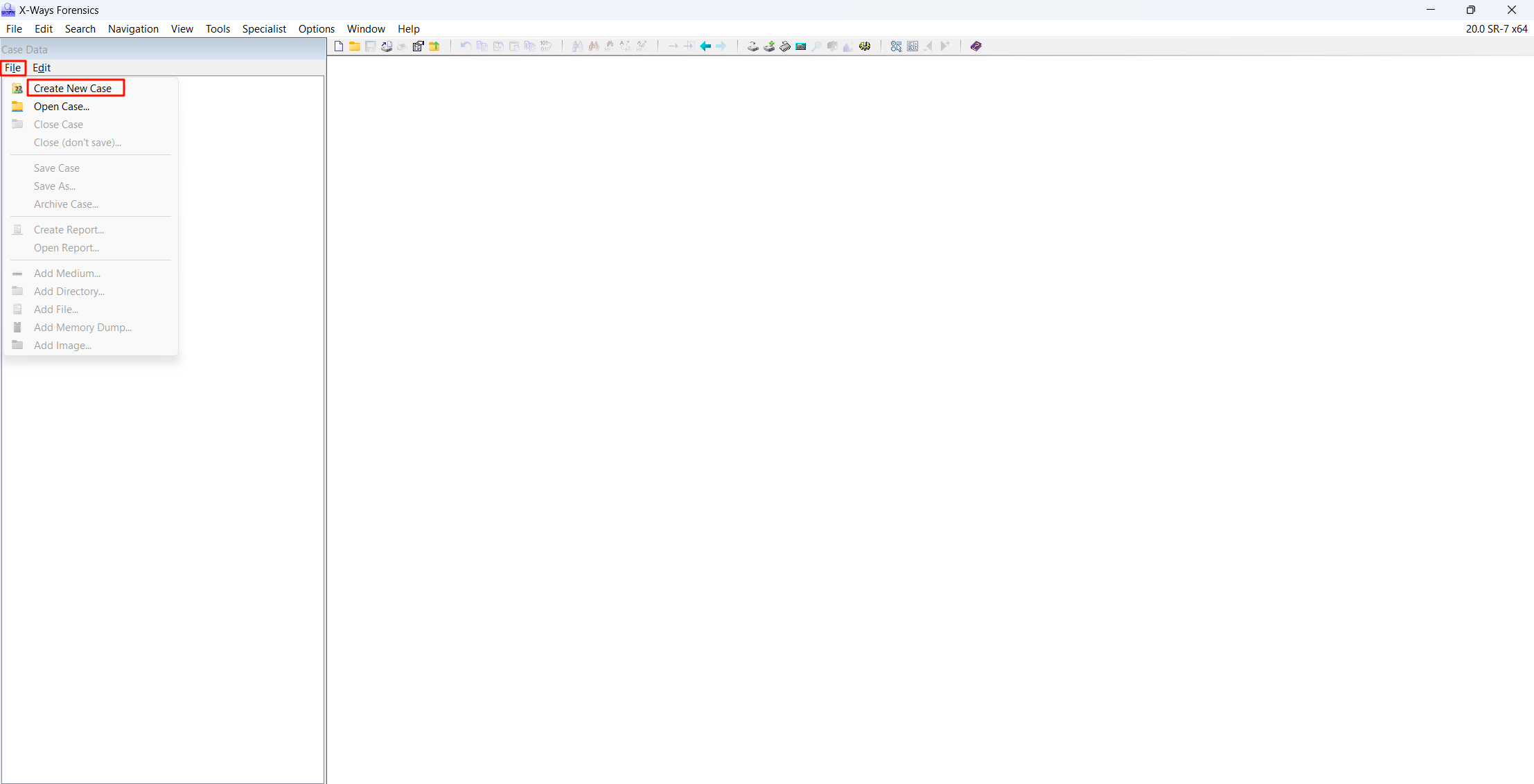

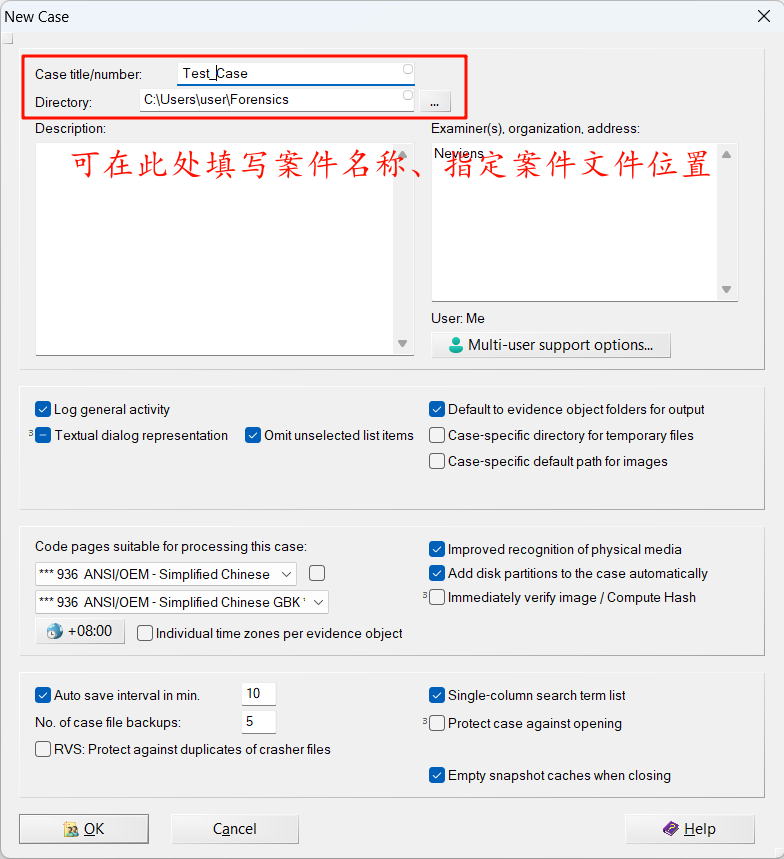

在开始分析前,需要创建新案件:

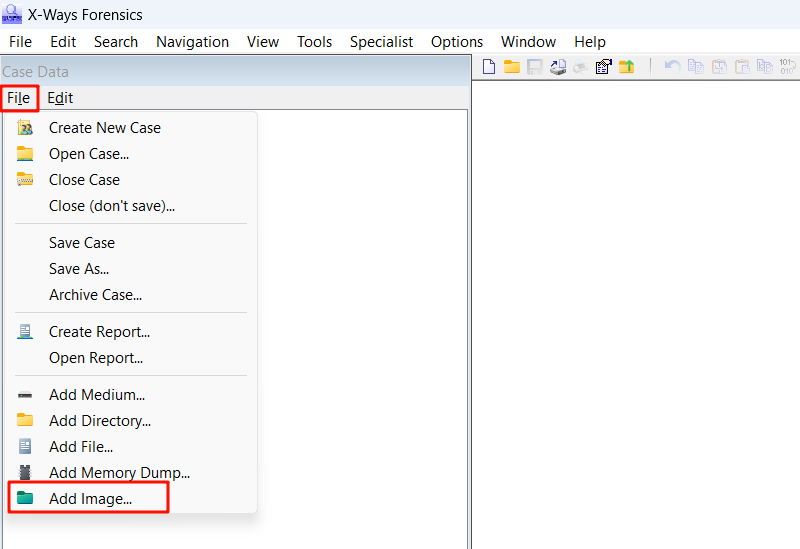

创建完成后,可在此处添加检材,此处选择 添加镜像文件:

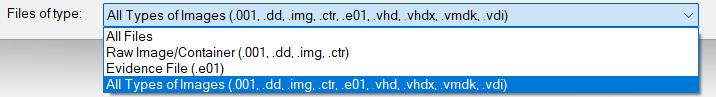

支持格式如下:

除了镜像文件外,X-Ways Forensics 也支持添加物理设备(Add Medium...)、目录(Add Directory...)、文件(Add File...)和内存镜像(Add Memory Dump),常用的主要是添加镜像文件和目录。

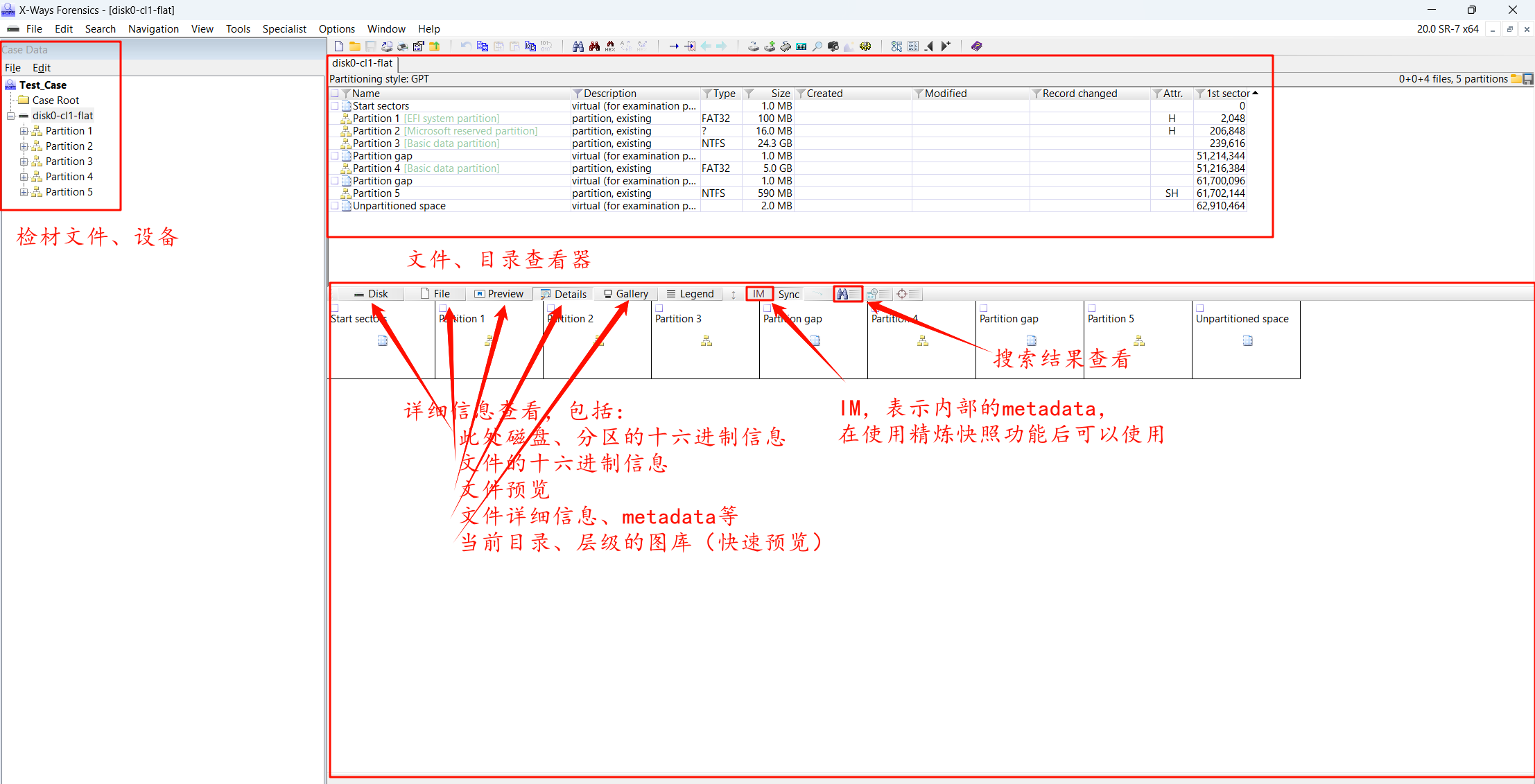

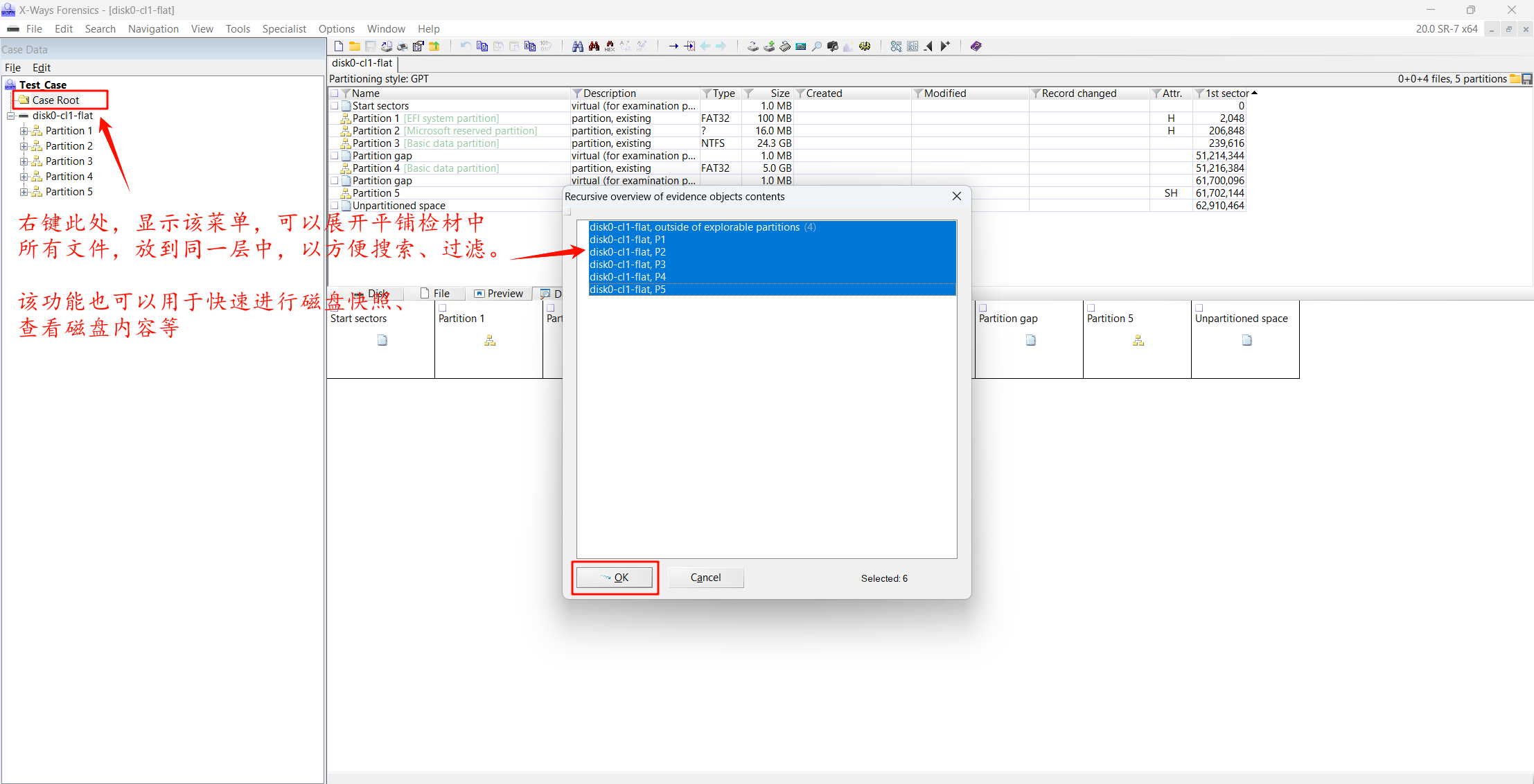

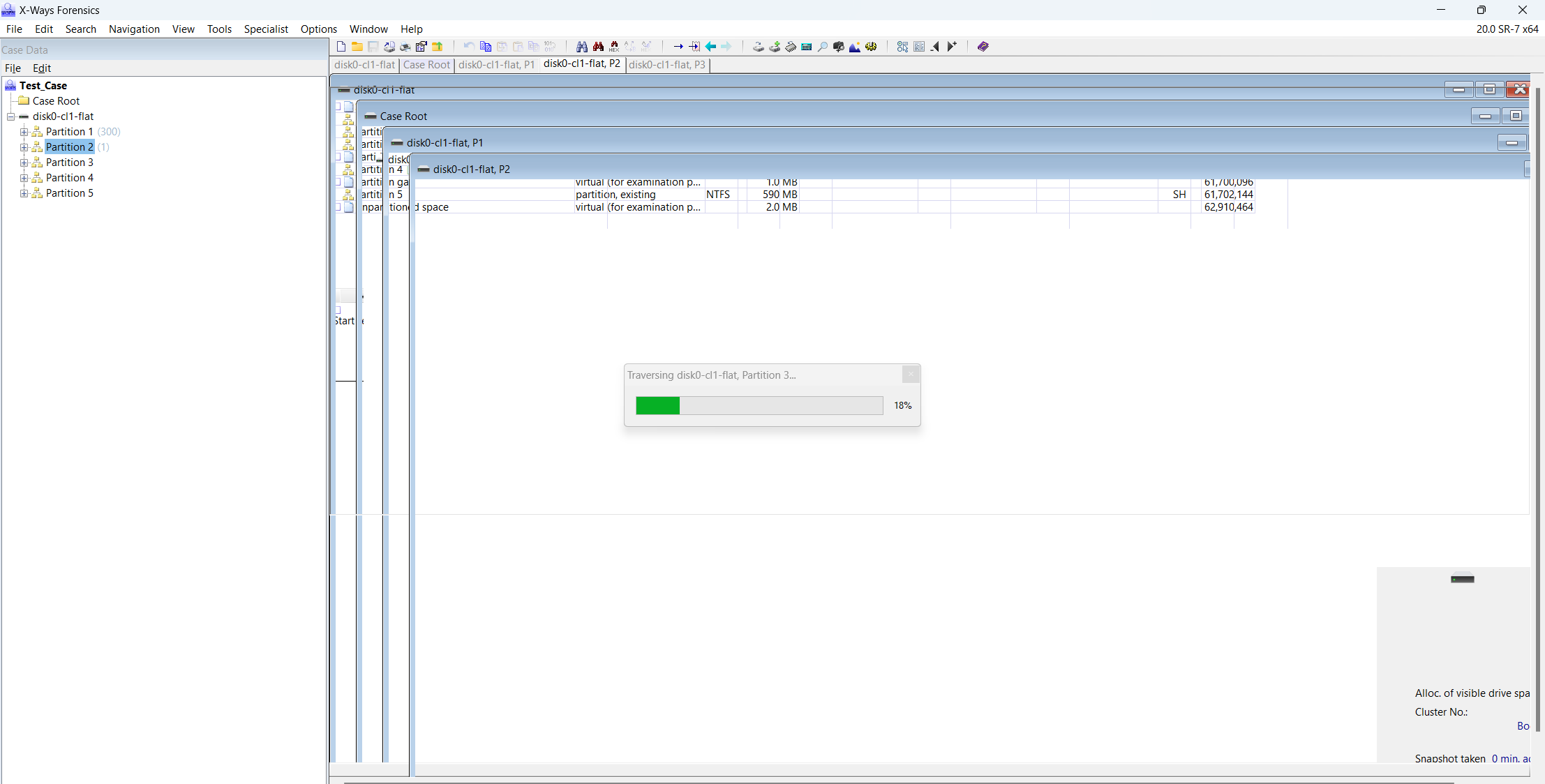

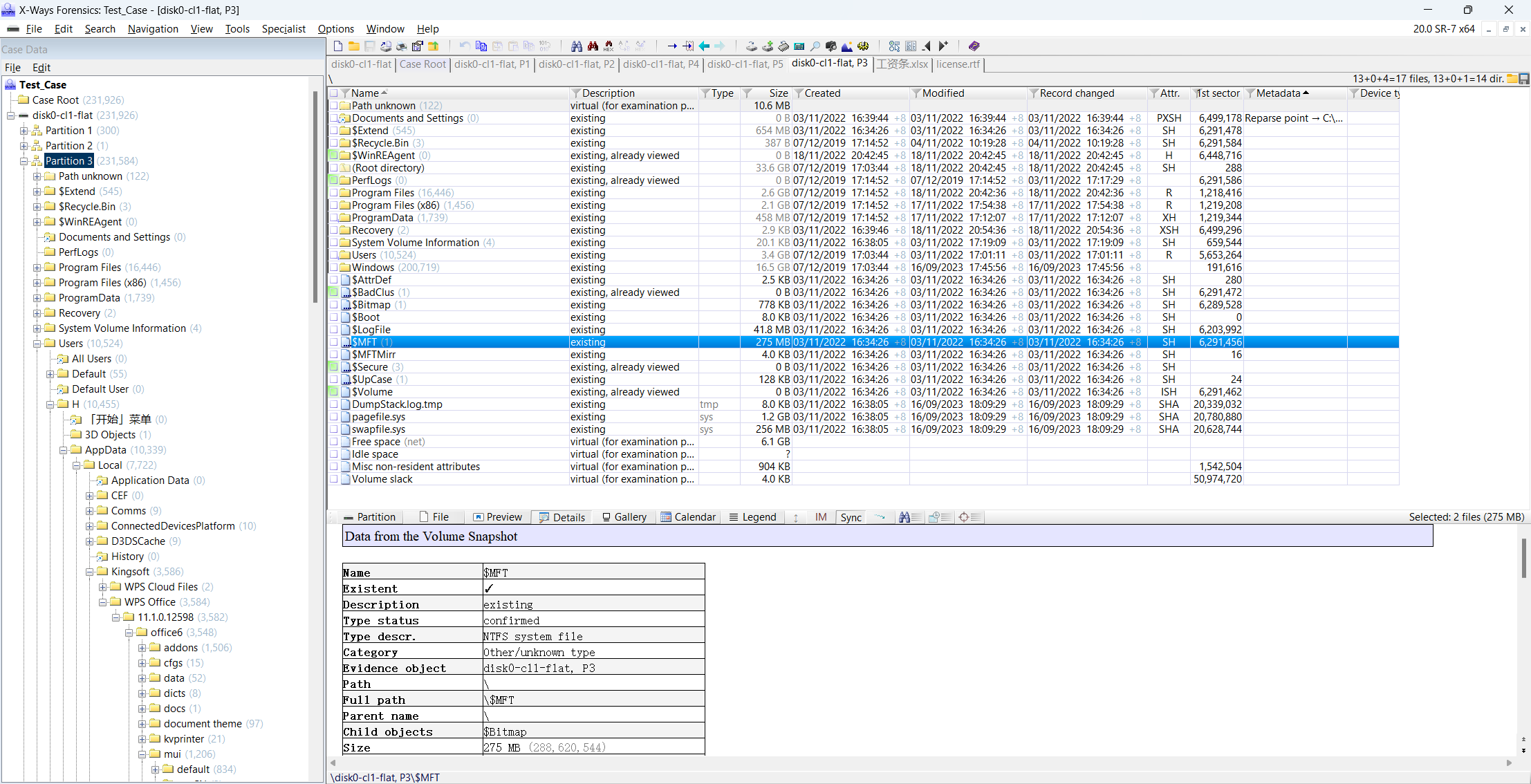

依旧以龙信杯的检材为例,添加检材后,界面如图:

正在加载中:

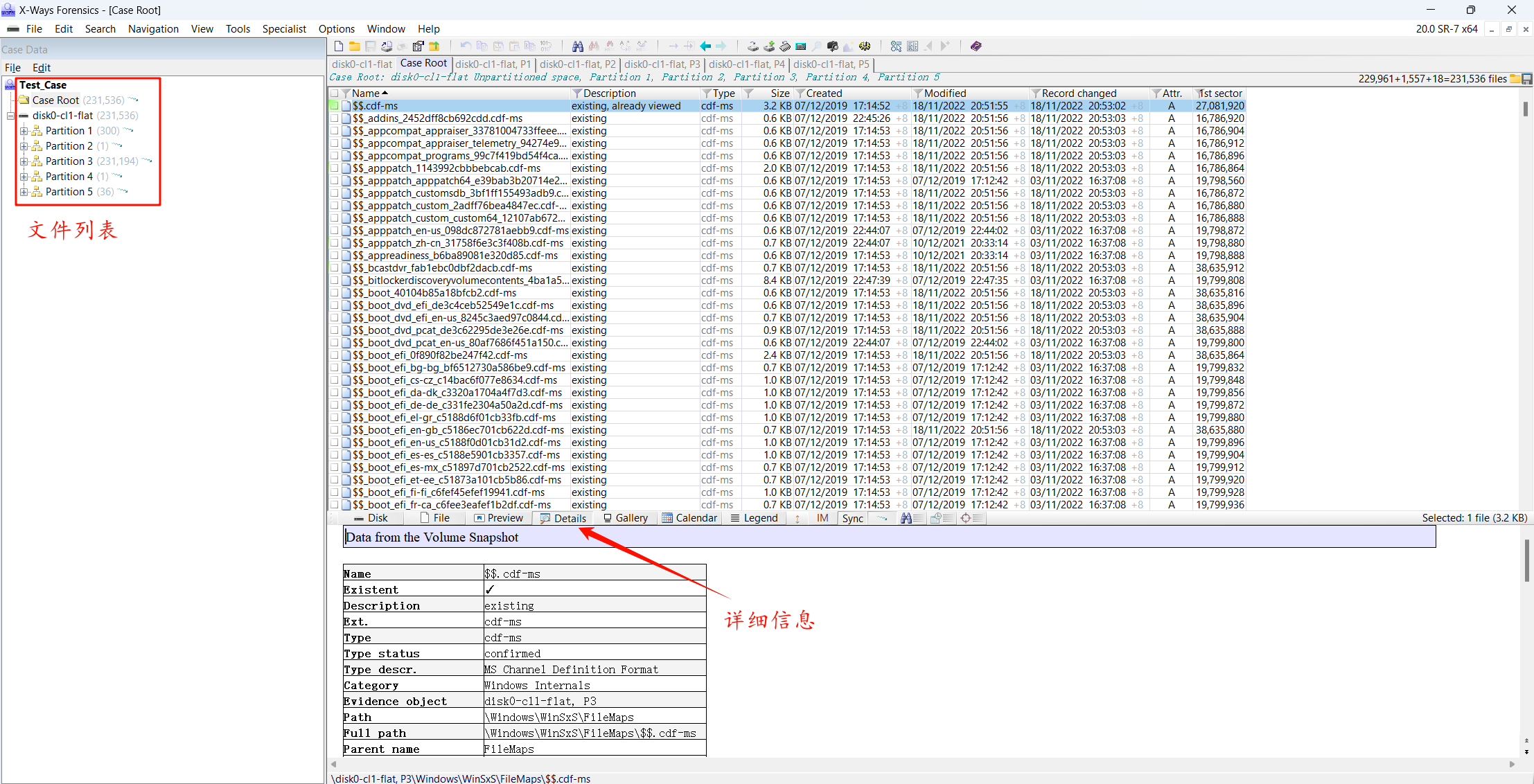

(左侧也可被称为案件栏、文件列表等)

至此,基本的案件创建已经完成。

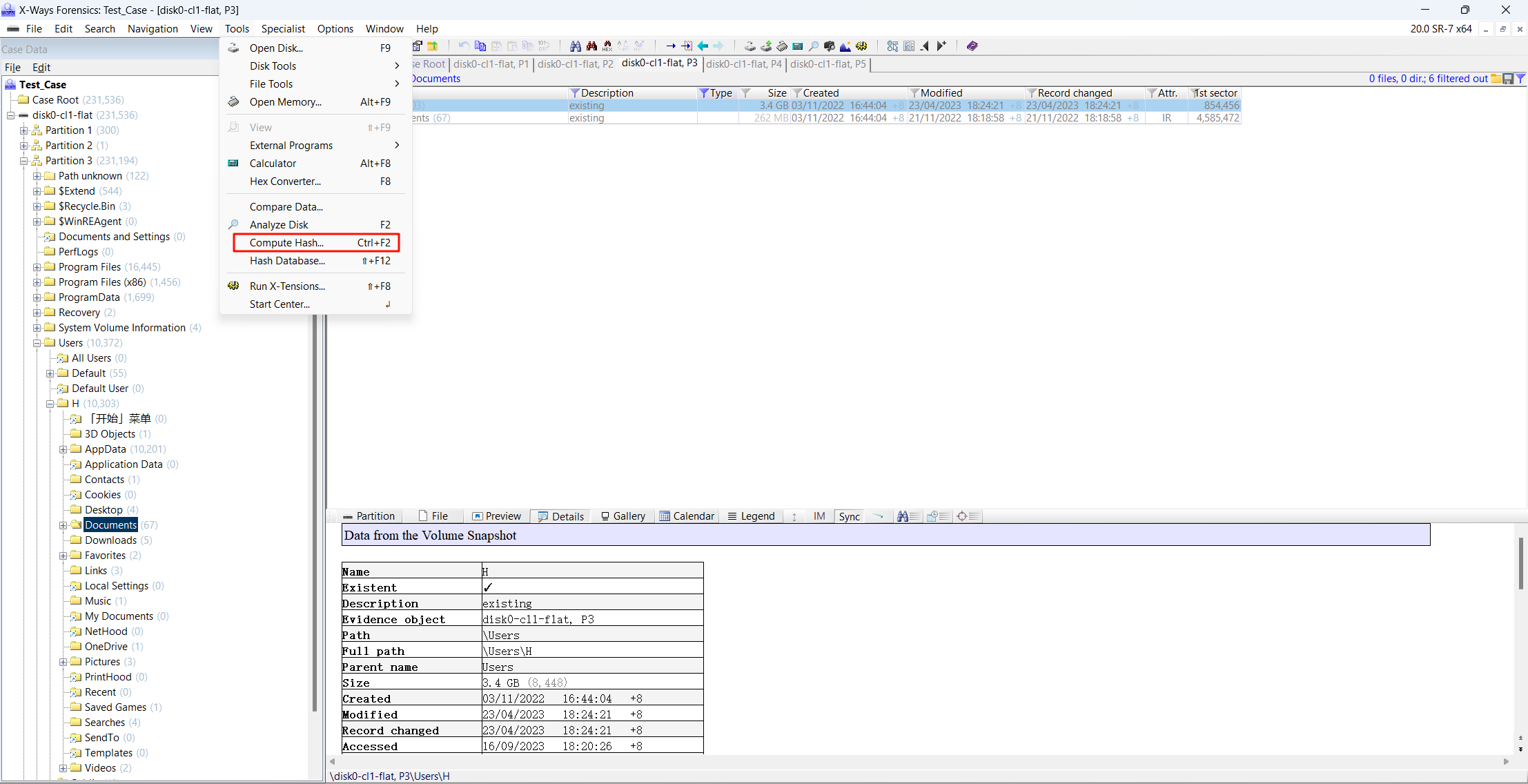

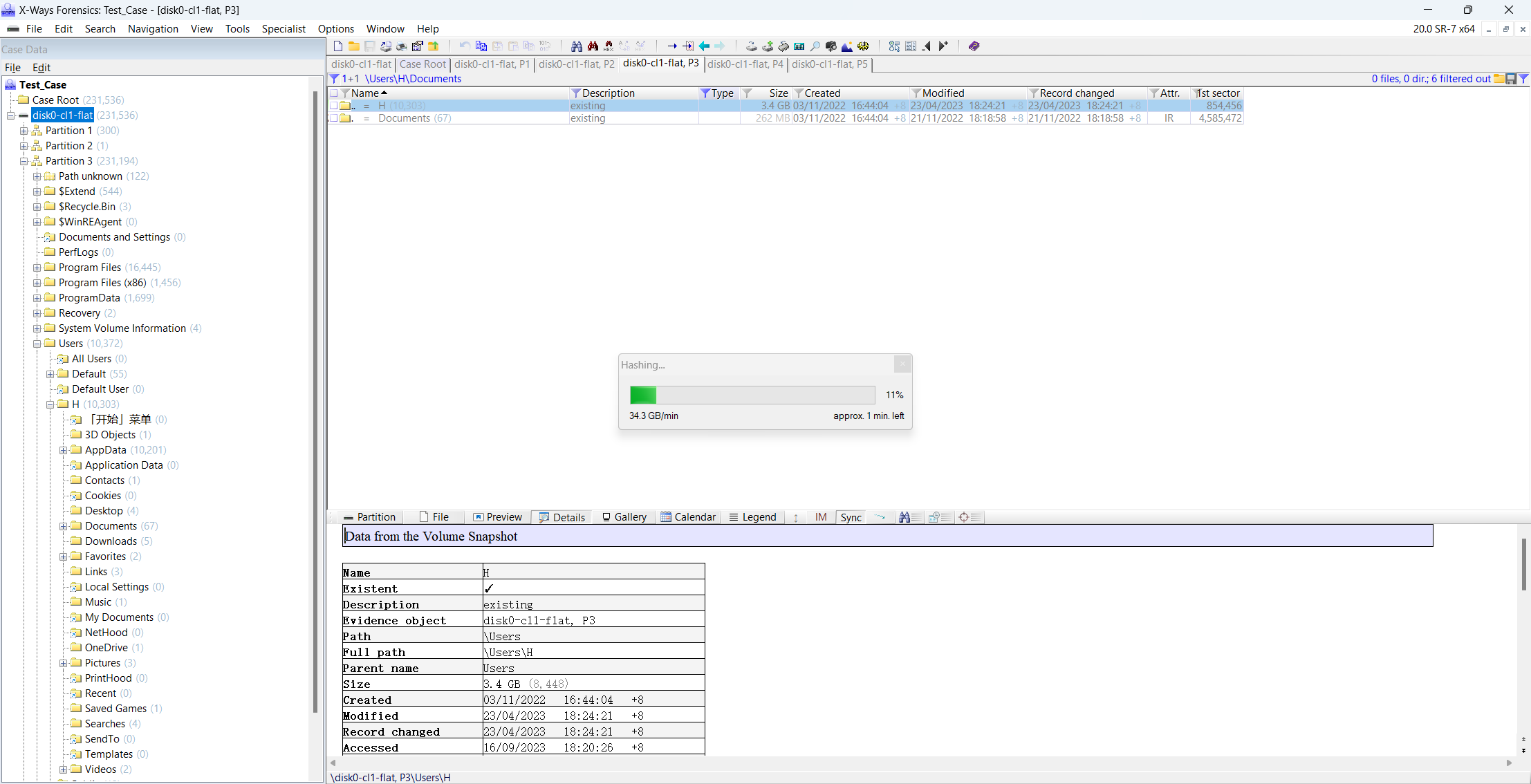

记得计算(Compute Hash,Ctrl + F2)、查看文件哈希(以用于校验):

查看校验信息:

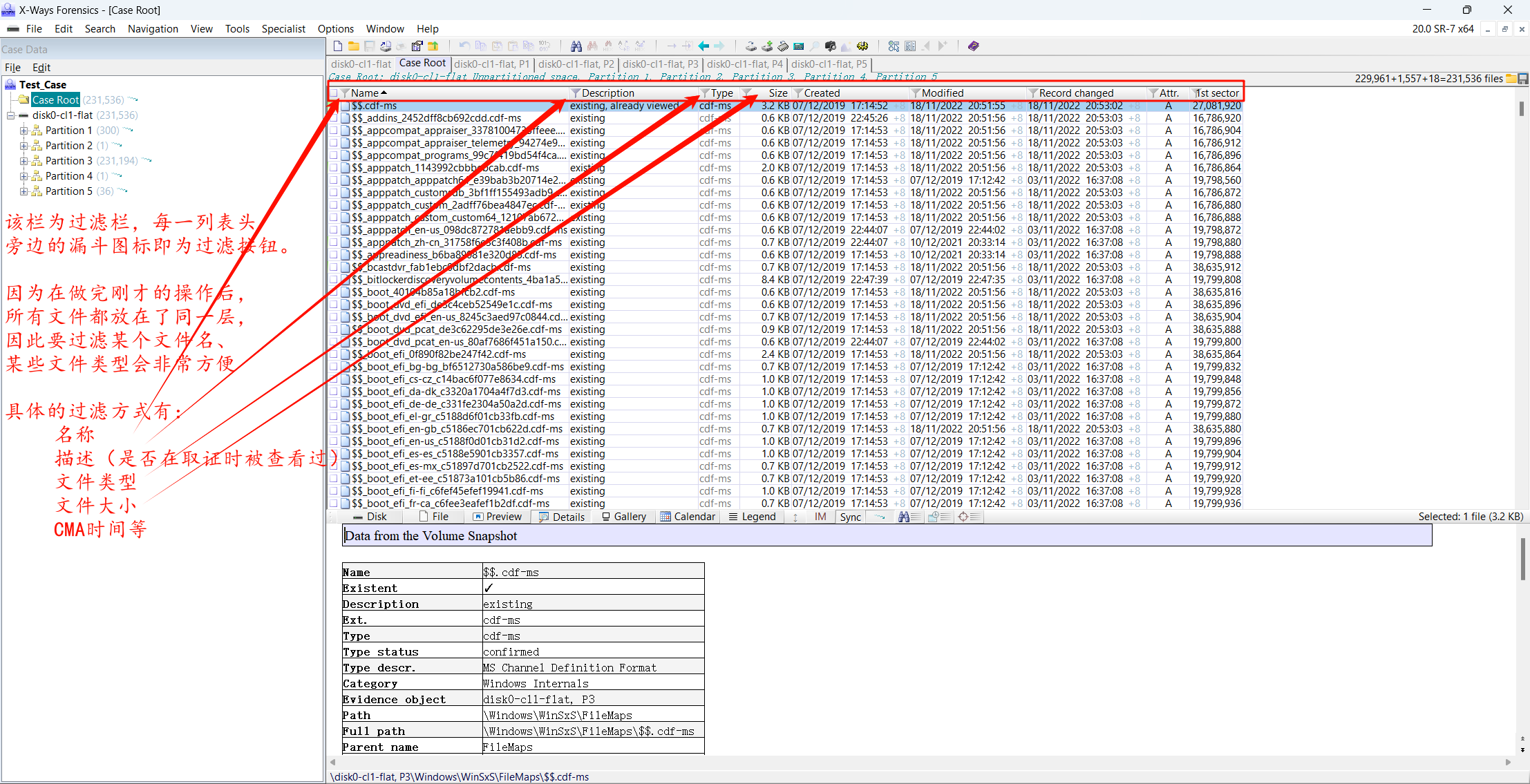

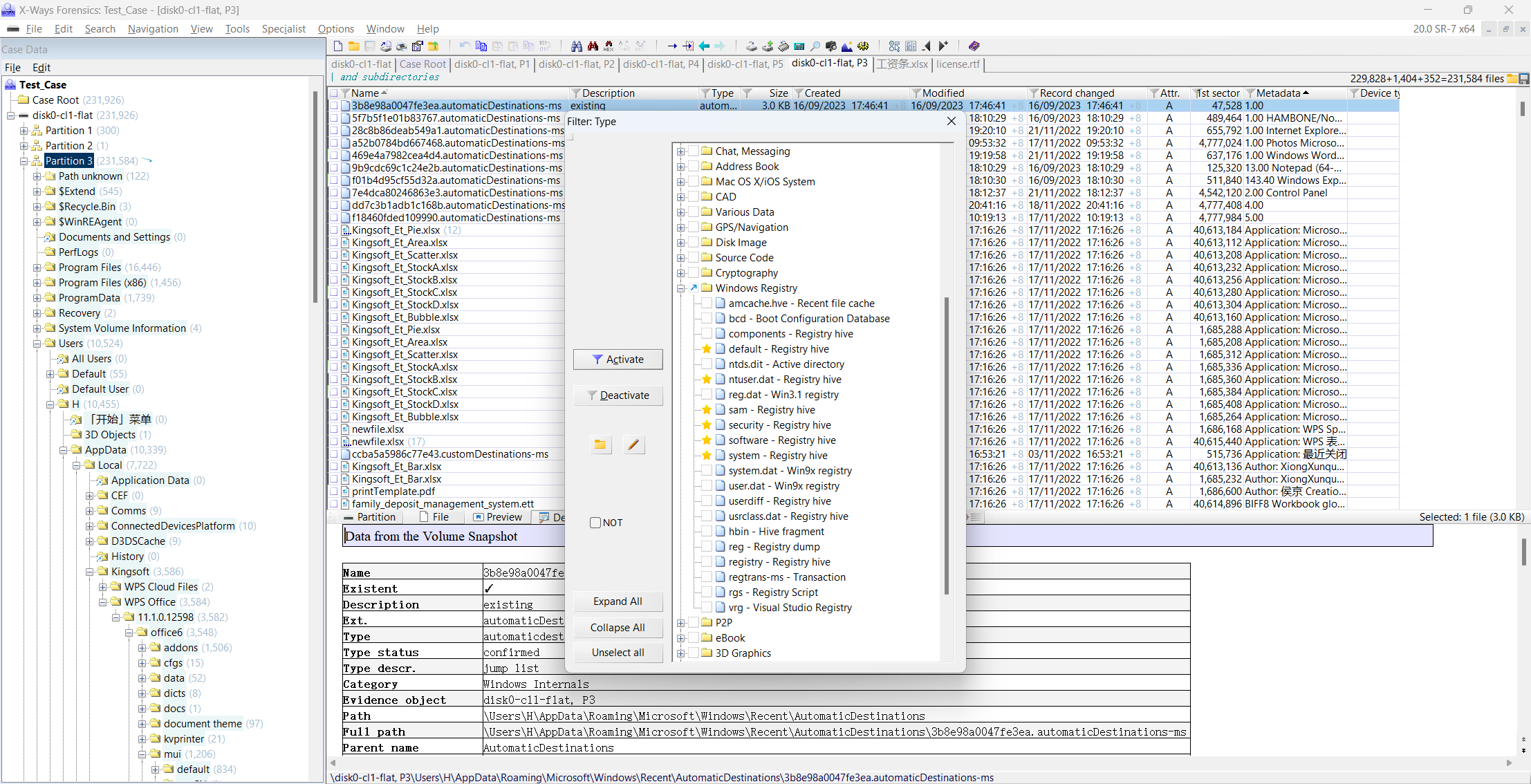

过滤文件

刚才的操作是对所有文件进行平铺,但是有时候并不需要这样,因此可以在展开文件夹到特定层级后再平铺,并且进行过滤。

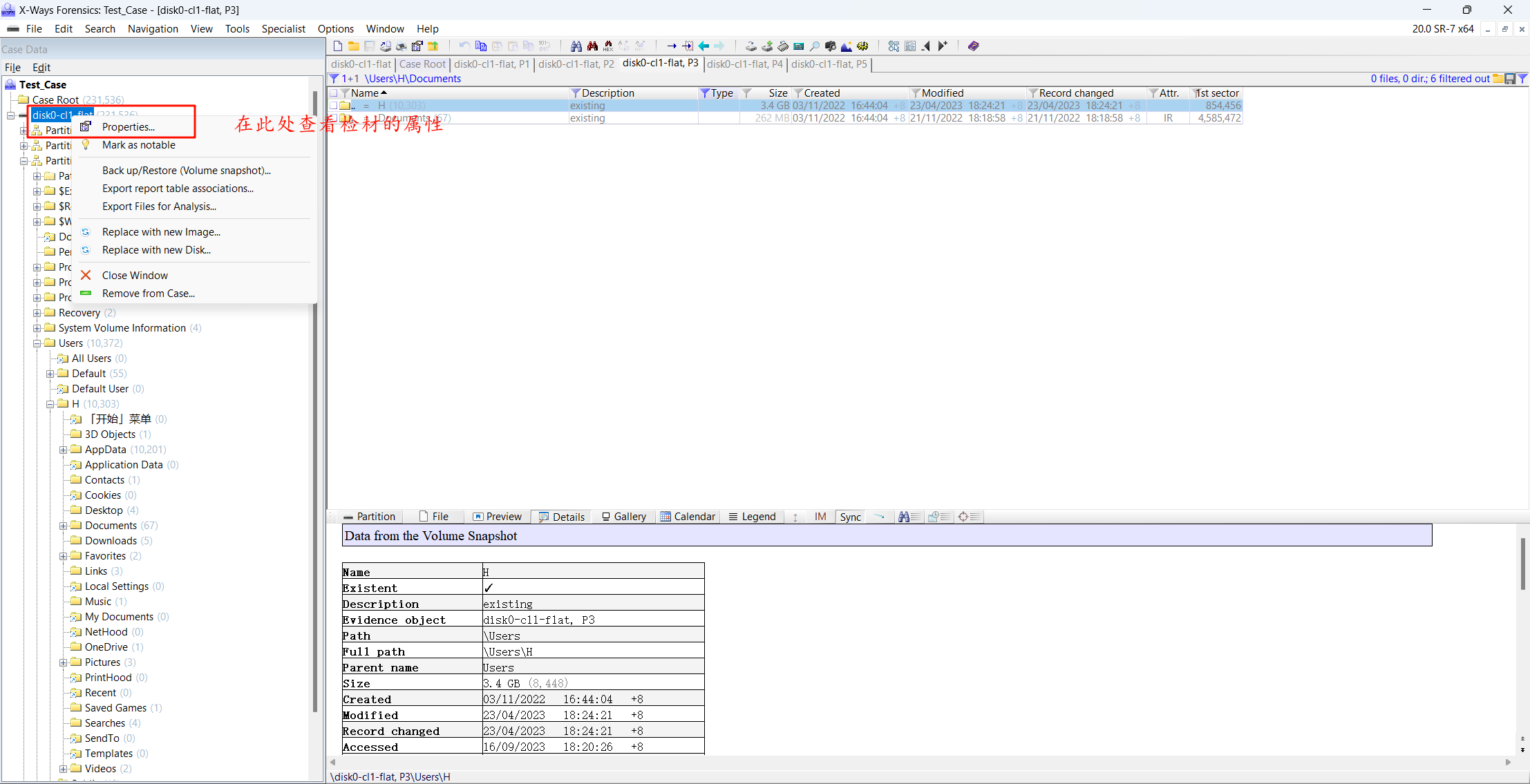

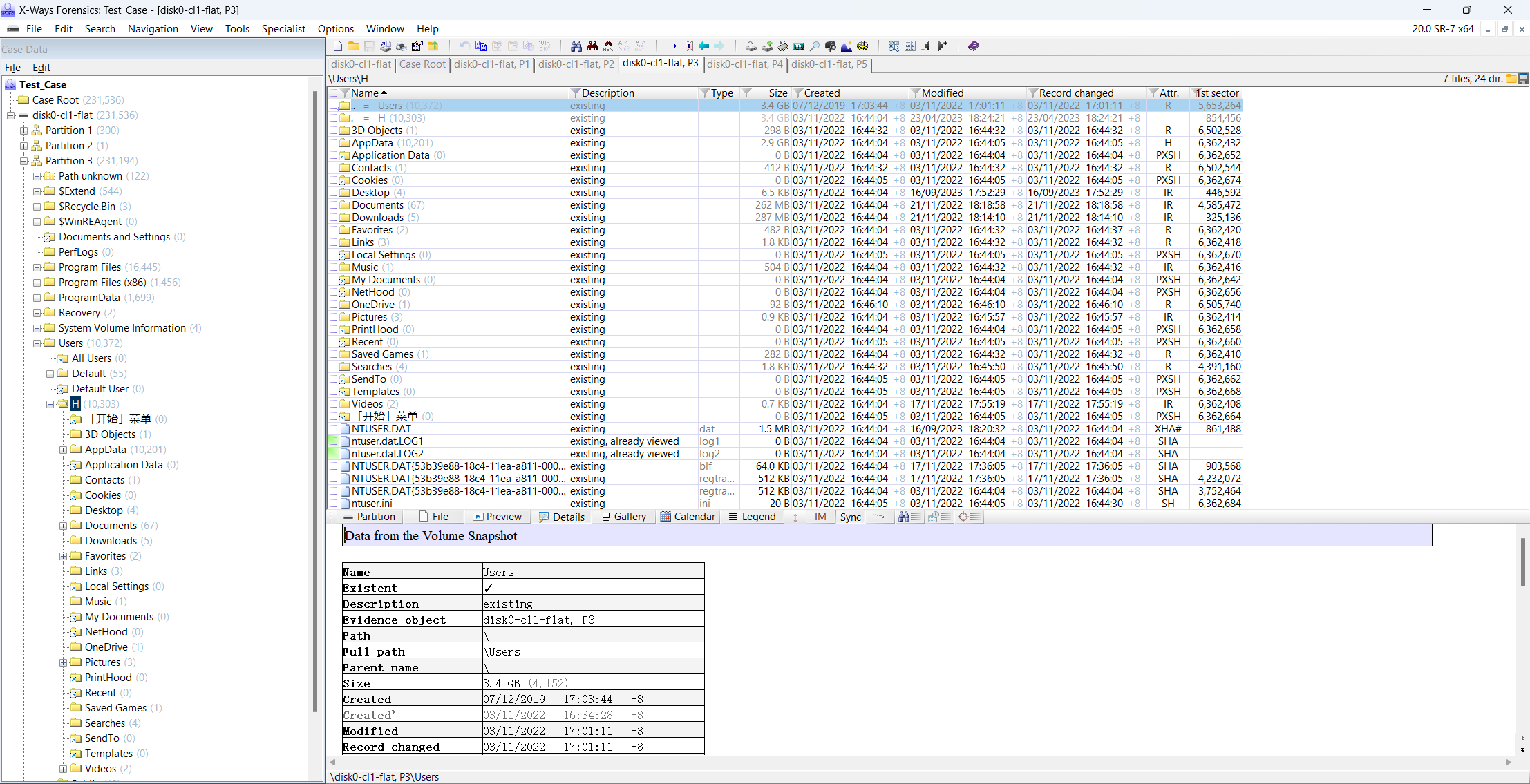

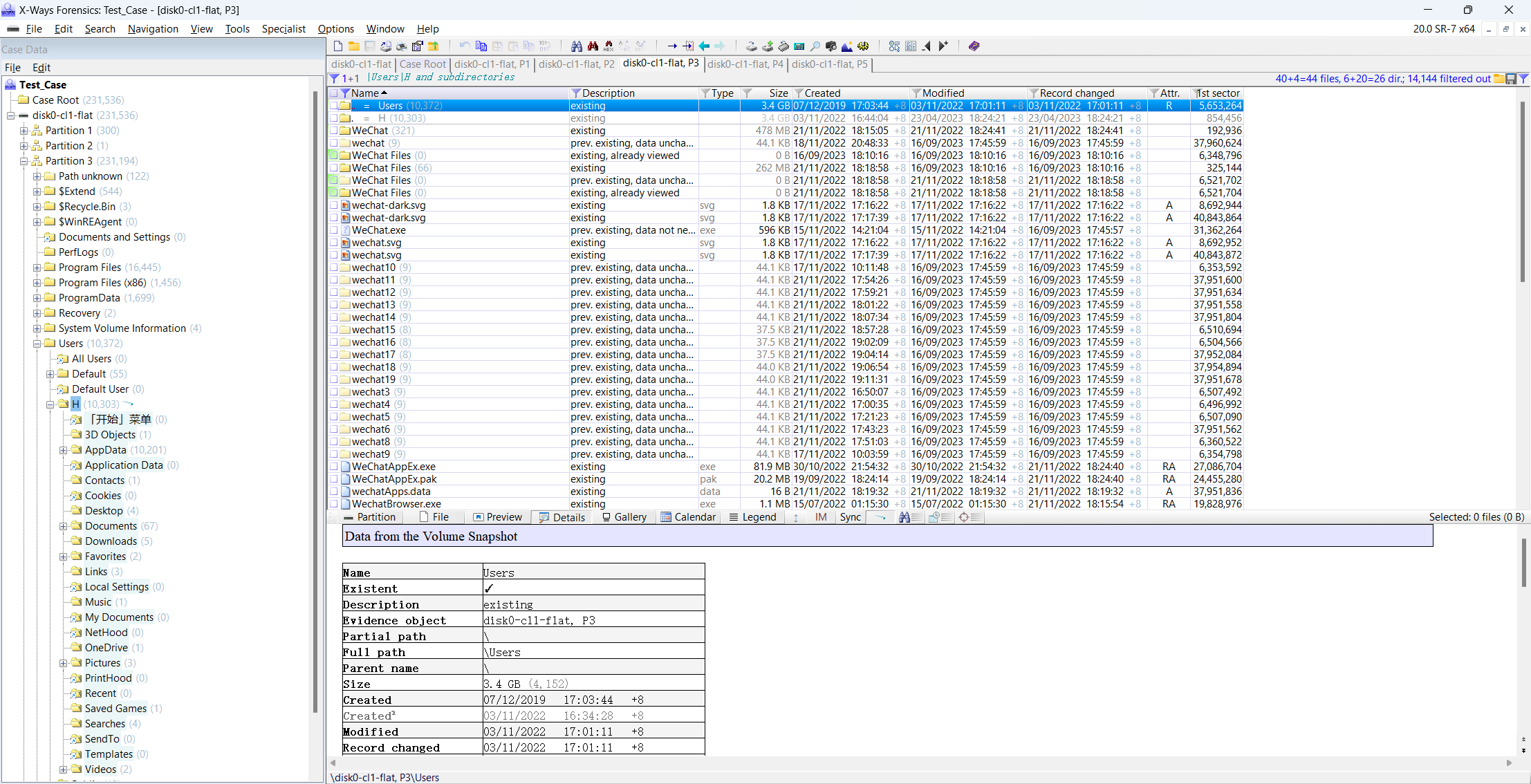

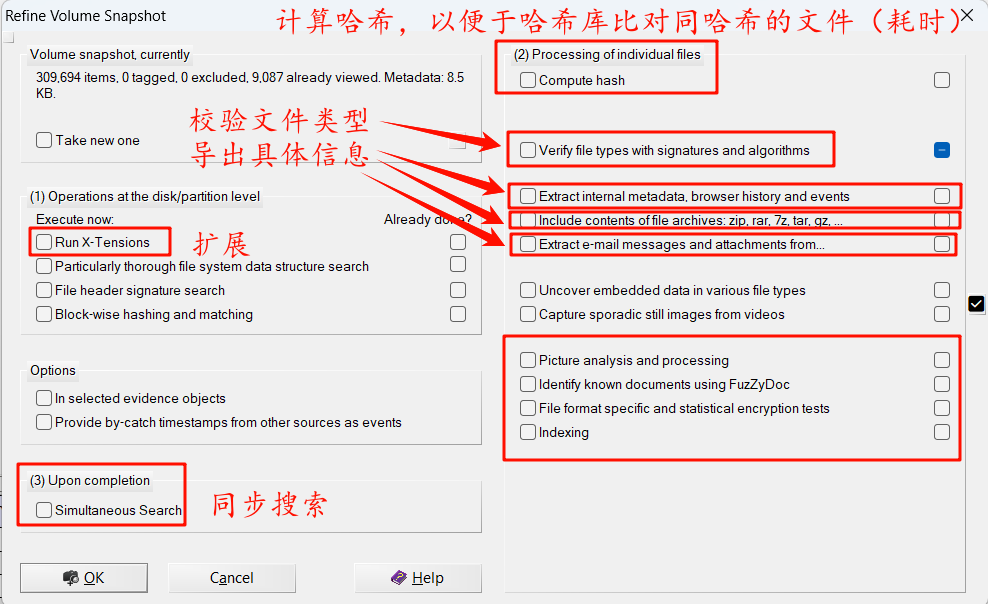

比如现在展开到了 H 用户的主目录:

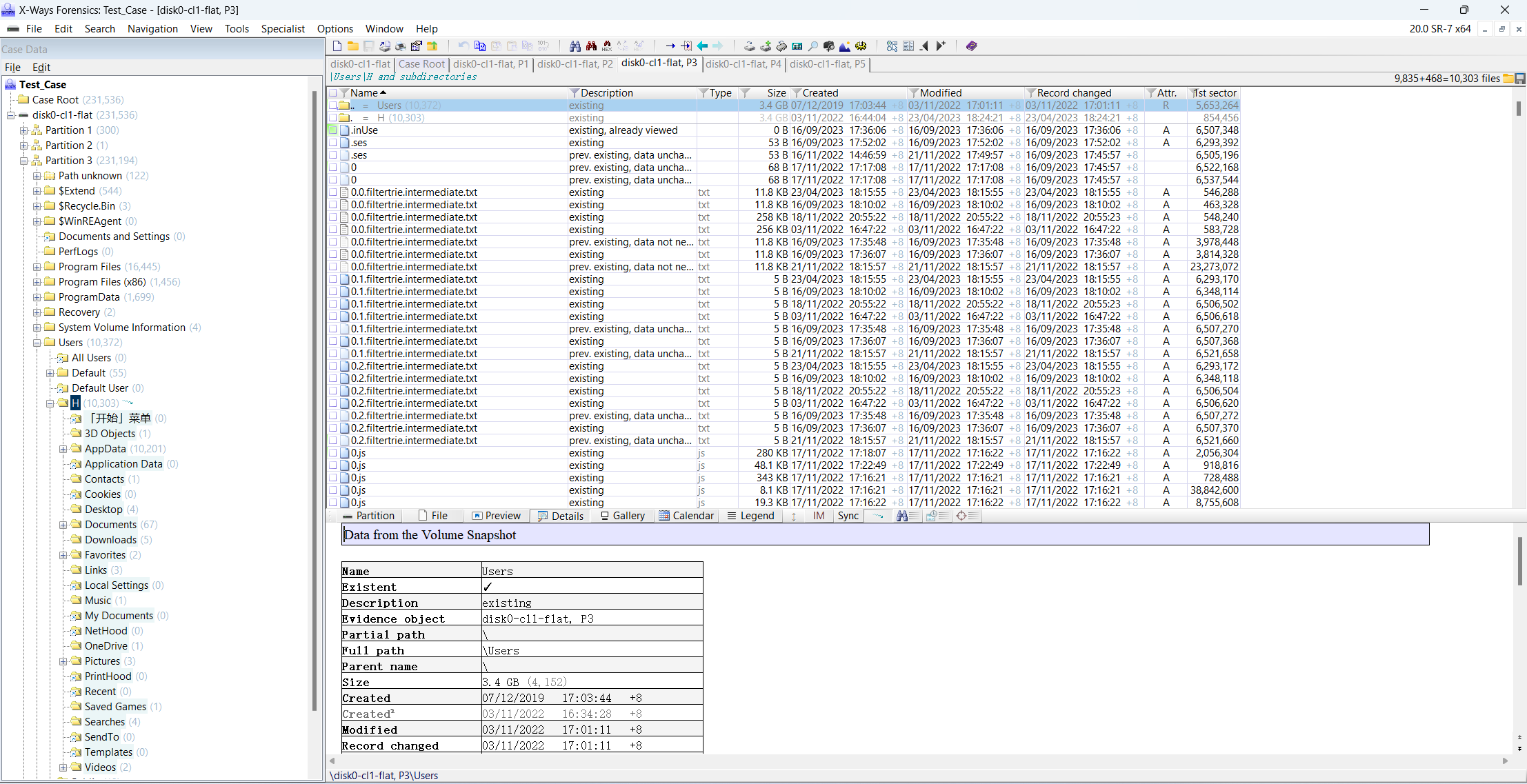

直接右键左侧案件菜单栏中的 H,就能平铺查看:

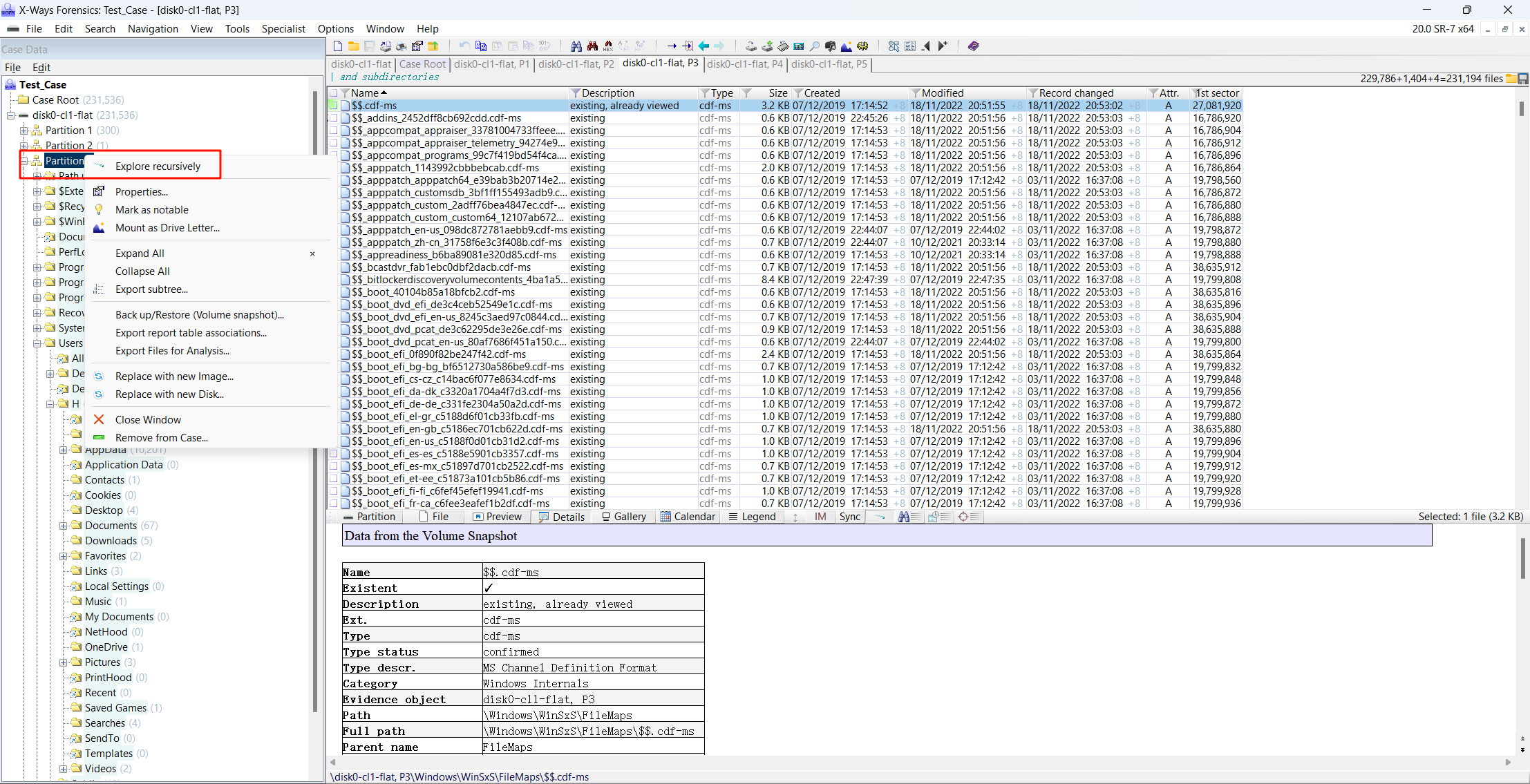

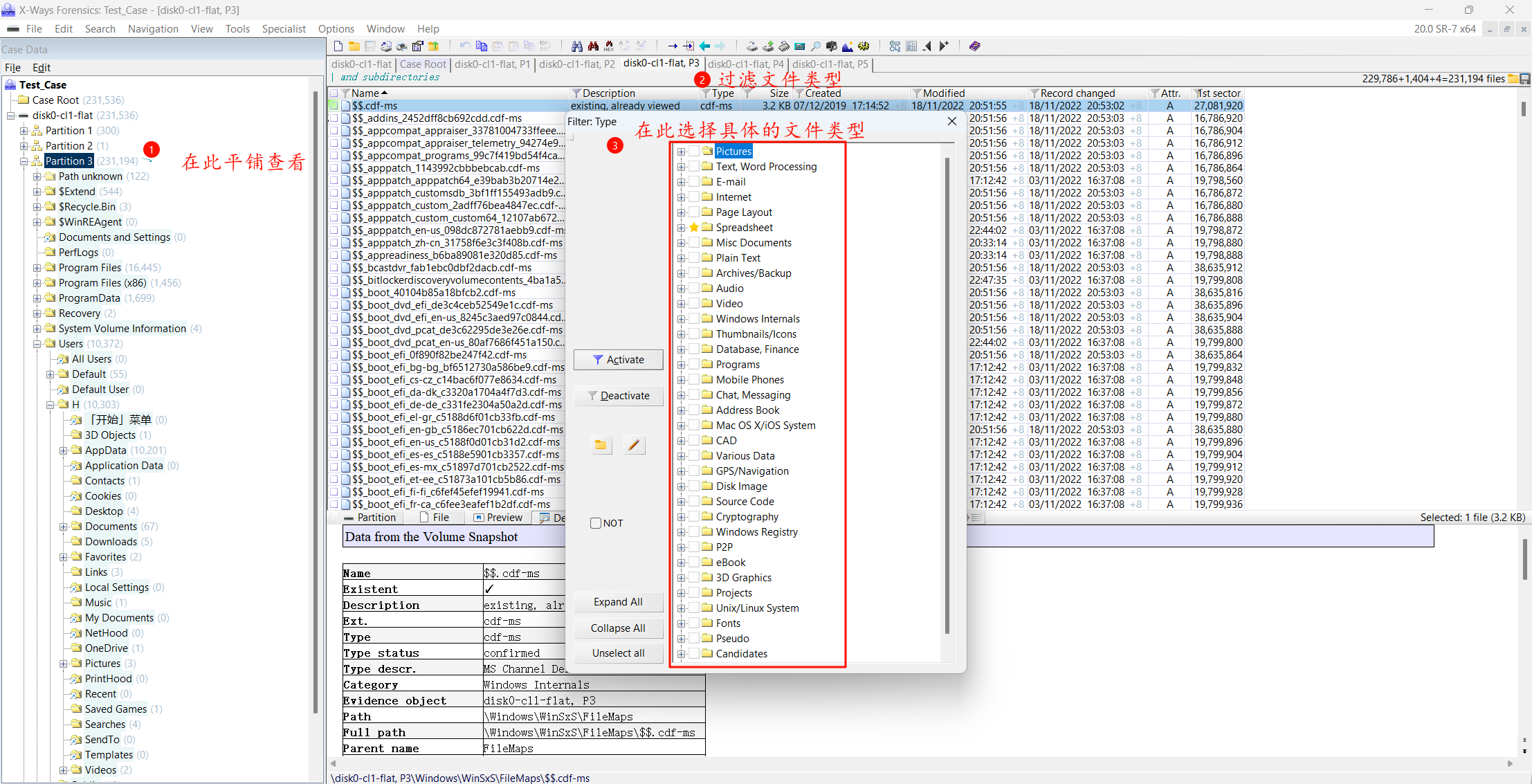

题外话,对于分区需要右键后选择平铺查看:

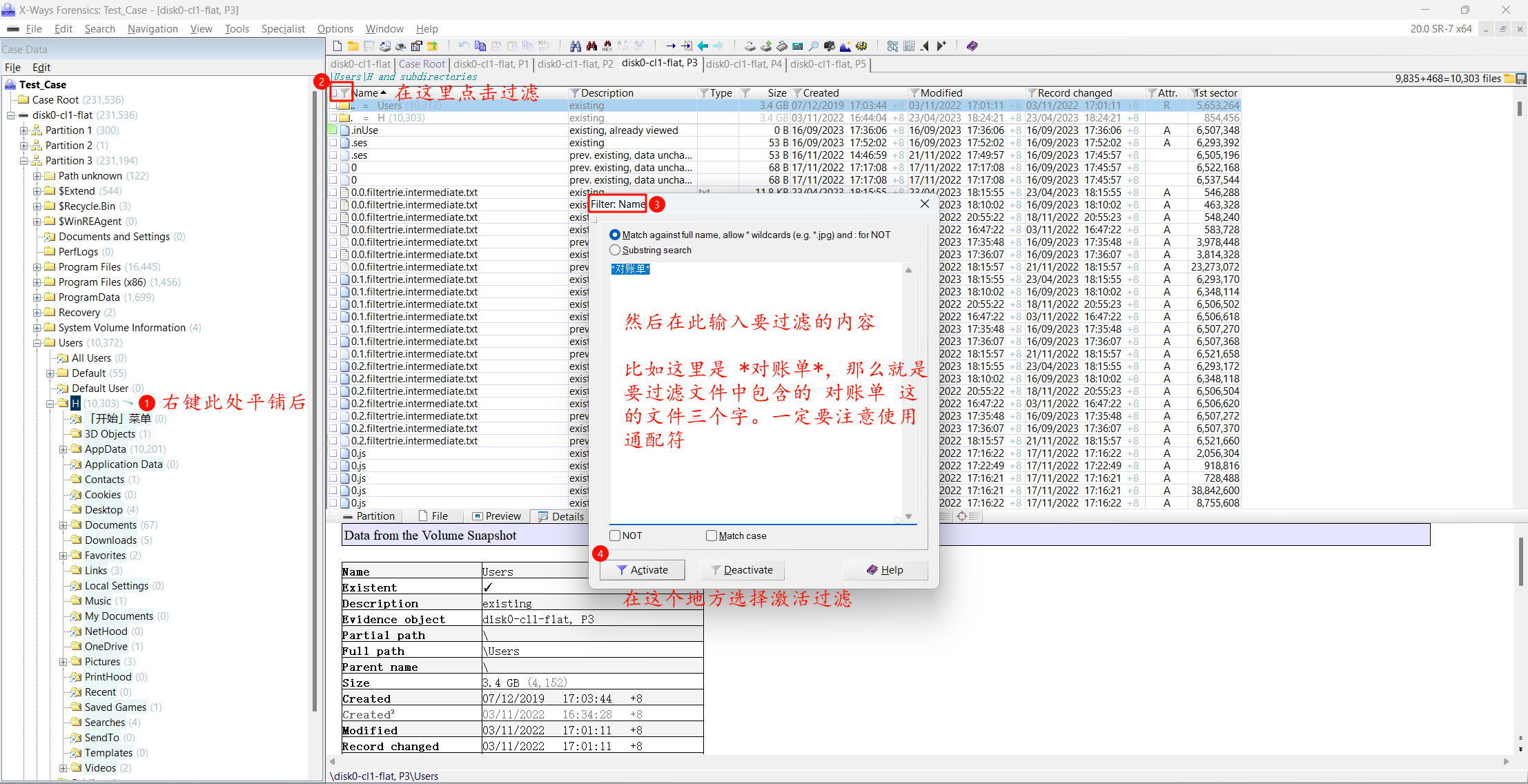

然后进行过滤:

(临时更改了一下过滤的内容,改成了 Wechat*)过滤结果如下:

右键过滤栏上的漏斗图标可以取消过滤(Deactivate),左键单击案件窗口中的任何层级可以取消平铺并跳转到单击的层级中。

此外, X-Ways Forensics 以文件类型过滤文件的功能,也是非常方便的,说起来也简单,就是在 Type(文件类型)处进行过滤,以过滤注册表文件为例:

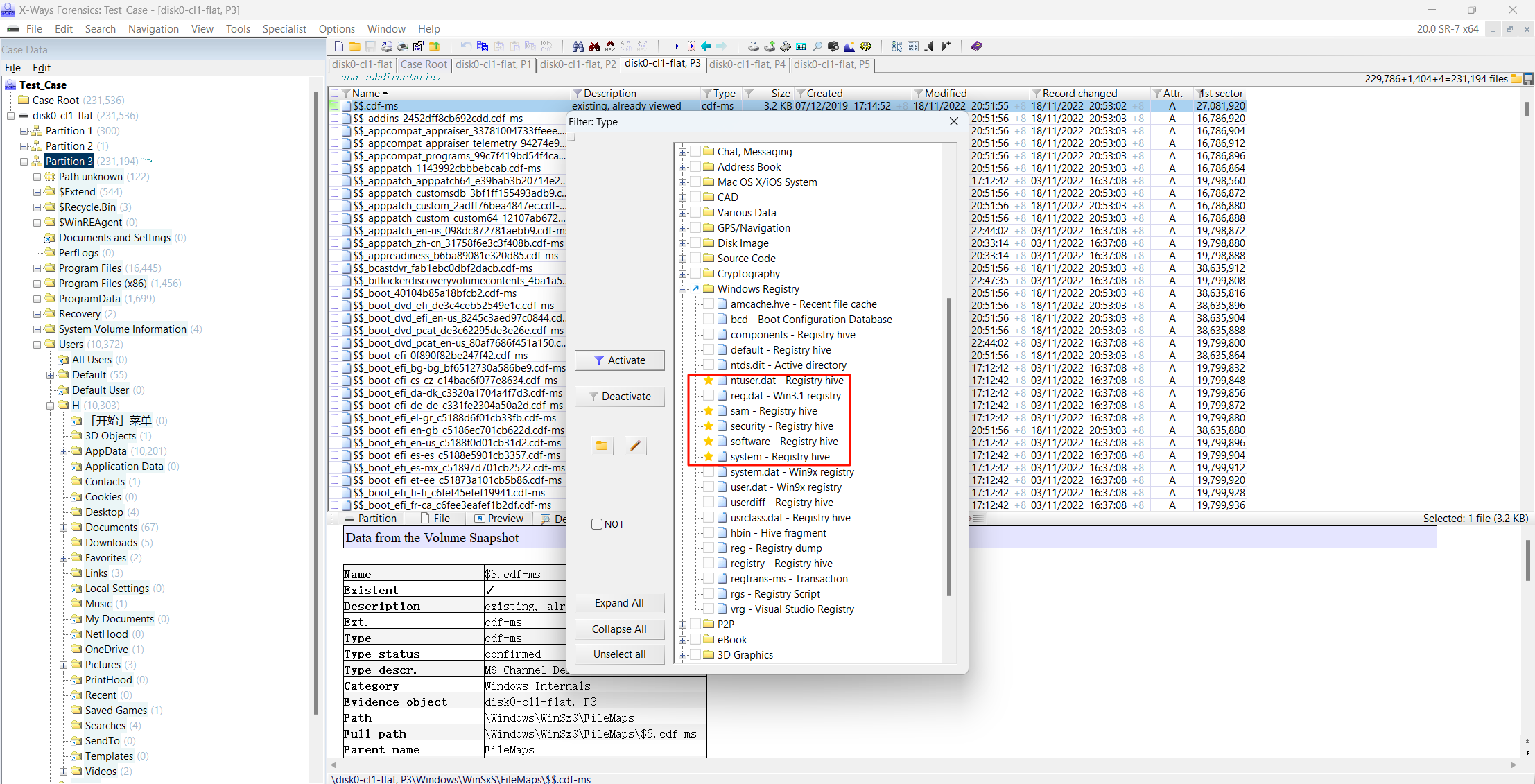

在 Windows Registry 中选择具体的文件类型(也可以全选的,只是精确指定后能更快地找到想要的文件):

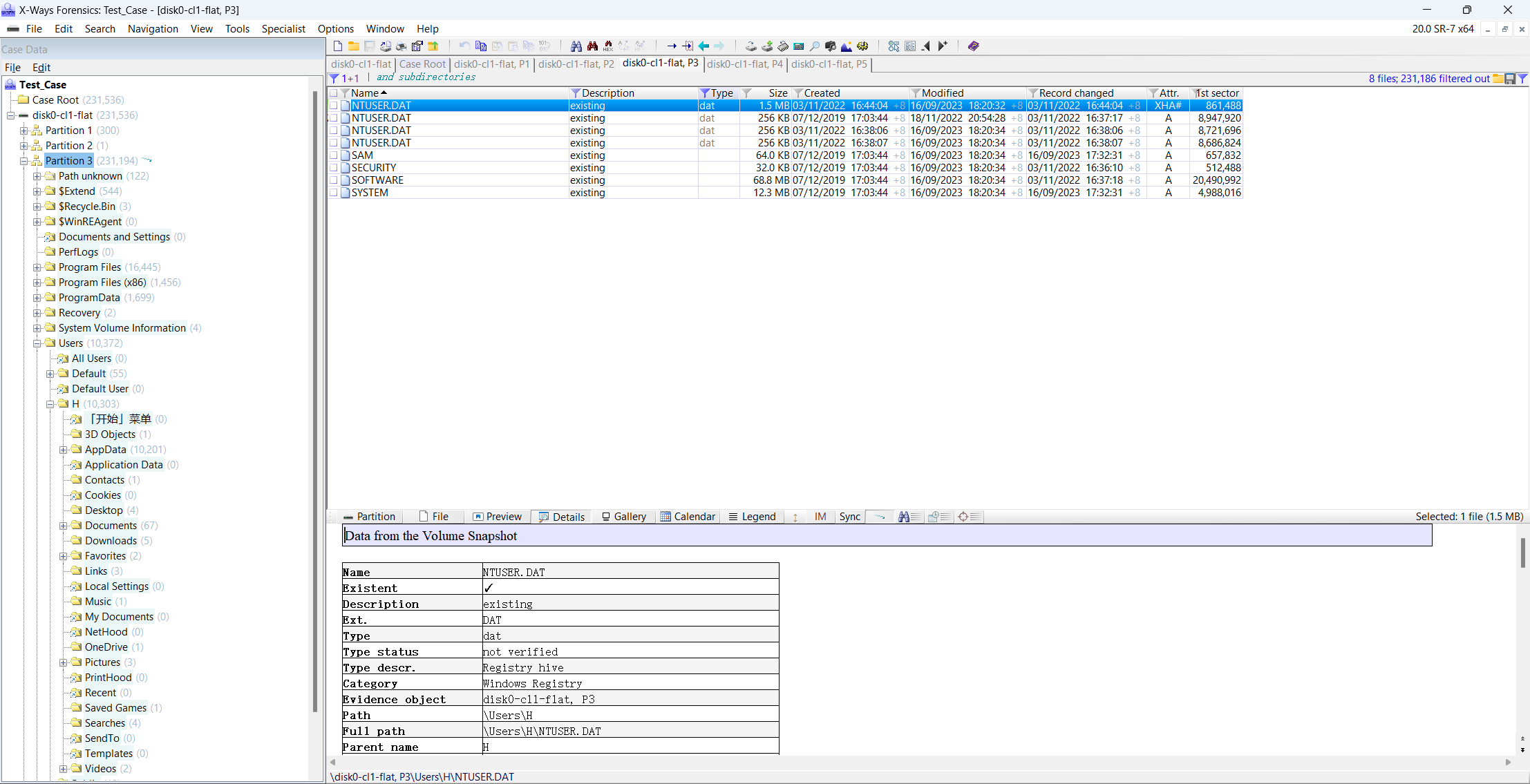

选择好之后选择 Activate,就能显示过滤后的结果:

同样也是右键过滤图标取消过滤,点击左侧文件列表也能进一步精确过滤范围。

通过文件类型进行过滤非常方便,能够快速(几乎是瞬间)筛选出特定名称及文件类型的文件,非常建议各位读者熟练掌握过滤器。

Simultaneous Search 同步搜索(Alt + F10)

You may use the simultaneous search to systematically search multiple hard disks or disk images in a single pass for words like "drug", "cocaine", (street synonym #1 for cocaine), (street synonym #2 for cocaine), (street synonym #3 for cocaine), (street synonym #3 for cocaine, alternative spelling), (name of dealer #1), (name of dealer #2), (name of dealer #3) etc. at the same time. The search results can narrow down the examination to a list of files upon which to focus.

The simultaneous search can be used to search physically in sectors or logically in file or in a previously created index. Physically, it searches the sectors on a medium in LBA order (except if you search upwards, then in reverse order). If you do not have WinHex list the hits of a physical search, you may use the F3 key to search for the next hit. Logically, the search proceeds file by file, which is preferable and much more powerful and thorough. More about the logical search.

You can search the same search terms simultaneously in up to 6 code pages. The default code page, that is active in your Windows system, is marked with an asterisk and initially preselected. E.g. on computers in the US and in Western Europe, the usual default code page is 1252 ANSI Latin I. The code pages named "ANSI" are used in Microsoft Windows. "MAC" indicates an Apple Macintosh code page. "OEM" indicates a code page used in MS-DOS and Windows command prompts. If a search term cannot be converted to the specified code page because of characters unknown in that code page, a warning is issued. Code page independent GREP searches for exact byte values are possible when searching in a "non" code page called "Direct byte-wise translation for GREP", which translates byte values without any mapping for certain code pages or case matching. X-Ways Forensics also allows to search in both little-endian and big-endian UTF-16, and in any regional Windows code page plus UTF16 with the MS Outlook cipher (compressible encryption) applied.

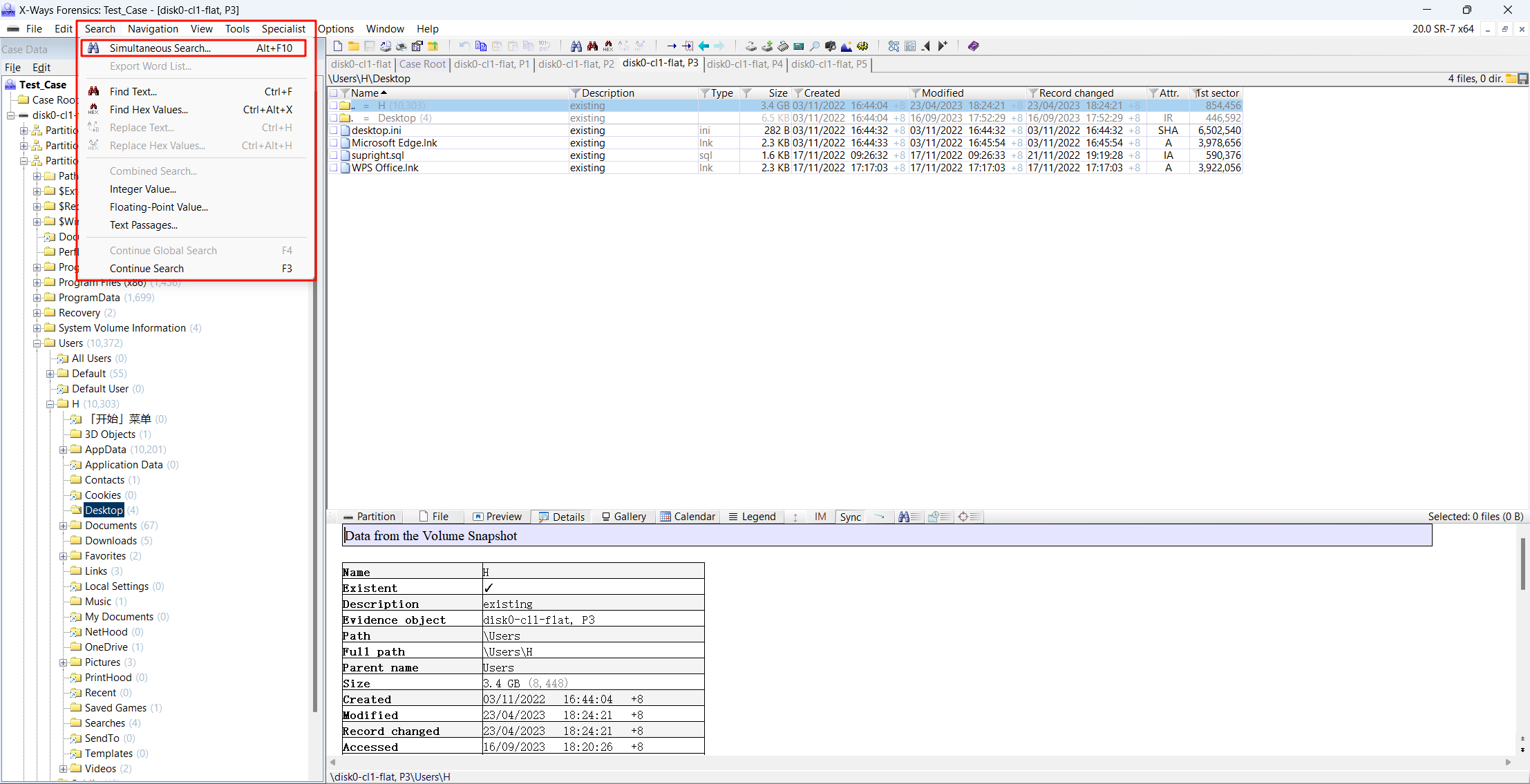

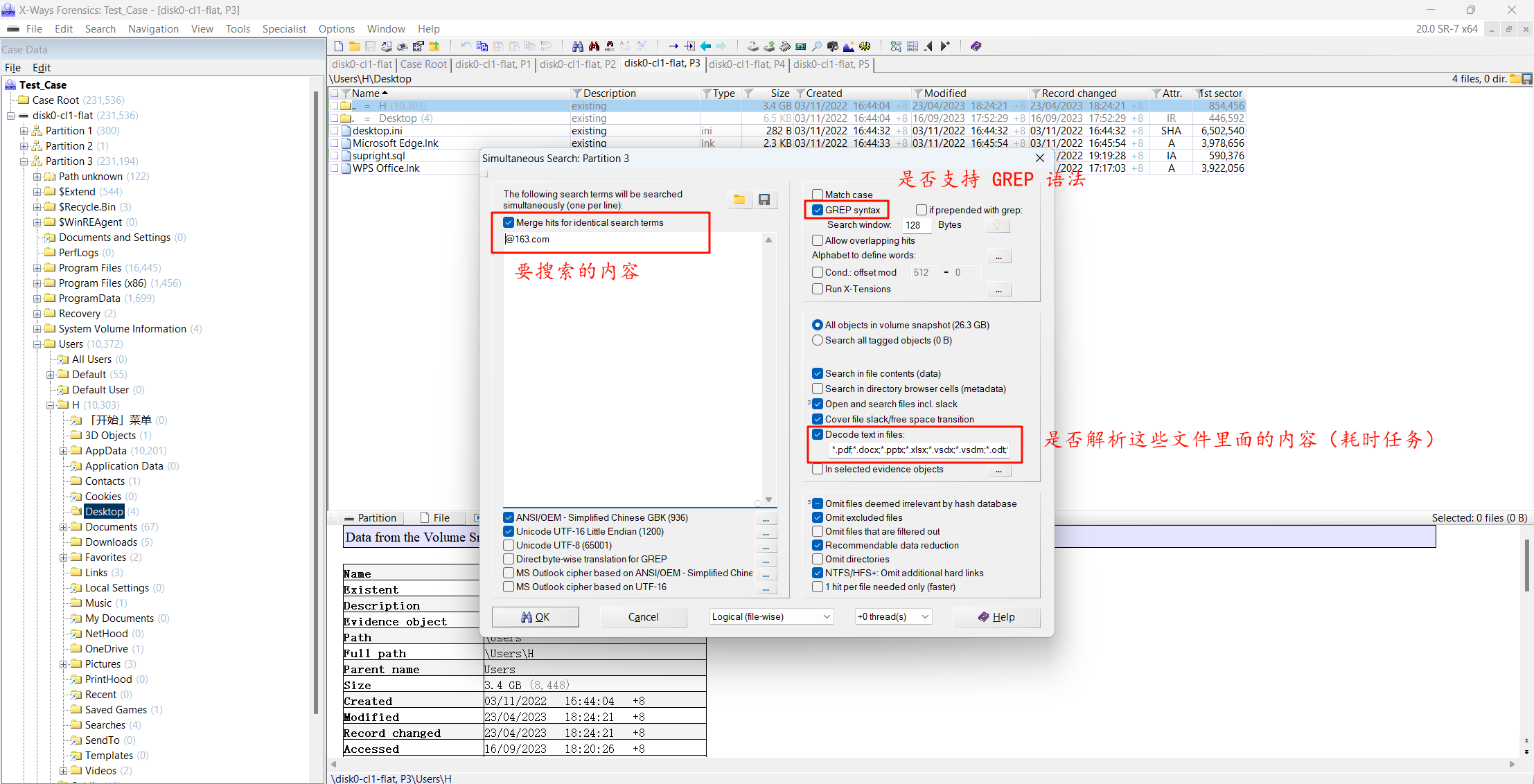

这个笔者一直不知道怎么准确翻译,不过知道具体功能就行。位置在 Search/Simulataneous Search 里面,

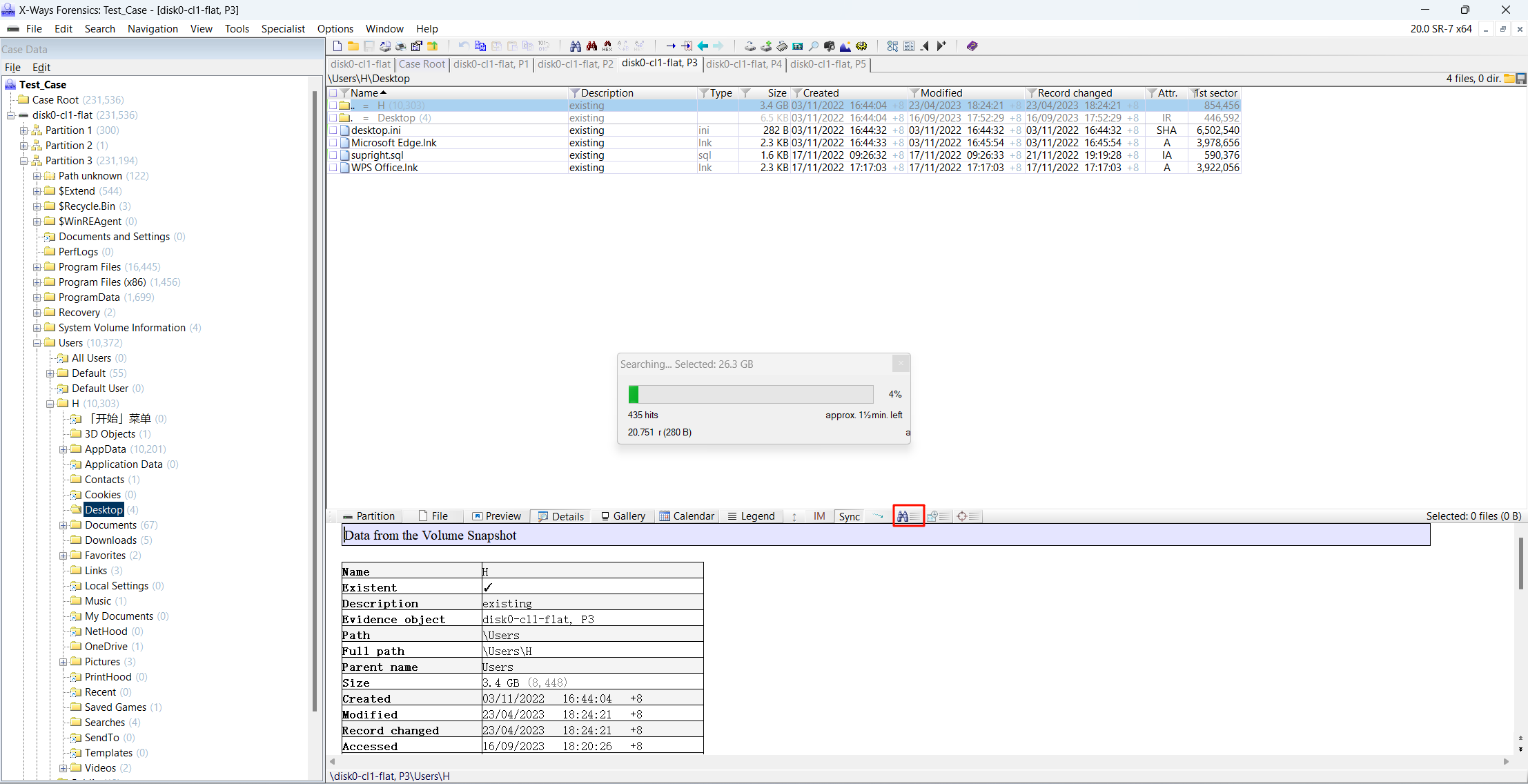

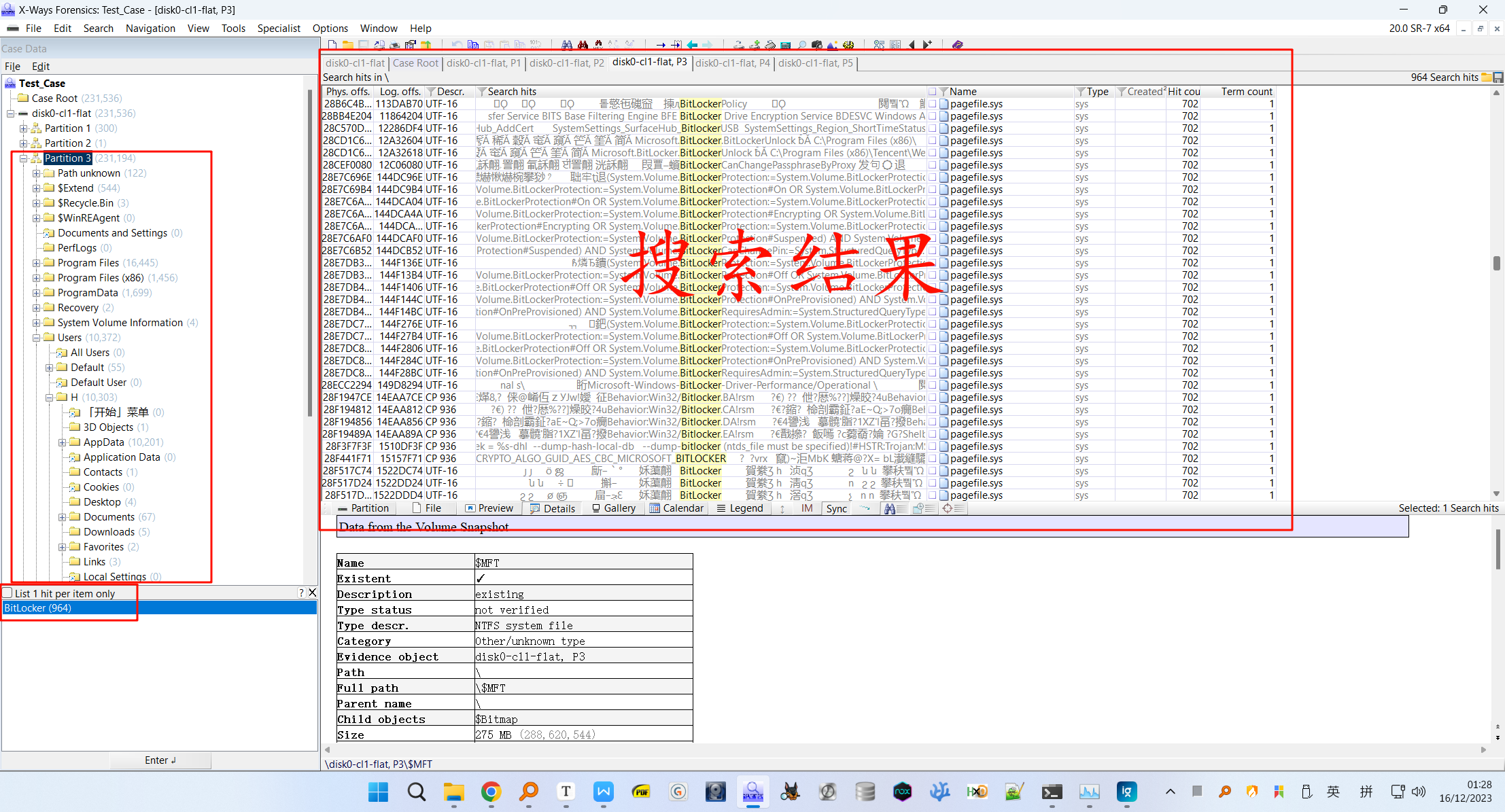

这个可以理解为暴力搜索,一切文件里面,只要是能满足搜索内容的,都会显示出来,并且支持多数常用编码,此处搜索 BitLocker 试试:

搜索过程中可以在此处查看已经搜到的结果,搜索结束后是会自动跳转到结果页面的,这个时候可以通过这个按钮来切换:

切换到搜索结果界面后,点击左侧的目录,可以查看特定目录下的搜索结果。在目录列表下方,会显示不同关键词的搜索结果(如果在搜索页面中指定了多个搜索词),也可以通过一定的语法指定不同搜索词中的逻辑关系。

此外,其他搜索项也是非常有用的,建议读者都尝试一下,比如搜索 Hex 值,可以在文件系统损坏的情况下定位到某一类型的文件等,都是非常实用的数据恢复技巧,具体想了解的话可以去了解一下 WinHex 数据恢复的教程,两者基本通用。

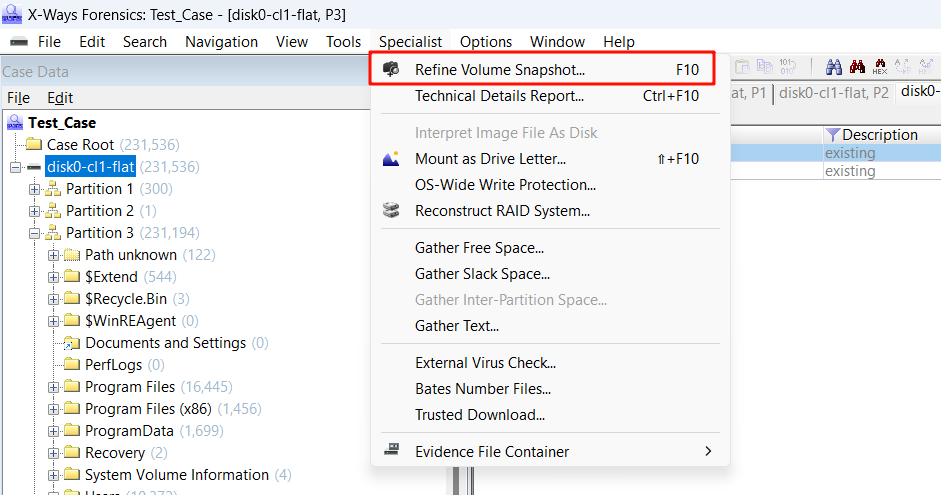

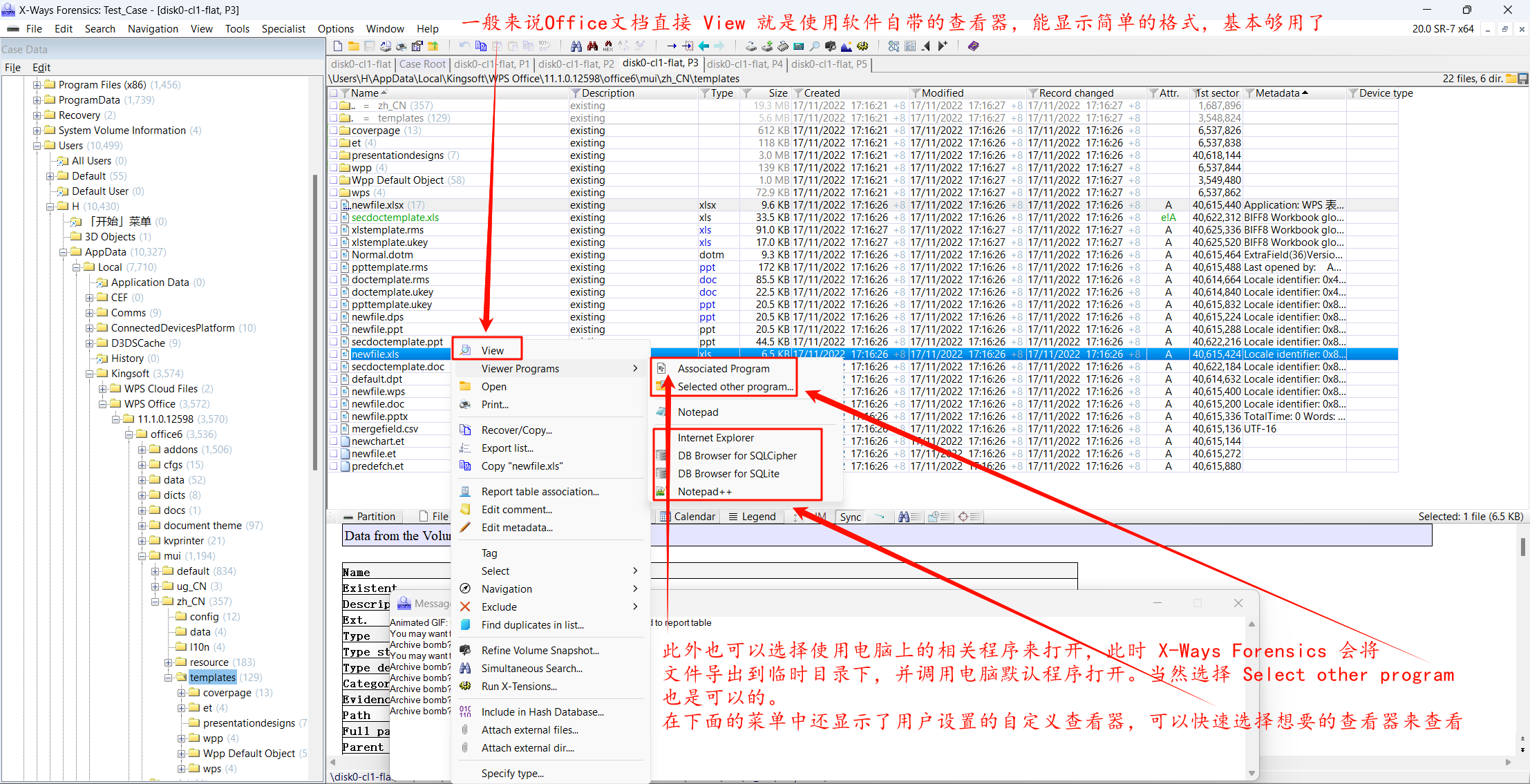

精炼磁盘快照(进行磁盘快照) Refine Volume Snapshot F10

该功能是 X-Ways Forensics 的特色功能之一,可以对检材内容进行深度分析,打开方式在 Specialist/Refine Volume Snapshot:

其实这个能讲的非常多,但是基本用法很简单,所以笔者在此不过多赘述,各位读者可以在使用过程中自行摸索。

精炼之后,在主界面中会多一个 Metadata 的栏,在里面也可以过滤信息,查看精炼结果。

鼠标放到该列上可以显示预览,但是实在难以截图,就没放上来。

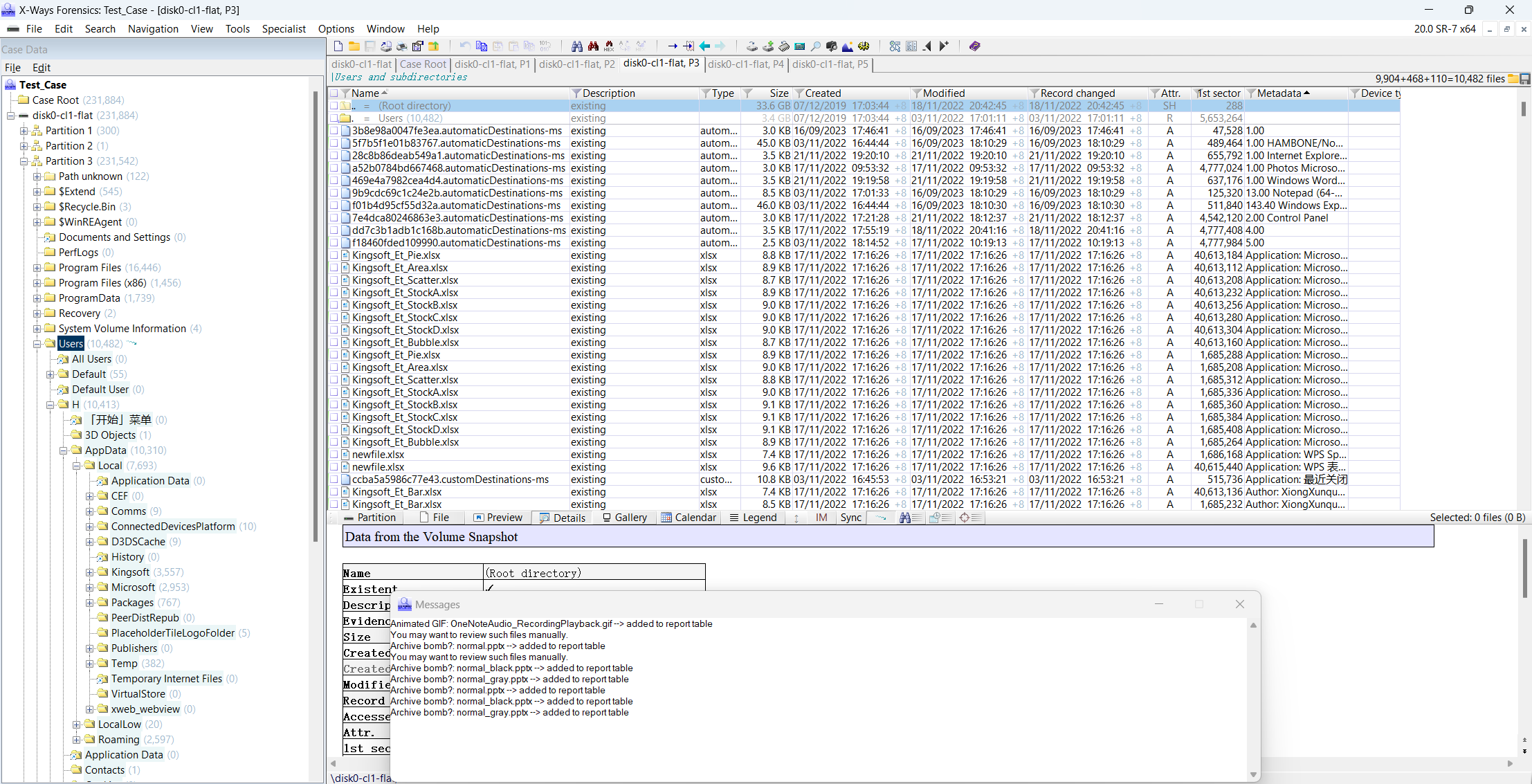

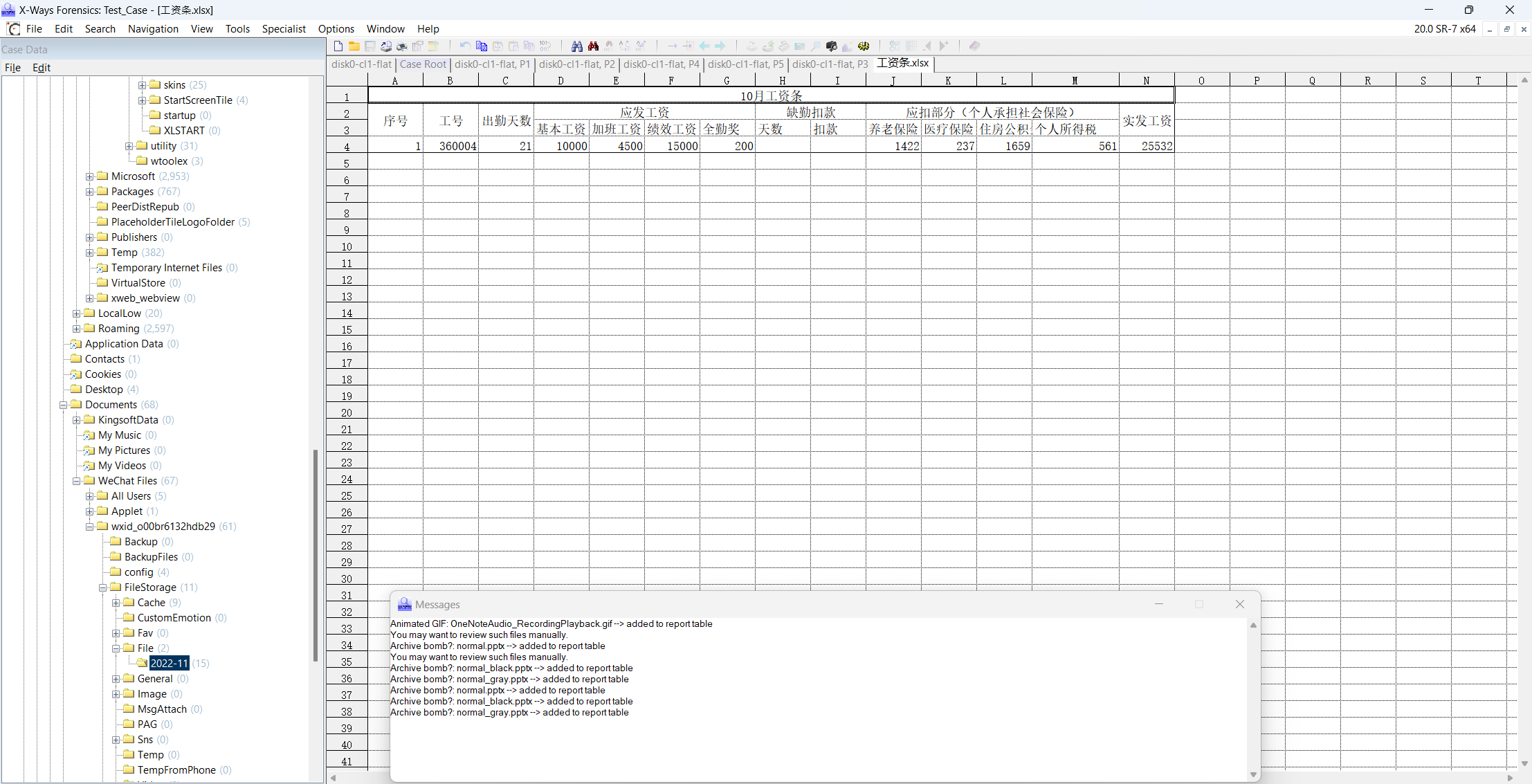

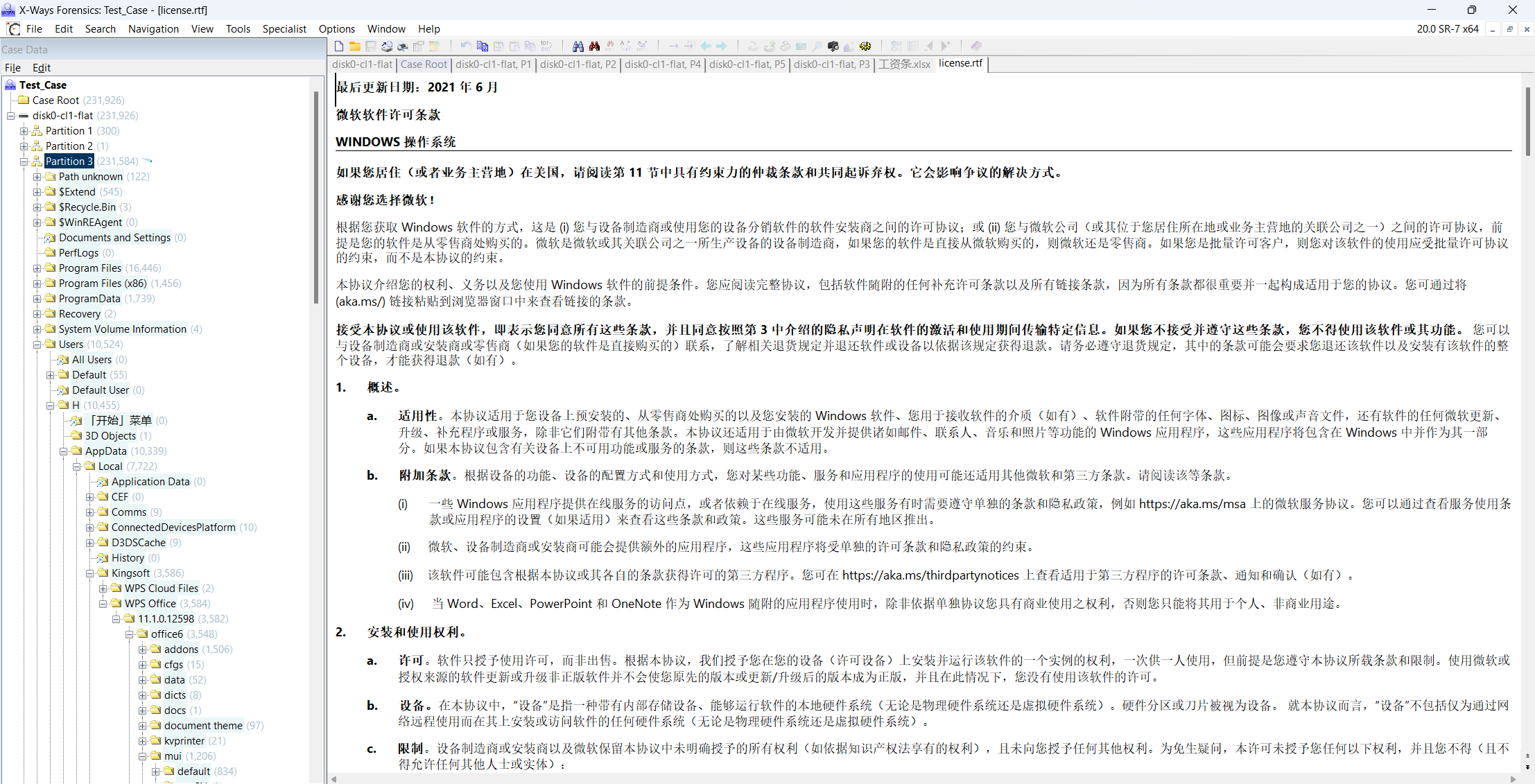

文件查看(预览)

X-Ways Forensics 提供了非常完备的文件预览功能,支持大多数的文件格式,尤其是 Office 文档,可以查看大致内容(格式较为简单,如果有需要建议还是导出后查看,或者选择“使用关联的方式打开(Associated Program)”):

文件简单预览的界面如下:

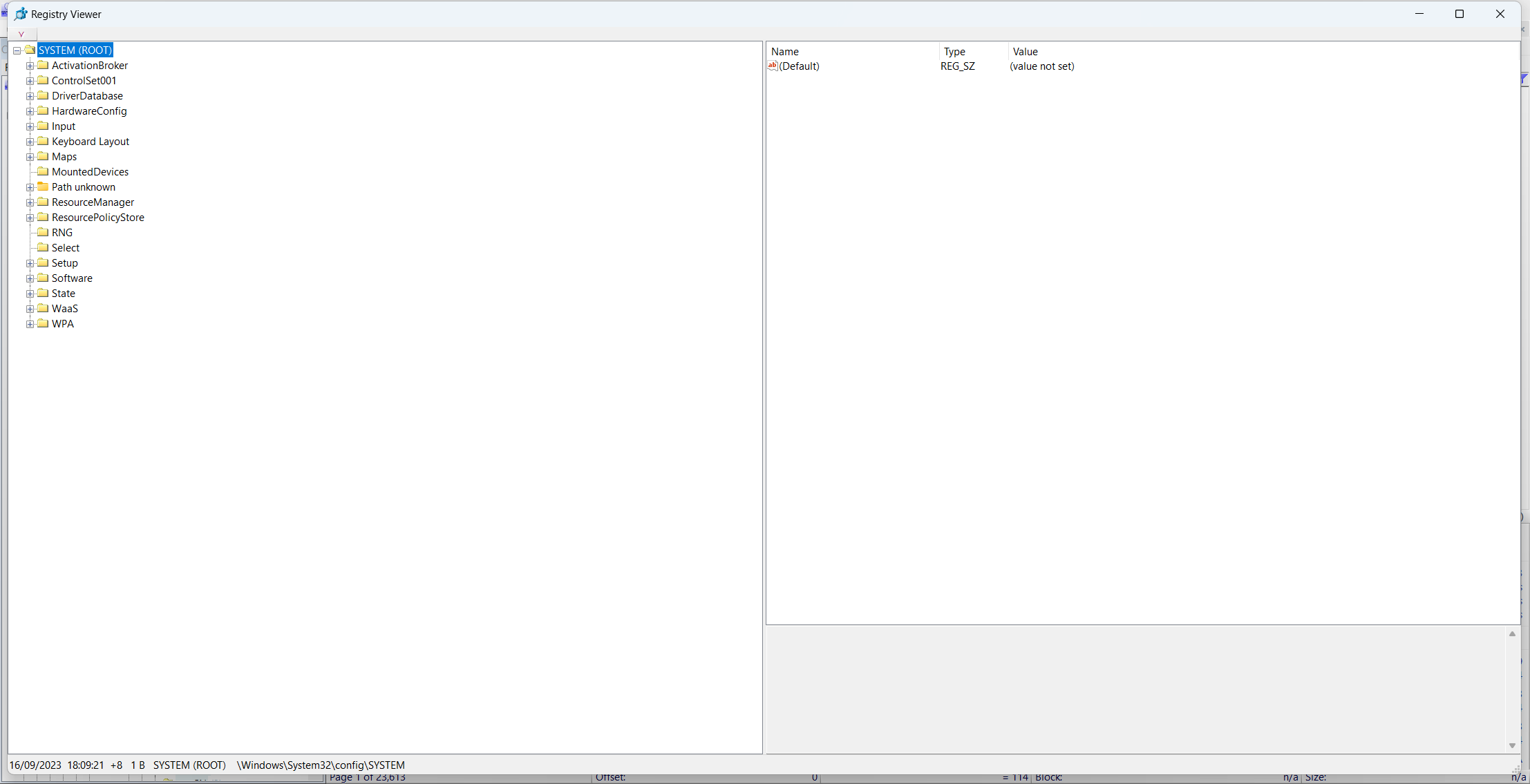

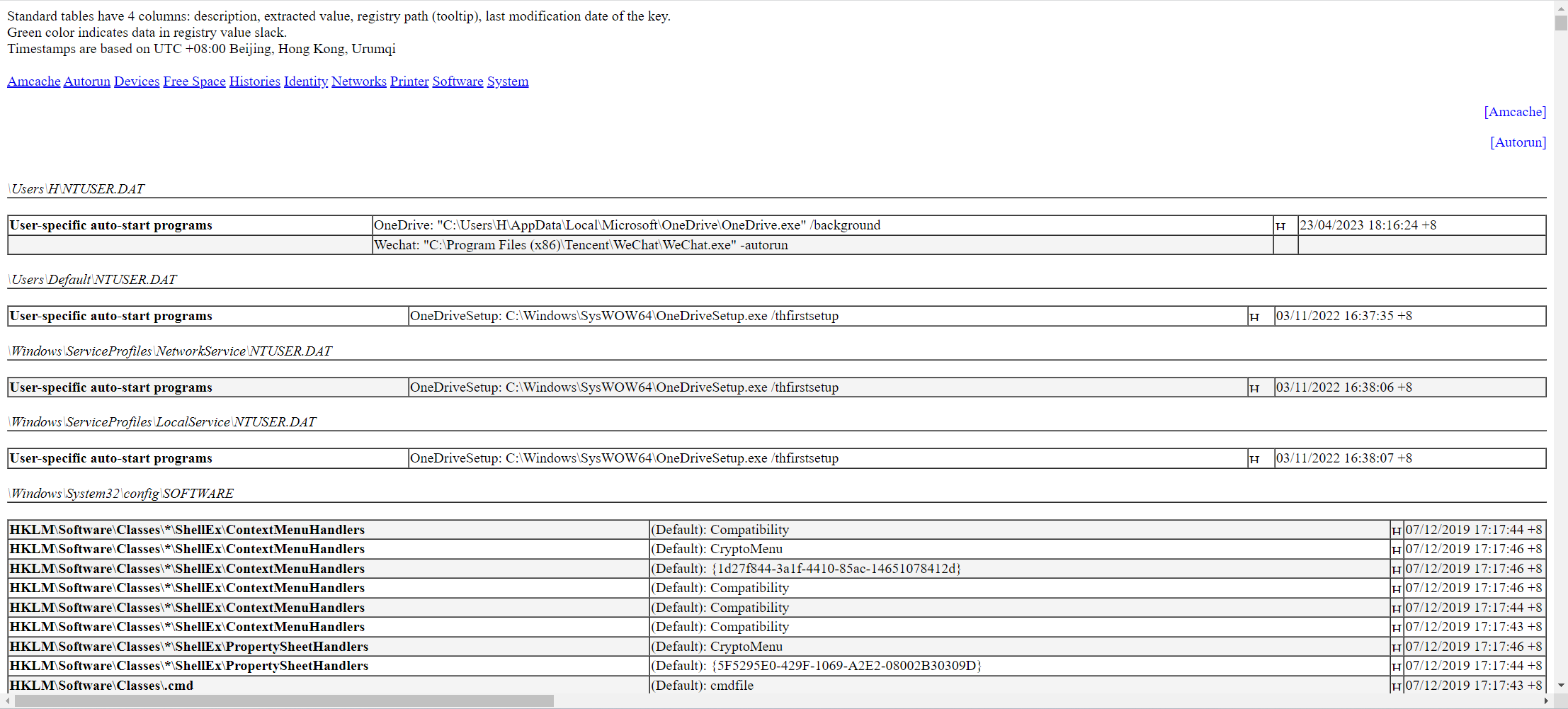

注册表报告

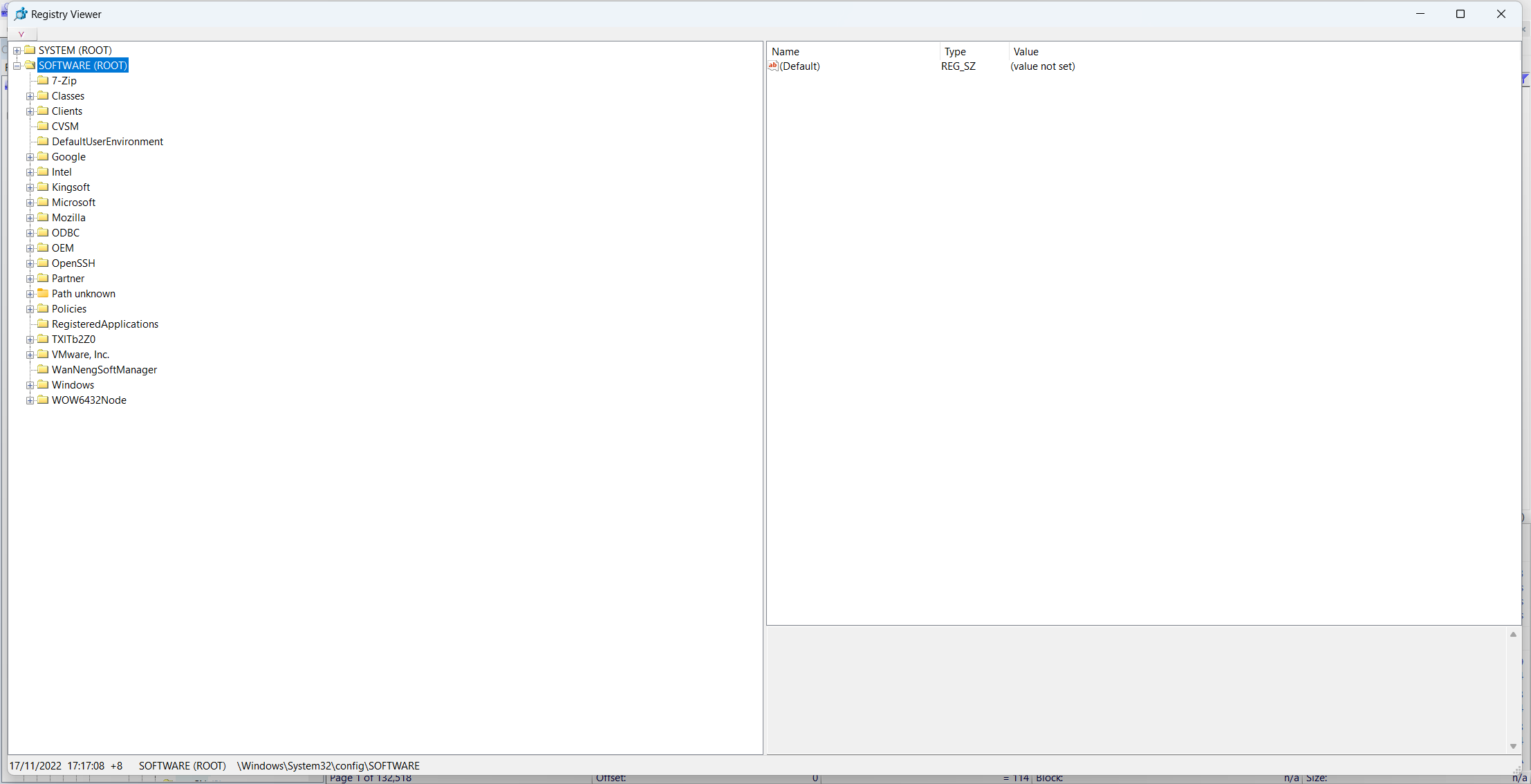

在通过文件类型过滤或者展开到特定注册表文件的目录后,得到需要调查、分析的注册表文件:

双击注册表文件即可使用 X-Ways Forensics 内置的查看器进行离线查看:

将离线查看器最小化,打开第二个注册表 Hive 文件:

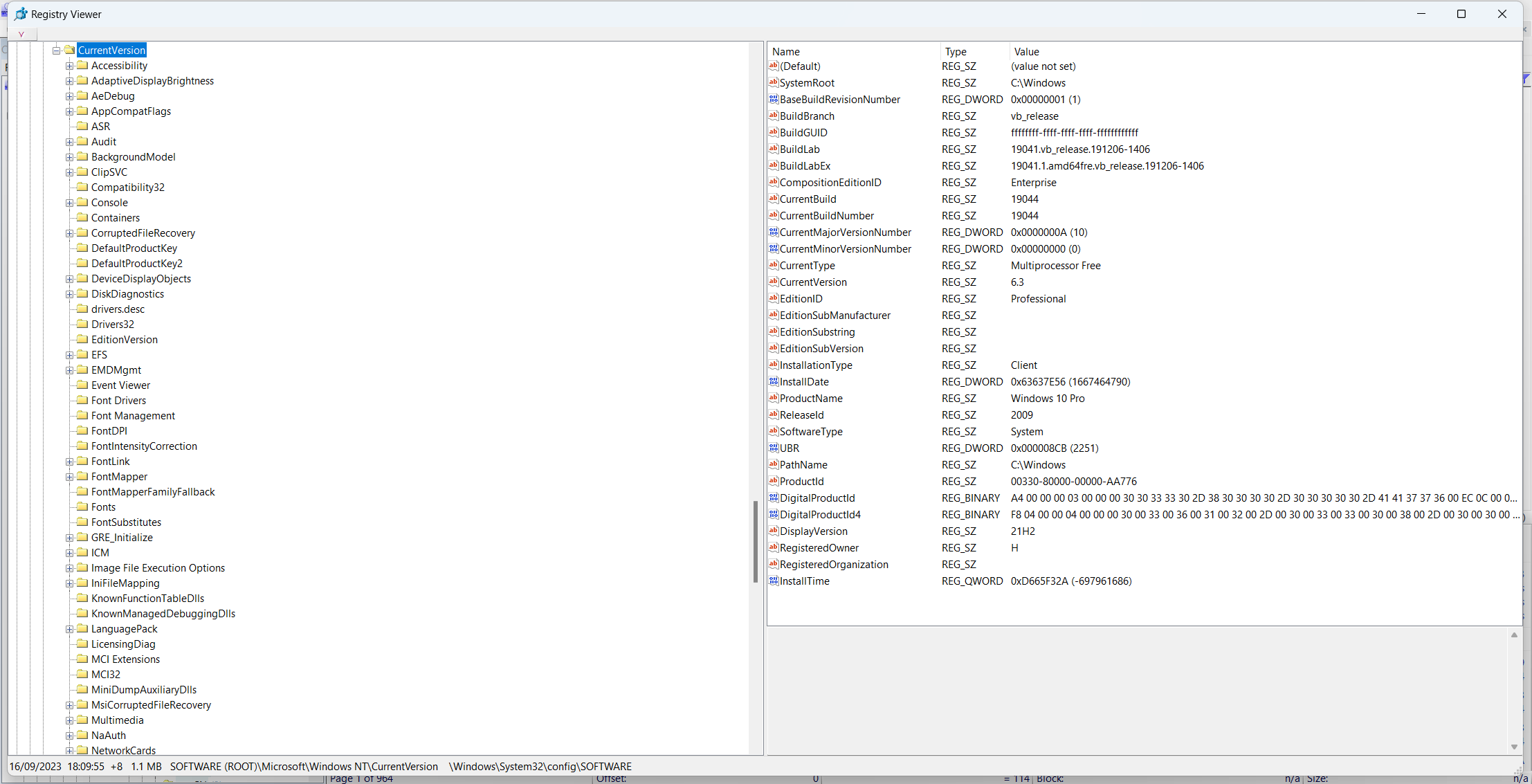

会在左侧列表中添加进去,因此其实是可以批量打开的,在此打开所有过滤出的注册表文件,并且进行预览。比如,在此展示 SOFTWARE\Microsoft\Windows NT\CurrentVersion 下的 Windows 版本信息:

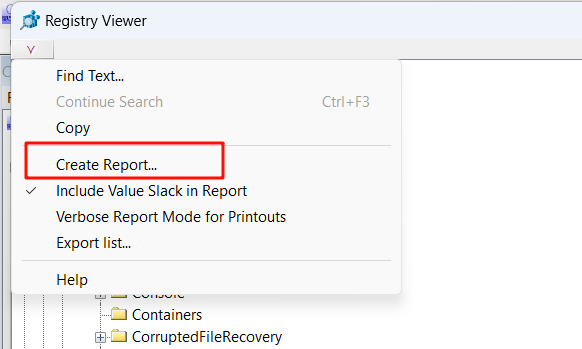

X-Ways Forensics 的一大功能亮点是创建注册表报告,在最左上角菜单中可以选择:

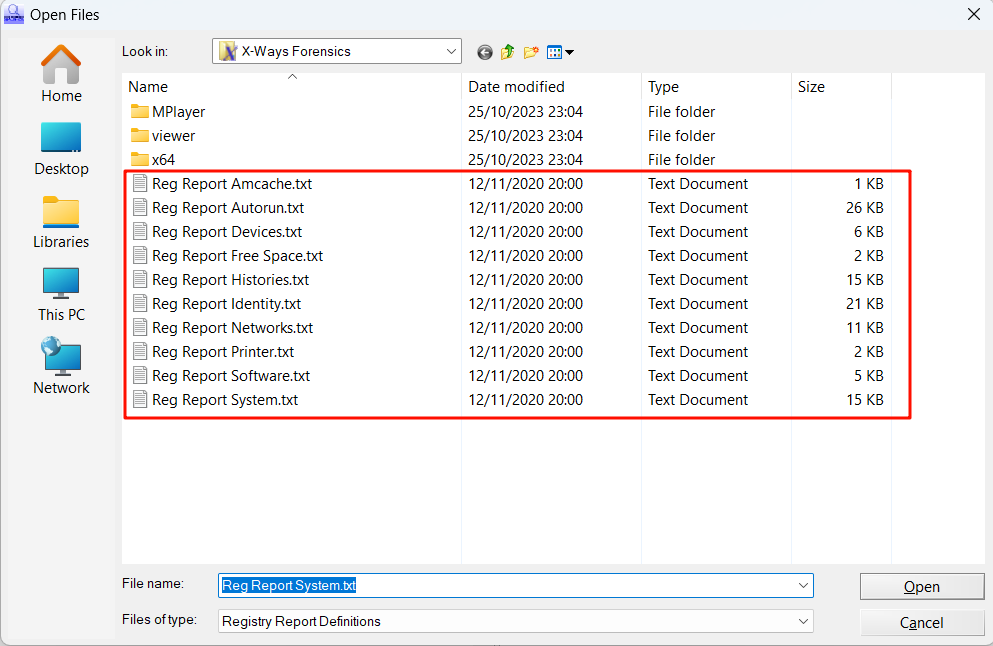

随后会要求用户选择用来解析的规则文件:

这里面的文件可以单选,也可以多选,对于不同的注册表使用不同的分析配置,肯定是最精确最合适的,但是有一个偷懒的办法,就是打开全部的注册表文件,然后使用所有配置文件来分析,之后在注册表报告里面搜索具体内容即可。

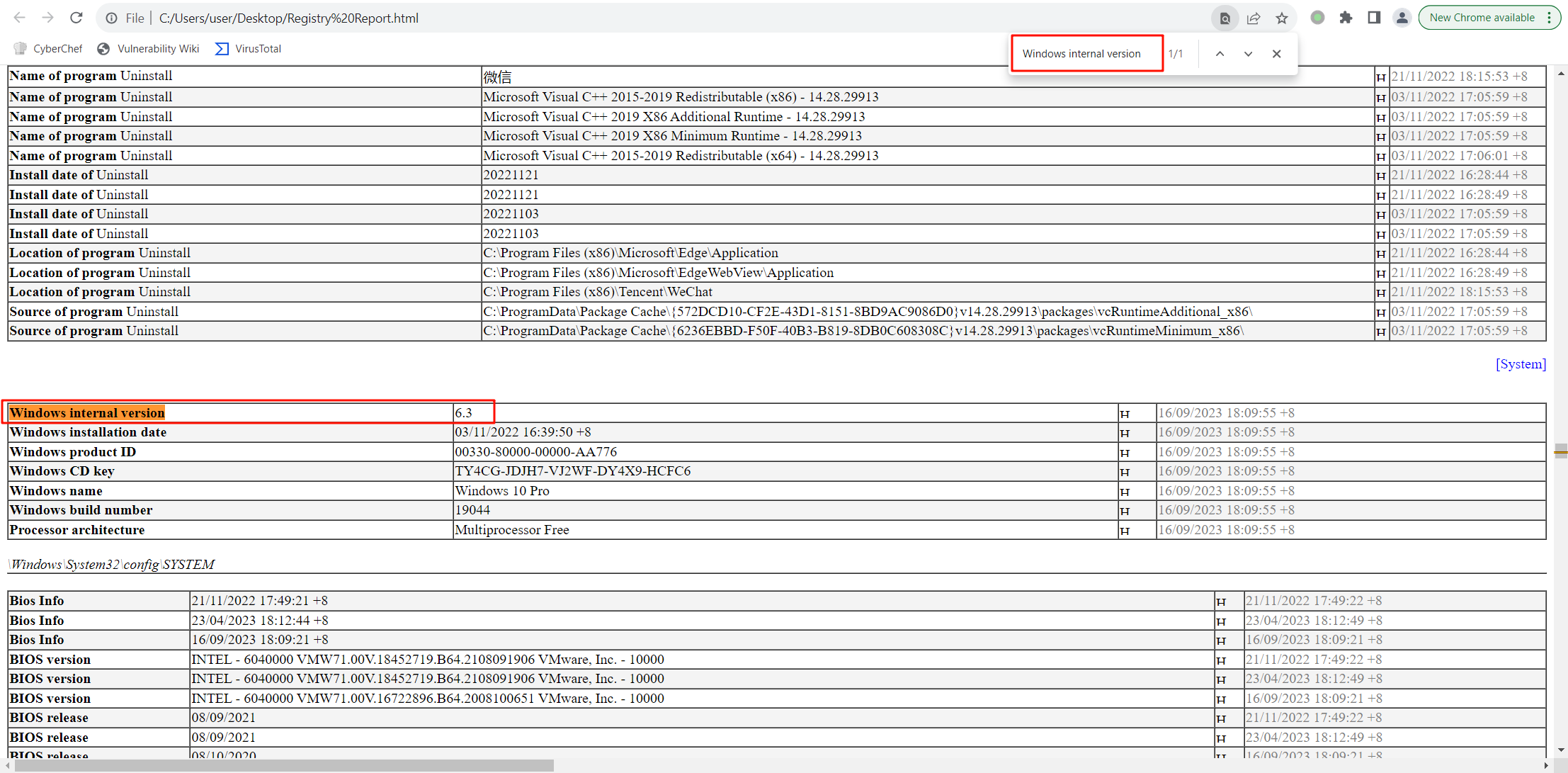

在此选择所有的文件进行分析,然后生成一个 HTML 格式的报告文件,在浏览器中打开查看:

报告项目较多,笔者总结了一份速查表,使用浏览器的搜索功能即可:

操作系统基本信息

CPU信息:

CPU磁盘信息:

IDE DeviceWindows 版本信息:

Windows internal version,Windows installation date,Windows product ID,Windows CD key,Windows name,Windows build number,Service pack,Last logged on user,Default Internet Browser计算机名称:

Active computer nameWindows 安装语言(也不知道是不是正在使用的语言):

Windows installation language可移动设备:

Windows portable devices启用的服务:

Services installed查看安装了的软件:

Install date of,Name of program Uninstall,Install date of Uninstall,Location of program Uninstall,Source of program Uninstall,Name of program网络信息

默认网关MAC:

Default Gateway MAC本机MAC(看起来可能会更齐全):

This computer's MAC addressDHCP指定的IP:

DHCP assigned IP Address本地连接网络:

Network connectionTCP/IP网络名称:

Tcpip host name网卡信息:

Model description of installed network card用户信息

IE输入记录:

URLs typed in Internet Explorer打开过的文件:

Documents opened,Recent File List用户账户(但是看不到用户名,只能看到SID):`User Account

最后登录用户:

Last logged on user最后登录时的计算机名称(不知道具体什么作用):

Last Computer Name用户设置的地区(NTUSER.DAT):

Country用户自定义的文件夹(NTUSER.DAT):

User-specific directories各个用户对应的UID(这个很有用,可以对照着查):

User ID of Administrator

比如搜索 Windows internal version 即可获取到 Windows 的版本信息:

对于注册表报告,肯定是推荐对单独的注册表文件选择对应的分析项,以求精准,但是总归是个人习惯,读者找到习惯的使用方法即可。

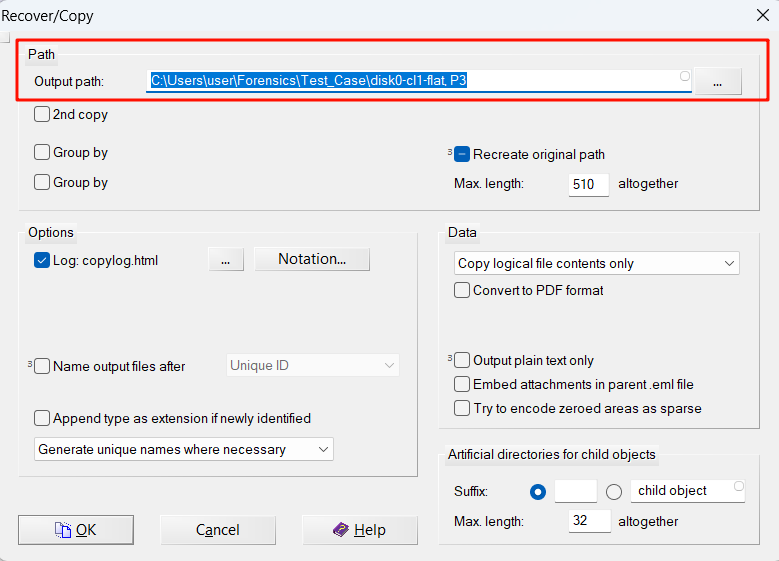

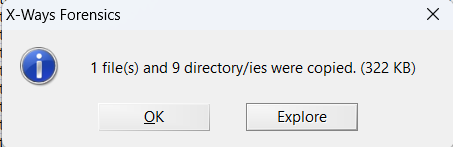

文件恢复/复制(导出)

选择好想要导出文件后(结合使用 Ctrl、Shift 选择多个文件),右键,选择 恢复/复制(Recover/Copy...):

会弹出文件恢复/复制(简单理解为导出吧)窗口:

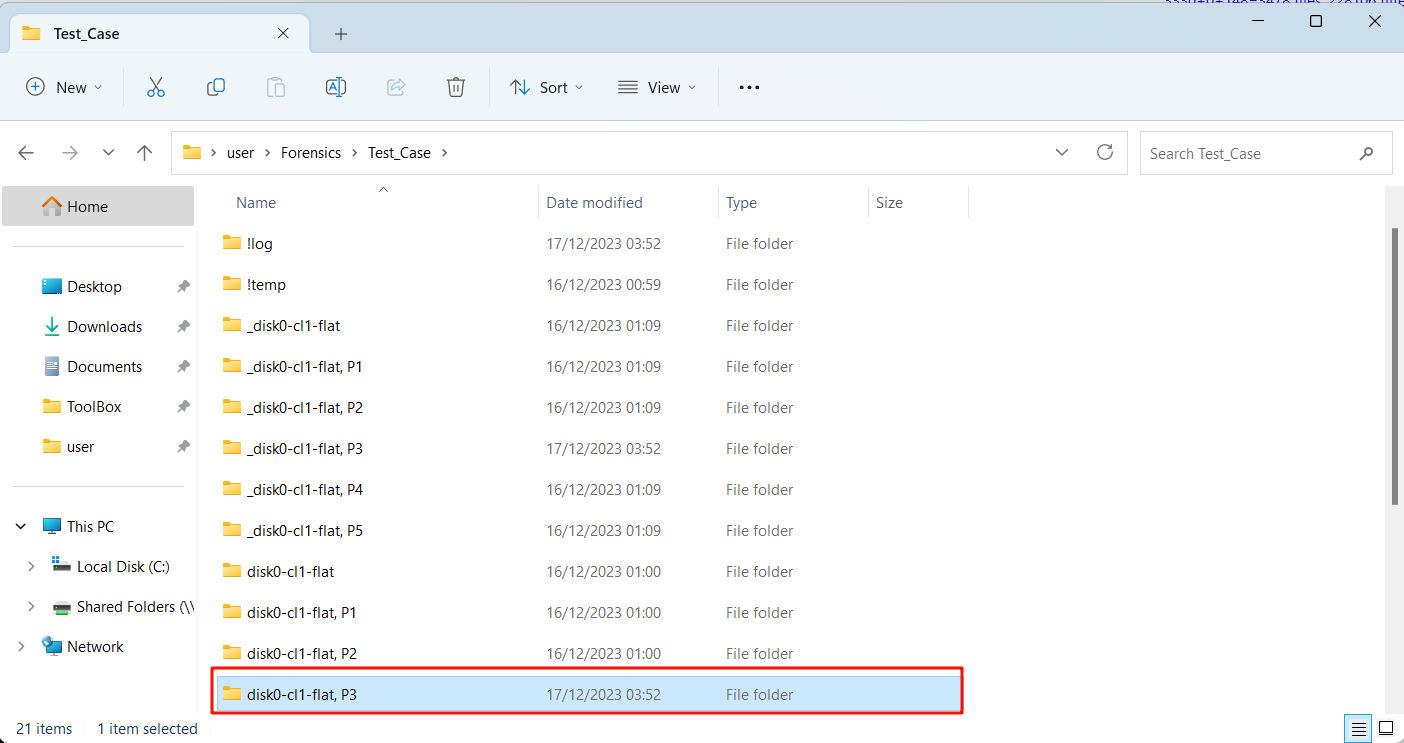

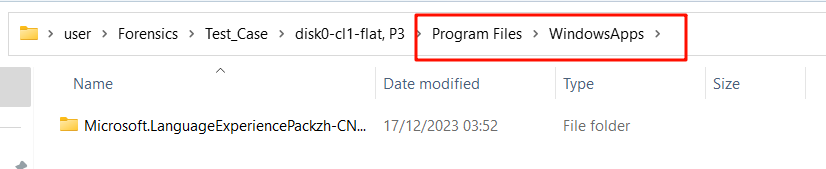

选择好路径后导出就行。上图路径是软件默认指定的路径,为案件目录下以该分区名称(编号)命名的文件夹。文件夹内一般是保留了原本目录的结构的。

笔者个人观点,不喜勿喷

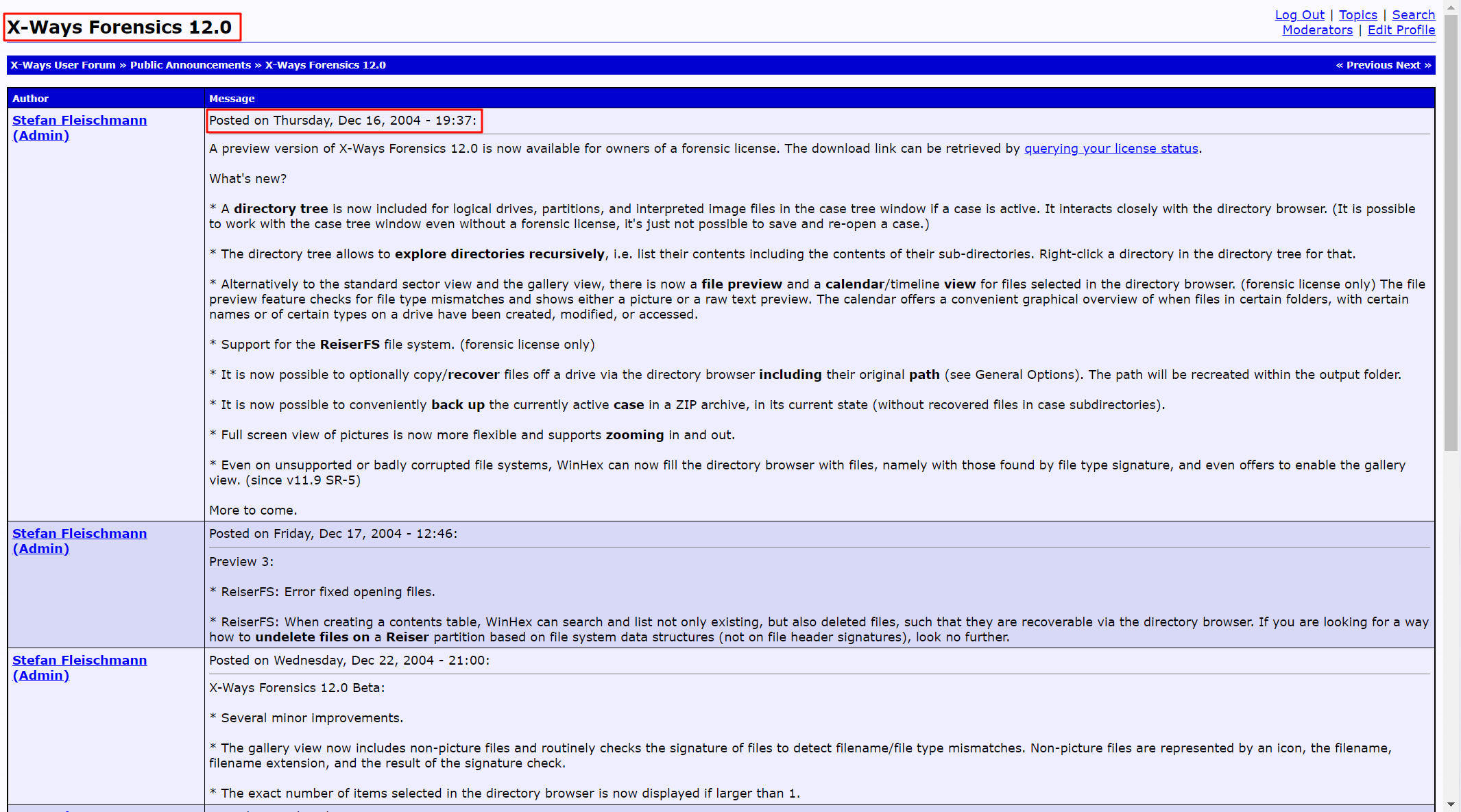

以上就是笔者所认为的初次接触 X-Ways Forensics 需要了解和掌握的特色功能,于 X-Ways Forensics 软件的强大功能而言仅仅是冰山一角,想要更深的了解,建议移步 X-Ways Forensics Practitioner's Guide(目前互联网上只能找到第一版,发行于2013年,但是已经完全够用了,可见 X-Ways Forensics 在软件基本逻辑上的坚持)和官方手册(https://www.x-ways.net/winhex/manual.pdf ),资料为均全英文,无中文翻译版,但是技术英语难度并不高,耐着性子都能读完,相信收获还是非常大的。X-Ways Forensics 自2003年第一版发行以来(印象中是这样),一直处于积极开发中,目前已经开发到了 20.8 版本,笔者演示所使用的 20.0 SR-7 是2019年发行的,已经是非常过时的版本了,很多新功能都无法体验到,所以有条件的建议还是购买正版软件,并通过右键积极接收软件更新。该软件的国内代理厂商为天宇宁达,同时也有相应的培训、认证服务。

https://www.x-ways.net/winhex/forum/messages/1/1265.html?1104780865

FTK Imager

软件简介

https://www.exterro.com/ftk-imager

FTK Imager 是 AccessData Group, Inc. 公司开发的 FTK 系列取证工具中的磁盘镜像工具,为免费软件,可在官网免费下载并安装使用,但是该系列其他软件需要购买授权才能使用。FTK Imager 软件体积 50MiB 左右,安装后体积 128MiB 左右,可以在安装后拷出来以便携版的方式使用,以便于现场调证工作。

FTK Imager 的主要功能是磁盘镜像、内存镜像、磁盘镜像查看、磁盘挂载和数据恢复,在关键词过滤、文本搜索等方面并不是特别突出,毕竟软件名称里面就把功能写出来了,主要是进行采集,而不是分析。与此同理,X-Ways Forensics 系列工具也是有不同分工的,不同分工的软件在功能复杂性上有区别,在定价上也有不同的选择。FTK Imager 目前最新版本是 4.7 版本,但是据反馈,最新版本在挂载镜像的时候有不稳定的情况,因此也可以下载使用 3.X 的版本,由于该软件功能相对单一,因此区别并不是特别大。

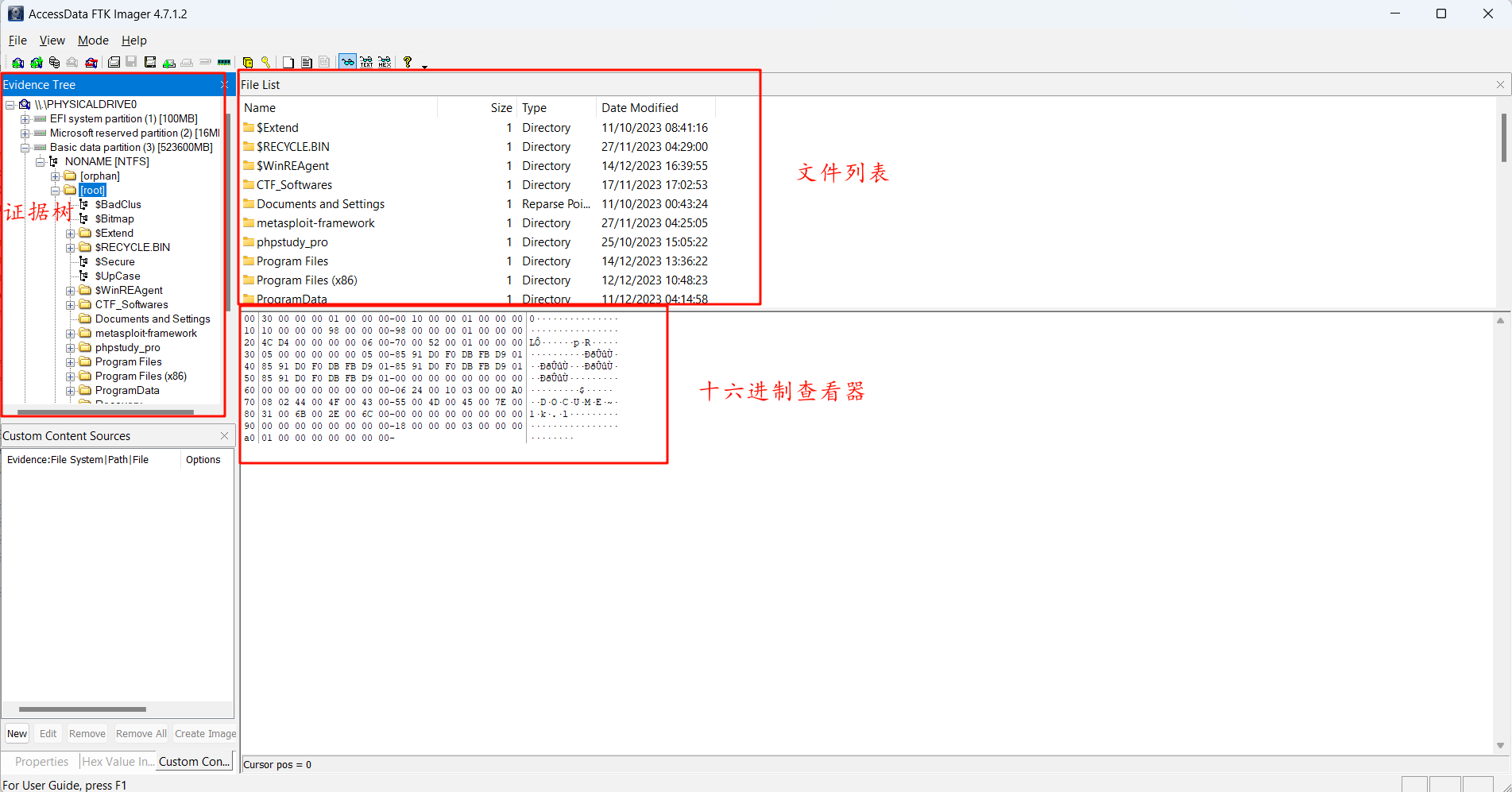

软件主界面如下:

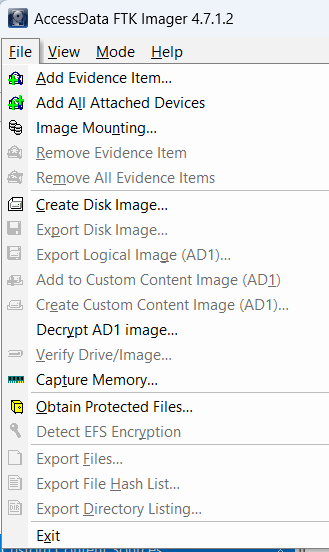

在 File 菜单下,即为该软件的主要功能:

从上往下的主要功能依次是:

- 添加证据项,可以添加的内容包括物理磁盘、逻辑磁盘、镜像等等;

- 镜像挂载,可以将镜像挂载为物理磁盘,但是需要注意的是 Windows 资源管理器可能不支持一些镜像的文件系统格式,会提示用户进行格式化。

- 创建磁盘镜像

- 采集内存

现在笔者将从这几个主要功能出发,介绍 FTK Imager。

开始采集工作

添加证据项

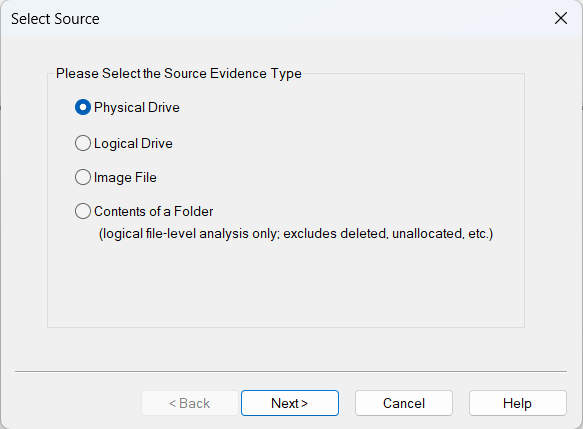

选择添加证据项(Add Evidenve Item)之后,会出现以下界面,要求用户选择证据来源:

从上往下依次是:物理磁盘、逻辑磁盘、镜像文件、文件夹内容。

关于物理磁盘和逻辑磁盘的区别,笔者认为还是有必要阐释一下的。物理磁盘,Physical Drive,是和物理采集对应的,一般是对一个磁盘驱动器进行最底层的采集,采集其原始数据。举个例子,某个磁盘不加密,分了两个分区,那么查看采集物理磁盘得到的数据时,就能看到磁盘下有两个分区,然后点进去能看到具体的内容。但是如果这个磁盘使用 BitLocker 加密了,那么点进去依然能看到有两个分区,但是是没有办法查看具体数据的,只能看到被 BitLocker 加密后磁盘首部的标识。在磁盘本身是加密的,但是当前情况下已经被解密的情况下,采集逻辑镜像是最好的选择,此时一般就是对某个盘符对应的分区进行采集,那么采集到的数据往往就是单个分区的、解密后的数据,相信这个还是很好理解的。

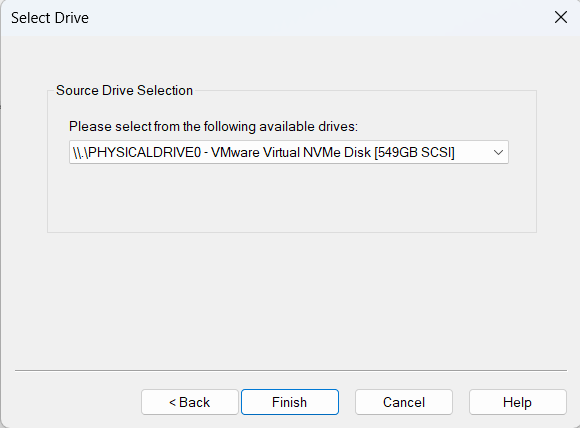

对于 Image File、镜像文件选项,多数时候是添加来查看的,当然也可以用于一些常见格式的转换。此处以第一个选项,物理磁盘为例。

可以看出这个软件功能确实简陋很多哈哈 😃

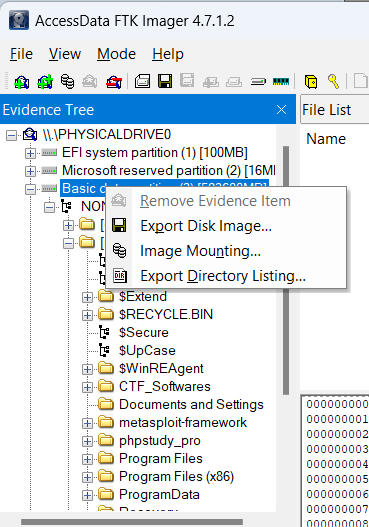

添加完物理磁盘后,如果要进行镜像采集,可以在证据树对磁盘或分区进行右键单击,选择 Export Disk Image(导出磁盘镜像):

除了 Export Disk Image 以外,还有 Image Mounting,这个在后面进行讲解。

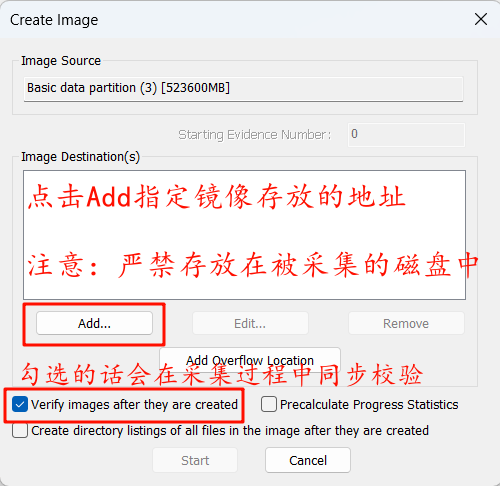

选择 导出磁盘 之后,出现以下窗口:

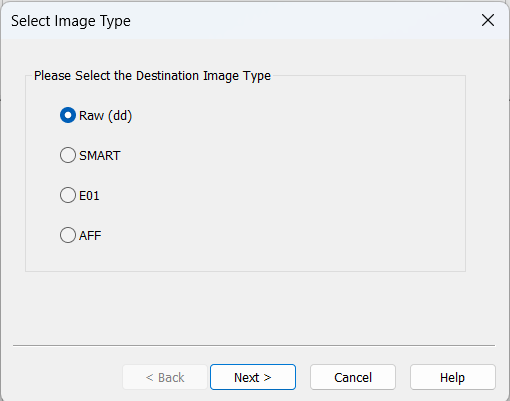

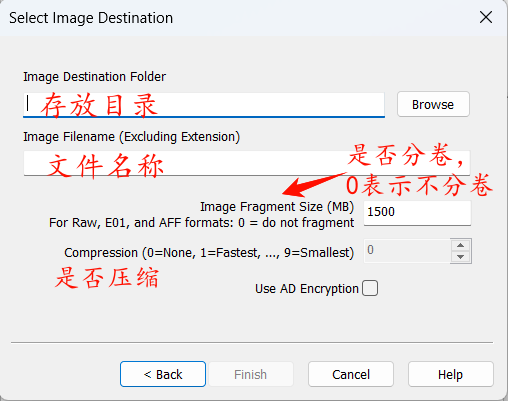

点击 Add 后,出现以下窗口,要求指定镜像的格式、名称和地址:

Raw(dd) 表示采集原始镜像,不包括其他信息,同时没有压缩,镜像大小完全等于磁盘实际大小。

E01 也是常用镜像格式之一,是 Encase 的镜像格式,建议理解为一个证据容器,其中容纳了镜像信息和被采集的磁盘镜像内容(可以是被压缩的),在进行校验时,务必注意不能直接对 E01 证据容器进行哈希计算,而是应该在取证软件内对证据进行校验。

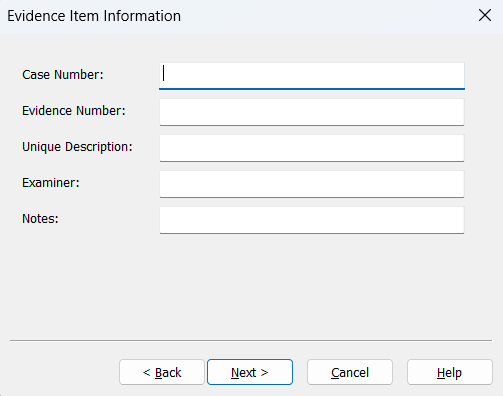

继续选择 Next,要求填写案件基本信息,练习时可略过:

填写妥当后即可开始采集。

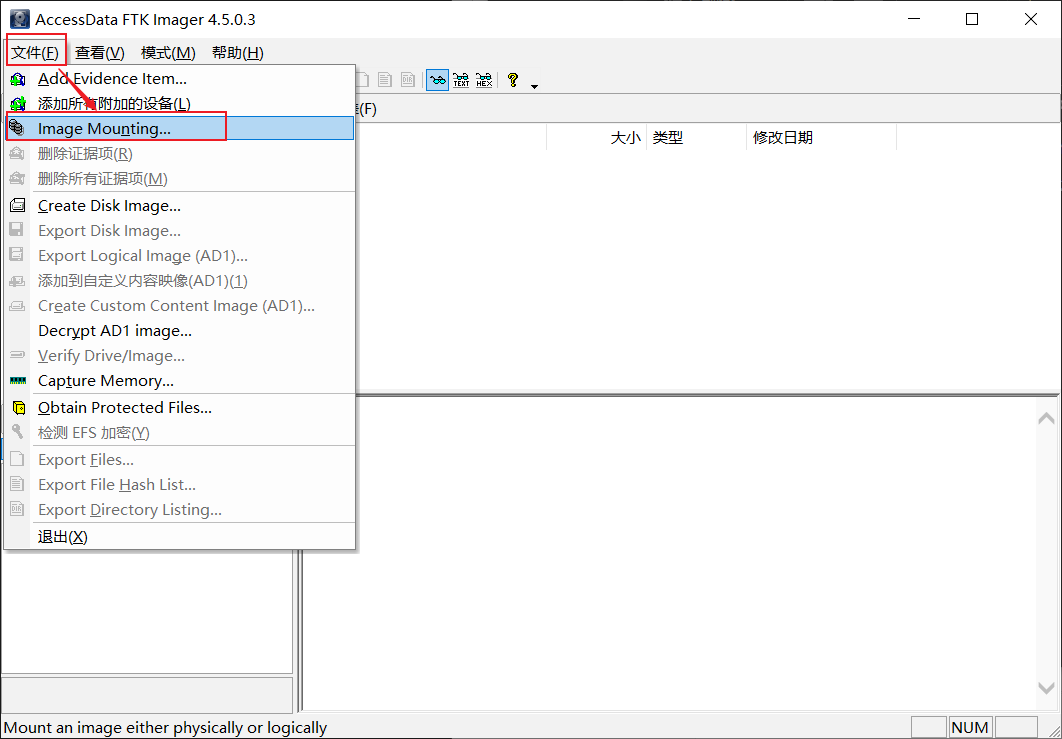

镜像挂载

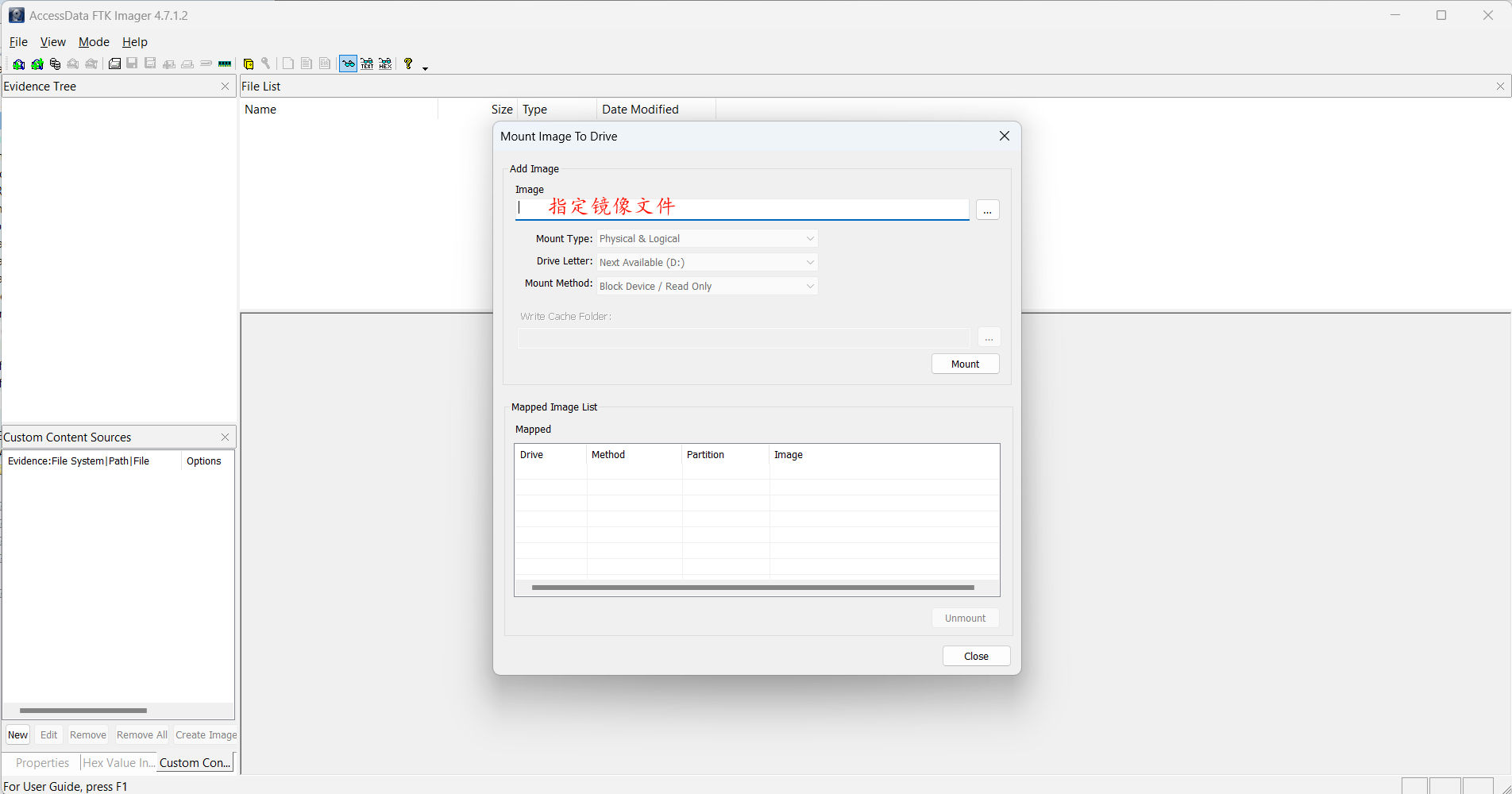

进入 Image Mounting 菜单:

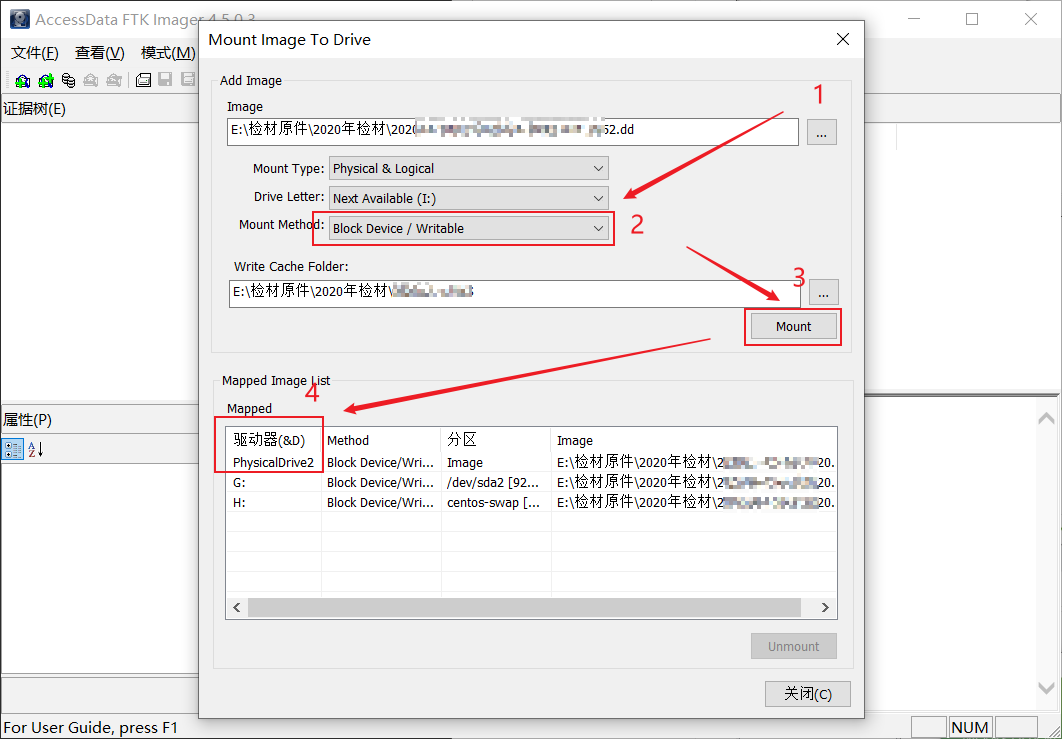

在此以某 E01 格式的计算机镜像为例,选中该文件,并指定挂载方式,即可点击 Mount 进行挂载:

挂载过程中可能会不响应,耐心等待即可。使用完毕后,可选中磁盘分区,点击下方 Unmount 进行卸载,最好是卸载后再关闭软件。

采集内存

FTK Imager 还有一大功能就是采集内存镜像,这个在应急响应和现场取证中都非常有用,由于 FTK Imager 处于积极开发中,因此对一些较新的 Windows 操作系统也有比较好的兼容性。

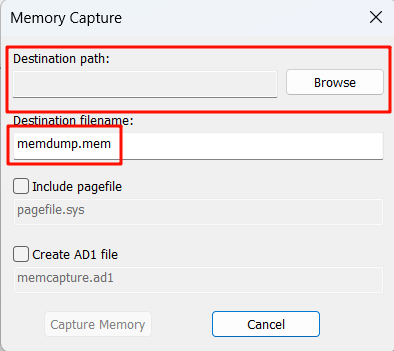

在 File 菜单中选中 Capture Memory,弹出以下窗口:

选择好目标地址和镜像名称后,即可开始采集。

使用 FTK Imager 进行操作系统仿真

https://blog.csdn.net/NDASH/article/details/109295885

https://www.cnblogs.com/ndash/p/16353508.html

https://www.cnblogs.com/ndash/p/NDASH.html

在此引用如下:

原文链接:https://www.cnblogs.com/ndash/p/NDASH.html

作者:蘇小沐

公众号:DFIR

【电子取证:FTK Imager篇】DD、E01系统镜像仿真

星河滚烫,人生有理想! ---【suy999】

DD、E01系统镜像动态仿真

(一)使用到的软件

1、FTK Imager (v4.5.0.3)

2、VMware Workstation 15 Pro (v15.5.2)

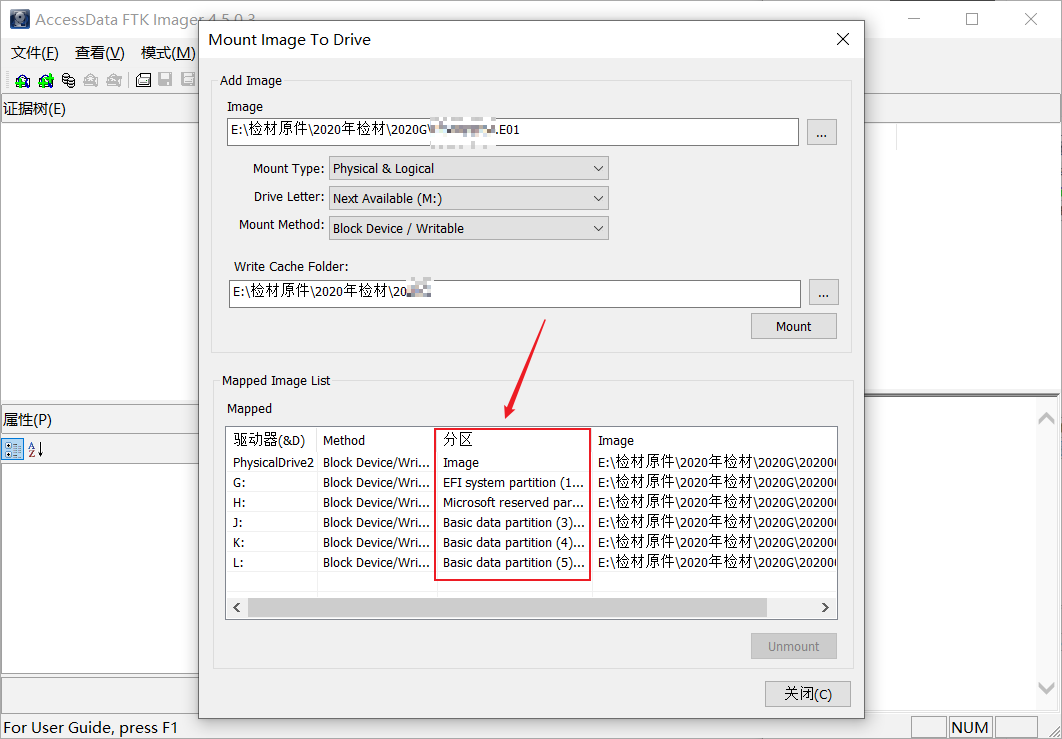

(二)FTK Imager 挂载镜像

1、选择 Imager Mounting

2、选择系统镜像挂载*"注意一"!!!

(三)VMware新建虚拟机

1、新建虚拟机

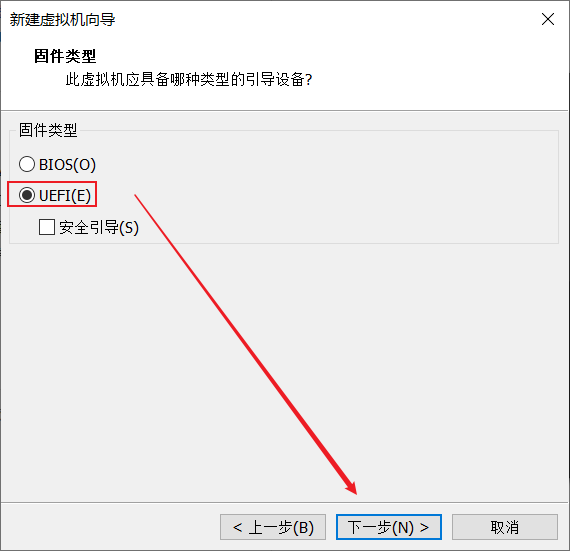

2、固件类型*"注意二"!!!

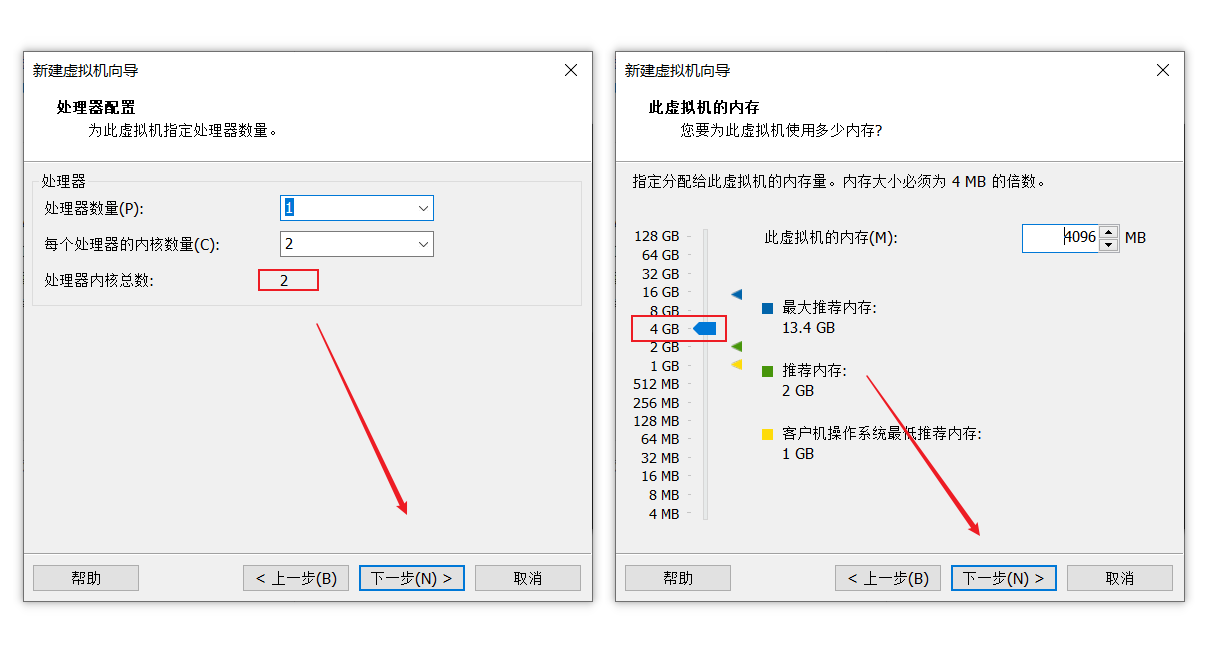

3、处理器、内存及其它配置

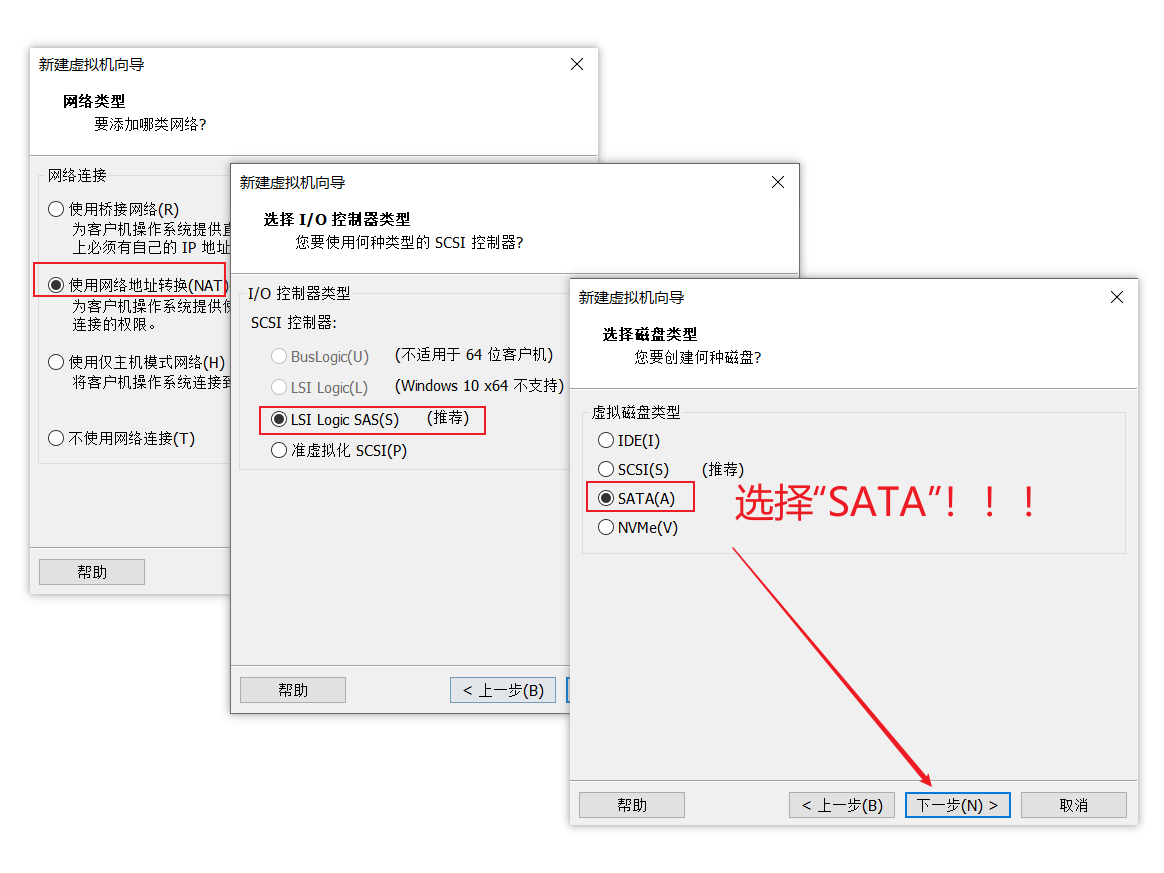

4、磁盘类型选择“SATA”*"注意三"!!!

5、本地磁盘*"注意四"!!!

6、完成创建虚拟机

7、打开虚拟机

8、错误示范*"注意五"!!!

结尾

一、DD、E01系统镜像动态仿真

在电子取证分析过程中,我们经常遇到DD、E01等系统镜像,然而,并非所有工作者手边都有自动化取证软件,我们如何利用手上的资源,将镜像给仿真起来查看里面的数据? 本文以E01镜像为例(DD镜像相同),我们来通过简单的操作进行手动仿真,让镜像数据活起来!(一)使用到的软件

1、FTK Imager (v4.5.0.3)

FTK Imager “可写”模式挂载系统镜像为本地驱动器。 FTK Imager官网链接:“https://accessdata.com/product-download/ftk-imager-version-4-5”。2、VMware Workstation 15 Pro (v15.5.2)

VM新建虚拟机仿真系统镜像。 VM官网链接:“https://www.vmware.com/products/workstation-pro/workstation-pro-evaluation.html”。(二)FTK Imager 挂载镜像

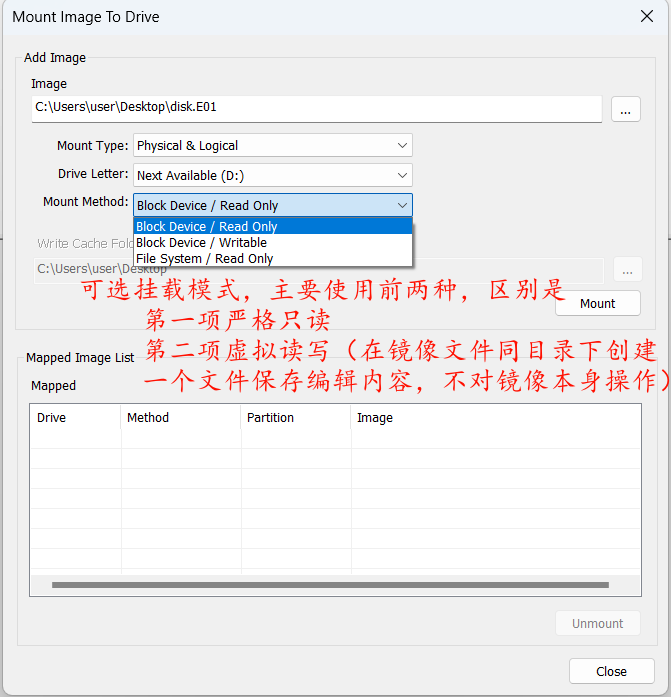

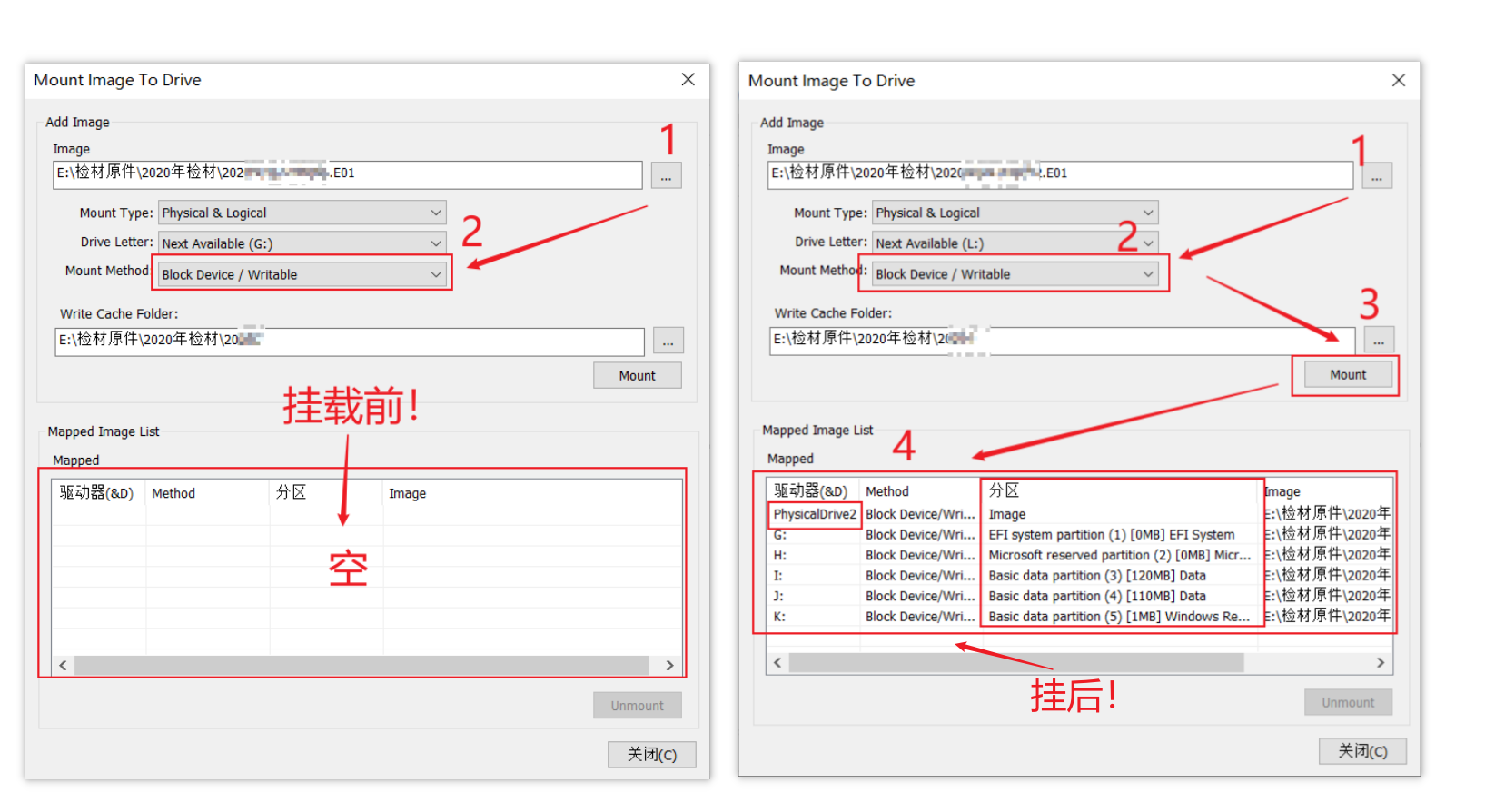

主要使用FTK Imager“可写”模式,挂载系统镜像到本地驱动器!1、选择 Imager Mounting

路径:文件->Imager Mounting;

2、选择系统镜像挂载

1)选择需要挂载的镜像文件; 2)选择"Block Device/Writable"; 3)点击"Mount"; 4)记住"驱动器号";*"注意一"!!!

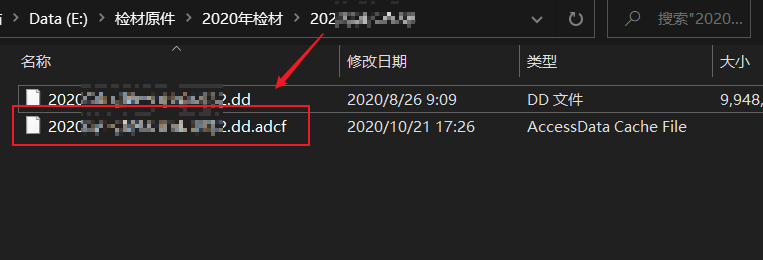

1)特别强调第2步!一定要选择“可写”模式,否则镜像无法仿真起来! 2)mount成功后,会在本地磁盘显示出新的分区,可以打开Windows资源管理器查看,以及默认在镜像位置新生成一个后缀为“.adcf”的镜像同名文件,用来存放可写模式下镜像被修改的数据。

镜像挂载前后对比!

挂载成功后,默认在镜像的位置下生成一个后缀为".adcf"的同镜像名文件,用来存放镜像虚拟写入的文件。

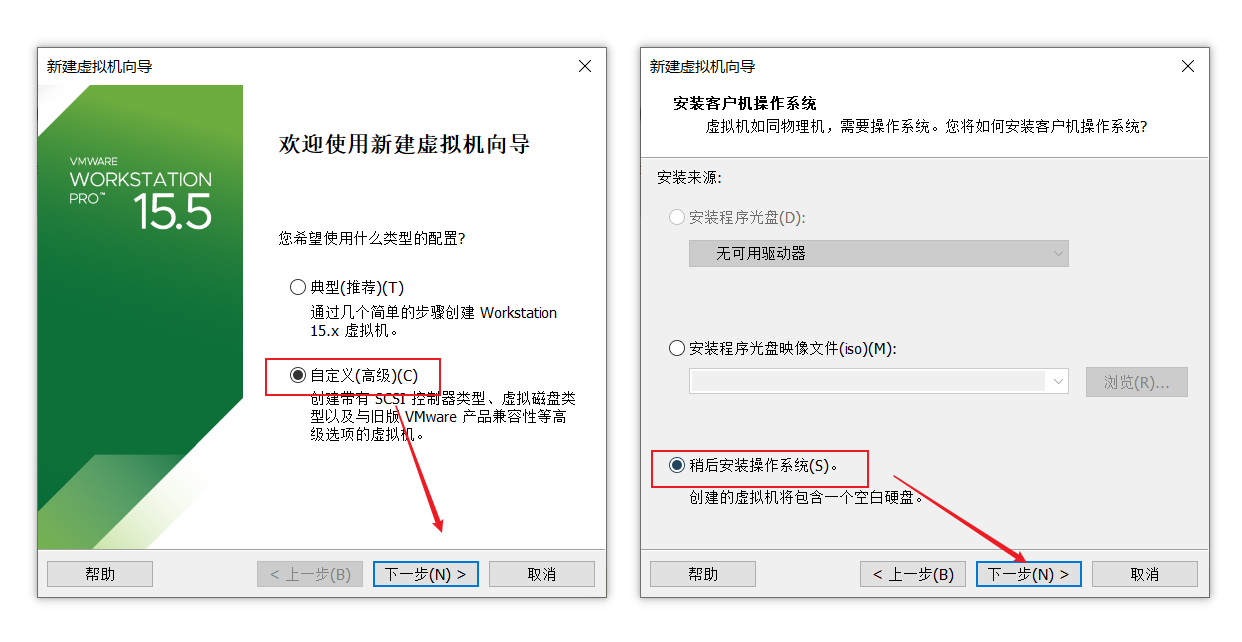

(三)VMware新建虚拟机

1、新建虚拟机

1)新建虚拟机: 创建新的虚拟机->“自定义(高级)”->下一步,虚拟机硬件兼容性默认即可! 2)稍后安装操作系统: 后面会用到FTK Imager挂载起来的镜像” 3)选择对应的镜像系统 4)虚拟机保存位置

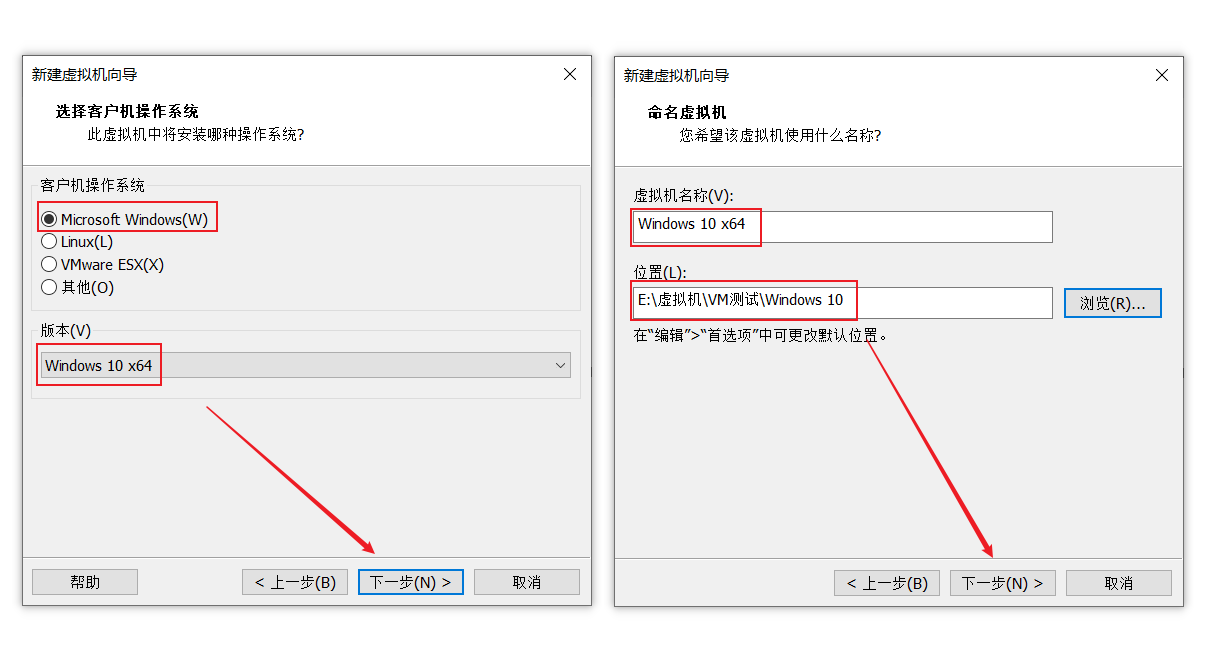

选择对应操作系统;填写虚拟机名称、虚拟机保存的位置,默认保存在C盘,建议自定义保存在其它容量大的分区里面。

如果不清楚镜像类型 1、看 FTK Imager 挂载起来的分区,在“驱动器”里面可以看到“分区”的文件系统类型,根据文件判断该挂载的镜像就为“Windows”; 2、磁盘管理里面看类型。

2、固件类型

*"注意二"!!!

这个很重要!选择错误,系统无法正确引导启动。 Windows配置方面,旧系统统一般选择BIOS,现在多数电脑都是UEFI,具体看挂载起来的系统镜像。

3、处理器、内存及其它配置

有条件的建议配置高一些,方便运行虚拟机。处理器和内存分配太小了会卡,有时候镜像数据量大还不一定能运行起来。

4、磁盘类型选择“SATA”

*"注意三"!!!

磁盘类型一样看所选镜像,这里测试了选择“SATA、SCSI”都可以启动成功,选“NVMe”不行,猜测镜像文件非NVMe固态硬盘所做。

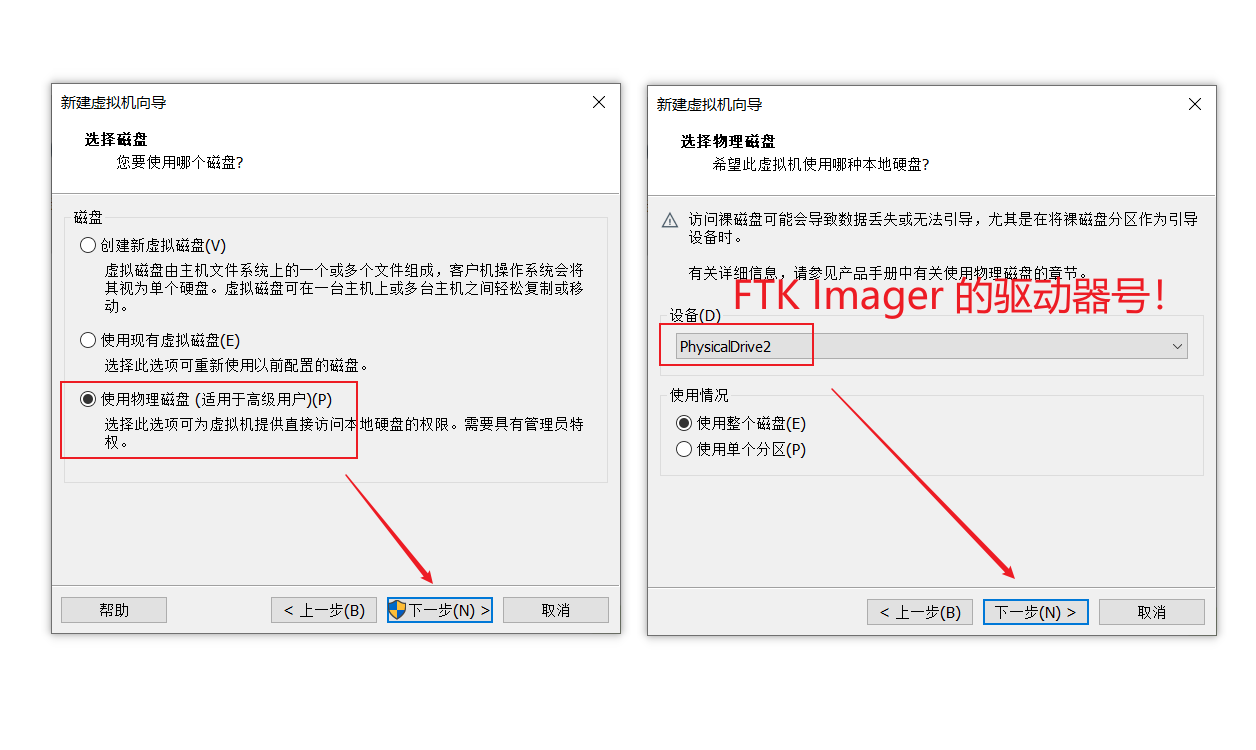

5、本地磁盘

*"注意四"!!!

选择“使用物理磁盘”,通常第一次选择,点击下一步会请求以管理员权限运行,需要允许!然后设备选择前面 FTK Imager 挂载起来的对应驱动器号,磁盘默认选择使用整个磁盘即可。

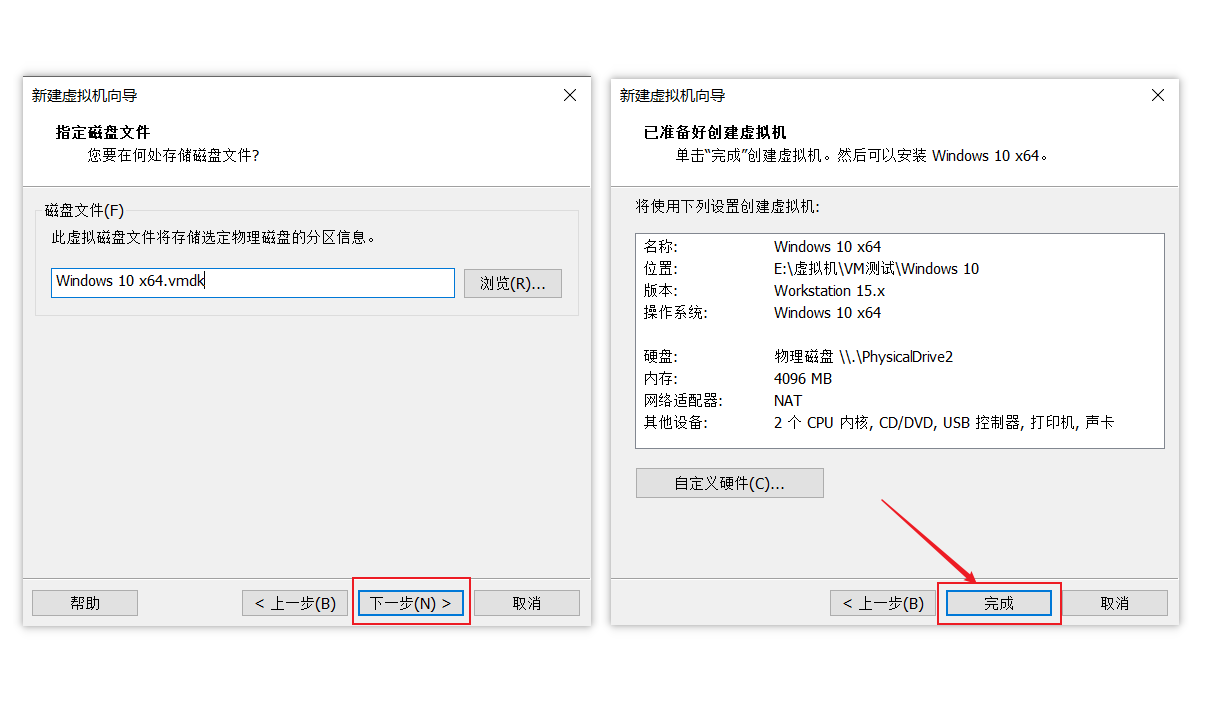

6、完成创建虚拟机

到这里直接下一步即可完成虚拟机的创建了。整体上需要注意的几个点,细心就行了。

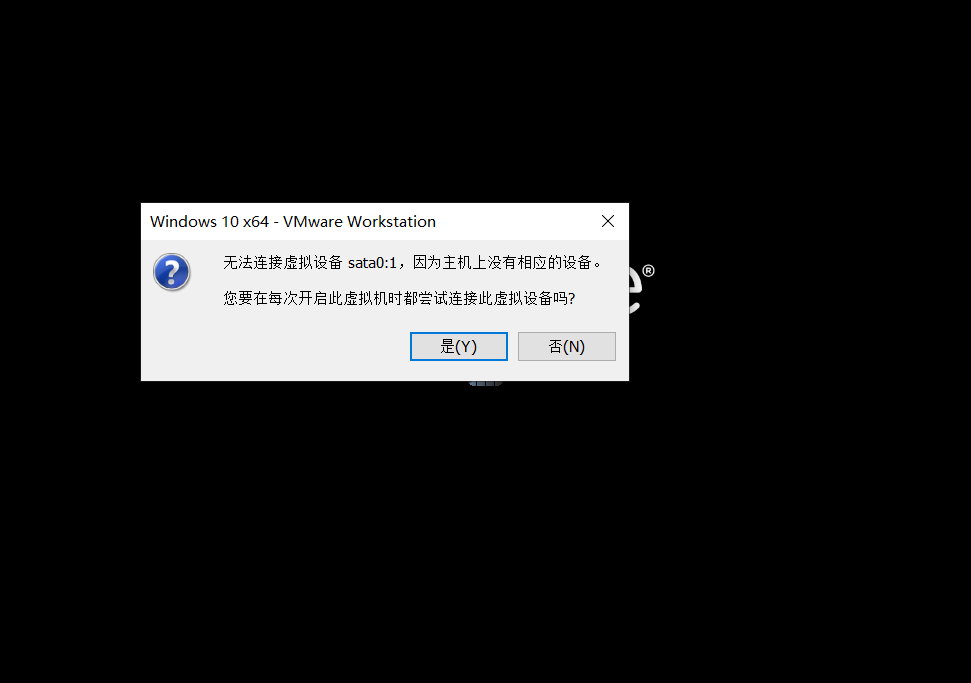

7、打开虚拟机

前面操作没问题的话,系统镜像就正常被启动起来了。

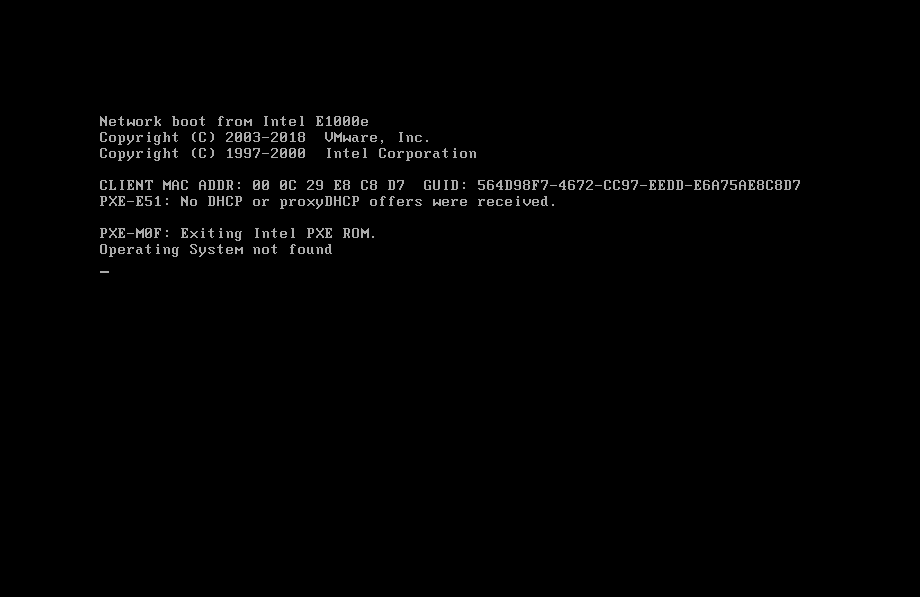

8、错误示范

*"注意五"!!!

看分区类型,如果显示EFI,固件类型只能选择“UEFI”,不能选择“BIOS”!!!否则出现以下报错,而且无法进入系统!!!

引导选择错误后,选择忽略,还是无法进入系统!

结尾

在这里还是啰嗦几句,经过测试发现 FTK Imager 新版本在挂载镜像的时候不是很稳定,程序容易崩掉!工作中发现v3版本的稳定些。

名称 时间 最后编辑日期: 2020 年 10 月 26 日

Arsenal Image Mounter

https://arsenalrecon.com/products/arsenal-image-mounter

软件简介

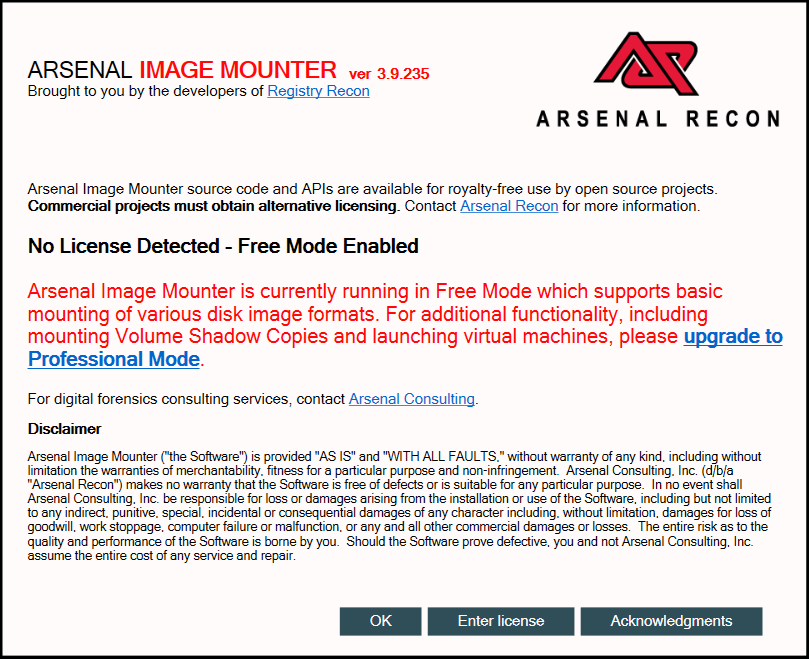

Arsenal Imager Mounter 是一个专门的磁盘挂载工具,下载后是一个压缩包,以便携的方式运行,需要Microsoft .Net Framework 4.0环境,个人用户可以免费使用基本功能:

该软件的功能和 FTK Imager 相差不大,但是专业版包含了卷影复制、操作系统仿真等功能,当然也可以使用类似于 FTK Imager 仿真的方式挂载磁盘,并且使用 Vmware Workstation 进行仿真。

关于这个,蘇小沐 的博客写得比较充分,为避免丢失,在此引用如下,读者可以移步观看:

使用 Arsenal Imager Mounter 进行操作系统仿真

https://www.cnblogs.com/ndash/p/14054233.html

【计算机取证篇】镜像挂载利器-Arsenal Image Mounter

Arsenal Image Mounter是一款非常优秀的磁盘挂载工具,在Microsoft Windows中可以将磁盘映像的内容作为“真实磁盘”挂载到系统中。---【suy】

一、Arsenal Image Mounter简介

Arsenal Image Mounter包含了一个虚拟SCSI适配器(通过独特的Storport miniport驱动程序),使用户可以从Windows中对挂载的镜像启动虚拟机(然后绕过Windows身份验证)、管理BitLocker -受保护的卷、安装/访问“卷影副本”、“磁盘管理器”等功能。

下载安装

官网下载地址:https://arsenalrecon.com/downloads/

1、下载的是压缩包文件,解压后运行;

2、支持32位、64位运行环境;

3、需要Microsoft .Net Framework 4.0环境

4、如果软件无法正常打开,请以“管理员”身份运行;

二、镜像挂载

Arsenal Image Mounter在Microsoft Windows中将磁盘映像的内容作为完整的磁盘装入。

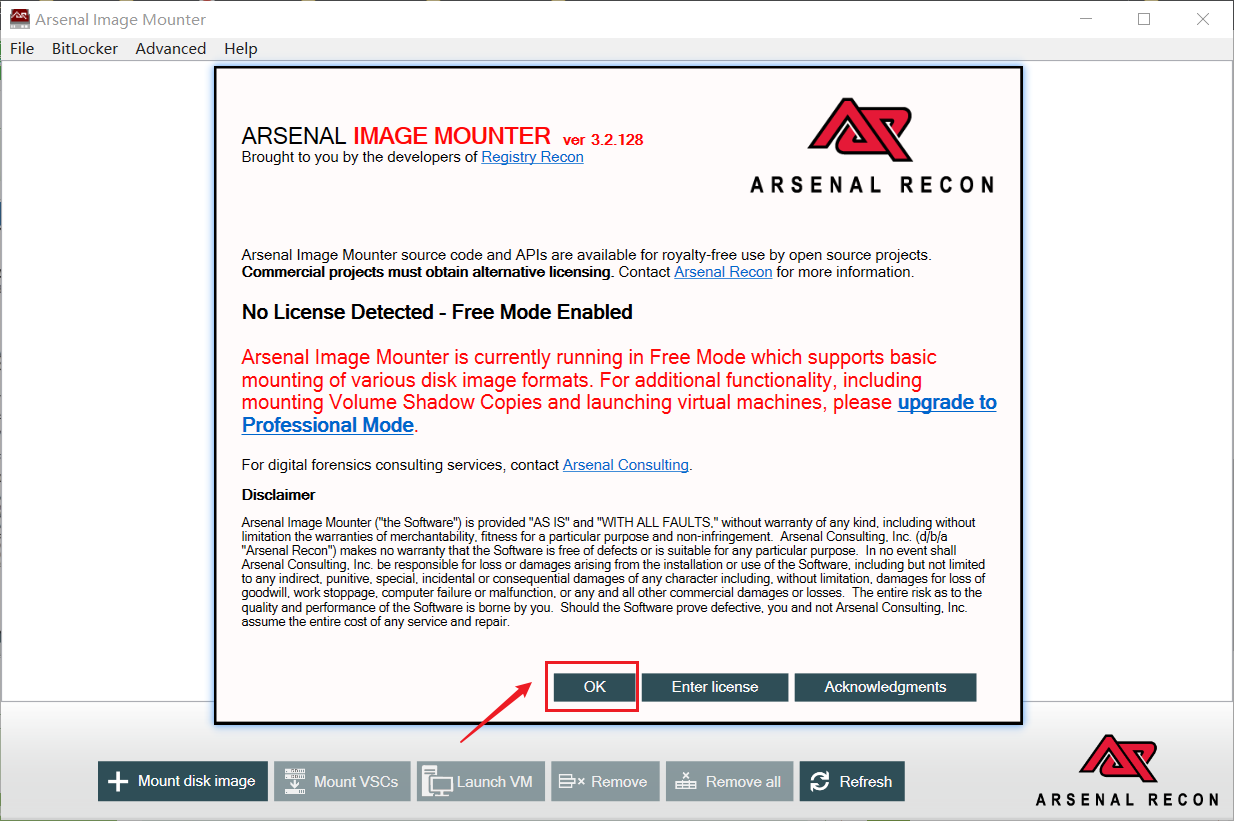

1、软件运行后,提示启动信息,点击“ok”

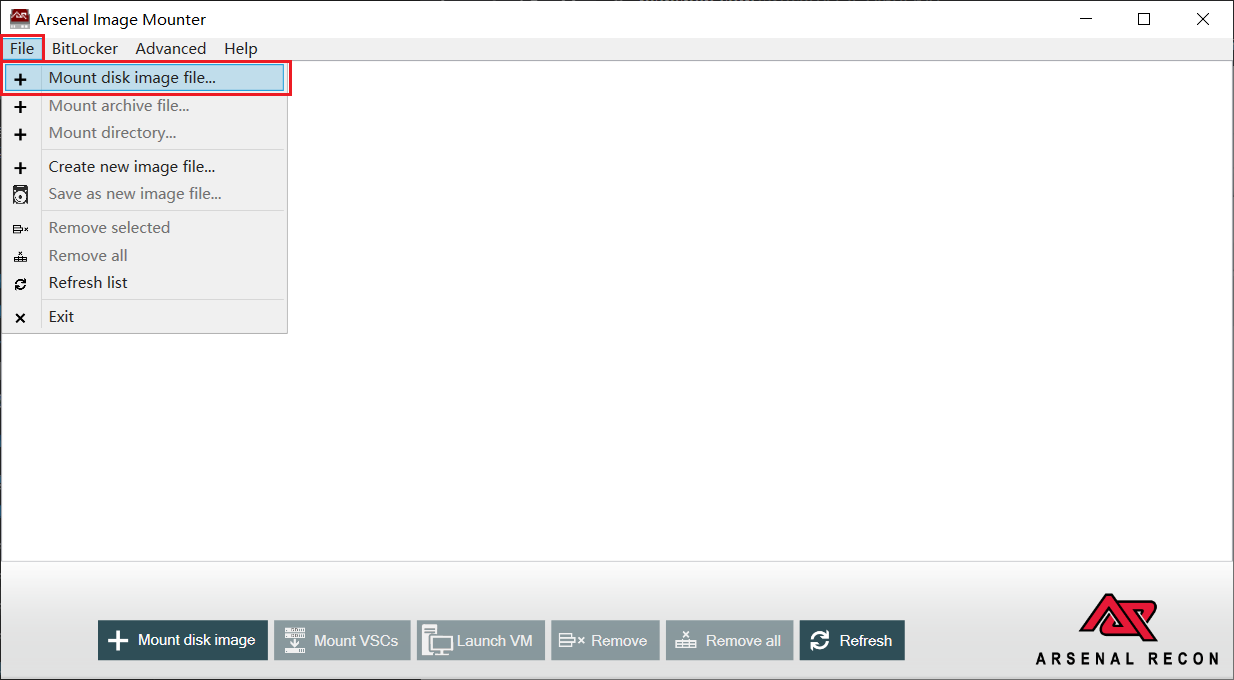

2、选择磁盘镜像

路径:File->Mount disk image File

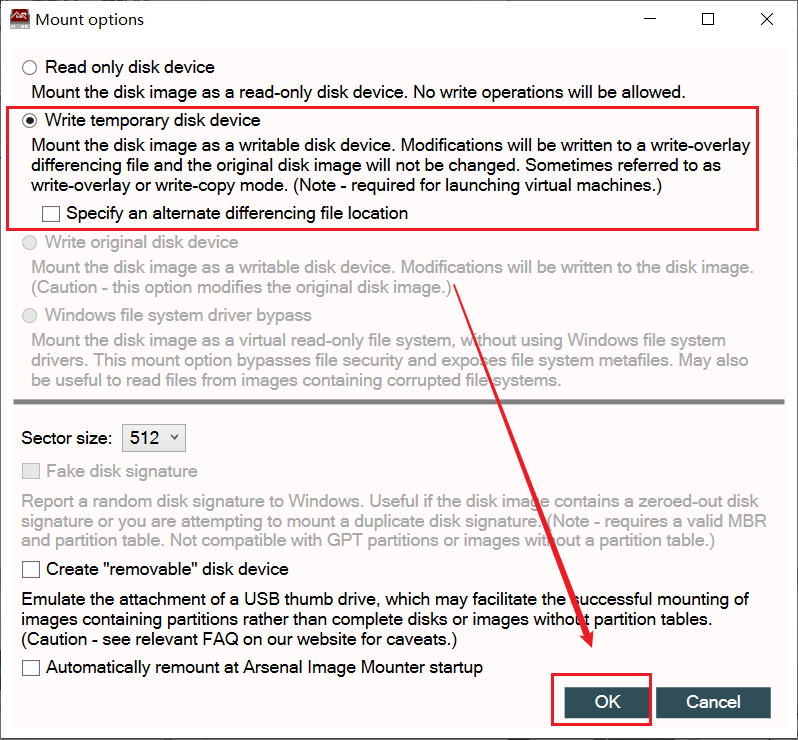

3、镜像模式设置

〇只读磁盘设备 将磁盘映像作为只读磁盘设备挂载。不允许写操作。

〇写入临时磁盘设备 将磁盘映像作为可写磁盘设备挂载。修改将被写入一个写-覆盖差异文件,原始磁盘映像将不会被改变。有时也称为写覆盖或写复制模式。 指定另一个不同的文件位置

仿真镜像的话就需要设置读写模式才行。

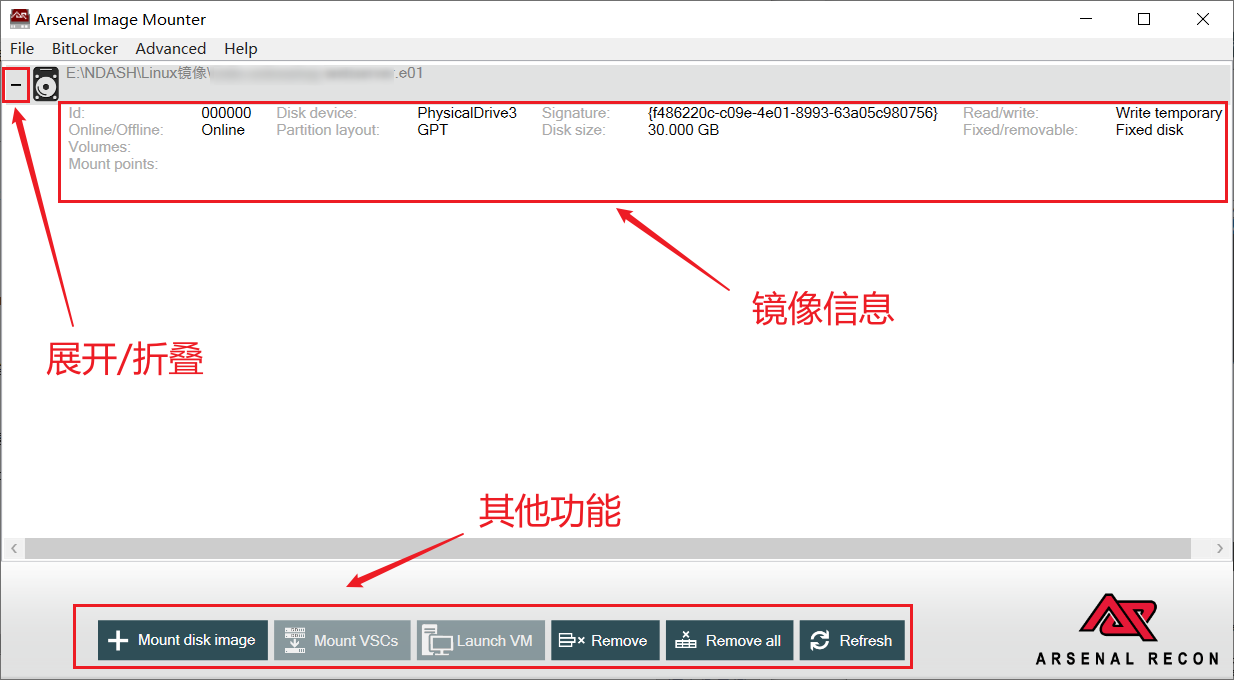

4、磁盘信息

挂载成功后,在软件的界面上会显示出每个挂载的设备信息,包括ID、磁盘状态(联机或脱机)、驱动器号、分区类型、磁盘签名信息、大小,模式(只读或读写),驱动器类型(固定或移动)。

您还可以在界面的下半部分中选择继续添加镜像、启动虚拟机和删除镜像等其他功能选项。

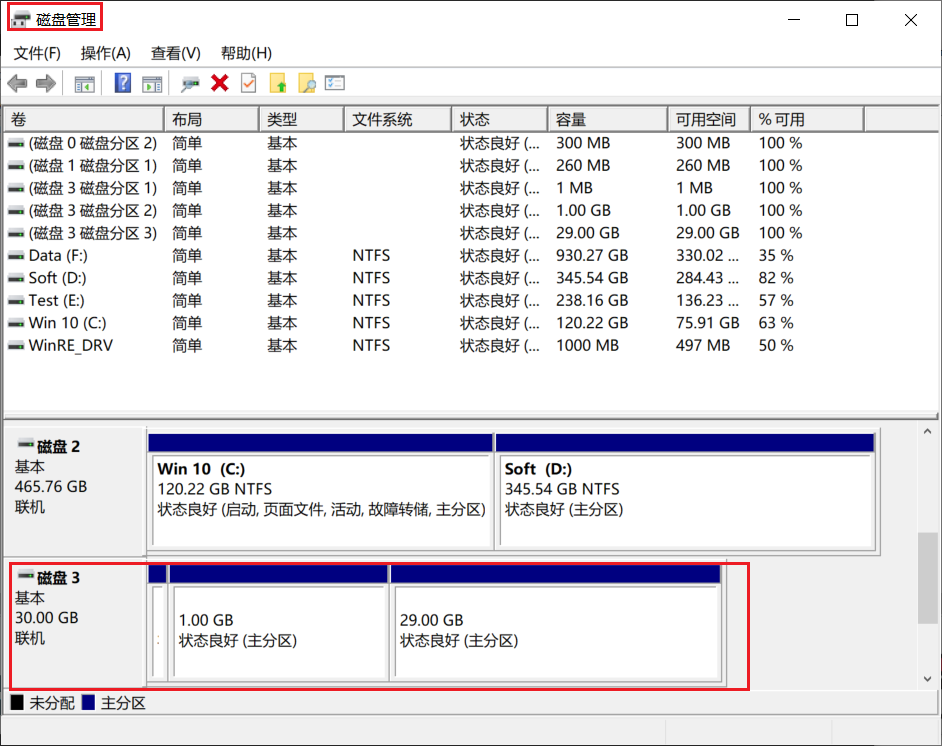

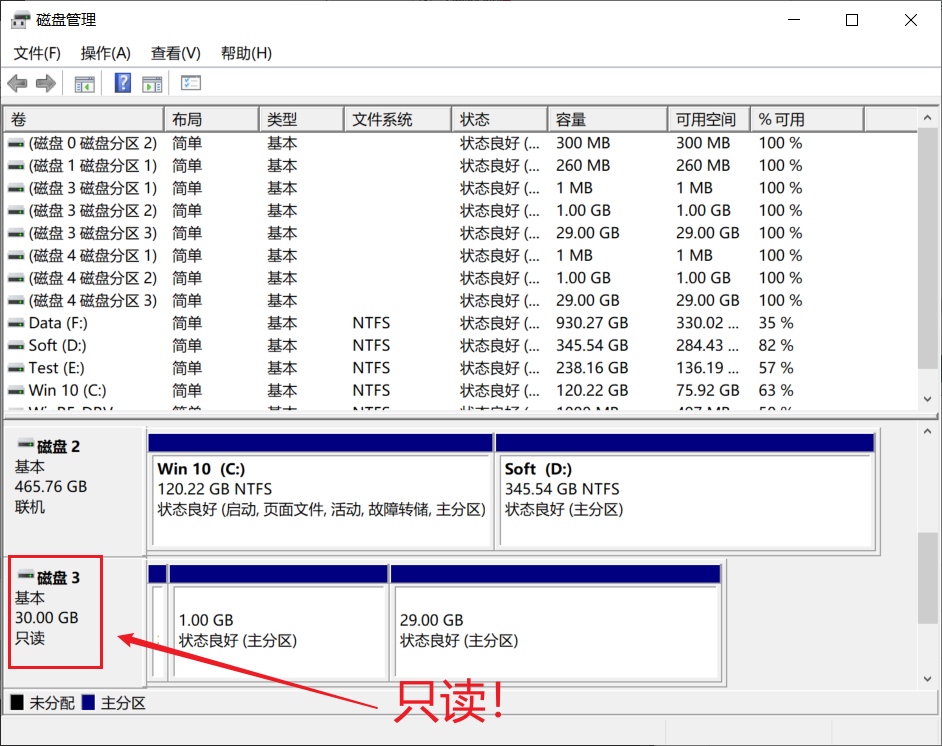

5、挂载之后在磁盘管理显示

可在磁盘管理中查看挂载好的磁盘。

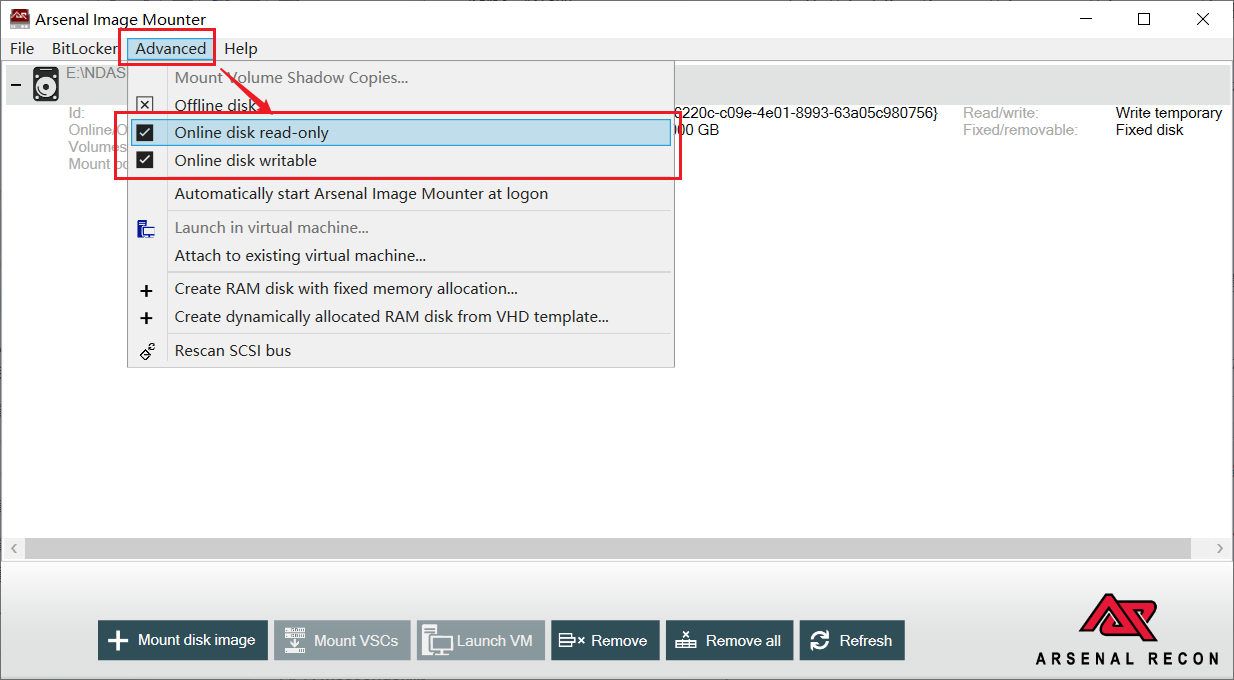

高级功能-更改磁盘挂载模式

特别方便的一点是,Arsenal Image Mounter可以直接对已经挂载的镜像在“高级功能”再设置就可以更改模式,不需要像FTK Imager需要重新再挂载镜像,而且速度很快。

点击只读设置,磁盘管理查看磁盘就会变成只读模式。

名称 时间 最后编辑日期: 2020 年 11 月 28 日

ALEAPP、ILEAPP

https://github.com/abrignoni/ALEAPP

https://github.com/abrignoni/iLEAPP

软件简介

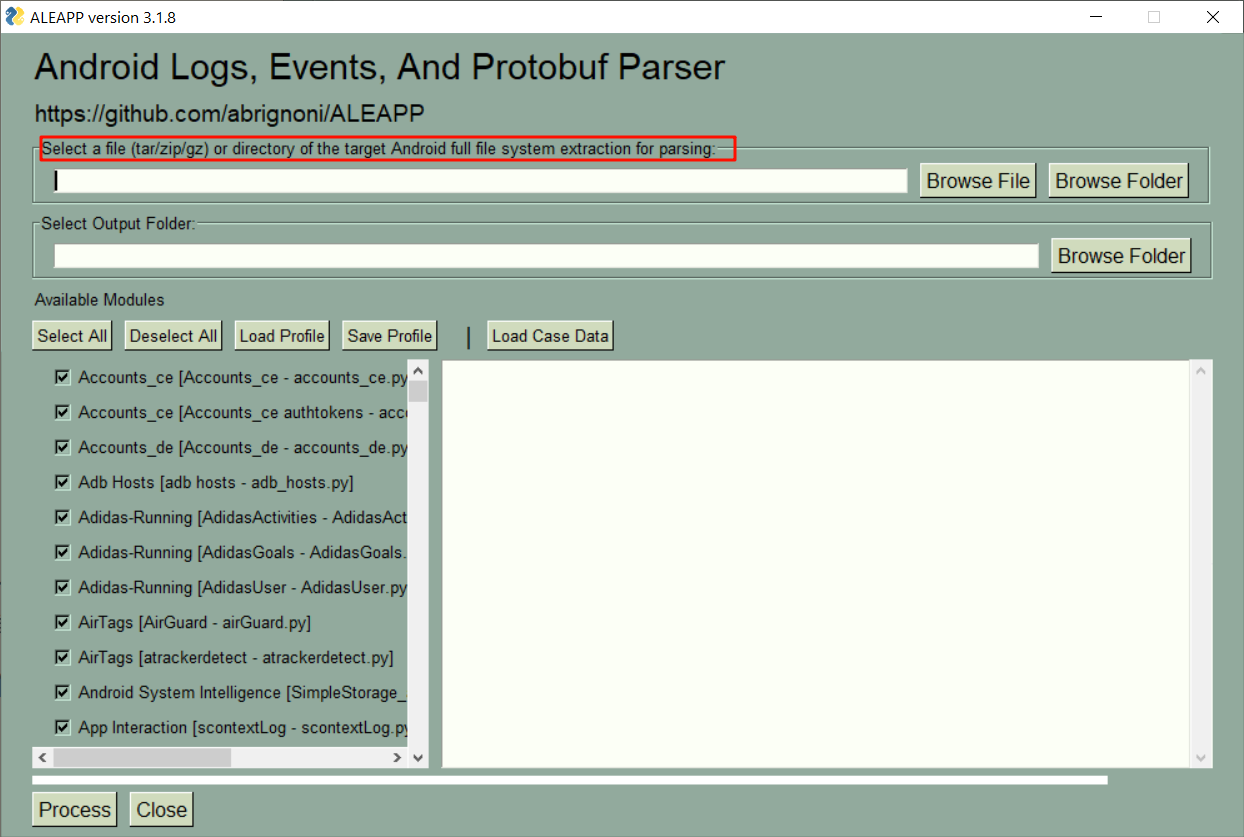

该系列软件是 Github 用户 abrignoni 使用 Python 语言编写的移动设备文件系统解析工具,软件分为 CLI 和 GUI 版本,现在讲解使用 ALEAPP GUI 版本创建报告的流程。

开始分析工作

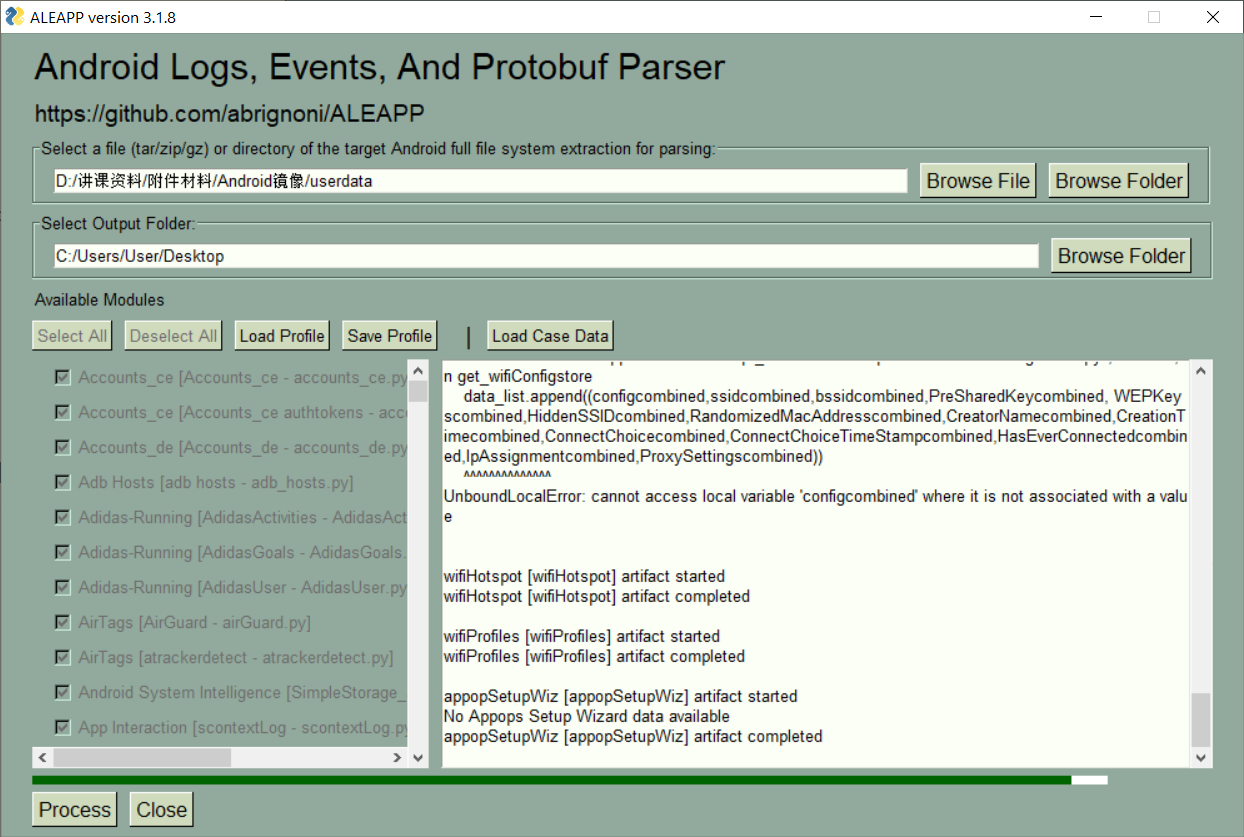

软件主界面如下:

这个软件是开源的,也建议各位读者移步 Github 观看源码,了解一下分析的过程,软件由 Python 编写,阅读难度不高,不过要求要对 Android 文件的基本结构有了解,并且会简单的 SQL 语句。

软件主页面上提醒支持的文件或目录类型:tar、gz、zip或文件夹,不支持常见的磁盘格式,因此建议先在其他取证软件中将文件导出,然后以文件夹的方式导入到程序中。

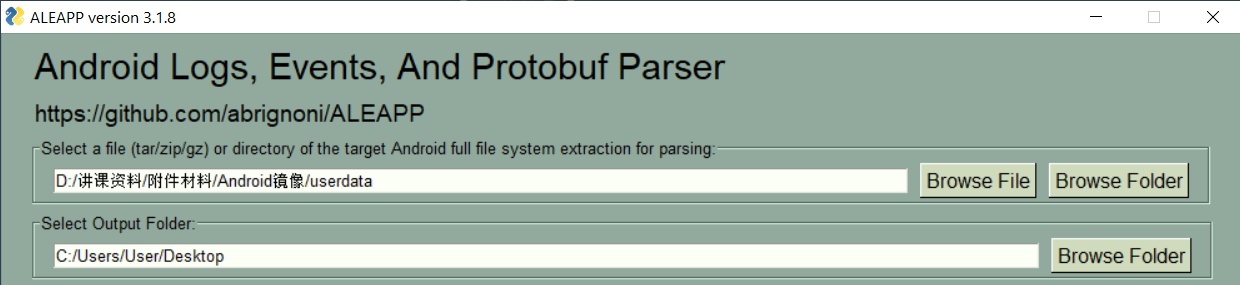

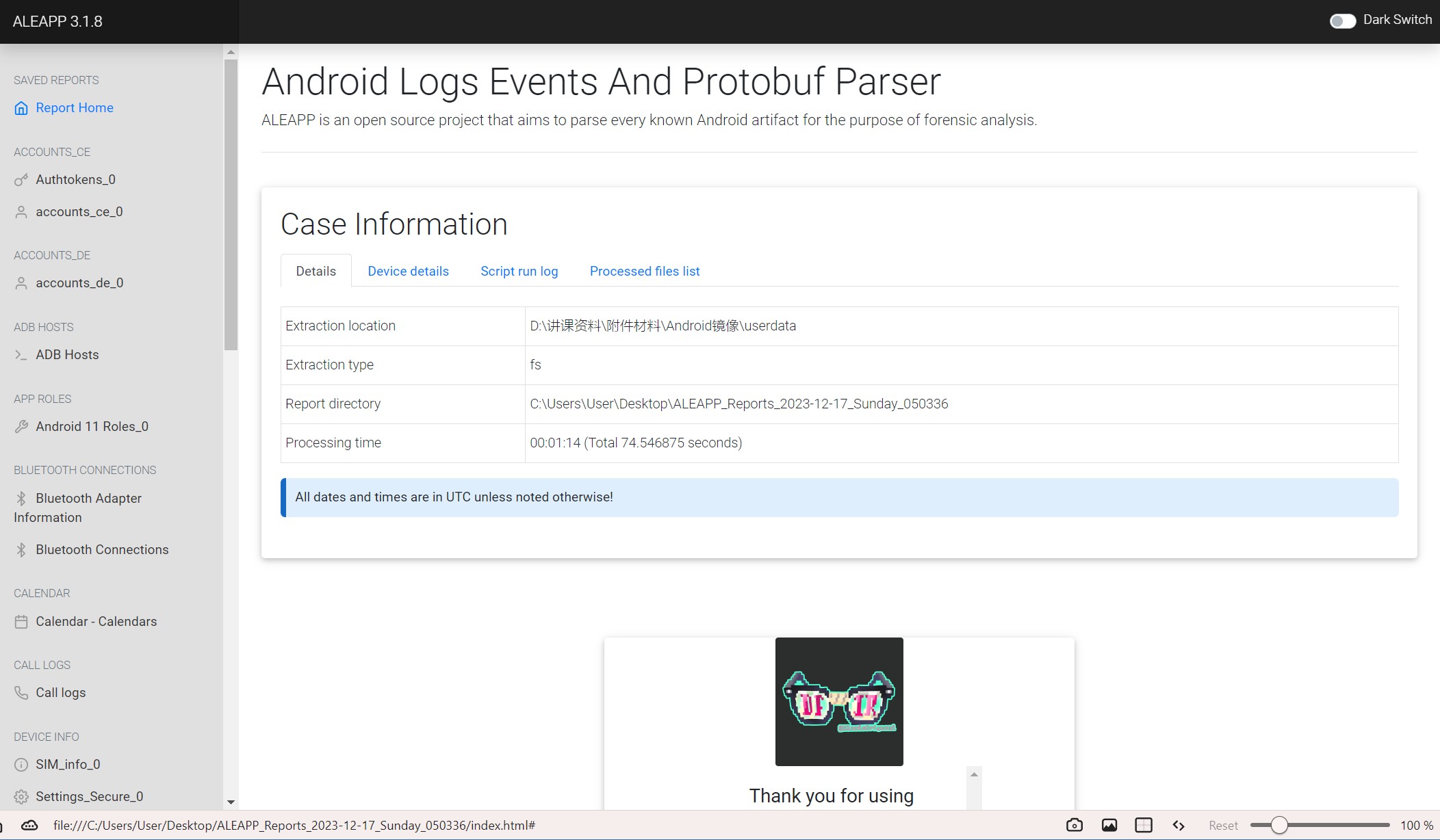

在此以龙信杯的Android手机检材为例,具体的系统应该是 MIUI:

选中所有分析模块即可,分析完成后会生成一个 HTML 格式的报告,在浏览器中查看即可:

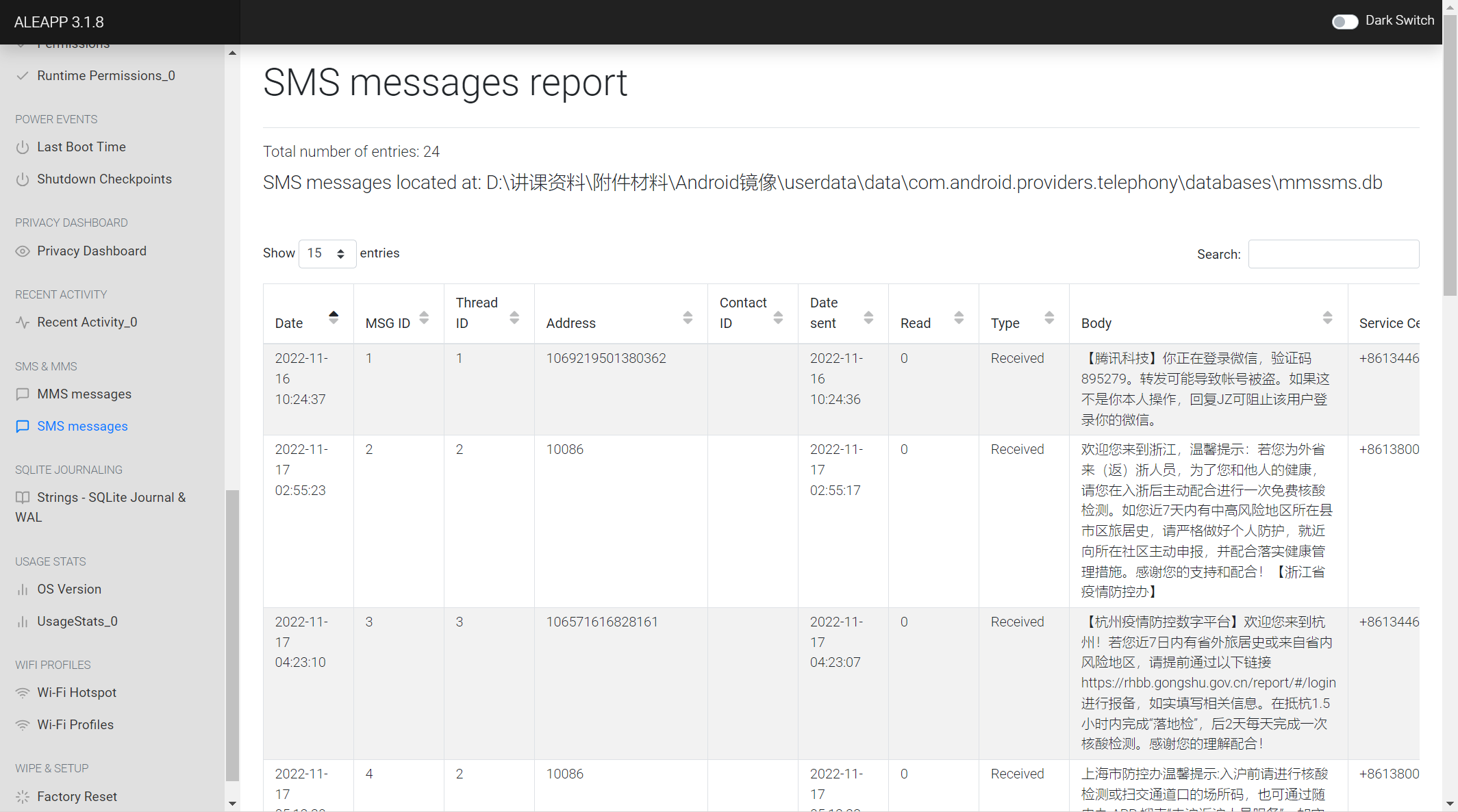

基本信息

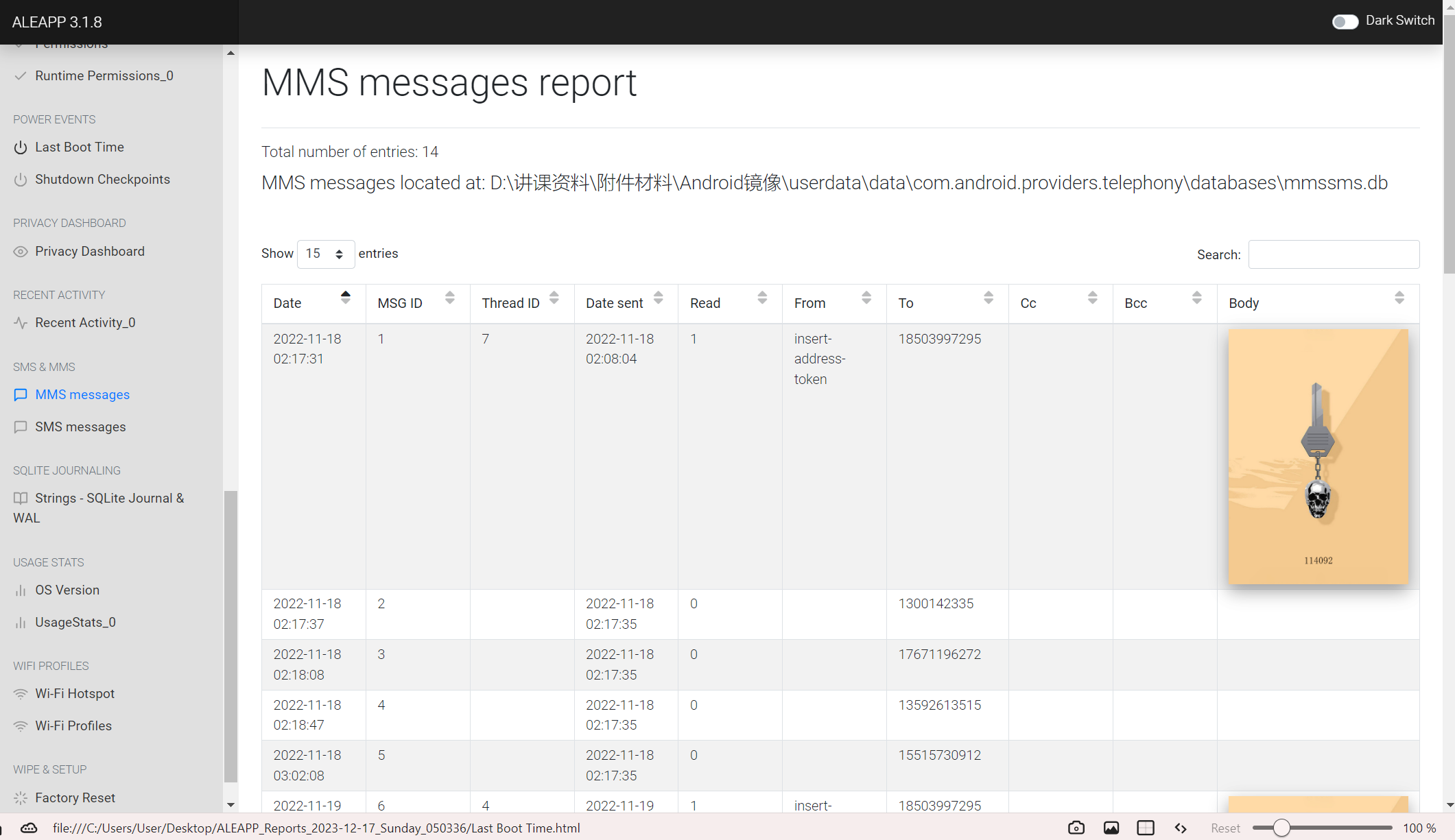

彩信、短信

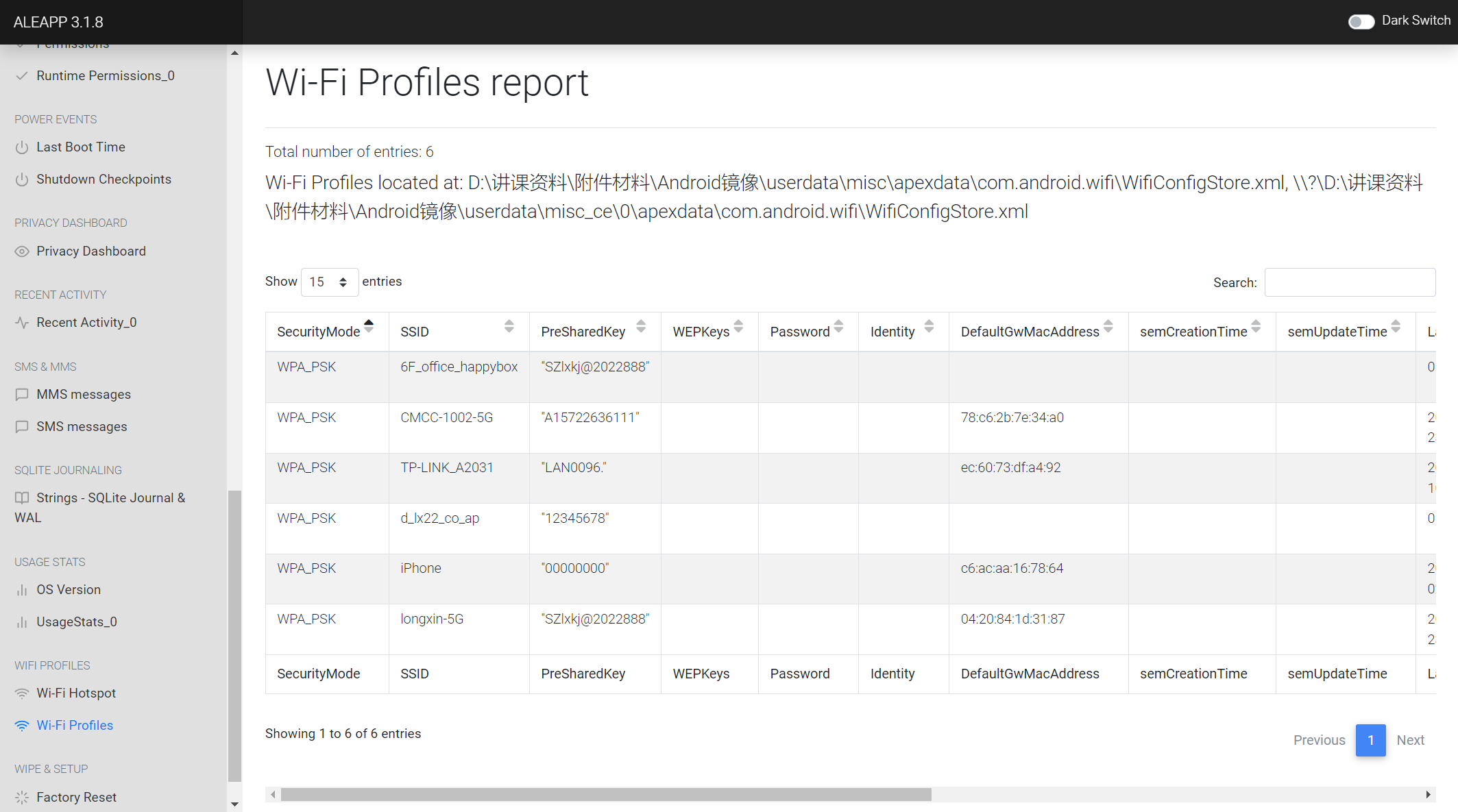

WiFi 记录

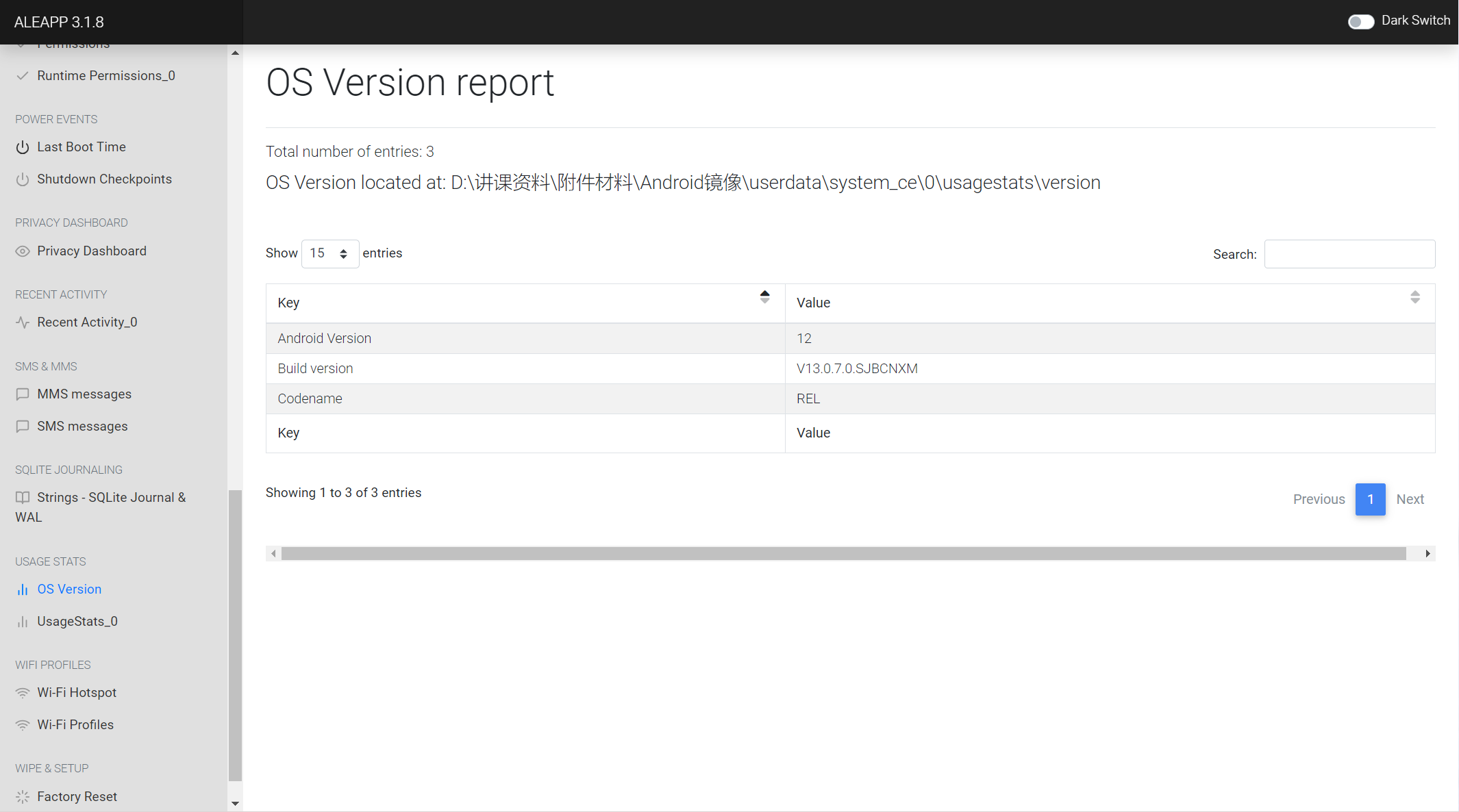

操作系统版本

对手机基本信息的取证,主要还是解析数据库,这个大差不差的。另外这个软件对一些国内的APP支持较差,读者有条件也可以编写代码辅助分析。

ALEAPP和iLEAPP逻辑相似,都是对文件系统进行分析,但是iOS因为不容易获取到完整的文件系统,因此在此不做演示。

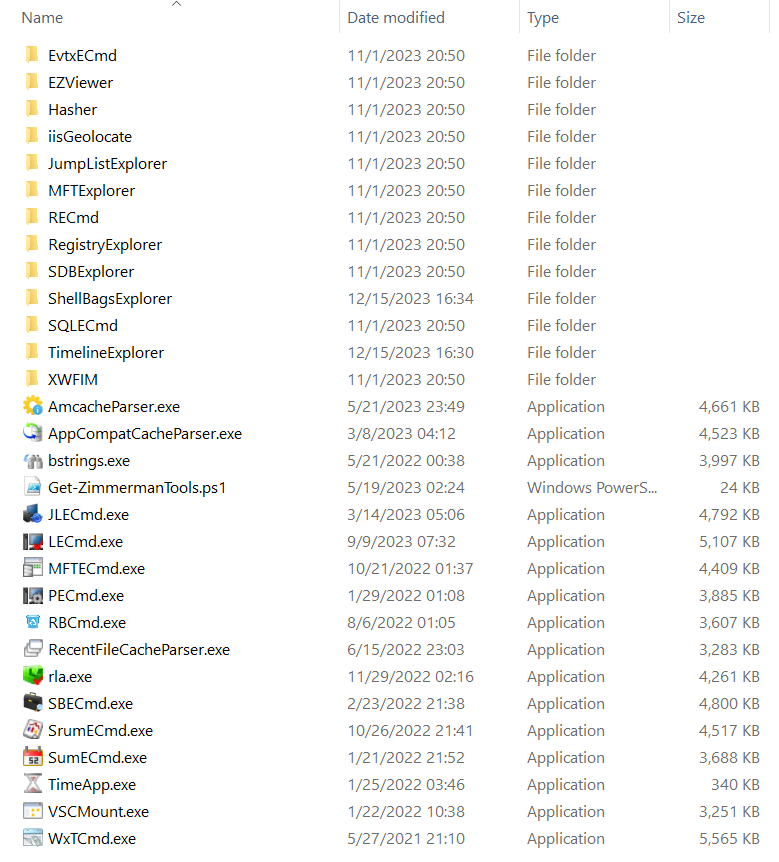

Eric Zimmerman's Tools

https://ericzimmerman.github.io/#!index.md

软件简介

Eric Zimmerman's Tools 是由 Eric Zimmerman 编写的一系列 Windows 取证工具,软件运行平台 .NET 4 或 .NET 6,均有对应版本。

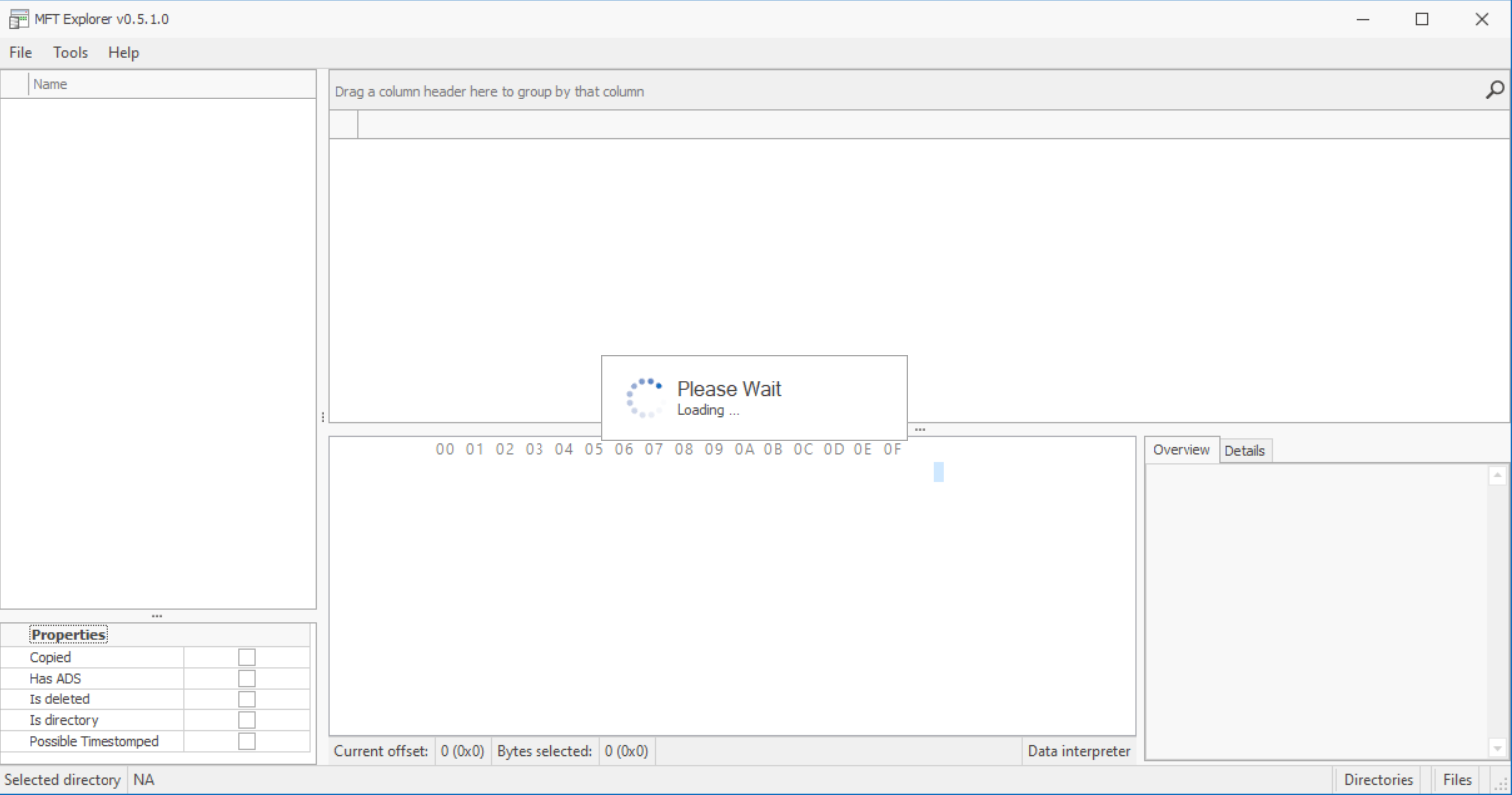

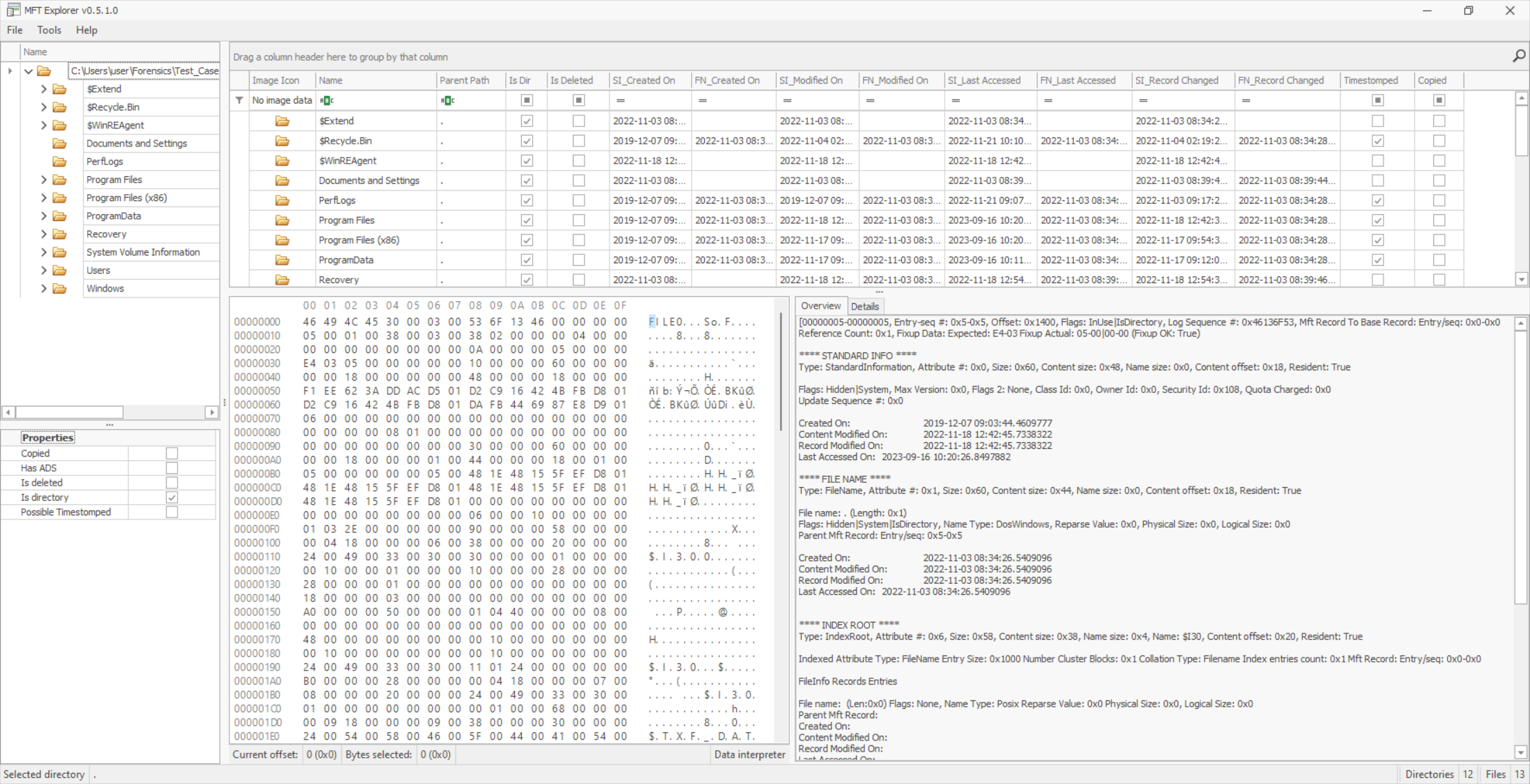

MFTExplorer(GUI)

对 MFT 记录进行分析,可使用取证工具导出 $MFT,再导入该软件进行解析,可以查看解析后的 MFT 记录。

软件分析时间较长,查看逻辑和 FTK Imager、X-Ways Forensics 类似,可以在左边展开不同的层级,在右侧窗口内查看记录。

此外,该应用同时提供了 CLI 版本,可以生成 csv 格式的报告,以便于数据分析。

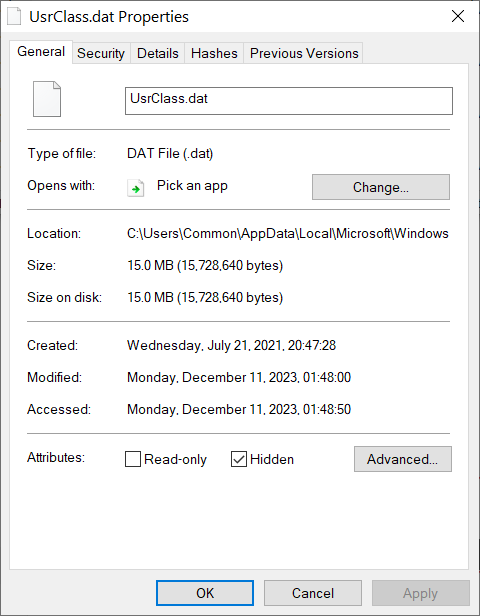

ShellBagsExplorer

主要是分析的 usrclass.dat,可以分析出文件打开记录。

RegistryExplorer(GUI)

导入注册表文件,可作为离线的注册表查看器使用。

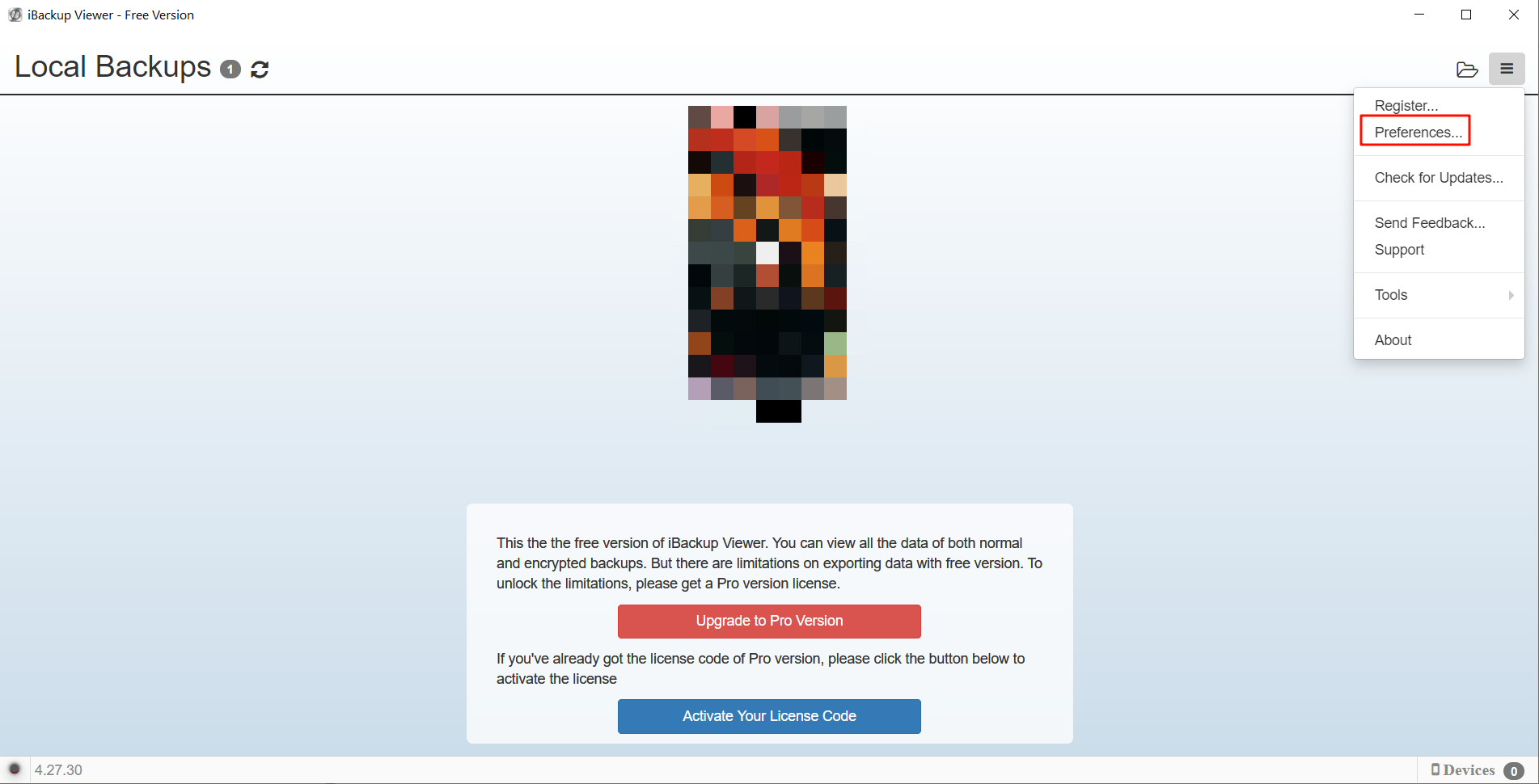

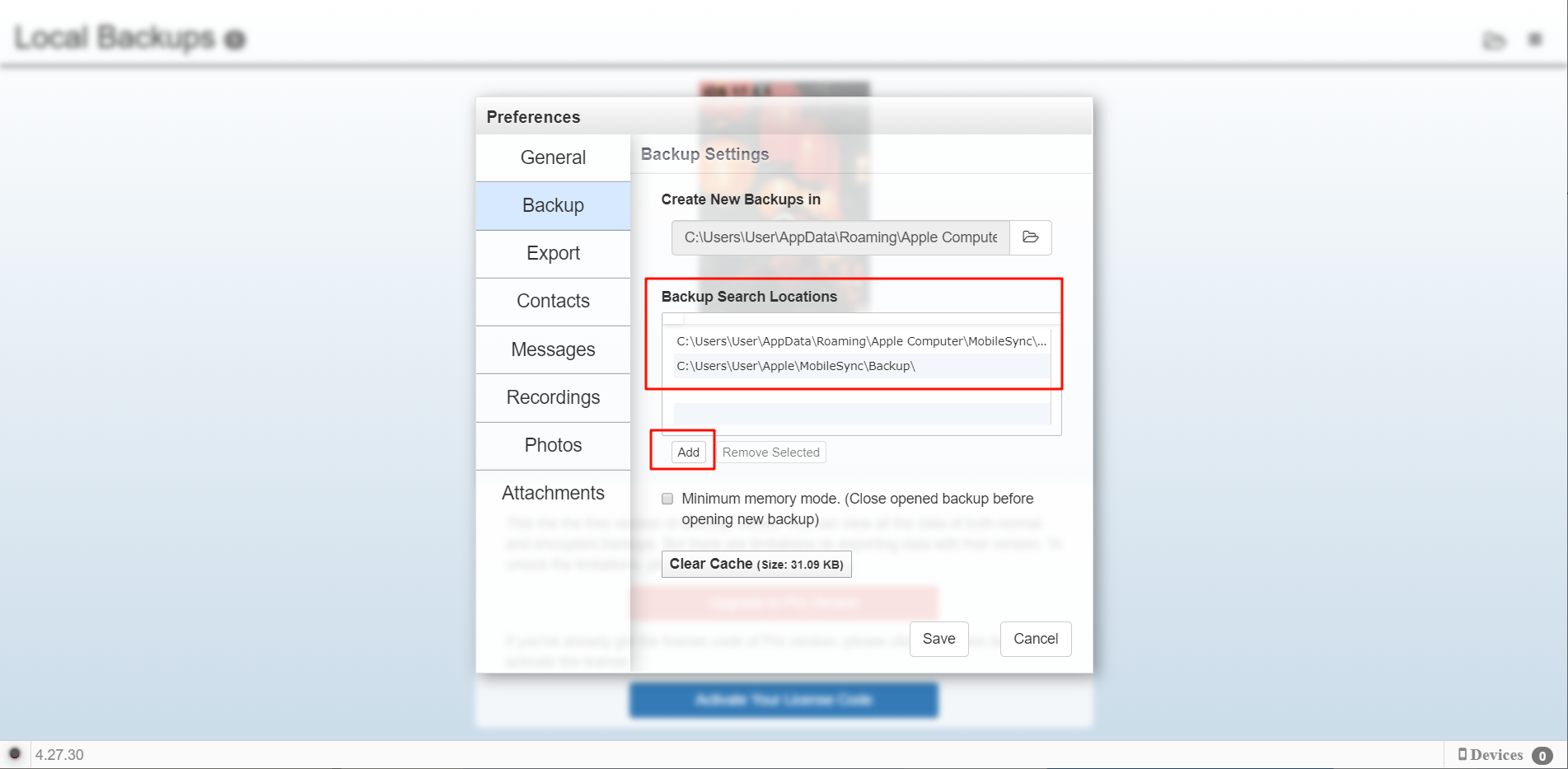

iBackup Viewer

用于查看 iTunes 备份文件,免费版有一定的功能限制,列表如下:

| Feature | Free Version | Pro Version |

|---|---|---|

| Encrypted Backups | ||

| Extract Contacts | ||

| Save Contacts as vCards | ||

| Retrieve Phone Call History | ||

| Save Phone Call History to Text File | ||

| Save Phone Call History to CSV File | ||

| Save Phone Call History to PDF File | ||

| Extract Messages | ||

| Save Message Thread to Text File | ||

| Save Message Thread to CSV File | ||

| Save All Messages to Text File | NO | |

| Save All Messages to CSV File | NO | |

| Save Message Thread to PDF File | ||

| Save All Messages to PDF File | NO | |

| Extract Attachments | ||

| Extract WhatsApp messages | ||

| Save WhatsApp Message Thread to Text File | ||

| Save WhatsApp Message Thread to CSV File | ||

| Save All WhatsApp Messages to Text File | NO | |

| Save All WhatsApp Messages to CSV File | NO | |

| Save WhatsApp Message Thread to PDF File | ||

| Save All WhatsApp Messages to PDF File | NO | |

| Extract WhatsApp Attachments | ||

| Save Calendar to iCal | ||

| Password Protected Notes | ||

| Save Note to Text File | ||

| Save Note to PDF File | NO | |

| Save All Notes | NO | |

| Save Single Voicemail | ||

| Save Voicemail as Playable File | NO | |

| Save All Notes | NO | |

| Save Voice Memos Recording | ||

| Save All Recordings | NO | |

| Play Preview Recordings | ||

| Internet History and Bookmarks | ||

| Photos and Videos in Camera Roll | ||

| Photos and Videos in Photo Stream | ||

| Photo Folders | ||

| Save Single Photo | ||

| Save Multiple Photos | NO | |

| iOS App Data | ||

| Raw Backed up Data | ||

| Save All Data for all Domains in Batch | NO | |

| Save All Data for a Domain(app) | NO | |

| Save Selected Data Files for a Domain (app) | ||

| WeChat Messages | ||

| Save WeChat Messages |

使用时,可在设置中添加 iTunes 备份的地址,这样就能自动识别、分析了:

选择 Add,添加需要解析的 iTunes 备份文件目录即可。

HxD

开源的16进制查看、编辑工具。

DB Browser for SQLite

开源的数据库查看工具,功能应该不需要多说。

由于 X-Ways Forensics 没有内嵌 sqlite 的查看器(但也可以通过磁盘快照的方式来实现,只是效率相对低一些,也没有直接使用这个软件来得方便),因此也可以在 X-Ways Forensics 的查看器设置中手动添加这个软件,以方便快速查看 sqlite 的内容。

浙公网安备 33010602011771号

浙公网安备 33010602011771号