新型网络接入控制技术

新型网络接入控制技术

网络接入控制技术

简介

网络接入技术是网络中与用户相连的最后一段线路上所采用的技术,接入技术已成为网络技术的一大热点,为了提供端到端的宽带连接,宽带接入是必须要解决的一个问题。

分类

光纤接入

光纤是传输速率最高的传输介质,在主干网中已大量的采用了光纤。如果将光纤应用到用户环路中,就能满足用户将来各种宽带业务的要求。可以说,光纤接入是宽带接入网的最终形式,但要完全抛弃现有的用户网络而全部重新铺设光纤,对于大多数国家和地区来说还是不经济、不现实的。

同轴接入

同轴电缆也是传输带宽比较大的一种传输介质,CATV网就是一种混合光纤铜轴网络,主干部分采用光纤,用同轴电缆经分支器介入各家各户。混合光纤/铜轴(HFC)接入技术的一大优点是可以利用现有的CATV网,从而降低网络接入成本。

铜线接入

铜线接入是指以现有的电话线为传输介质,利用各种先进的调制技术和编码技术、数字信号处理技术来提高铜线的传输速率和传输距离。但是铜线的传输带宽毕竟有限,铜线接入方式的传输速率和传输距离一直是一对难以调和的矛盾,从长远的观点来看,铜线接入方式很难适应将来宽带业务发展的需要。

无线接入

无线用户环路是指利用无线技术为固定用户或移动用户提供电信业务,因此无线接入可分为固定无线接入和移动无线接入,采用的无线技术有微波、卫星等。无线接入的优点有:初期投入小,能迅速提供业务,不需要铺设线路,因而可以省去铺线的大量费用和时间;比较灵活,可以随时按照需要进行变更、扩容,抗灾难性比较强。

新型网络接入控制技术

NAC

简介

NAC网络安全解决方案从用户角度考虑内部网络安全,通过对接入用户进行安全控制,提供“端到端”的安全保证。借助于NAC方案,实现“只有合法的用户、安全的终端才可以接入网络”,隔离非法、不安全的用户和终端,或者仅允许他们访问受限的资源。以此来提升整个网络的安全防护能力。

为什么需要网络接入控制

在传统的园区网络建设思路中,一般认为园区内部网络是安全的,安全威胁主要来自外界。因此各种安全措施基本上都围绕着如何抵御外部的攻击来部署,如部署防火墙等。但是,许多重大的安全漏洞往往出现在网络内部,例如园区内部员工在浏览某些网站时,一些间谍软件、木马程序等恶意软件也会不知不觉地被下载到电脑中,并在内网传播,产生严重的安全隐患。因此,在园区网络中,任何一台终端的安全状态(主要是指终端的防病毒能力、补丁级别和系统安全设置)都将直接影响到整个网络的安全。另外,园区网络出现大量非法接入和非授权访问用户时,也会导致业务系统遭受破坏、关键信息资产泄漏的风险。

NAC方案能够有效的管理网络访问权限、及时的更新系统补丁、升级病毒库,让管理员更快捷的查找、隔离及修复不安全的终端,满足园区网络内部的安全需求。

NAC 具备那些能力

身份认证

对接入网络的用户身份进行合法性认证,只有合法用户才允许接入是园区网络安全的基本需求。园区网络中终端(例如PC等)用户的身份认证应满足如下需求:

• 符合安全要求的终端提供正确的用户名和密码后,可以正常接入网络。

• 不符合安全的终端,只能接入到网络隔离区,待终端安全修复后才能接入网络。

• 不合法的用户不允许接入网络。

访问控制

根据用户身份、接入时间、接入地点、终端类型、终端来源、接入方式(简称5W1H)精细匹配用户,控制用户能够访问的资源。5W1H即:

• who-谁接入了网络(员工、访客);

• whose-谁的设备(公司标配、BYOD设备);

• what-什么设备(PC、手机);

• when-什么时间接入(上班、下班);

• where-什么地点接入(研发区、非研发区、家里);

• how-如何接入(有线、无线)。

终端安全检查和控制

对用户终端的安全性进行检查,只有“健康的、安全的”用户终端才可以接入网络。安全性检查应满足如下需求:

• 对终端的安全性(杀毒软件安装、补丁更新、密码强度等)进行扫描,在接入网络前完成终端安全状态的检查。

• 对终端不安全状态能够与网络准入设备进行联动,当发现不安全终端接入网络的时候,能够对这些终端实现一定程度的阻断,防止这些终端对业务系统造成危害,并能够主动帮助这些终端完成安全状态的自修复。

• 对于未能及时修复的不安全终端,能够对其进行权限限制,避免接入网络,引发网络安全问题。

系统修复和升级

如果系统存在安全隐患,NAC方案提供了系统自动和手动修复升级功能。可自动下载和升级系统补丁、触发病毒库的更新、自动杀死非法/违规进程等强制安全措施。

实现过程

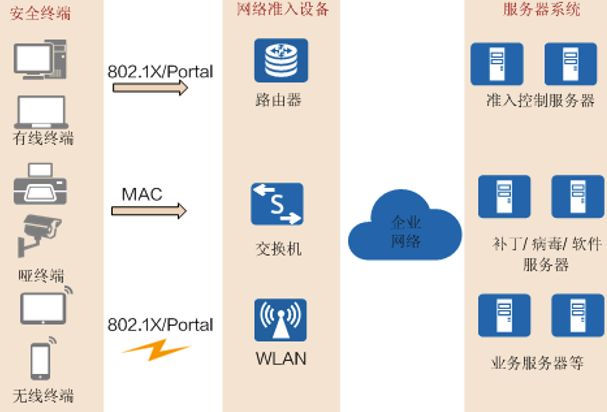

NAC方案包括三个关键组件:安全终端、网络准入设备、服务器系统。

• 安全终端:安全终端是安装在用户终端系统上的软件,是对用户终端进行身份认证、安全状态评估以及安全策略实施的主体。

• 网络准入设备:网络准入设备是网络中安全策略的实施点,负责按照客户网络制定的安全策略,实施相应的准入控制(允许、拒绝、隔离或限制)。

华为NAC方案支持802.1X、MAC认证和Portal等多种认证方式。在各种认证方式下,网络准入设备辅助用户终端与准入服务器进行认证。网络准入设备可以是交换机、路由器、无线接入点或其它安全设备,通过这些网络准入设备,实现强制用户准入认证、拒绝非法用户的网络访问、隔离不健康终端、为“合法用户、健康终端”提供网络服务的目的。

• 服务器系统:服务器系统包括准入控制服务器、病毒/补丁/软件服务器和业务服务器。

准入控制服务器是NAC方案的核心,用户在身份认证和安全检查通过前就可以访问,主要负责对用户进行认证和安全审核,实施安全策略,并且与网络准入设备联动,下发用户权限。用户已通过身份认证但终端安全检查未通过时,一般会访问病毒/补丁/软件服务器,进行终端上病毒库的自动更新、操作系统和应用软件的补丁安装和更新等,以满足终端安全检查的要求。业务服务器用于企业业务管理,只有通过认证和授权后的用户才能访问。

企业网络为例,网络中的用户通常可以分为员工、合作伙伴和访客,针对不同的用户角色,NAC方案可实现为其定制不同的网络接入和权限控制规则。

• 员工:主要指具有固定办公地点以及长期工作合同的用户。员工通常使用公司设备作为办公设备,公司设备一般在员工领取时已预安装了安全终端,员工认证通过后一般具有公司网络充分的访问权限。

• 合作伙伴:主要指流动性较大,企业约束力较低的合作伙伴等。这些人员会在一定时期内接入企业网络,并访问网络内的部分服务器。这类人员通常也使用安装了安全终端的公司设备,但是,由于此类人员安全性较低,权限应当严格受控。

• 访客:主要指一次性接入企业网络的访客人员。通常通过无线方式接入,权限仅限于借助企业网络访问Internet,与员工、合作伙伴之间要进行严格隔离,以防止企业信息资产泄露。

NAP

简介

NAP是因特网的路由选择层次体系中的通信交换点。每个网络接入点都由一个共享交换系统或者局域网组成,用来交换业务量。通达因特网主干线的点。ISP互相连接的点。NAP可用作主要业务提供者的数据互换点。1999年初NAP和城域交换局(MAE)被统称为公共因特网交换点(IXP)。

作用

在那时,NSFNET成为主要的因特网主干网,但其他网络也可使用或正在(或要)创建。当NSF决定使因特网商业化时,它就提议开发可在主干网之间进行通信交换的因特网交换中心。其他的因特网交换中心已经遍及全世界,它们正在繁忙的处理着大量的因特网通信负载。

原理

网络访问保护(NAP) 包含多个客户端和服务器组件。具有在所有 NAP 部署中使用的常见 NAP 组件,以及仅针对特定部署使用的组件,具体取决于 NAP 强制方法或您选择的方法。NAP提供了一种方法,有三个独立的部分:

健康状态验证:可以确认和验证任何连接到网络的计算机系统

健康策略兼容性:提供资源,使得计算机能够满足健康要求

限制访问:对不满足健康策略的计算机,或无法更新以满足要求的计算机,限制其对网络资源的访问

NAP的设计目标,并不是要保护私有网络,使之免受有害用户的攻击。其设计目标在于帮助管理员维护私有网络中计算机的系统健康。NAP可以与控制网络访问的认证和授权机制(如使用IEEE 802.1X控制无线网络访问)联合使用。NAP(网络访问保护)不是为专用网络上的用户验证设计的,因此应与认证和和授权功能协同使用。高级安全特性包括AD(活动目录)用户和组,同时也包括通过嵌入式管理单元和命令行使用的远程客户端配置。

NAP 强制方法

NAP 强制方法是与网络访问保护一起使用以强制健康策略的多种网络访问技术中的任何一种。强制方法包括动态主机配置协议(DHCP)、Internet 协议安全性 (IPsec)、虚拟专用网络(VPN)、终端服务网关(TS Gateway) 和可扩展的身份验证协议(EAP),可以对由 NPS 服务器进行身份验证的基于 802.1X 的无线和有线连接使用这些方法。

常见 NAP 组件包括客户端和服务器组件,由所有 NAP 强制方法使用。

TNC

简介

TNC 只是一种技术架构;

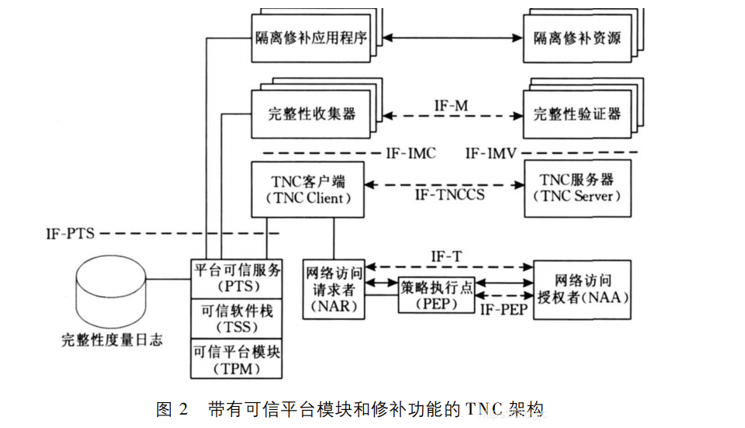

TNC 是对可信平台应用的扩展, 也是可信计算机制与网络接入控制机制的结合。它是指在终端接入网络之前, 对用户的身份进行认证,如果认证通过, 对终端平台的身份进行认证, 如果认证通过, 对终端的平台可信状态进行度量, 如果度量结果满足网络接入的安全策略, 则允许终端接入网络, 否则将终端连接到指定的隔离区域, 对其进行安全性修补和升级。

TNC 旨在将终端的可信状态延续到网络中, 使信任链从终端扩展到网络。TNC 是网络接入控制的一种实现方式, 是一种主动性的防御方法, 能够将大部分的潜在攻击在发生之前进行抑制。

TNC 是从技术层面上将可信计算机制延伸到网络的一种尝试。但是, TNC 在研究层面还有很多基本的问题亟待解决。

TNC 的理论研究落后于技术开发, 至今尚没有公认的可信网络环境理论模型;远程证明是 TNC 的基础, 但是目前尚缺少软件动态可信性的度量方法与理论, 缺少经过形式化验证的远程证明协议;一些关键的技术如软件动态可信性度量机制等尚待攻克。

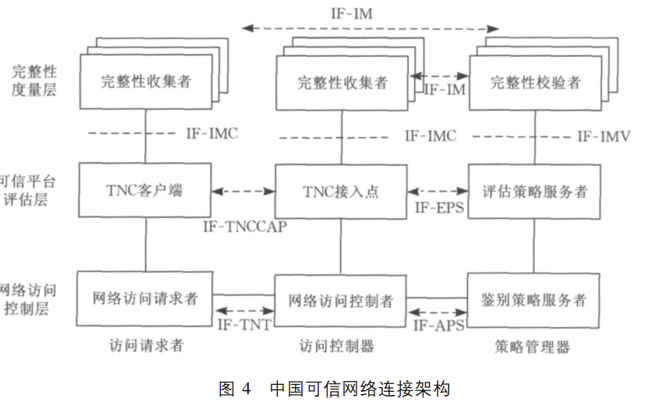

TNC 架构

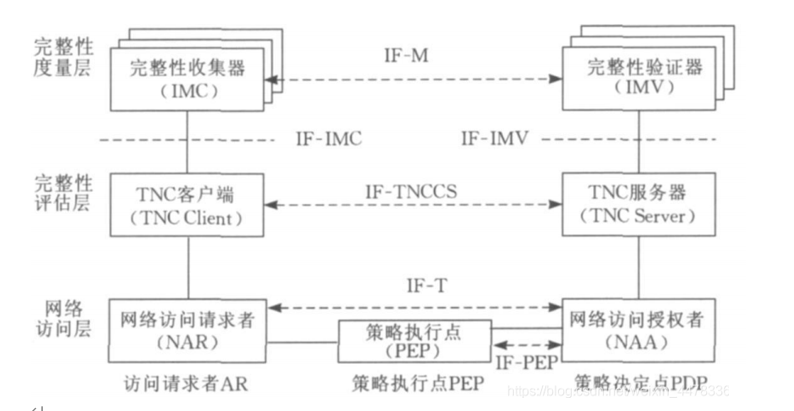

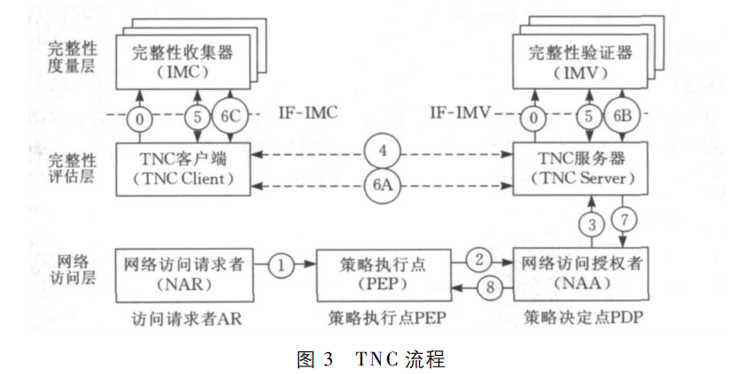

3个实体

分别是访问请求者( A ccess Reque stor,AR) 、策略执行点( Policy Enfo rcement Point, PEP)和策略决定点( Policy Decision Point, PDP) 。其中AR 发出访问请求, 收集平台完整性可信信息, 发送给 PDP,申请建立网络连接;PDP 根据本地安全策略对 AR 的访问请求进行决策判定, 判定依据包括AR 的身份与 AR 的平台完整性状态, 判定结果为允许/禁止/隔离;PEP 控制对被保护网络的访问,执行 PDP 的访问控制决策。

AR 包括 3 个组件

网络访问请求者( Netw o rkAcce ss Requestor, NAR) 发出访问请求, 申请建立网络连接, 在一个 A R 中可以有多个 NAR ;TNC 客户端( TNC Client, TNCC) 收集完整性度量收集器( Integ rity M easurement Collecto r, IM C) 的完整性测量信息, 同时测量并报告平台和 IMC 自身的完整性信息;IMC 测量 AR 中各个组件的完整性, 在一个 AR 上可以有多个不同的 IM C。

PDP 包括 3 个组件

网络访问授权者( Network Acce ss Authority, NAA) 对 AR 的网络访问请求进行决策。NAA 可以咨询上层的可信网络连接服务器( Trusted Ne tw ork Co nnection Server, TNCS) 来确定 A R 的完整性状态是否与 PDP 的安全策略一致, 从而决定 AR 的访问请求是否被允许;TNCS 负责与 TNCC 之间的通信, 收集来自完整性度量验证器( Integrity M easurement Verifier, IM V) 的决策,形成一个全局的访问决策传递给 NAA ;IM V 将IM C 传递过来的 A R 各个部件的完整性测量信息,进行验证, 并给出访问决策意见。

3 个层次分别是网络访问层 、完整性评估层与完整性度量层。网络访问层支持传统的网络连接技术, 如 802.1X 和 VPN 等机制。完整性评估层进行平台的认证, 并评估 AR 的完整性 .完整性度量层收集和校验 AR 的完整性相关信息。

浙公网安备 33010602011771号

浙公网安备 33010602011771号