ximo基础脱壳教程14:手脱ASPACK的变形壳

今天介绍手脱ASPACK的变形壳

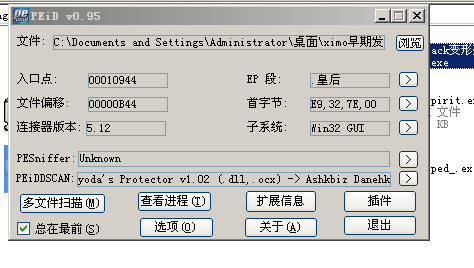

先用PEID查下壳

显示位置,一般的变形壳都会显示未知,我们直接用OD载入程序

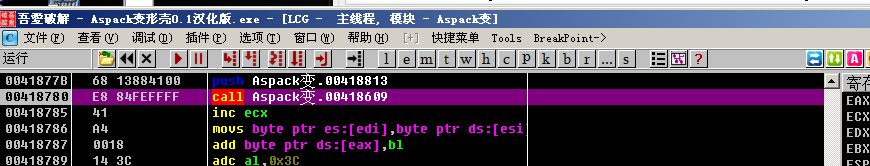

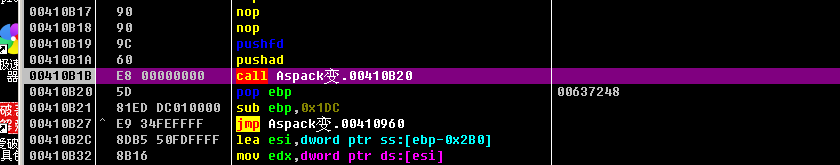

先单步跟踪一下

跟到这里发现程序运行起来了,说明这个call需要跟进去,这里因为有push指令,我们也可以使用esp定律法,然后我们接着分析

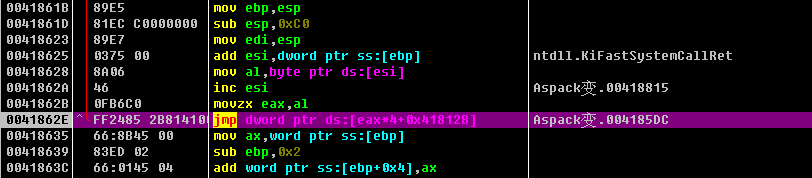

这里我们遇见一个向上的跳转

在这里我们执行F4,,发现程序直接运行起来了,然后我们只能单步跟着跳转,发现他跳到上面之后又跳下来了,并且在一直循环,这个时候我们在重新载入,在这条语句处设置断点,不停的执行shift+F9,知道程序运行起来,然后再程序运行其起来的前一次,对这条语句执行F4,发现跳转到了一个新的地方,我们不断跟进

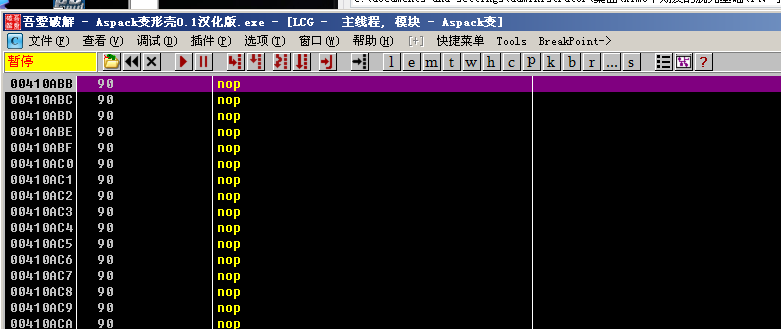

发现一片全空的区域

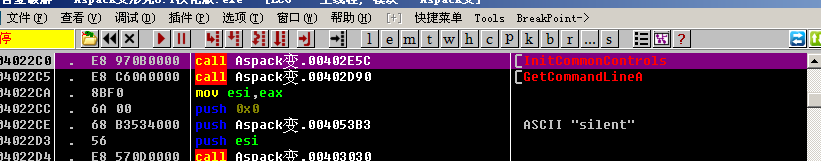

然后我们一直单步跟踪,发现代码

这里我们使用esp定律法,之后单步跟踪,看到大幅图跳转,就可以跳转到OEP了

浙公网安备 33010602011771号

浙公网安备 33010602011771号