情报驱动的安全自动化

驱动

2020/1/4 凌晨3点左右,我还在因为想通一个纠结已久的问题而兴奋得睡不着。这种兴奋没有持续多久,就被一种略带失望的复杂情绪代替,因为纠结多日的问题早已被人解决并已应用。

这种情况曾出现过多次,虽然痛并快乐,但要一直下去也着实让人受不了。秉着多交流少走弯路的精神。最终我决定将我19年里来对于安全防护体系、IACD、SOAR、SCAP等标准的学习和思考记录下来,希望能多交流或在这个过程中形成新的启发。

这些内容不一定全部正确,但大部分都能从我收集到的资料找到印证。

这一系列博客,将分享如下的内容:

希望这些内容能够将多种标准和体系串联起来,指导安全防护体系和安全自动化的落地。

其想解决的问题为:

1、在特征库落后的情况下,如何通过体系化的系统实现对未知威胁的检测和响应

2、如何利用外部的威胁情报构建自身免疫能力

新型和未知的威胁一直是网络安全防护的难点,防守方总是落后于进攻方。如何发现新型的威胁、及时阻断威胁、传播威胁信息以免危害扩大化?成了安全防护体系的核心。情报驱动的安全自动化,试图通过一套完整的处理流程来解决这个问题:

建立安全基线——>检测异常指标——>富化威胁情报——>生成行动方案——>遏制攻击、建立新基线、共享威胁情报。

最终通过一整套系统而不是单个的安全能力来应对未知的威胁,并且这套体系能够随着威胁的更新而持续进化,类似人体的免疫系统。但需要明确的是它也无法应对所有的安全威胁。

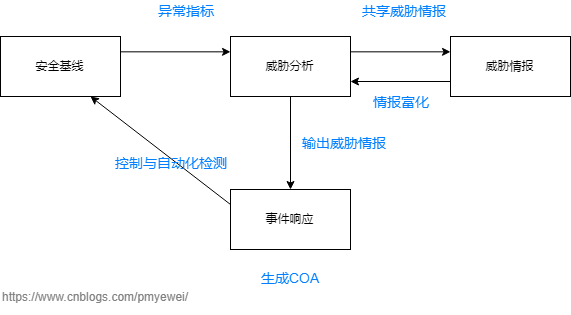

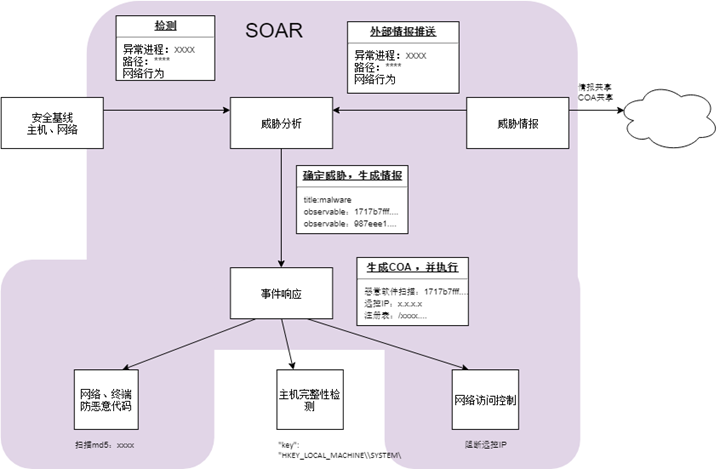

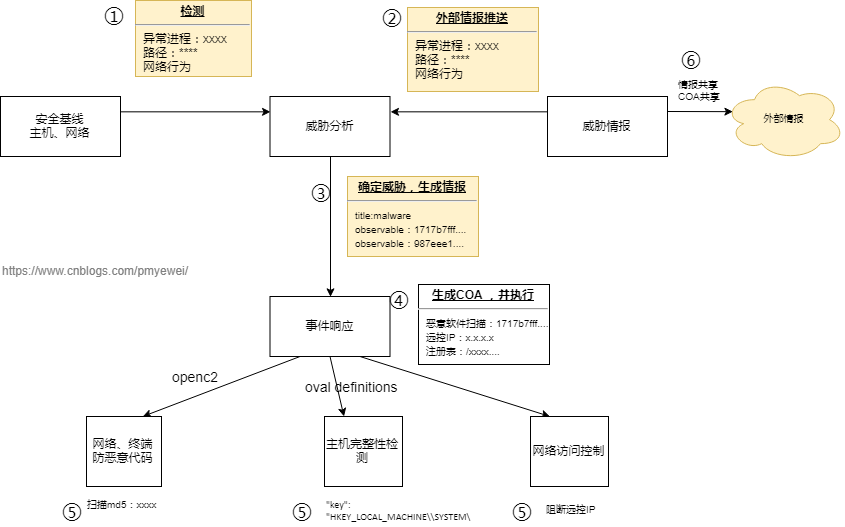

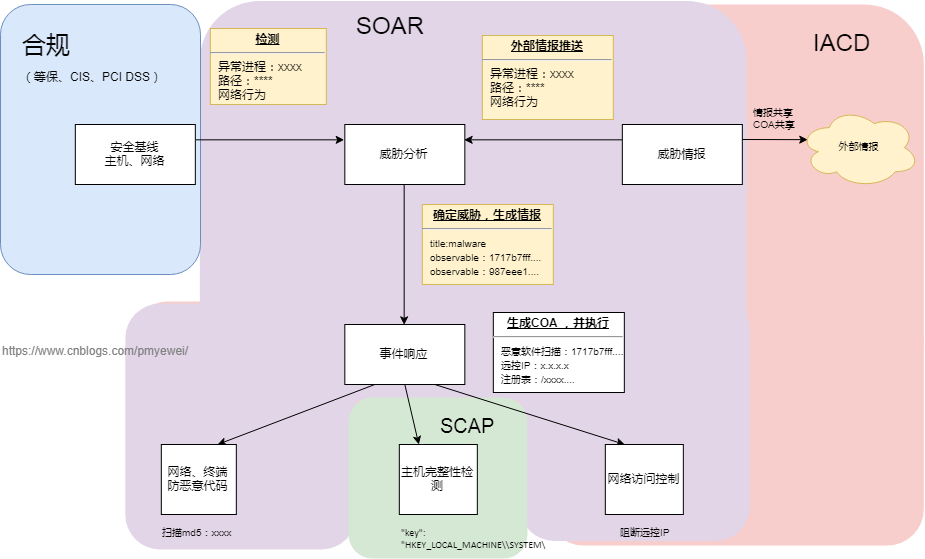

情报驱动的安全自动化

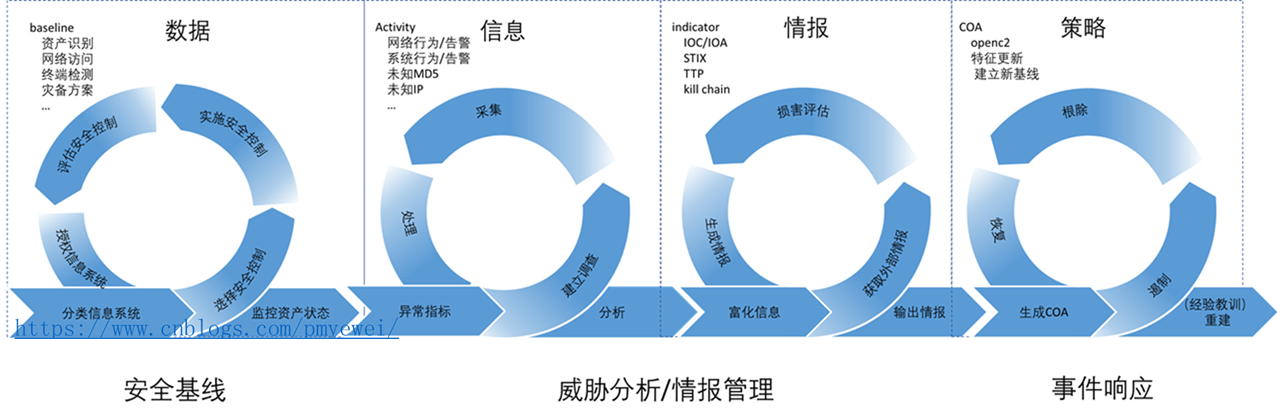

整个体系包含4个大的模块:

- 安全基线:其中面向资产的安全基线是系统的根基。通过建立资产的安全基线,不仅能实现基础的防护,也是威胁分析的重要输入,用以第一时间发现入侵的迹象和事后取证。

- 威胁分析:威胁分析的最终目的是通过对网络和主机中的可观测数据进行分析,确定异常事件对资产(业务)的影响,从而生成威胁情报。

- 威胁情报:威胁情报包括外部补充的情报,用于辅助威胁分析。以及本地确定的威胁情报共享给外部组织。

- 事件响应:将标准格式的威胁情报拆解成行动方案,并自动化执行,实现对威胁的缓解和修复。

情报驱动的安全自动化体系,后续还将多次见到这个流程。

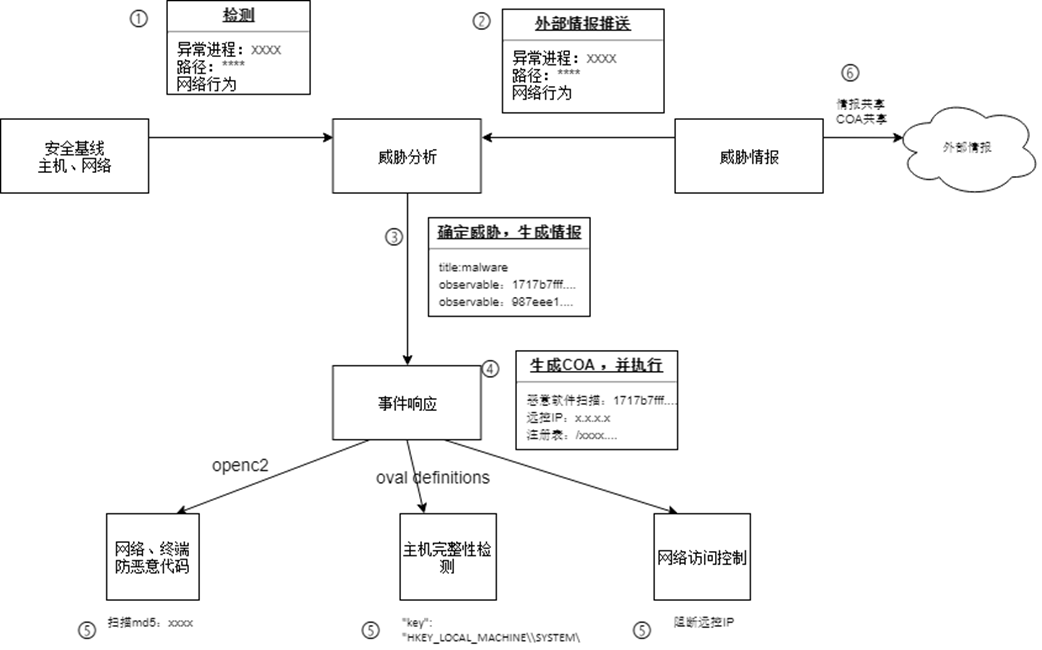

在下例简化后的安全事件中,资产建立了基础的网络和主机策略作为基线,安全自动化体系通过OODA流程实现新型攻击的防御:

①安全检测能力检测了资产的所有网络访问关系,并监控了系统内运行的进程。当系统进程中出现一个陌生的新进程时,威胁检测模块开始对异常进行调查。

②结合外部恶意IP、MD5等云端威胁信息和本地业务系统异常后(本地文件无法访问、业务中断),这次事件被认定为高威胁事件。

③威胁分析平台将事件收集到的所有威胁指标生成标准化的威胁情报后,推送给事件响应中心。

④事件响应中心读取指标中的IP、URL、系统注册表等信息,生成COA,并执行COA中的动作(例如:查杀指定MD5、阻断远控IP、检测注册表项)。

⑤安全能力收到事件响应的指令,开始对攻击进行缓解和补救。

(后续有机会再用一个详细的示例来说明模块之间的联动。)

这只是理想情况,在落地时还有海量的问题需要讨论。比如:并不是所有安全事件都能找到外部的IOC,情报中的信息如何拆解成行动方案,对于难以监测到指标的0day、SQL注入等攻击如何防护等等。这些后面详细讨论。

这其中涉及到的标准包括:

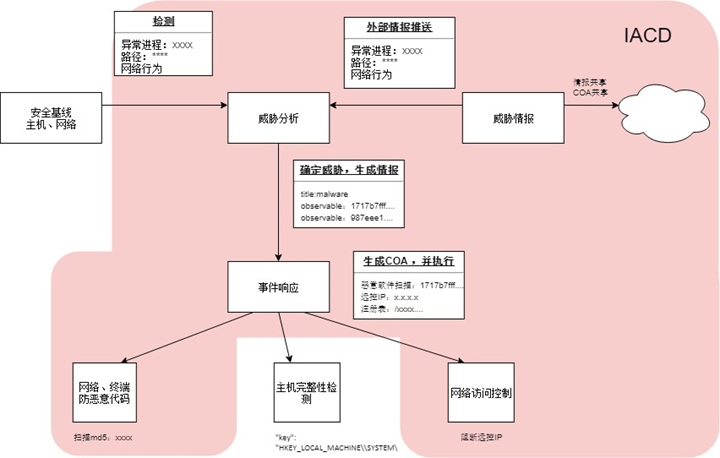

IACD

IACD,集成自适应网络防御由美国国防部2014年发起,起因为目前人工处理能力和速度赶不上威胁变化速度,其目的为:1、整合和自动化网络防御任务,减少人工干预。2、在政府、企业、研究机构之间实现情报和工作流的共享。IACD不是一个具体的产品,而更像是一个框架性的指导思想,为了实现自动化和情报共享指导政府、企业建设。

IACD分为多个阶段(螺旋),从最初的仅自动富化信息、自动响应。到最终采集、分析、决策、执行、恢复、信息共享的全自动化。整个体系的设计可以说是非常的高瞻远瞩。这也是标题中自动化的由来。

SOAR

SOAR,安全编排、自动化、响应。从名字就可以看出,包含了自动化编排、响应、威胁情报,是IACD框架下的核心组件。是自动化框架在企业内部最终落地的平台,实现包括安全事件的分析、自动化处理流程。

合规标准

合规标准最早源于联邦信息安全管理法案 FISMA中提出对于信息系统的最低安全要求。信息系统应该选择适当的安全控制点、并根据控制对系统防护情况进行评估和认证。随后衍生出FIPS、PCI DSS、HIPAA等行业标准。我国对应的则是等保。合规要求都对业务和数据的防护措施做出了较为明确的要求,要完成测评都需要对每个控制点的内容进行评估。

SCAP

SCAP 安全内容自动化,包含了一系列的标准和协议。其目的主要为实现对系统的安全配置项进行自动化的评估。通常用于各种合规控制项的检测,生成评估报告,提高评估效率,也可以减轻日常维护的工作量。

威胁情报标准

威胁情报贯穿了自动化流程的始终,说是情报驱动的安全自动化一点也不为过。不同的系统通过标准化的威胁情报语言进行交流。这里主要用到的标准为STIX (结构化威胁信息表达)。其不仅可以很好地集成多种IOC指标,还能指示攻击者的TTP(策略、技术、过程)信息。

最后来一个汇总。

各种标准不能简单的拼凑在一起,标准也没有指导产品应该如何设计,所以最终还是应该从实际使用效能出发,考虑如何构建出一套能用的安全自动化系统。

参考材料:

IACD(Integrated Adaptive Cyber Defense)

STIX 2.0 Examples https://oasis-open.github.io/cti-documentation/stix/examples

STIX Idioms http://stixproject.github.io/documentation/idioms/

学习网络取证 Learning Network Forensics

情报驱动事件响应 Intelligence-Driven Incident Response

网络安全事件响应 Cybersecurity Incident Response

管理风险和信息系统安全 Managing Risk and Information Security

Sharing Actionable Threat Indicators Using SCAP

PS:忙了整整3年的时间,一直想写点东西,却又没啥东西可以写,结果没想到在这个时间点以这种方式开了坑。贴个符合心境的图。