在Nginx(或Tengine)服务器上安装证书

在Nginx(或Tengine)服务器上安装证书

更新时间:2021-11-25 11:07

您可以将已签发的SSL证书安装到Nginx(或Tengine)服务器上。本文介绍了下载SSL证书并在Nginx(或Tengine)服务器上安装证书的具体操作。

前提条件

- 已经通过SSL证书服务完成证书签发。更多信息,请参见提交证书申请。

- 已准备好远程登录工具(例如PuTTY、Xshell),用于登录您的Web服务器。

版本说明

本文以CentOS 8操作系统、Nginx 1.14.1服务器系统为例进行说明。由于服务器系统版本不同,您在操作过程中使用的命令可能会略有区别。

步骤1:下载证书到本地

-

登录SSL证书控制台。

-

在左侧导航栏,单击SSL证书。

-

定位到要下载的证书,单击操作列下的下载。

-

在证书下载面板,定位到Nginx服务器,单击操作列下的下载。

该操作会将Nginx服务器证书压缩包下载到本地,并保存在浏览器的默认下载位置。

-

打开浏览器的默认下载位置,解压已下载的Nginx证书压缩包文件。

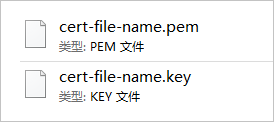

解压后您将会获得以下文件:

注意 本文中出现证书文件名称的地方,统一使用cert-file-name为例进行描述。例如,本文中用到的证书文件为cert-file-name.pem,证书私钥文件为cert-file-name.key。在实际操作过程中,您必须使用真实的证书文件名称替换示例代码中的cert-file-name。获取证书文件名称的具体操作,请参见下载证书到本地。

-

PEM格式的证书文件。

PEM格式的证书文件是采用Base64编码的文本文件,您可以根据需要将证书文件修改成其他格式。关于证书格式的更多信息,请参见主流数字证书都有哪些格式。

-

KEY格式的证书私钥文件。

注意 如果您在申请证书时将CSR生成方式设置为手动填写,则下载的证书文件压缩包中不会包含KEY文件,您需要手动创建证书私钥文件。

-

步骤2:在Nginx服务器上安装证书

在Nginx独立服务器、Nginx虚拟主机上安装证书的具体操作不同,请根据您的实际环境,选择对应的安装步骤。

参考以下步骤,在Nginx独立服务器上安装证书:

-

登录Nginx服务器。

例如,您可以使用远程登录工具(例如,PuTTY、Xshell)登录服务器。

-

执行以下命令,在Nginx安装目录(默认为/usr/local/nginx/conf)下创建一个用于存放证书的目录,将其命名为cert。

cd /usr/local/nginx/conf #进入Nginx默认安装目录。如果您修改过默认安装目录,请根据实际配置进行调整。 mkdir cert #创建证书目录,命名为cert。 -

使用远程登录工具(例如,PuTTY、Xshell)附带的本地文件上传功能,将本地证书文件和私钥文件上传到Nginx服务器的证书目录(示例中为/usr/local/nginx/conf/cert)。

注意 如果您在申请证书时将CSR生成方式设置为手动填写,请将您手动创建的证书私钥文件上传至/usr/local/nginx/conf/cert目录。

-

编辑Nginx配置文件(nginx.conf),修改与证书相关的配置内容。

-

执行以下命令,打开配置文件。

注意 nginx.conf默认保存在/usr/local/nginx/conf目录下。如果您修改过nginx.conf的位置,请将

/usr/local/nginx/conf/nginx.conf替换成修改后的位置。vim /usr/local/nginx/conf/nginx.conf -

按i键进入编辑模式。

-

在配置文件中定位到HTTP协议代码片段(

http{}),并在HTTP协议代码里面添加以下server配置(如果server配置已存在,按照以下注释内容修改相应配置即可)。使用示例代码前,请注意替换以下内容:

-

yourdomain.com

:替换成证书绑定的域名。

如果您购买的是单域名证书,需要修改为单域名(例如

www.aliyundoc.com);如果您购买的是通配符域名证书,则需要修改为通配符域名(例如*.aliyundoc.com)。 -

cert-file-name.pem:替换成您在步骤3上传的证书文件的名称。 -

cert-file-name.key:替换成您在步骤3上传的证书私钥文件的名称。

#以下属性中,以ssl开头的属性表示与证书配置有关。 server { listen 443 ssl; #配置HTTPS的默认访问端口为443。 #如果未在此处配置HTTPS的默认访问端口,可能会造成Nginx无法启动。 #如果您使用Nginx 1.15.0及以上版本,请使用listen 443 ssl代替listen 443和ssl on。 server_name yourdomain.com; #需要将yourdomain.com替换成证书绑定的域名。 root html; index index.html index.htm; ssl_certificate cert/cert-file-name.pem; #需要将cert-file-name.pem替换成已上传的证书文件的名称。 ssl_certificate_key cert/cert-file-name.key; #需要将cert-file-name.key替换成已上传的证书私钥文件的名称。 ssl_session_timeout 5m; ssl_ciphers ECDHE-RSA-AES128-GCM-SHA256:ECDHE:ECDH:AES:HIGH:!NULL:!aNULL:!MD5:!ADH:!RC4; #表示使用的加密套件的类型。 ssl_protocols TLSv1.1 TLSv1.2 TLSv1.3; #表示使用的TLS协议的类型。 ssl_prefer_server_ciphers on; location / { root html; #站点目录。 index index.html index.htm; } } -

-

可选:

设置HTTP请求自动跳转HTTPS。

如果您希望所有的HTTP访问自动跳转到HTTPS页面,则可以在需要跳转的HTTP站点下添加以下

rewrite语句。使用示例代码前,请注意将yourdomain.com替换成证书绑定的域名。

server { listen 80; server_name yourdomain.com; #需要将yourdomain.com替换成证书绑定的域名。 rewrite ^(.*)$ https://$host$1; #将所有HTTP请求通过rewrite指令重定向到HTTPS。 location / { index index.html index.htm; } }警告 如果您使用的是阿里云ECS服务器,必须在ECS管理控制台的安全组页面,配置放行80端口和443端口,否则网站访问可能出现异常。关于如何配置安全组,请参见添加安全组规则。

-

修改完成后,按Esc键、输入:wq!并按Enter键,保存修改后的配置文件并退出编辑模式。

-

-

执行以下命令,重启Nginx服务。

cd /usr/local/nginx/sbin #进入Nginx服务的可执行目录。 ./nginx -s reload #重新载入配置文件。如果重启Nginx服务时收到报错,您可以使用以下方法进行排查:

- 收到

the "ssl" parameter requires ngx_http_ssl_module报错:您需要重新编译Nginx并在编译安装的时候加上--with-http_ssl_module配置。 - 收到

"/cert/3970497_pic.certificatestests.com.pem":BIO_new_file() failed (SSL: error:02001002:system library:fopen:No such file or directory:fopen('/cert/3970497_pic.certificatestests.com.pem','r') error:2006D080:BIO routines:BIO_new_file:no such file)报错:您需要去掉证书相对路径最前面的/。例如,您需要去掉/cert/cert-file-name.pem最前面的/,使用正确的相对路径cert/cert-file-name.pem。

- 收到

参考以下步骤,在Nginx虚拟主机上安装证书:

-

登录您的虚拟机。

-

在Web目录下创建cert目录,并将下载的证书文件和私钥文件拷贝到cert目录中。

-

打开虚拟主机配置文件,将以下内容复制粘贴到文件末尾。

说明 不同服务器系统的虚拟主机配置文件不同,例如,Nginx服务器默认是*.conf、Apache服务器默认是vhosts.conf等。关于虚拟主机配置文件的具体路径,请参照服务器使用说明中关于开启虚拟主机方法的介绍。

server { listen 80; server_name localhost; location / { index index.html index.htm; } } server { listen 443 ssl; server_name localhost; root html; index index.html index.htm; ssl_certificate cert/cert-file-name.pem; #需要将cert-file-name.pem替换成已上传的证书文件的名称。 ssl_certificate_key cert/cert-file-name.key; #需要将cert-file-name.key替换已上传的证书私钥文件的名称。 ssl_session_timeout 5m; ssl_ciphers ECDHE-RSA-AES128-GCM-SHA256:ECDHE:ECDH:AES:HIGH:!NULL:!aNULL:!MD5:!ADH:!RC4; ssl_protocols TLSv1.1 TLSv1.2 TLSv1.3; ssl_prefer_server_ciphers on; location / { index index.html index.htm; } } -

保存vhost.conf或*.conf文件并退出。

-

可选:

设置HTTP请求自动跳转HTTPS。

如果您希望所有的HTTP访问自动跳转到HTTPS页面,则可以在Web目录下打开.htaccess文件(如果没有,需新建该文件),并添加以下

rewrite语句。RewriteEngine On RewriteCond %{HTTP:From-Https} !^on$ [NC] RewriteCond %{HTTP_HOST} ^(www.)?yourdomain.com$ [NC] #需要将yourdomain.com替换成证书绑定的域名。 RewriteRule ^(.*)$ https://www.yourdomain.com/$1 [R=301,L] #需要将yourdomain.com替换成证书绑定的域名。 -

重启虚拟主机。

注意 证书安装成功后,您需要在虚拟主机上配置伪静态规则,这样您的网站才能全站都支持HTTPS,否则只有网站的主页支持HTTPS,网站的子目录将不支持HTTPS。

步骤3:验证是否安装成功

证书安装完成后,您可通过访问证书的绑定域名验证该证书是否安装成功。

https://yourdomain.com #需要将yourdomain.com替换成证书绑定的域名。

果网页地址栏出现小锁标志,表示证书已经安装成功。

如果验证时出现访问异常,请参照下表进行排查。

| 异常现象 | 可能原因 | 处理方法 |

|---|---|---|

| 通过HTTPS无法正常访问您的网站。 | 安装证书的Nginx服务器的443端口未开放或被其他工具拦截。 | 如果您使用的是阿里云ECS服务器,请前往ECS管理控制台的安全组页面,配置开放443端口。关于如何配置安全组,请参见添加安全组规则。如果您使用的不是阿里云ECS服务器,请参照对应的服务器安全设置指南,配置开放服务器的443端口。 |

| 收到网站提示“您与网站之间的连接未完全安全”。 | 您的网站代码中调用的是HTTP协议。 | 您需要在网站代码中把HTTP协议修改为HTTPS协议。说明 不同网站代码的实现逻辑可能存在差异,请您根据具体情况进行修改。如果需要更多支持,请提交工单。 |

| 收到网站提示“该网站未根据工信部相关法律进行备案”。 | 您的网站未完成备案,未在接入商处完成备案接入。您的网站内容与备案信息不符、备案信息不准确、网站存在不适宜传播的内容等。 | 如果您使用的是阿里ICP云备案系统,请前往阿里云备案系统进行网站备案。如果您使用的不是阿里云ICP备案系统,请前往备案服务商的系统进行网站备案。 |

nginx.conf 样例

worker_processes 1;

events {

worker_connections 1024;

}

http {

include mime.types;

default_type application/octet-stream;

sendfile on;

keepalive_timeout 65;

server {

listen 80;

server_name yourdomain.com; #需要将yourdomain.com替换成证书绑定的域名。

if ($host != 'test.agile.com.cn'){

return 403; #不允许通过IP地址访问

}

rewrite ^(.*)$ https://$host$1; #将所有HTTP请求通过rewrite指令重定向到HTTPS。

location / {

index index.html index.htm;

}

}

server {

listen 443 ssl;

if ($host != 'test.agile.com.cn'){

return 403; #不允许通过IP地址访问

}

server_name test.agile.com.cn;

root html;

index index.html index.htm;

ssl_certificate cert/CertificateBundle.pem;

ssl_certificate_key cert/2019_pri.key;

ssl_session_timeout 5m;

ssl_ciphers ECDHE-RSA-AES128-GCM-SHA256:ECDHE:ECDH:AES:HIGH:!NULL:!aNULL:!MD5:!ADH:!RC4;

ssl_protocols TLSv1.1 TLSv1.2 TLSv1.3;

ssl_prefer_server_ciphers on;

location / {

index index.html index.htm;

}

}

}

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· winform 绘制太阳,地球,月球 运作规律

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 上周热点回顾(3.3-3.9)

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人