1、普通用户无法使用证书登录:原因是权限设置问题

将.ssh目录设为700,authorized_keys设为600即可。

2、查看ssh支持的算法

ssh -Q help

ssh -Q kex/key/mac/cipher

3、查看sshd当前配置的算法(运行时)

sshd -T | grep kex/cipher/key

4、使用特定的kex 或者 hostkey进行ssh登录

ssh -o kexalgorithms=xxxx -o hostkeyalgorithms=xxx users@x.x.x.x

标准的df算法是:diffie-hellman-group-exchange-sha1

5、diffie-hellman算法

公共参数:p质数 g底数

client private temp_key: x

server private temp_key: y

客户端计算:

e=g^x mod p

服务器计算:

f=g^y mod p

双方交换(e,f)

客户计算:

share_key=f^x mod p

服务器计算:

share_key=e^y mod p

计算过程只换底数。x和y的取值为[2..p-2] 好象是这样

说明:diffie-hellman算法有很多版本,每一种算法都不一样。用wireshark抓包时,如果算法不一样,算法协商后的exchange 阶段的包也不一样

6、ssh算法协商阶段,算法选择的原则

以客户端第一个匹配的值为准。

7、ssh大致工作原理:

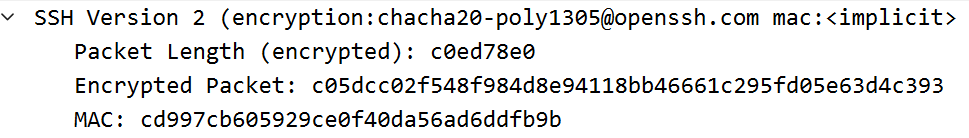

ssh的安全性主要体现在:1)全程对数据包进行对称加密——cipher指定 2)所有数据包为了保证完整性,都有hash值(md5或sha) ----mac指定 3)可选压缩算法,节省带宽

4)对要连接的主机是否是自己要连接的主机进行确认,理论上讲应该采用CA认证,但考虑实际场景,都是采用对主机的public key的指纹进行人工确认的方式。--hostkey

ssh交互中包的格如下:

在正式进行交互之前,ssh必须首先协商出这个对称加密用的密钥。这里采用diffie hellman算法,也就是kex。

(需要确认) hostkey应该是指的 公钥文件采用的哪种算法:ssh-rsa,还是 dss等等。

8、SSH大致工作原理:

第一阶段:TCP握手---双方发送version信息---双方进行算法通告(五个算法:kex , key ,cipher, mac, zip )--- 各自选择算法 -- 进入DF阶段 -- 各自产生share_key后,彼此发送 new key消息

第二阶段:进入用户验证阶段,包括用户名/密码验证方式及证书验证方式

第三阶段:进入正式交换阶段,主要是channel ID及进程ID

以上三个阶段,除了第一个阶段的前半部分(new_key之前)是明文以外,后面的过程都是密文

9、man sshd_config

这里面有关于sshd_config和ssh_config的详细用法。需要注意的是:客户端并不是把支持的算法都发送给服务器,客户端也有默认算法,可以通过ssh -vvv进入调试模式,看调用哪个配置文件。

如果客户端与服务器连接失败,不要急于换个软件再试。先通过调试模式看看双方都采用了什么算法,如果不匹配,用-Q看看自己支持的全部算法,然后用-o选择一个服务器支持的算法,即可成功。

连接不成功,通常是kex或key无法协商一致造成的。cipher通常是AES/DES,这个部分出现的概率要低一些。当然,最好的方法是将所算法全部人工匹配一下。wireshark/科来capsa都能详细的解出各种算法

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 【译】Visual Studio 中新的强大生产力特性

· 【设计模式】告别冗长if-else语句:使用策略模式优化代码结构

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义