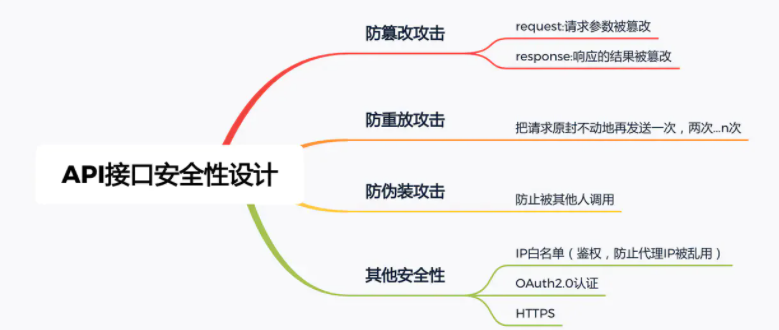

如何保证API接口的安全性

怎样防伪装攻击

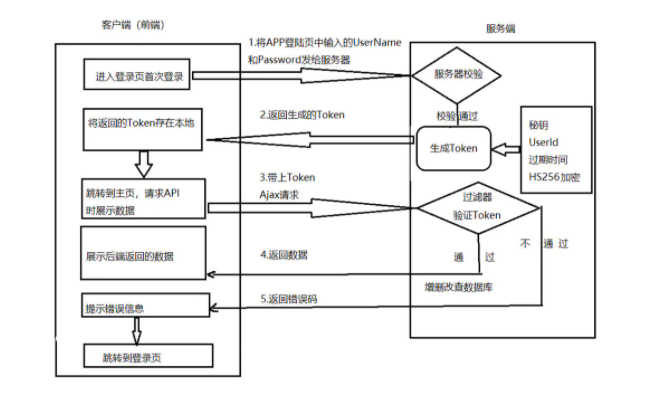

防伪装攻击:即防止接口被其他人调用,此阶段可以理解为比如已经登录了,然后在请求其他接口的时候,通过Token授权机制来判断当前请求是否有效

Token是客户端访问服务端的凭证。Token授权机制

- 用户用密码登录或者验证码登录成功后,服务器返回token(通常UUID)给客户端,并将Token-UserId以键值对的形式存放在缓存服务器中。

- 客户端将token保存在本地,发起后续的相关请求时,将token发回给服务器;

- 服务器检查token的有效性,有效则返回数据,若无效,分两种情况:

- token错误,这时需要用户重新登录,获取正确的token

- token过期,这时客户端需要再发起一次认证请求,获取新的token(具体的看服务端和客户端怎么约定处理)

安全隐患

💣💣💣Token被劫持:被劫持之后,可以伪造请求(重放攻击)和篡改参数(篡改攻击)

怎样防重放攻击

重放攻击:所谓重放攻击就是攻击者发送一个目的主机已接收过的包,来达到欺骗系统的目的,主要用于身份认证过程。比如黑客通过抓包获取到了请求的HTTP报文,然后黑客自己编写了一个类似的HTTP请求,发送给服务器

timestamp、nonce主要针对每个API保持唯一性

基于时间戳(timestamp)的方案

每次HTTP请求,都需要加上timestamp参数,然后把timestamp和其他参数一起进行数字签名。因为一次正常的HTTP请求,从发出到达服务器一般都不会超过60s,所以服务器收到HTTP请求之后,首先判断时间戳参数与当前时间相比较,是否超过了60s,如果超过了则认为是非法的请求。

🌑存在的问题: 黑通过抓包发送请到服务端求一般都会超过60S了,但是如果是在60s之内进行重放攻击,那就没办法了,所以这种方式不能保证接口被多次调用。

基于nonce的方案

工作流程:每次处理HTTP请求时,首先判断该请求的nonce参数是否在服务端数据库中,如果存在则认为是非法请求

让我们看一个实际的列子:

[最佳方案]基于timestamp和nonce的方案

让我们看一个实际的列子:

如何正确生成timestamp

问题:由于服务器的时间和客户端的时间是存在时间差的,所以客户端时间必须和服务端时间做校验

先请求服务器上的时间 ServerTime,然后记录下来,同时记录当前的时间 LocalTime1,当下次请求接口的时候,最新的时间即是:LocalTime2 - LocalTime1 + ServerTime

- App启动后通过接口获取服务器时间 ServerTime,保存本地。并同时记录当前时间 LocalTime1

- 获取当前时间:LocalTime2(当前本地时间) - LocalTime1 + ServerTime

怎样防篡改攻击

签名机制

将“API接口中的token、timestamp、nonce、业务参数"进行MD5算法加密,加密后的数据就是本次请求的签名signature,服务端接收到请求后以同样的算法得到签名,并跟当前的签名进行比对,如果不一样,说明参数被更改过,直接返回错误标识。算法:signature(签名) = MD5算法(token+timestamp+nonce+业务参数)

具体流程:

- 请求参数包括token、timestamp、nonce、业务参数、客户端signature(签名)

- 将token、timestamp、nonce、业务参数以字母升序(A-Z)排序,按'key1=value1'+ '&' + 'key2=value2'连接所有参数得到字符串signStr

- 将字符串signStr进行MD5运行得到新的签名newSignature

- newSignature和客户端发送的signature做比较

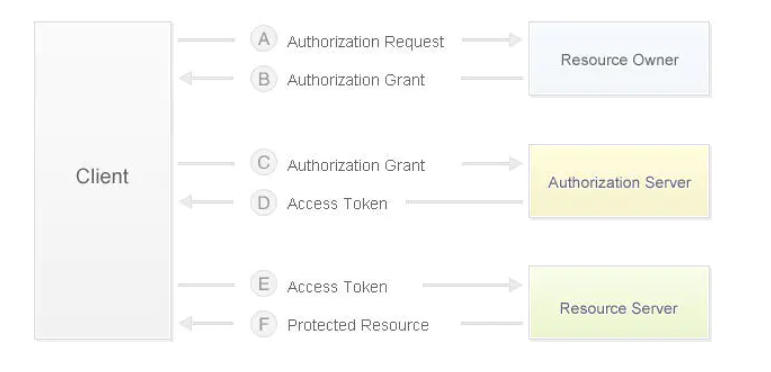

OAuth2.0

如果接口属于开放的API,则适合使用OAuth2.0的认证机制来处理。

- 用来代替密码,供第三方应用使用,需要用户授权

- 应用通过凭证(Access Token)向资源服务器请求相关资源

HTTPS

HTTPS:HTTPS在HTTP的基础上添加了TSL/SSL安全协议,不过,HTTPS也不是绝对安全的,也存在被劫持的可能,但相对HTTP毋庸置疑是更加安全的

🌑缺点: 服务器对HTTPS的配置相对有点复杂,还需要到CA申请证书,而且一般还是收费的。而且,HTTPS效率也比较低。一般,只有安全要求比较高的系统才会采用HTTPS,比如银行。而大部分对安全要求没那么高的App还是采用HTTP的方式

IP白名单

仅允许IP白名单内的IP访问,其余的IP均不允许访问,可用于鉴权,防止代理ip被乱用,个人目前还未曾过多涉及,所以不做更多阐述。

总结

只有在token有效、timestamp未超时、缓存服务器中不存在nonce三种情况同时满足,接口请求才有效。服务端可以写一个过滤器对token、timestamp和nonce进行过滤和验证

浙公网安备 33010602011771号

浙公网安备 33010602011771号