PCB Windows Petya(永恒之蓝)勒索病毒补丁检测代码

公司内部电脑招受到新的勒索病毒Petya(永恒之蓝)攻击,直接导致受攻击的电脑系统崩贵无法启动,这次勒索病毒攻击影响范围之广,IT,人事,工程,生产,物控等部门都无一幸免,对整个公司运转产生了非常严重的破坏, 经过整个IT运维与开发团队的全体努力病毒基本得到了控制。在这里分享一下Petya(永恒之蓝)勒索病毒补丁检测

关于Petya勒索信息可以点击http://blogs.360.cn/post/petya.html

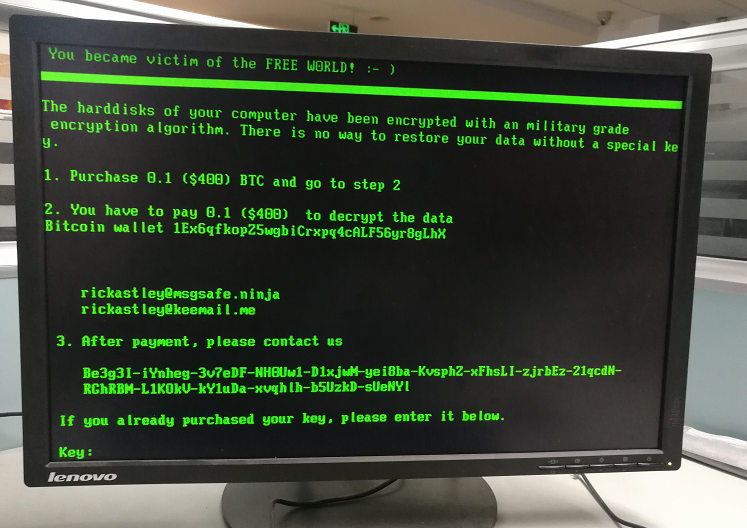

一.电脑中了Petya(永恒之蓝)勒索病毒后的图像

二.Petya(永恒之蓝)勒索信息

该病毒会加密磁盘主引导记录(MBR),导致系统被锁死无法正常启动,然后在电脑屏幕上显示勒索提示,要求支付折合400美元的比特币

三.Petya(永恒之蓝)补丁:

1.补丁名称(不同Windows操作系统补丁名称不同)

Windows 7 补丁名称:KB4012212 KB4012215

Windows XP 补丁名称:KB4012598

Windows 10 无需打补丁

2.引用dll,保证兼容性最高,用net 2.0框架

C:\Windows\Microsoft.NET\Framework\v2.0.50727bak\System.Management.dll

3.代码实现

获取到补丁清单,接下来就可以进行补丁名检测了,当电脑没安装相应的补丁,可以采集电脑信息并提交到数据库

/// <summary> /// /获取Windows所有补丁清单 /// </summary> /// <returns></returns> private List<string> getIT_bdList() { ManagementObjectSearcher searcher = new ManagementObjectSearcher("select * from Win32_QuickFixEngineering"); List<string> nameList = new List<string>(); foreach (ManagementObject share in searcher.Get()) //in ('KB4012212','KB4012215','KB4012598') { nameList.Add(share.ToString()); } return nameList; }

作者:pcbren 微信号:yadnfku QQ号: 254566449

博客地址:https://www.cnblogs.com/pcbren/

声明:本博客原创文字只代表本人工作中在某一时间内总结的观点或结论,与本人所在单位没有直接利益关系。非商业,未授权,贴子请以现状保留,转载时必须保留此段声明,且在文章页面明显位置给出原文连接。

如果大家感觉我的博文对大家有帮助,请推荐支持一把。

浙公网安备 33010602011771号

浙公网安备 33010602011771号