环境:Ubuntu 16

前言

黑客遍地都是,ssh/pop3/ftp等爆破工具的流行让站长的日常运维工作量大大加重。Metasplot,Bruter等工具更是针对以上协议有专门

的破解方法,有字典破解版,枚举破解等。面对着网络背后手里操着高级破解工具/平台/软件的人,为了保证服务器安全,必须把网络

背后的黑手想象的更强大,从攻守的角度来制定服务器安全策略,网络中(非)针对性扫描以及攻击防不胜防,除了使用前面

ubuntu自动拉黑破解ssh服务的IP或者安全运维 -- 更改ssh端口都能挡住一部分小黑客,但是万一哪一天系统出现漏洞,被触发了,黑客还是

有机会登录你的服务器的,本文介绍证书登录,设置证书登录后除非对方拿到你的证书和密码才能登录Linux服务器

(2013年前的干货,拿出来备份一下:))。

使用证书登录Linux

申明:以下操作请在虚拟下测试通过再应用到服务器,对操作失误引起的无法登录服务器产生的影响,本人不负责任何相关责任。

以下三次输入的密码均和第一次一样,设置证书登录后不需要root密码登录,而是采用证书密码登录。

1.以root身份登录服务器,执行以下命令

ssh-keygen -t rsa -P '替换成你的证书密码'

一路回车,然后下载/root/.ssh/id_rsa到本地

2.将公钥设置到相关位置

cat /root/.ssh/id_rsa.pub>>/root/.ssh/authorized_keys

3.修改ssh配置文件

vim /etc/ssh/sshd_config RSAAuthentication yes #RSA认证 PubkeyAuthentication yes #公匙认证 AuthorizedKeysFile ~/.ssh/authorized_keys #公匙路径 PasswordAuthentication no PermitEmptyPasswords no

4. 重启ssh服务

service ssh restart

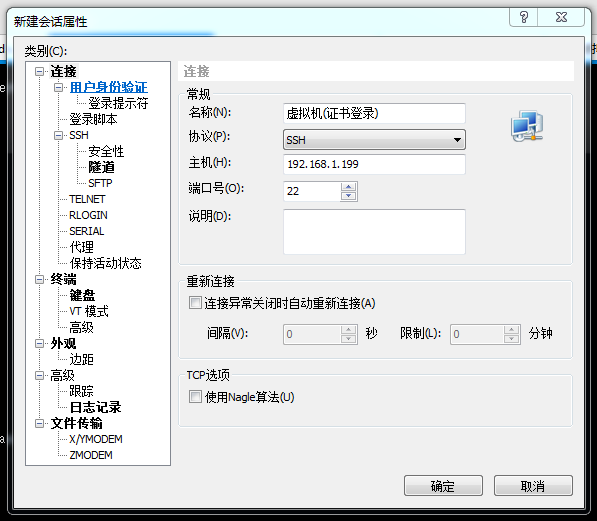

5.ssh客户端配置

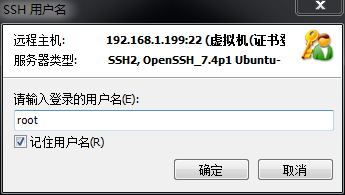

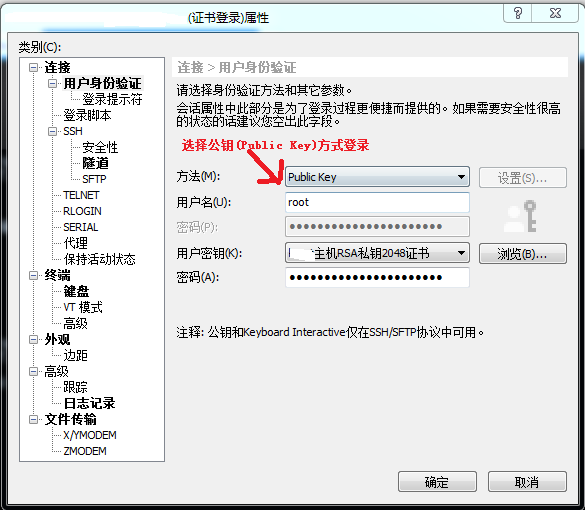

推荐使用Xshell登录,请参考以下图例完成客户端证书登录配置

选择刚刚第一步下载的id_rsa,导入过程中需要输入私钥证书密码

修改用户身份验证方式为公钥

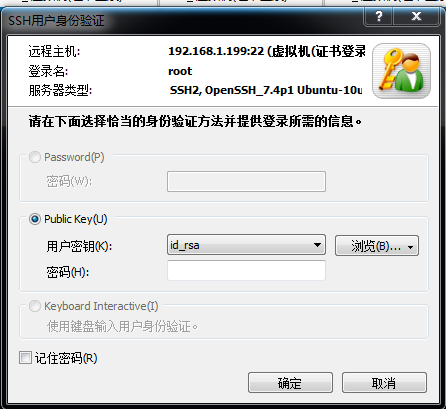

登录的时候需要再次私钥输入密码

经过以上操作就可以用证书登录了,以后登录就可以免密码输入了。

本博客文章绝大多数为原创,少量为转载,代码经过测试验证,如果有疑问直接留言或者私信我。

创作文章不容易,转载文章必须注明文章出处;如果这篇文章对您有帮助,点击右侧打赏,支持一下吧。

创作文章不容易,转载文章必须注明文章出处;如果这篇文章对您有帮助,点击右侧打赏,支持一下吧。